-

- Visão geral da ameaça: Ataques cibernéticos

- Visão geral dos tipos de ataque cibernético

- Tendências globais de ataques cibernéticos

- Taxonomia dos ataques cibernéticos

- Cenário para os atores de ameaça

- Ciclo de vida e metodologias de ataque

- Análises técnicas detalhadas

- Estudos de caso de ataques cibernéticos

- Ferramentas, plataformas e infraestrutura

- O efeito dos ataques cibernéticos

- Detecção, resposta e inteligência

- Tendências emergentes de ataques cibernéticos

- Testes e validação

- Métricas e aprimoramento contínuo

- Perguntas frequentes sobre ataques cibernéticos

O que é um ataque cibernético?

Índice

Os ataques cibernéticos são ações deliberadas e mal-intencionadas projetadas para violar sistemas digitais. Visando vulnerabilidades em redes, software, identidades e cadeias de suprimentos, os ataques cibernéticos geralmente utilizam várias técnicas para evitar a detecção. O cenário moderno de ameaças evolui diariamente, moldado pela automação, monetização e fricção geopolítica.

Visão geral da ameaça: Ataques cibernéticos

Os ataques cibernéticos são operações orquestradas que exploram os pontos fracos dos sistemas digitais para atingir o objetivo de um invasor. Os invasores buscam a interrupção e o ganho financeiro para obter vantagem estratégica ou mensagens ideológicas.

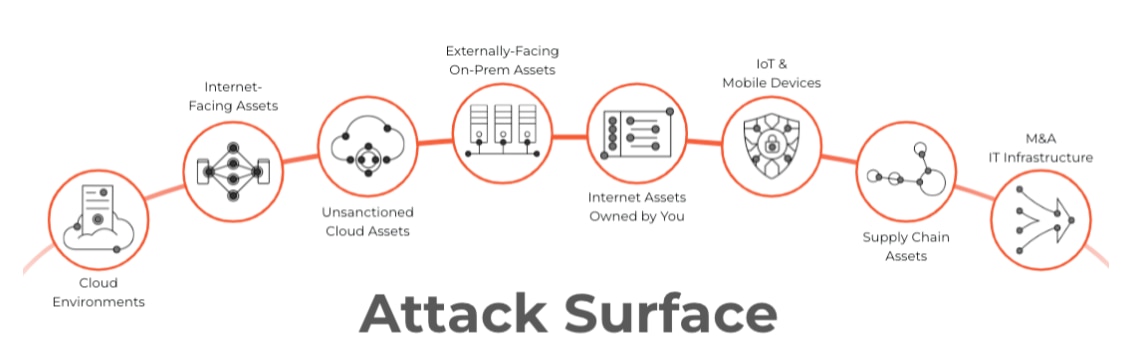

A superfície de ataque moderna inclui tudo com um endereço IP, um endpoint de API, um armazenamento de tokens ou uma permissão mal configurada. Os invasores não precisam contornar os firewalls quando podem explorar as integrações de SaaS, adulterar os pipelines de CI/CD ou roubar identidades de máquinas para se passar por uma automação confiável. Depois de obterem acesso, eles instrumentalizam ferramentas nativas e acessos legítimos e frequentemente evitam a detecção ao se esquivarem das assinaturas tradicionais de malware.

É claro que a sofisticação do ataque varia. Alguns grupos dependem da automação bruta e de credenciais recicladas. Outros investem em campanhas de várias fases que combinam phishing, abuso de protocolo e adulteração da cadeia de suprimentos. A maioria opera com ferramentas comparáveis às plataformas de nível empresarial.

Os ataques cibernéticos evoluíram de intrusões pontuais para campanhas contínuas. As organizações não enfrentam mais violações isoladas, mas sofrem sondagens persistentes de agentes com motivação financeira e política. A prevenção desses ataques exige visibilidade e aplicação com reconhecimento de identidade, além de uma postura de defesa com reconhecimento de exploração e uma arquitetura de resposta coordenada que leve em conta táticas conhecidas e novas.

Visão geral dos tipos de ataque cibernético

| Ataques cibernéticos baseados em malware | Ataques cibernéticos baseados em rede |

|---|---|

|

|

| Ataques cibernéticos a aplicativos da Web | Ataques cibernéticos de senhas |

|---|---|

|

|

| Ataques cibernéticos de engenharia social | Outros ataques cibernéticos |

|---|---|

|

|

Tendências globais de ataques cibernéticos

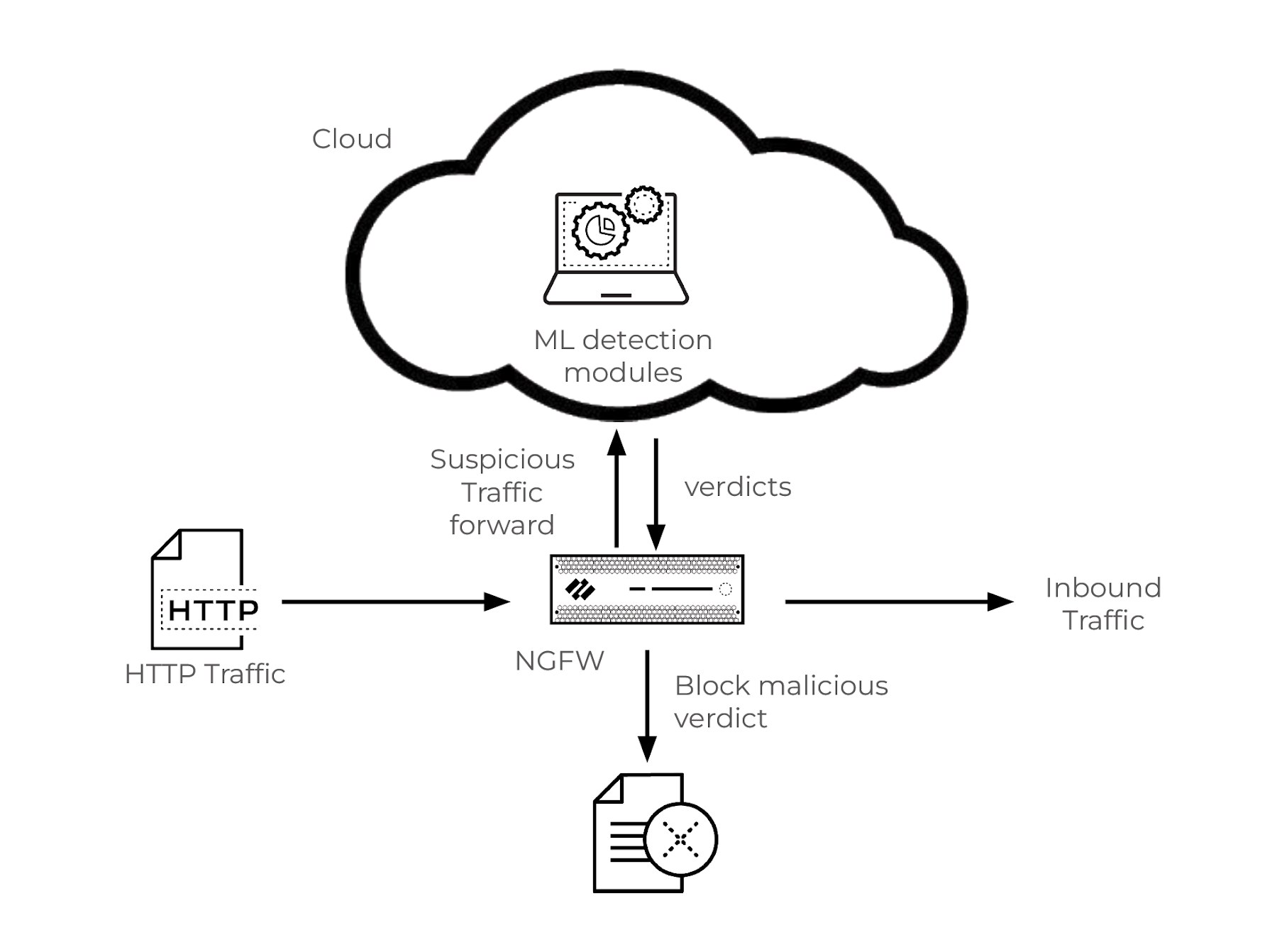

Os agentes de ameaças agora operam em uma escala e cadência que desafiam todas as camadas da defesa tradicional. As equipes de segurança da Palo Alto Networks detectam 1,5 milhão de novos ataques todos os dias, ameaças que não existiam no dia anterior. Em todas as suas plataformas, 8,6 bilhões de tentativas de ataque são bloqueadas diariamente. Mas a frequência por si só não explica a mudança. Os invasores adotaram métodos mais rápidos e adaptáveis que evitam a detecção e utilizam como arma aquilo em que os defensores mais confiam: credenciais legítimas, ferramentas nativas e acesso mal configurado.

As cargas úteis não são mais dominantes. Quase um terço das invasões em 2024 começou com credenciais válidas. Os infostealers infectaram 4,3 milhões de dispositivos e coletaram 330 milhões de nomes de usuário e senhas, além de 17,3 bilhões de cookies. Esses tokens de sessão deram aos adversários acesso ininterrupto a plataformas de nuvem, aplicativos de mensagens e portais internos. Muitos contornaram totalmente as proteções de endpoint.

As cadeias de ataque abrangem vários domínios. Em 70% dos incidentes, o caminho para o comprometimento cruzou três ou mais superfícies, combinando principalmente acesso a endpoints, movimentação lateral na nuvem, manipulação de identidade e alvos humanos. As defesas de camada única perderam a relevância nesse ambiente. Os programas de segurança devem agora detectar táticas entre domínios e bloquear a progressão antecipadamente.

A IA ampliou a vantagem do invasor. Os modelos generativos agora escrevem e-mails de phishing que espelham o tom interno e automatizam o desenvolvimento de malware com ofuscação de variantes incorporada. O pico do início de 2025 nas campanhas de phishing de ladrões de informações (um aumento de 180% em relação ao ano anterior) ressalta como a automação substituiu o esforço manual. A Gartner projeta que, até 2027, 17% de todos os ataques usarão técnicas orientadas por IA e, para aumentar a aposta, que os agentes de IA reduzirão em 50% o tempo necessário para explorar as exposições de contas.

A telemetria global registrou 6,06 bilhões de ataques de malware em 2023. Embora seu comportamento tenha mudado, o malware continua prolífico. As assinaturas tradicionais não são mais suficientes. Muitas cepas agora são carregadas sem arquivos, misturam-se a processos de memória e usam táticas evasivas de atraso para superar a detecção baseada em tempo.

O ransomware se tornou uma ameaça quase universal. Em 2023, 72,7% das organizações sofreram pelo menos um incidente de ransomware. Os ataques à infraestrutura crítica dos EUA aumentaram 9% em 2024. Diferentemente das formas anteriores, o ransomware atual geralmente incorpora extorsão dupla, descoberta lateral e acesso remoto incorporado, transformando a contenção em uma corrida contra danos irreversíveis.

Impacto econômico global

À medida que os defensores ficam para trás, o custo dos ataques cibernéticos bem-sucedidos continua a aumentar. O crime cibernético infligiu US$ 9,22 trilhões em danos globais em 2024. As previsões divergem quanto ao ritmo, mas concordam quanto à direção, projetando perdas anuais de US$ 13,82 trilhões a US$ 23,84 trilhões até 2027. A curva de crescimento agora ultrapassa o PIB global. Os programas de segurança (pelo menos, a maioria deles) não foram criados para esse nível de bombardeio.

Artigo relacionado: Relatório de fronteira de ameaças da Unit 42: Prepare-se para os riscos emergentes da IA

Taxonomia dos ataques cibernéticos

Os ataques modernos seguem uma lógica oportunista: explorar o que oferece a menor resistência com o maior retorno. Para preparar uma defesa eficaz, as organizações devem entender como os adversários abordam a intrusão.

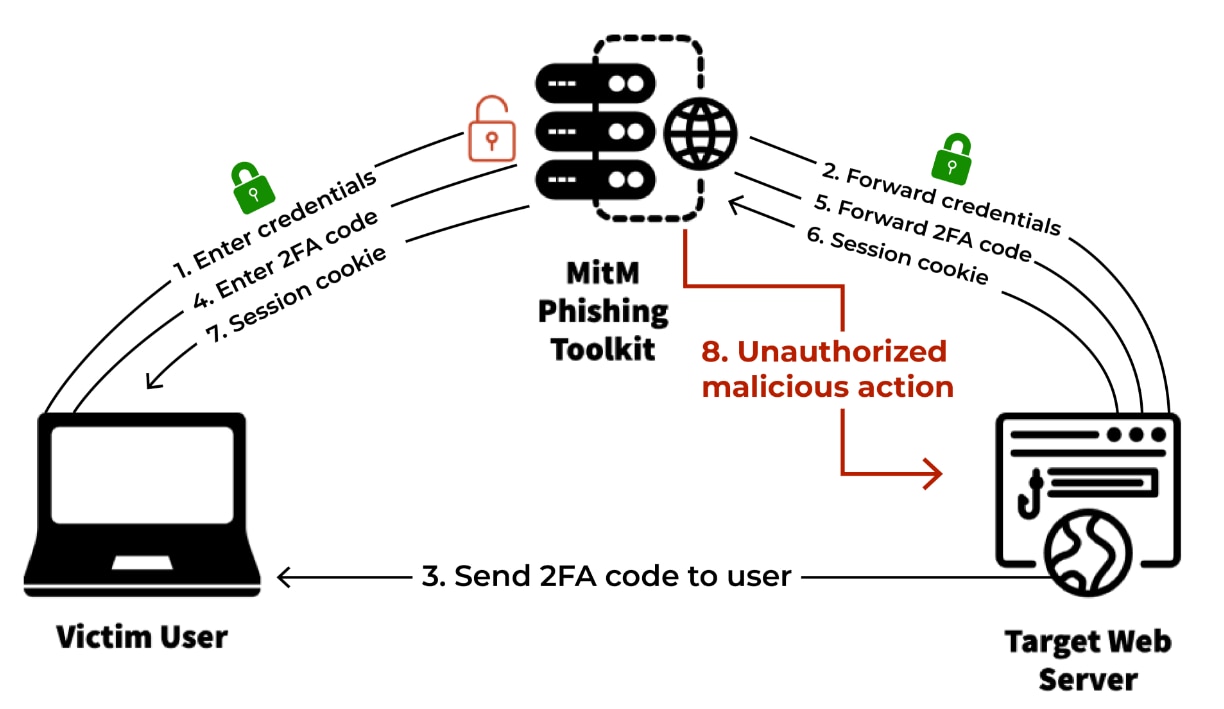

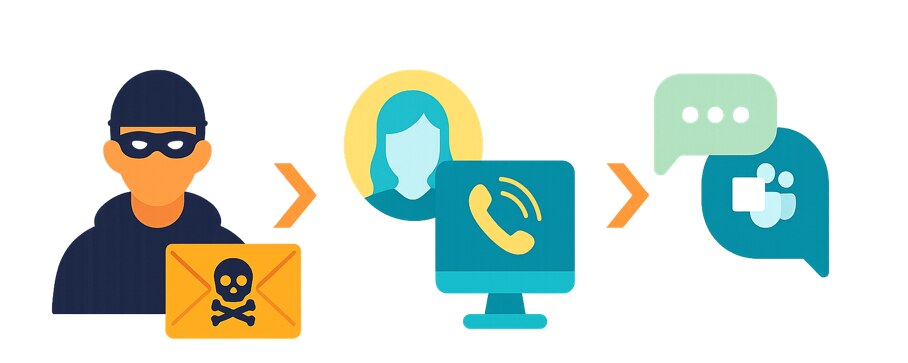

Engenharia social

A engenharia social continua sendo o ponto de entrada de menor custo para os invasores. Os adversários contornam as defesas técnicas explorando o comportamento humano. Os kits de phishing agora incluem captura de token baseada em proxy, tornando a MFA ineficaz, a menos que as políticas de vinculação de sessão e rotação de token estejam em vigor. O quishing (phishing baseado em QR) e o callback phishing (pretexting baseado em voz) também aumentaram, especialmente na personificação da central de suporte.

Abuso da Web e de APIs

Cada vez mais, os invasores têm como alvo os aplicativos da Web e as APIs expostas como vetores principais. As falhas do OWASP Top 10 ainda dominam os pontos de entrada, principalmente os controles de acesso quebrados e a desserialização insegura. Enquanto isso, os invasores também exploram o roteamento incorreto de APIs, as entradas não validadas, a exposição excessiva de dados e o excesso de privilégios nas interfaces GraphQL e REST. As ferramentas de descoberta automatizada rastreiam os pontos de extremidade não documentados e, em seguida, investigam as falhas lógicas por trás das portas de autenticação.

Intrusão na rede

As invasões na camada de rede agora começam com o abuso de credenciais com mais frequência do que o encadeamento de explorações. Quando as explorações são usadas, os invasores preferem dispositivos de borda sem patches com uma dependência de RCEs pré-autorizados. Em seu interior, eles usam ataques em nível de protocolo (ou seja, retransmissão de SMB, falsificação de ARP, manipulação de tíquetes Kerberos) para ampliar o acesso.O movimento lateral geralmente segue uma arquitetura empresarial previsível, em que VLANs planas e domínios de identidade compartilhados aceleram o comprometimento.

Comprometimento de endpoints

Os endpoints ainda representam o alvo mais visível, mas os comprometimentos modernos raramente dependem do lançamento de malware detectável. Os invasores executam códigos na memória ou abusam de estruturas de script nativas. Alguns subvertem aplicativos confiáveis com sideload de DLL. O sequestro de sessões do navegador ultrapassou o ransomware como precursor de grandes violações corporativas. Sem visibilidade no nível do kernel, a maioria dos EDRs não consegue detectar caminhos de execução que não acionam a telemetria baseada em arquivos.

Exploração de configuração incorreta da nuvem

Buckets S3 públicos, identidades gerenciadas sem restrições, painéis abertos do Kubernetes - os invasores agora tratam a configuração incorreta da nuvem como uma oportunidade permanente. As ferramentas de CSPM revelam os riscos, mas geralmente afogam as equipes em alertas de baixa prioridade. Os atacantes cibernéticos se movem mais rapidamente, examinando a Internet em busca de serviços recém-implantados com configurações padrão ou tokens vazados.

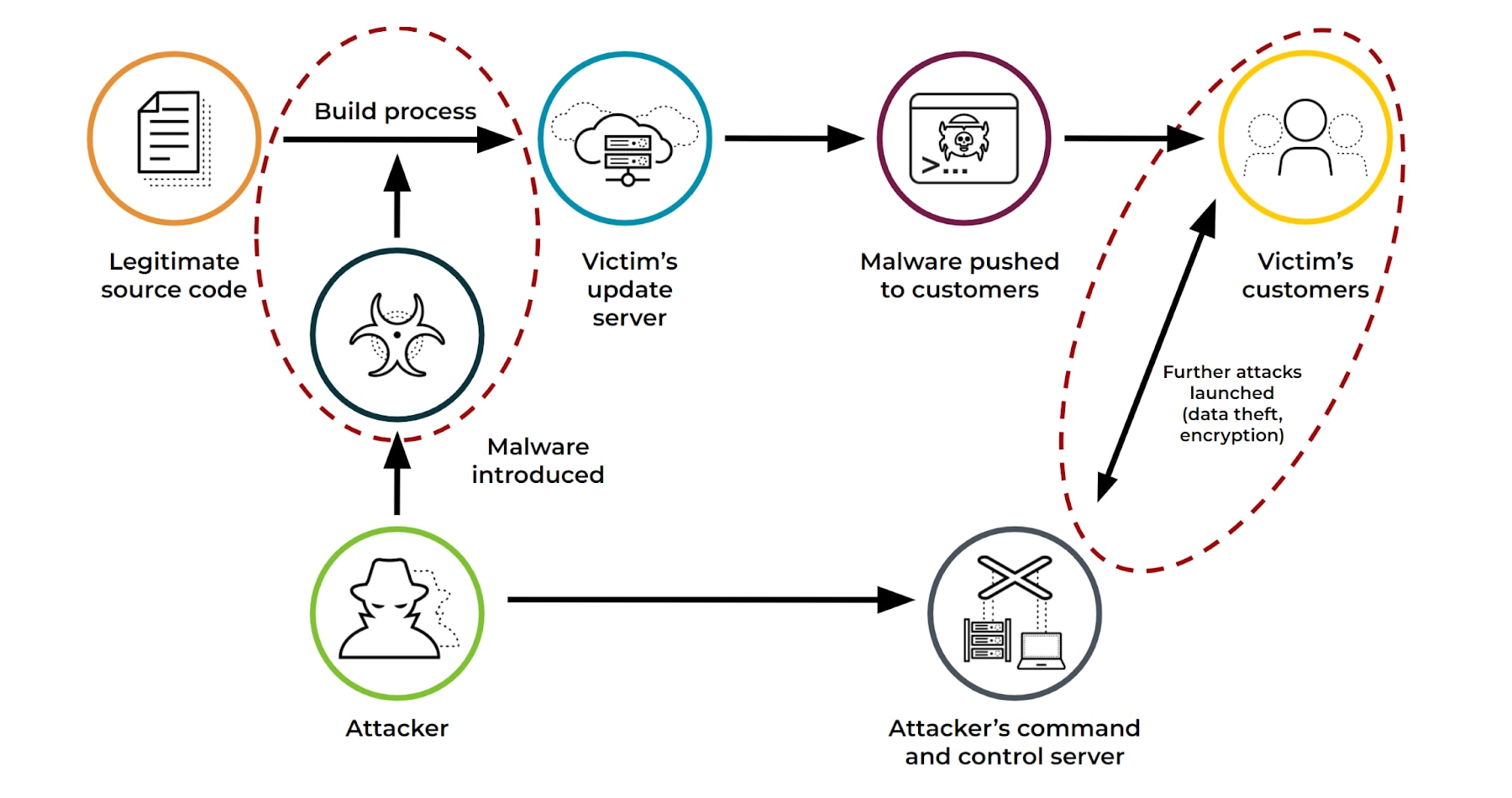

Manipulação da cadeia de suprimentos

As cadeias de suprimentos de software oferecem metas de alta alavancagem. Os invasores comprometem as dependências upstream, os registros de pacotes ou a automação de CI/CD para envenenar artefatos confiáveis. A confusão de dependências, o typo-squatting e a injeção de atualizações mal-intencionadas afetaram componentes amplamente utilizados no NPM, PyPI e Docker Hub. Dentro do processo de criação, os invasores geralmente adulteram as credenciais armazenadas em variáveis de ambiente ou substituem fluxos de trabalho por meio de arquivos de configuração do GitHub Actions ou do GitLab CI.

Objetivos do ataque

Os invasores raramente comprometem ambientes sem propósito. Cada intrusão é mapeada para um ou mais objetivos, moldando as técnicas que eles escolhem e a urgência que exibem.

- O roubo de dados inclui a exfiltração em massa de propriedade intelectual, segredos de autenticação, registros de clientes ou alvos de vigilância. O malware de roubo, o abuso de sincronização na nuvem e a exfiltração por meio de HTTPS ou tunelamento de DNS apoiam esse objetivo.

- O ganho financeiro impulsiona o ransomware, o comprometimento de e-mail comercial (BEC), a criptomineração e a extorsão baseada em afiliados. Os invasores monitoram os fluxos de trabalho financeiros internos para interceptar ou redirecionar pagamentos e geralmente visam a folha de pagamento, os sistemas de fornecedores ou as plataformas de ERP.

- A interrupção do serviço geralmente aparece em ataques DDoS, malware destrutivo ou adulteração de infraestrutura. Grupos alinhados ao Estado usam essa tática para diminuir a confiança do público ou interromper setores essenciais durante conflitos geopolíticos.

- A espionagem motiva o acesso persistente e o movimento lateral em departamentos confidenciais. Os agentes de ameaças usam modelagem de tráfego e implantes inativos para evitar a detecção enquanto desviam memorandos de políticas, estratégias de negociação ou P&D de defesa.

- A sabotagem destrutiva surge em ataques projetados para degradar permanentemente os sistemas. Limpadores como AcidRain, WhisperGate ou CaddyWiper apagam o firmware, sobrescrevem MBRs ou bloqueiam dispositivos incorporados. Na infraestrutura essencial, os invasores visam à interrupção do mundo físico.

Alinhamento da estrutura HIPAA

A estrutura MITRE ATT&CK v17.1 continua sendo o catálogo mais abrangente e estruturado do comportamento do adversário. Ele categoriza as táticas, bem como as técnicas e subtécnicas que dão suporte a cada tática:

|

|

O mapeamento da atividade observada para a ATT&CK permite a triagem estruturada, a busca de ameaças e a engenharia de detecção. Por exemplo, o uso do PowerShell para despejo de credenciais (T1003.001), a exploração de aplicativos voltados para o público (T1190) ou o abuso de contas válidas na nuvem (T1078.004) devem informar os controles de prevenção e resposta.

O MITRE ATT&CK também ajuda as equipes a alinhar os exercícios de red-teaming, a cobertura de detecção de SOC e a aplicação de políticas com o comportamento real do invasor. Suas matrizes corporativas, móveis, de nuvem e ICS continuam a se expandir, refletindo as mudanças no cenário de ameaças a cada atualização trimestral.

Cenário para os atores de ameaça

Nenhuma estratégia de segurança é válida sem uma compreensão fundamentada de quem está por trás dos ataques. Os agentes de ameaças diferem muito em termos de capacidade, intenção, lógica de direcionamento e tolerância a riscos. As organizações que não conseguem distinguir entre esses grupos geralmente alocam mal as defesas, gastando demais com ruído e deixando expostos os ativos essenciais à missão.

Grupos patrocinados pelo Estado

Os agentes de estados nacionais operam com planos de longo prazo, infraestrutura dedicada e, muitas vezes, sem sensibilidade a custos operacionais. Com o apoio de serviços de inteligência ou unidades militares, esses grupos realizam campanhas de espionagem, pré-posicionamento e sabotagem alinhadas aos interesses nacionais. O APT41 da China, o APT28 da Rússia, o Lazarus Group da Coreia do Norte e o OilRig do Irã mantêm TTPs distintos, mas compartilham cada vez mais cadeias de ferramentas, bem como infraestrutura C2 e métodos de lavagem.

Suas campanhas geralmente têm como alvo empresas de telecomunicações, energia, empreiteiras de defesa, organizações políticas e semicondutores. O acesso inicial geralmente envolve spear phishing, exploração de dia zero ou roubo de credenciais. Os grupos estatais, então, investem em furtividade e alcançam tempos de permanência que podem se estender por meses. O movimento lateral prioriza os controladores de domínio de identidade e as plataformas de colaboração ou ambientes SaaS conhecidos por conter políticas ou projetos de cadeia de suprimentos.

Crime cibernético organizado

Os grupos de criminosos cibernéticos operam como empresas profissionalizadas. Alguns executam operações de ransomware baseadas em afiliados, enquanto outros se especializam em coleta de credenciais ou fraude financeira. A maioria opera em regiões com risco limitado de extradição e frequentemente colabora por meio de mercados de acesso intermediado e fóruns com garantia.

Os corretores de acesso inicial vendem pontos de apoio por um preço que reflete o setor, a região geográfica e o nível de privilégio. Depois de obter acesso, os atores usam kits de ferramentas pós-exploração, como Cobalt Strike, Sliver e carregadores personalizados. Seu objetivo é a rápida monetização por meio de extorsão ou roubo. Muitos grupos criminosos agora combinam ritmo operacional e rigor técnico indistinguíveis de ameaças persistentes avançadas.

Hacktivistas:

A atividade hacktivista segue linhas ideológicas. Embora grupos como o Anonymous não tenham a maturidade técnica de atores estatais ou criminosos, eles conseguem causar impacto por meio de ataques distribuídos de negação de serviço, desfiguração de sites e vazamentos de dados, sem falar na amplificação social. Suas operações aumentam durante conflitos geopolíticos, principalmente quando há legislação de alto nível que afeta as liberdades civis.

Nos últimos anos, o hacktivismo se fragmentou em coletivos específicos de cada região. Hacktivistas pró-russos ou pró-ucranianos, por exemplo, interromperam infraestruturas críticas, vazaram informações confidenciais e inundaram plataformas de mídia com desinformação. Embora às vezes sejam descartados, seu acesso a conjuntos de ferramentas vazadas e credenciais roubadas tendem a tornar suas ações difíceis de ignorar.

As ameaças internas

Os agentes internos apresentam uma categoria de ameaça tecnicamente única e organizacionalmente perturbadora. Os insiders contornam as defesas de perímetro e geralmente possuem acesso legítimo, profundo conhecimento operacional e motivação. As ameaças internas podem agir de forma maliciosa ou inconsciente, e suas motivações variam de desespero financeiro a retaliação ou coerção.

A maioria dos incidentes internos não se origina em administradores de sistemas ou engenheiros privilegiados. Em vez disso, as equipes de vendas, os prestadores de serviços e o pessoal de suporte frequentemente expõem dados confidenciais por meio de transferências não autorizadas, compartilhamento de sessões ou contornando controles para cumprir prazos. A detecção depende de linhas de base comportamentais e do monitoramento de sessões.

Motivações e comportamentos

O comportamento de ataque se correlaciona com o que o ator tem a ganhar. O mapeamento das motivações permite que os defensores antecipem o tempo de permanência do atacante, o alvo e a tolerância à detecção.

Incentivos financeiros

Os incentivos financeiros impulsionam a maioria das invasões. O ransomware como serviço (RaaS), o BEC e a coleta de credenciais dominam a economia criminosa. Atores com motivação financeira buscam monetização rápida com uma estrutura cada vez mais corporativa (ou seja, afiliados, controle de qualidade, suporte, modelos de compartilhamento de receita). Muitos exploram áreas cinzentas legais no processamento de pagamentos de criptografia, hospedagem à prova de balas e serviços de lavagem.

Inteligência estratégica

A inteligência estratégica motiva os grupos estatais que buscam alavancagem geopolítica. Os alvos incluem consultores de políticas, empreiteiros de defesa, institutos de pesquisa científica e fornecedores de infraestrutura pública. Esses agentes persistem, muitas vezes evitando a detecção por meses para exfiltrar material confidencial ou incorporar firmware ou camadas administrativas.

Metas ideológicas

Objetivos ideológicos incitam hacktivistas e grupos extremistas. Seus alvos geralmente refletem símbolos públicos, como portais governamentais e corporações consideradas antiéticas. As operações são bem-sucedidas menos por mérito técnico do que por amplificação, interrupções programadas e danos à reputação.

Queixas

Queixas pessoais impulsionam alguns insiders e atacantes marginais. Demissões, discriminação percebida ou promoções rejeitadas frequentemente precedem a sabotagem, o roubo de dados ou a exposição de comunicações confidenciais. Embora de pequeno escopo, esses ataques podem causar danos desproporcionais, principalmente em setores regulamentados.

É necessário compreender o cenário dos atores de ameaças. Sem clareza sobre quem são seus adversários e o que eles querem, a prevenção se transforma em mitigação cega.

Ciclo de vida e metodologias de ataque

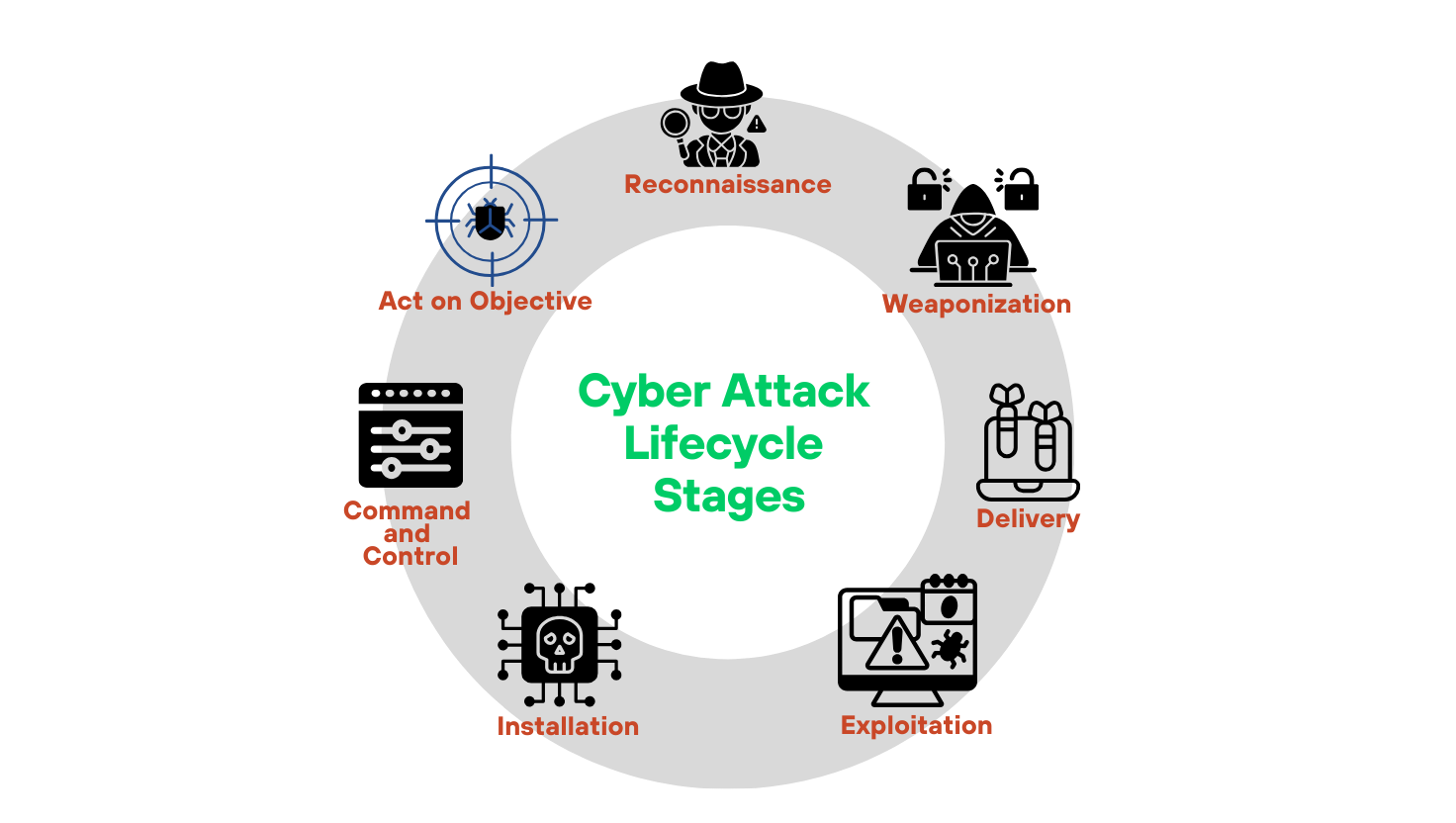

Os adversários não comprometem os ambientes em um único movimento. Eles progridem por estágios definidos, cada um possibilitando o próximo. Compreender a estrutura de um ataque permite que as equipes de segurança insiram atritos, quebrando cadeias no meio do caminho e identificando indicadores antes do impacto.

Reconhecimento:

Os atacantes começam com a coleta de informações. Registros de domínio, perfis de funcionários no LinkedIn, repositórios do GitHub expostos e metadados de ativos na nuvem geralmente revelam a arquitetura interna, as convenções de nomenclatura e os esquemas de identidade.

Ferramentas de inteligência de código aberto (OSINT) como Maltego, SpiderFoot e Recon-ng agregam esses dados em escala. Os raspadores automatizados extraem padrões de reutilização de credenciais de bancos de dados de violações. Os invasores mapeiam endpoints de VPN, subdomínios e superfícies de aplicativos antes de se envolverem.

O perfil do alvo reduz a abertura. Os atacantes priorizam os alvos com base na exposição de privilégios, em configurações externas incorretas e na presença de credenciais valiosas ou funções de processamento de dados.

USO COMO ARMA

Depois que um perfil de alvo é criado, os adversários criam a carga útil. Os kits de exploit prontos para uso incluem carregadores, ofuscadores e módulos pré-construídos para fornecimento baseado em navegador, documento e memória. Os construtores oferecem suporte a criptografia, evasão de sandbox e implantação de vários vetores.

A personalização do malware garante que as cargas úteis evitem a detecção baseada em assinatura. Ferramentas como Shellter, Veil e droppers C2 personalizados suportam polimorfismo, camadas de criptografia e entrega separada por estágio. Em grupos com habilidades mais elevadas, as cargas úteis correspondem à arquitetura do sistema, à postura de segurança do endpoint e à cadência operacional.

Entrega:

O phishing continua sendo o método de entrega dominante. Links incorporados, anexos armados, solicitações falsas de MFA e códigos QR induzem os alvos a executar scripts ou divulgar credenciais. Os proxies de phishing avançados interceptam tokens em tempo real e passam por verificações de MFA usando o encaminhamento de sessão.

As campanhas de smishing (phishing por SMS) e de phishing por retorno de chamada aumentam a credibilidade ao desencadear uma interação ao vivo. A falsificação de VoIP e as linhas de suporte falsas continuam sendo comuns nas cadeias iniciais de comprometimento.

Os downloads drive-by exploram configurações de navegador fracas ou infraestrutura de publicidade maliciosa. Os kits de exploração inspecionam o agente do usuário e fornecem cargas úteis específicas da plataforma somente depois de atender aos pré-requisitos de exploração. Alguns usam exploits de clique zero fornecidos por meio de análise de imagens ou vulnerabilidades de renderização de fontes.

Exploração de CVEs

O abuso de credenciais supera as vulnerabilidades de software na exploração inicial. Os tokens roubados e as chaves de API com proteção fraca permitem o acesso direto sem acionar as assinaturas de IDS. Os ambientes de nuvem sofrem com as configurações padrão em que a posse de uma identidade válida ignora os controles de perímetro.

A exploração de dia zero tem como alvo vulnerabilidades não corrigidas ou não divulgadas. Embora raros, os zero-days geralmente se tornam operacionais poucos dias após a descoberta, especialmente quando divulgados sob embargo parcial. Os invasores favorecem falhas de execução remota de código em dispositivos de borda, desvio de autenticação em plataformas SaaS e fugas de sandbox em mecanismos de navegador.

Instalação

Com o sucesso da exploração, os invasores implantam implantes para manter o acesso. Os trojans de acesso remoto (RATs) são instalados silenciosamente e se conectam a servidores de comando externos por meio de túneis criptografados. Muitos operam sob o disfarce de processos legítimos do sistema ou abusam de binários assinados para evitar a detecção.

Em ambientes em contêineres, os invasores geralmente procuram escapar. Permissões de tempo de execução mal configuradas ou imagens de contêineres inseguras permitem a passagem para o host, a elevação de privilégios ou o comprometimento de plataformas de orquestração. Os invasores injetam sidecars mal-intencionados, substituem o comportamento do kubelet ou se aproveitam do gerenciamento frouxo de segredos.

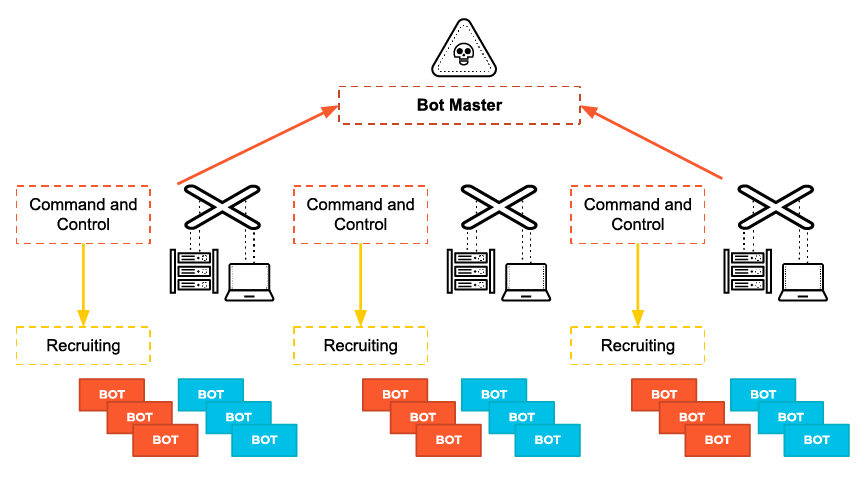

Comando e controle

Depois de estabelecer presença, os invasores estabelecem canais de comando e controle (C2). O tunelamento de DNS é usado com frequência devido à sua onipresença e à falta de inspeção. As cargas úteis mal-intencionadas codificam instruções em pesquisas de registros TXT ou A e exfiltram dados de forma reversa.

A infraestrutura C2 hospedada em nuvem se mistura a serviços confiáveis. Os invasores hospedam cargas úteis e comandos de estágio no Dropbox, GitHub Gists, Google Docs ou pastebins. O tráfego para esses provedores raramente aciona alertas, especialmente quando criptografado e mascarado por meio de agentes de usuário que imitam processos automatizados.

Grupos mais avançados implementam estruturas C2 personalizadas que suportam protocolos de fallback, intervalos de beaconing e alterações dinâmicas de configuração. Alguns mantêm uma infraestrutura em camadas, roteando por meio de camadas de proxy ou nós infectados para impedir a atribuição.

AÇÕES E OBJETIVOS

A exfiltração de dados ocorre por meio de blobs compactados e criptografados enviados por HTTPS, WebDAV ou SFTP. Em campanhas furtivas, os invasores podem sincronizar diretamente com os serviços de armazenamento em nuvem ou codificar o conteúdo exfiltrado na telemetria de aplicativos legítimos.

O movimento lateral se baseia em credenciais roubadas, personificação de token e ferramentas de gerenciamento remoto já aprovadas no ambiente. As técnicas comuns incluem pass-the-hash, falsificação de tíquetes Kerberos e abuso de protocolos de desktop remoto ou MDM. Em contextos nativos da nuvem, os invasores enumeram funções de IAM, sequestram pipelines de automação ou atravessam limites de recursos por meio de serviços de metadados compartilhados.

A criação de impacto varia de acordo com o motivo. O ransomware criptografa sistemas e dados e, em seguida, exclui backups e registros. Os limpadores sobrescrevem os cabeçalhos de disco ou o firmware para tornar os sistemas permanentemente inoperantes. Em campanhas de fraude, os invasores redirecionam as transações financeiras, alteram a folha de pagamento ou encenam eventos de BEC com credibilidade interna. Os agentes políticos vazam documentos confidenciais para influenciar o discurso público ou prejudicar a reputação.

Análises técnicas detalhadas

Os atacantes visam a infraestrutura sempre que os defensores configuram incorretamente os controles ou não aplicam o privilégio mínimo. Compreender o kit de ferramentas atual usado contra endpoints e redes ajuda os líderes de segurança a alinhar os investimentos com o comportamento do adversário.

Bloqueie ataques de endpoint

Os pontos finais servem como pontos de apoio iniciais e pontos de trânsito laterais. Sua exploração não requer um dia zero quando os adversários podem contornar o controle com encadeamento de execução, ferramentas nativas ou roubo temporário de tokens.

Evolução do ransomware

O ransomware moderno raramente opera de forma isolada. Os grupos seguem roteiros estruturados com etapas para roubo de dados, monetização de acesso e destruição. Os modelos de dupla distorção são predominantes. Antes de criptografar os dados, os invasores exfiltram terabytes de registros internos, contratos, memorandos legais e dados de clientes. Em seguida, eles ameaçam divulgar publicamente e as negociações começam antes mesmo de o bilhete de resgate chegar.

Os ecossistemas de RaaS reduziram a barreira técnica. Os afiliados licenciam cargas úteis, compartilham os lucros com os operadores e recebem infraestrutura C2, suporte de pagamento e até mesmo manuais de negociação com as vítimas. Famílias como Black Basta, 8Base e LockBit evoluem rapidamente, muitas vezes ultrapassando as assinaturas de detecção estática.

Normalmente, o acesso é adquirido de corretores de acesso inicial. A implantação ocorre por meio de abuso de RDP, VPNs comprometidas ou anexos carregados de macros. A criptografia tem como alvo as unidades locais e mapeadas. Muitas cepas agora desativam os processos de backup e adulteram os hipervisores para corromper os instantâneos.

Técnicas sem arquivo

O malware sem arquivo elimina a necessidade de arquivos persistentes ao ser executado diretamente na memória. PowerShell, WMI e .NET são as plataformas preferidas. Os atacantes carregam cargas úteis como DLLs reflexivas, usam LOLBins para preparar ferramentas secundárias ou injetam códigos de shell em processos confiáveis por meio de vazamento de processos.

Os binários "living-off-the-land" (LOLBins) suportam tudo, desde o despejo de credenciais (rundll32, regsvr32) até o movimento lateral (wmic, mshta). A maioria das plataformas de proteção de endpoints permite isso por padrão, tornando o contexto comportamental a única estratégia de detecção viável. Os adversários encadeiam esses binários com scripts nativos para permanecerem silenciosos, rápidos e difíceis de atribuir.

Ataques à rede e à infraestrutura

Embora a identidade tenha se tornado o novo perímetro, a infraestrutura de rede principal continua sendo o principal alvo de ataques.

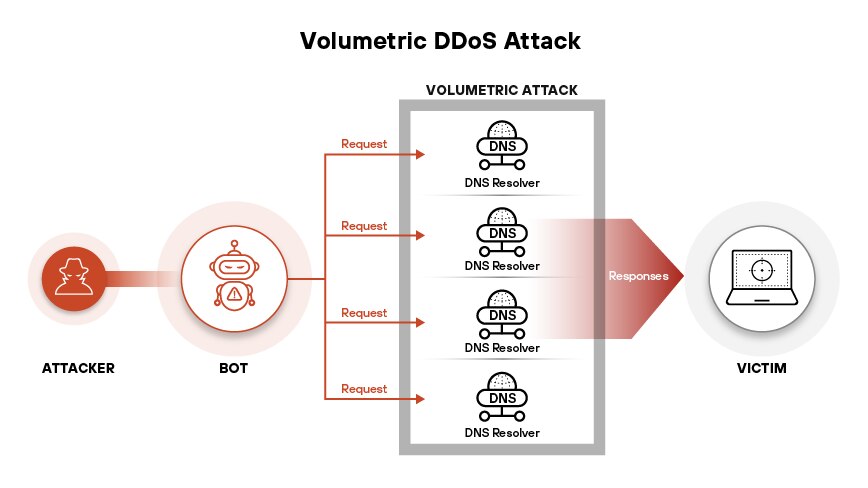

Negação de serviço distribuída

Os ataques DDoS voltaram a ganhar destaque como ferramentas políticas e financeiras. As campanhas volumétricas frequentemente excedem 2 Tbps. Os invasores usam botnets compostos por dispositivos de IoT comprometidos, APIs expostas e VMs de nuvem alugadas. A mitigação se torna complexa quando os ataques se originam de fontes geograficamente distribuídas com cargas aleatórias.

As plataformas de orquestração, como as variantes Mirai, Condi e Pandora, oferecem aos atacantes painéis de controle pré-construídos e módulos de plug-in para direcionamento dinâmico. Cada vez mais, os atacantes mudam de inundações na camada de rede para técnicas na camada de aplicativos (Camada 7), sobrecarregando endpoints específicos com alta simultaneidade de solicitações e saturação de poucos recursos.

As inundações da camada 7 geralmente têm como alvo os fluxos de trabalho de autenticação, as funções de pesquisa ou os carrinhos de compra - áreas com alta interação com o banco de dados. Essas inundações não exigem muita largura de banda, mas criam latência e falhas ao esgotar os recursos de back-end.

Homem no meio

Os ataques Man-in-the-middle (MitM) exploram canais de comunicação não seguros ou mal configurados para interceptar ou modificar o tráfego. As implementações de Wi-Fi corporativo permanecem particularmente vulneráveis quando a fixação de certificados ou o TLS mútuo não são aplicados.

Os ataques de downgrade de TLS exploram o comportamento de fallback de versão. Os invasores interceptam o handshake, forçam um conjunto de cifras obsoleto e criptografam novamente o tráfego com as chaves que controlam. Nos casos em que o TLS está ausente, a interceptação de texto simples produz credenciais, tokens de sessão ou dados operacionais confidenciais.

Os pontos de acesso desonestos imitam SSIDs confiáveis e conexões de proxy por meio de gateways controlados por invasores. Dispositivos desavisados se conectam automaticamente e direcionam o tráfego por meio de uma infraestrutura hostil. Ferramentas como o WiFi Pumpkin e o Bettercap automatizam a configuração de portais cativos que fazem phishing de credenciais ou injetam cargas úteis nos fluxos de tráfego.

Os ataques baseados em rede geralmente escapam dos sistemas de detecção nativos da nuvem porque o vetor de ataque reside abaixo da camada de aplicativos. A defesa exige não apenas a segmentação da rede, mas também o monitoramento com reconhecimento de protocolo, a aplicação de transporte criptografado e a detecção de anomalias de sessão na borda.

ataques de aplicativos da web

Os aplicativos da Web continuam sendo uma superfície de ataque de alto nível, pois geralmente expõem a lógica comercial e os sistemas de back-end privilegiados. A maioria das empresas não possui inventários completos de seus ativos da Web e poucas realizam a validação de contexto completo nas entradas da API ou no comportamento da sessão. Os invasores exploram essa lacuna por meio de injeção direta, adulteração de lógica ou fluxos de trabalho encadeados que contornam a aplicação.

Falhas de injeção

A injeção de SQL persiste apesar de duas décadas de conscientização. Os invasores criam entradas que modificam as consultas SQL executadas por bancos de dados de back-end, às vezes extraindo esquemas inteiros ou modificando registros. As técnicas de SQLi cego permanecem eficazes quando as mensagens de erro são suprimidas, usando a inferência baseada em tempo para recuperar dados um bit por vez. As pilhas da Web modernas criadas em estruturas ORM desatualizadas geralmente não conseguem higienizar cargas úteis de casos extremos.

A falsificação de solicitações no lado do servidor (SSRF) força o aplicativo a iniciar solicitações de saída para destinos arbitrários. Os invasores exploram o SSRF para acessar serviços de metadados internos, funções de IAM na nuvem e pontos de extremidade de administradores internos (não expostos externamente). Em ambientes nativos da nuvem, o SSRF geralmente resulta em escalonamento de privilégios ou exposição de dados entre locatários. Você verá isso ainda mais se o serviço usar indevidamente a autorização baseada em confiança ou permitir redirecionamentos recursivos.

Abuso da lógica

Broken O controle de acesso quebrado não significa mais "página de login ausente". Ele agora reflete as falhas de autorização, em que o acesso é imposto de forma inadequada com base em cabeçalhos ou parâmetros de URL. Os invasores aumentam os privilégios adulterando as estruturas de solicitação, elevando as funções ou reutilizando tokens de API vinculados a sessões com privilégios mais altos. As configurações incorretas da nuvem geralmente refletem esses padrões, em que os limites de permissão existem na documentação, mas não na prática.

A manipulação da lógica de negócios explora as lacunas entre o que o aplicativo permite e o que ele deve evitar. Além das incompatibilidades de tempo, os invasores exploram condições de corrida e erros de cálculo de desconto. Nos sistemas financeiros, a manipulação da conversão de moedas, da geração de faturas ou dos limites de transferência leva a perdas diretas. Falhas como essas escapam dos scanners e exigem modelagem adversária.

Abuso de identidade e de credenciais

Todas as campanhas que envolvem movimentação lateral, escalonamento de privilégios ou personificação dependem de alguma forma de acesso a credenciais. A identidade tornou-se o vetor de ataque dominante nos ecossistemas de nuvem, híbridos e SaaS.

Variantes de phishing

O phishing não se limita mais a páginas de login falsas. Os ataques de fadiga de MFA bombardeiam os usuários com repetidas solicitações de autenticação até que uma seja aprovada. Algumas campanhas usam proxies reversos para interceptar tokens em tempo real, permitindo a reutilização imediata sem acionar alertas.

As chamadas de voz deepfake entraram em uso operacional. Os criminosos cibernéticos sintetizam a voz de um líder usando minutos de áudio vazado e fazem chamadas solicitando redefinições de credenciais ou aprovações urgentes. Juntamente com o identificador de chamadas falsificado e os segmentos de e-mail fabricados, essas campanhas são bem-sucedidas mesmo em ambientes protegidos.

Preenchimento de credenciais

Os ataques de preenchimento de credenciais exploram senhas reutilizadas entre serviços. Plataformas de automação como OpenBullet, SentryMBA e ferramentas Python personalizadas testam milhares de combinações de nome de usuário e senha por minuto em portais de login, APIs móveis e fluxos OAuth. As campanhas modernas injetam evasão de comportamento, como cabeçalhos aleatórios ou impressões digitais de dispositivos, para evitar limites de taxa e detecção.

Os invasores adquirem novas credenciais de infostealers, despejos de violação e malware de coleta de tokens. Muitas credenciais incluem cookies de sessão ou chaves de acesso à nuvem incorporadas no armazenamento do navegador ou em ambientes de desenvolvedores. Os defensores devem assumir a reutilização, alternar os segredos de forma agressiva e detectar anomalias. A autenticação não é um controle a menos que inclua validação de comportamento, contexto e intenção.

Ataques nativos da nuvem

A maioria das violações de nuvem decorre de configurações incorretas que podem ser evitadas ou de suposições de confiança implícitas que entram em colapso sob pressão.

Explorações de configuração incorreta

Os buckets de armazenamento irrestritos permanecem entre os ativos expostos com mais frequência em ambientes multinuvem. O acesso de leitura pública, as permissões herdadas e a falta de controles de criptografia em repouso permitem que os adversários enumerem e extraiam dados confidenciais com uma única solicitação não autenticada. Os invasores automatizam a descoberta usando ferramentas como Grayhat Warfare, S3Scanner e APIs específicas do CSP.

As funções com privilégios excessivos são mais prejudiciais do que os baldes expostos. Muitas organizações não aderem ao privilégio mínimo, concedendo permissões curinga a contas de serviço ou funções lambda (ou seja, iam:PassRole ou s3:*). Um invasor que obtém uma identidade pode escalar o ambiente por meio de chamadas legítimas. Espere o encadeamento de funções, a assunção de contas cruzadas e o movimento lateral.

Explorações da cadeia de suprimentos

Os pipelines de CI/CD oferecem aos invasores um caminho confiável para a produção. Sistemas de compilação comprometidos permitem a inserção de códigos maliciosos, o vazamento de segredos de ambiente ou a modificação de artefatos enviados para registros de produção. Jenkins, GitHub Actions, GitLab Runners e agentes auto-hospedados geralmente são executados com privilégios elevados e monitoramento mínimo de saída.

A inserção de pacotes mal-intencionados explora a confiança em dependências de terceiros. Os invasores transformam bibliotecas usando typo-squatting, repo-jacking ou personificação de colaboradores e, em seguida, publicam em repositórios abertos. Se consumido por projetos downstream, o código malicioso é executado durante o tempo de compilação ou instalação, muitas vezes atingindo a produção sem escrutínio.

Artigo relacionado: Anatomia de um ataque ao pipeline de fornecimento de nuvem

Os comprometimentos da cadeia de suprimentos contornam as defesas de tempo de execução ao operar dentro dos limites de artefatos assinados e verificados. Os defensores devem reforçar a proveniência, aplicar compilações reproduzíveis e adotar a validação da lista de materiais de software (SBOM) para reduzir a exposição. Os segredos de pipeline, especialmente aqueles que concedem acesso à nuvem, devem ser rotacionados automaticamente e permanecer com o escopo mínimo absoluto.

Ataques de OT e IoT

A convergência de TI e TO abriu os ambientes industriais para agentes de ameaças que antes se concentravam apenas em sistemas digitais. Enquanto isso, os ecossistemas de IoT se expandem mais rapidamente do que a maioria das organizações consegue proteger, muitas vezes expondo firmware não testado e APIs não gerenciadas.

Sistemas de controle industrial (19)

A manipulação de protocolos tem como alvo protocolos OT determinísticos e não autenticados, como Modbus, DNP3 e Profinet. Esses protocolos não têm criptografia ou autenticação, permitindo que os invasores injetem comandos, leiam os estados do processo ou modifiquem os valores do sensor com consequências físicas. Em ambientes com acesso direto ao PLC a partir de redes planas, os adversários podem manipular válvulas, relés ou loops de controle em tempo real.

A corrupção do firmware leva o ataque mais a fundo, incorporando código malicioso no nível do carregador de inicialização ou do controlador. Por meio de servidores de atualização comprometidos ou de protocolos de atualização de campo inseguros, os invasores implantam códigos que persistem entre as reinicializações e desafiam a detecção convencional. Algumas variantes atrasam os desligamentos de emergência ou interferem nos intertravamentos de segurança.

Os ambientes ICS modernos geralmente contêm hosts de ponte - máquinas Windows com conectividade dupla para redes OT e TI. Eles se tornam pontos de articulação. Sem uma segmentação rigorosa, os adversários podem passar de um e-mail de phishing para o controle do chão de fábrica em poucos movimentos laterais.

Botnets de IoT

IoT Os botnets de IoT continuam sendo uma força dominante em ataques DDoS em grande escala e campanhas de preenchimento de credenciais. As variantes da Mirai dominam devido à disponibilidade de seu código-fonte, à facilidade de modificação e à lógica de verificação de senha padrão. Se forem comprometidos, dispositivos como roteadores, DVRs e sensores inteligentes transmitirão instruções de servidores C2 e sobrecarregarão os alvos com inundações de HTTP ou amplificação de DNS.

A exploração da API fornece aos invasores acesso ao plano de gerenciamento. Muitas plataformas de IoT expõem APIs que não possuem autenticação, permitem o escalonamento de privilégios ou retornam metadados excessivamente detalhados. Os invasores exploram esses endpoints para localizar dispositivos, reproduzir a telemetria ou implementar downgrades de firmware que reintroduzem vulnerabilidades conhecidas.

Os ecossistemas de IoT raramente aplicam a integração segura. O mesmo se aplica à aplicação de patches e ao gerenciamento remoto. Em outras palavras, um dispositivo que se junta à rede torna-se parte da superfície de ataque, a menos que a visibilidade e os controles de políticas sejam seguidos imediatamente. A maioria não o faz, e os invasores sabem disso.

Estudos de caso de ataques cibernéticos

Ataques recentes revelam como os agentes de ameaças exploram controles desalinhados, arquiteturas planas ou suposições de confiança do usuário que criaram pontos fracos estruturais.

Violações de extração em massa do MOVEit

Em maio de 2023, Clop explorou um dia zero no produto MOVEit Transfer da Progress Software, lançando uma das maiores campanhas de roubo de dados da história recente. A falha permitia a injeção de SQL não autenticada, possibilitando que os invasores implantassem web shells e exfiltrassem arquivos dos servidores MOVEit em massa.

Em poucas semanas, centenas de organizações (agências governamentais, universidades e instituições financeiras) tiveram seus servidores MOVEit explorados. Os invasores implantaram a automação para dimensionar o acesso em instâncias globais. Em seguida, eles fizeram ameaças de extorsão por meio de sites de vazamento. As vítimas incluíam a Shell, a BBC e os EUA. Departamento de Energia.

A violação de dados expôs um risco sistêmico em serviços de transferência de arquivos gerenciados (MFT) de terceiros. Muitas organizações não conseguiram isolar os servidores MOVEit de segmentos de rede confidenciais, o que deu aos invasores caminhos diretos para os sistemas internos após o comprometimento.

Artigo relacionado: Vulnerabilidades de injeção de SQL no MOVEit Transfer: CVE-2023-34362, CVE-2023-35036, CVE-2023-35708 e CVE-2025-53771.

Intrusão de engenharia social da MGM Resorts

Em setembro de 2023, o MGM Resorts sofreu um ataque depois que os agentes de ameaças usaram perfis do LinkedIn para identificar a equipe da central de serviços de TI e credenciais de acesso por telefone com engenharia social. Depois de violar os sistemas, o grupo implantou ransomware e interrompeu as operações em vários cassinos e hotéis.

Os invasores, afiliados ao grupo Scattered Spider, utilizaram ferramentas legítimas de RMM para se deslocar lateralmente e desativar o software de segurança. As interrupções afetaram as chaves digitais dos quartos, os sistemas de jogos e os terminais de pagamento por mais de uma semana. Os registros públicos indicaram um impacto financeiro superior a US$ 100 milhões.

A violação ressaltou dois pontos. Primeiro, os invasores agora usam pretextos baseados em telefone e insights comportamentais para contornar os controles de identidade. Em segundo lugar, muitos SOCs corporativos não conseguem detectar o abuso de ferramentas legítimas de administração durante uma campanha ativa.

Onda de ransomware no setor de saúde em 2024

Ao longo de 2024, os ataques de ransomware aumentaram no setor de saúde. ALPHV, LockBit e Rhysida visavam hospitais, provedores de seguros e fornecedores de registros médicos eletrônicos. Os pontos de entrada comuns incluíam exposição ao RDP, vulnerabilidades de VPN e credenciais derivadas de infostealers coletadas das estações de trabalho da equipe.

Os ataques geralmente incluíam a exfiltração de dados antes da criptografia, com o vazamento de registros de pacientes roubados para aumentar a pressão. Em alguns casos, os sistemas de cuidados críticos ficaram off-line. Os tempos de recuperação se estendiam por semanas devido às dependências do software legado e à falta de backups imutáveis.

As organizações de saúde sofreram porque operavam redes internas planas, dependiam de software de endpoint desatualizado e não tinham segmentação na camada de aplicativos. Os operadores de ransomware exploraram essas condições com precisão cirúrgica, demonstrando que a conformidade específica do setor não equivale à resiliência operacional.

Phishing assistido por IA durante as eleições globais

No início de 2024, campanhas de phishing coordenadas exploraram a IA generativa para se passar por funcionários eleitorais e figuras públicas confiáveis. Mensagens de áudio em deepfake e e-mails escritos por IA tiveram como alvo trabalhadores eleitorais, bancos de dados de eleitores e equipes de campanha em diversos países, incluindo os Estados Unidos, além da Índia e de vários Estados-membros da União Europeia (AP News).

As campanhas usaram modelos de linguagem para criar mensagens convincentes em dialetos locais, ajustadas dinamicamente com base nos ciclos de notícias públicas. Algumas operações combinaram phishing de e-mail com chamadas geradas por IA para reforçar a urgência ou a credibilidade. Os invasores obtiveram credenciais para manipular os sistemas de informações dos eleitores e vazar documentos confidenciais de planejamento on-line.

Os ataques destacaram como os modelos generativos podem reduzir o custo e aumentar a eficácia da engenharia social. As instituições públicas, mesmo aquelas com infraestrutura reforçada, permaneceram vulneráveis devido aos acionadores de resposta humana e aos processos inconsistentes de verificação de identidade entre as jurisdições.

Artigo relacionado: DeepSeek é induzido a gerar código para injeção de SQL e movimento lateral

Ferramentas, plataformas e infraestrutura

Os invasores não escrevem mais exploits do zero nem constroem sua infraestrutura manualmente. Eles operam em um ecossistema maduro de ferramentas e serviços que refletem práticas legítimas de desenvolvimento de software.

famílias de malware

O Cobalt Strike continua sendo a estrutura de pós-exploração mais emulada e abusada em uso. Originalmente projetado para equipes vermelhas, ele permite a preparação de cargas úteis, a execução de comandos, o movimento lateral e o beaconing por HTTP, DNS ou pipes nomeados. Os agentes de ameaças implantam rotineiramente versões crackeadas com intervalos de suspensão modificados, ofuscação personalizada e IoCs desativados.

O Sliver, uma alternativa de código aberto, ganhou popularidade entre as equipes de segurança e os adversários. Escrito em Go, ele compila para várias arquiteturas, suporta C2 ponto a ponto criptografado e oferece personalização rápida. Sua arquitetura modular dificulta a coleta de impressões digitais e a detecção em diversos sistemas operacionais.

O Havoc representa a última geração de kits de ferramentas pós-exploração projetados para contornar o EDR moderno. Lançado publicamente no final de 2023, o Havoc inclui geração de carga útil na memória, evasão de sandbox e canais C2 criptografados projetados para se misturar aos protocolos de rede comuns. Sua popularidade cresceu rapidamente entre os grupos afiliados de ransomware devido à sua mínima sobreposição de assinatura com o Cobalt Strike.

Artigo relacionado: Grupos de atores de ameaças monitorados pela Unit 42 da Palo Alto Networks

Estruturas de segurança ofensivas

O Metasploit continua a servir como base para a exploração automatizada e o fornecimento de cargas úteis. Ele oferece suporte ao encadeamento de explorações, geração de shell reverso e preparação na memória. As atualizações regulares do módulo do Metasploit o tornam um recurso confiável para os invasores que buscam caminhos de acesso de baixo atrito em sistemas desatualizados.

O Empire, criado no PowerShell e posteriormente portado para o Python 3, é especializado em ataques sem arquivo em ambientes Windows. Ele suporta escalonamento de privilégios, despejo de credenciais e manipulação de tíquetes Kerberos, tudo com ferramentas nativas. Como ele se baseia na comunicação remota do PowerShell, na evasão de AMSI e no script modular, o Empire continua sendo relevante em campanhas de phishing em que a execução nativa é preferida.

Estruturas como essas reduzem o tempo entre a descoberta e a exploração da vulnerabilidade. Os invasores podem passar da varredura para o comprometimento usando bibliotecas bem mantidas e módulos pré-construídos adaptados aos pontos fracos da empresa.

Corretagem de acesso inicial

O Access-as-a-service amadureceu e se tornou uma cadeia de suprimentos formal. Os corretores comprometem os sistemas, extraem credenciais, validam a presença na rede e leiloam o acesso a equipes de ransomware, mineradores de dados ou grupos de espionagem. Os níveis de acesso incluem RDP, VPN, gateways Citrix, Active Directory e consoles de gerenciamento de nuvem.

Os mercados da Dark Web facilitam a troca. Fóruns como Exploit, BreachForums (até seu fechamento) e RuTOR oferecem listagens com garantias de tempo de atividade, verticais do setor e até mesmo visualizações de ambientes comprometidos. Muitos corretores operam de acordo com modelos de reputação rígidos, usando escrow e intermediários para garantir a integridade da transação.

Os compradores geralmente agem em poucas horas. A velocidade da monetização significa que, quando as credenciais aparecem nesses mercados, as janelas de detecção entram em colapso. Muitas organizações permanecem inconscientes de sua exposição até que o movimento lateral já tenha começado ou a exfiltração de dados acione uma notificação externa.

Explorar economias

Os corretores de dia zero preenchem a lacuna entre os pesquisadores independentes e os compradores comerciais ou de estado-nação. Essas empresas operam de forma privada, oferecendo centenas de milhares de dólares por vulnerabilidades de execução remota de código em plataformas amplamente implantadas. iOS, Android, Chrome e hipervisores continuam sendo os alvos mais valiosos.

As vulnerabilidades intermediadas frequentemente ignoram a coordenação do fornecedor. Os compradores solicitam direitos exclusivos sobre a exploração, o que lhes permite usá-la operacionalmente sem divulgação pública. Alguns corretores se especializam por região, enquanto outros fornecem para vários governos com áreas de interesse sobrepostas, resultando em reexploração.

As plataformas de recompensa por bugs, como a HackerOne e a Bugcrowd, têm uma função diferente. Eles incentivam a divulgação responsável em escala, mas alguns pesquisadores usam as recompensas como um recurso alternativo quando as ofertas privadas falham. Em alguns casos, as vulnerabilidades divulgadas por meio de recompensas aparecem reempacotadas em cadeias de ferramentas do mercado cinza, especialmente quando o relatório original não continha detalhes de exploração.

A infraestrutura de ataque continua a evoluir em direção à modularidade, revenda e automação. Os defensores que não monitorarem esse ecossistema operarão atrás da curva.

O efeito dos ataques cibernéticos

O relatório 2025 Cost of a Data Breach (Custo de uma violação de dados ) da IBM estima o custo médio de uma violação de dados em US$ 4,45 milhões, sendo que as organizações sediadas nos EUA têm uma média de US$ 9,48 milhões. O cálculo exclui multas regulatórias, acordos legais e aumentos de prêmios de seguro, que geralmente dobram a exposição total.

Interrupções operacionais

Para 86% das organizações, os ataques cibernéticos afetam as operações comerciais, com tendências de tempo de inatividade cada vez mais longas e mais consequentes. Para os provedores de SaaS ou operadores de logística em tempo real, até mesmo uma interrupção de quatro horas afeta em cascata os ecossistemas dos clientes.

A interrupção geralmente começa no início. A disponibilidade, a qualidade ou a integridade dos dados dos fornecedores se degradam após a violação. Um único ataque direcionado à OT pode atrasar a fabricação por meses. Nos ecossistemas baseados em nuvem, as interdependências ampliam as interrupções, com o tempo de inatividade de uma plataforma afetando os serviços dependentes.

A contenção de incidentes frequentemente interrompe as operações principais. Para isolar a propagação, as equipes de segurança precisam revogar tokens, recriar imagens de sistemas, desligar segmentos de rede e pausar pipelines de CI/CD. Mesmo que o ransomware seja evitado, a contenção interrompe as funções que geram receita.

Danos à reputação

As organizações enfrentam um colapso na credibilidade após as manchetes sobre violações e o vazamento de informações de clientes. As partes interessadas geralmente questionam não apenas a falha técnica, mas também a postura ética da resposta da empresa.

A perda de confiança se materializa rapidamente. As empresas públicas sofrem quedas no preço das ações após a divulgação, com desempenho inferior em longo prazo em setores como saúde e finanças. Nos mercados privados, os investidores podem atrasar as rodadas ou reduzir as avaliações se os controles de segurança parecerem insuficientes.

A perda de confiança do mercado se estende a terceiros. O escopo do impacto não pode ser medido em dólares quando a confiança é degradada.

Requisitos globais de notificação de violação

Cronogramas do GDPR

De acordo com o Regulamento geral de proteção de dados (GDPR), as organizações devem notificar sua autoridade supervisora em até 72 horas após descobrirem uma violação envolvendo dados pessoais de residentes da UE. O não cumprimento desse cronograma, mesmo que não intencional, expõe as empresas a multas de até 4% do faturamento anual global.

A regulamentação também exige a notificação imediata dos indivíduos afetados se a violação criar um alto risco para seus direitos e liberdades, o que inclui roubo de credenciais, criação de perfis comportamentais ou quaisquer dados que possam alimentar uma exploração adicional. A maioria das organizações adia porque não tem clareza sobre se o incidente atende ao limite de "alto risco". Os órgãos reguladores têm demonstrado pouca tolerância à ambiguidade quando se trata de dados de consumidores.

Mandatos da CIRCIA

Nos Estados Unidos, a Lei de Notificação de Incidentes Cibernéticos para Infraestruturas Críticas (CIRCIA) se tornará totalmente aplicável até 2026, mas os requisitos básicos já se aplicam. As entidades cobertas devem relatar incidentes cibernéticos substanciais à Cybersecurity and Infrastructure Security Agency (CISA) dentro de 72 horas e relatar pagamentos de ransomware dentro de 24 horas.

O CIRCIA se aplica a 16 setores de infraestrutura crítica, incluindo energia, finanças, transporte e saúde pública. Os relatórios devem incluir:

- Escopo do incidente

- Vulnerabilidades exploradas

- Tipos de ativos afetados

- Medidas de mitigação adotadas

Regras específicas do setor

Orientação sobre resiliência financeira

Nos serviços financeiros, os órgãos reguladores agora enquadram a segurança cibernética como um risco sistêmico. Os EUA O Office of the Comptroller of the Currency (OCC), o Comitê de Basileia e a Autoridade Bancária Europeia introduziram diretrizes que exigem que os conselhos assumam a responsabilidade pela supervisão de segurança, o que envolve manter planos de recuperação e demonstrar a continuidade das funções críticas.

A Lei de Resiliência Operacional Digital (DORA), em vigor em toda a UE a partir de janeiro de 2025, codifica essas expectativas. O DORA exige a classificação de incidentes e a comunicação obrigatória dentro de horas após a detecção. Além disso, requer testes contínuos de resiliência operacional, incluindo o red-teaming de provedores terceirizados. A não conformidade expõe as empresas a sanções de supervisão e ao exame minucioso do mercado.

Aplicação da HIPAA no setor de saúde

Nos Estados Unidos, a HIPAA (Health Insurance Portability and Accountability Act) continua sendo a estrutura normativa dominante para a proteção de informações de saúde. O Office for Civil Rights (OCR) exige a notificação dos indivíduos afetados em até 60 dias após a descoberta da violação e espera que as entidades cobertas mantenham registros de auditoria, controles de acesso e padrões de criptografia alinhados com a orientação do NIST.

Os riscos vão além das multas. De acordo com a Lei HITECH (Health Information Technology for Economic and Clinical Health), as organizações podem enfrentar processos civis, investigações conduzidas por múltiplas agências e monitoramento de conformidade de longo prazo, o que frequentemente implica acelerar os gastos de capital para modernizar os controles de segurança cibernética.

Detecção, resposta e inteligência

A prevenção do impacto começa com a prontidão, com a capacidade de detectar anomalias, investigar sinais em ambientes e interromper a atividade mal-intencionada antes que ela atinja seu objetivo.

Busca de ameaças orientada por hipóteses

A caça eficaz modela o comportamento do atacante em relação à telemetria da empresa e busca evidências de atividades que, de outra forma, não acionariam a detecção automatizada. Uma hipótese pode afirmar que uma conta de serviço comprometida está sendo reutilizada para movimentação lateral usando ferramentas de gerenciamento remoto. Os caçadores testam essa teoria em registros de autenticação, transcrições do PowerShell e comportamento de ativos ao longo do tempo. As detecções criadas a partir de caçadas validadas são operacionalizadas nos fluxos de trabalho do SOC.

Pivotamento do indicador

A articulação de indicadores conhecidos acelera a descoberta de comprometimentos relacionados. Os caçadores de ameaças ingerem IoCs e os correlacionam com a telemetria de endpoint, rede e nuvem. Um único hash vinculado a um carregador pode expor vários hosts infectados ou uma infraestrutura C2 compartilhada.

Os atacantes geralmente reutilizam táticas em campanhas. A pivotagem revela impressões digitais operacionais comuns e revela o escopo além do comprometimento inicial. Quando combinado com fontes de enriquecimento como VirusTotal, PassiveTotal ou GreyNoise, o pivotamento pode isolar o comportamento do adversário antes que o impacto seja sentido.

Prontidão para resposta a incidentes

Desenvolvimento de manuais

Os manuais de RI definem como as organizações respondem sob pressão. Seja o comprometimento de credenciais ou o abuso da cadeia de suprimentos, um vetor de ataque requer uma sequência personalizada de detecção e validação, etapas de contenção, acionadores de escalonamento e fluxos de trabalho de recuperação. Os manuais evitam que as equipes percam tempo improvisando.

Os manuais eficazes incluem:

- Sistemas de registro

- Atribuições de funções

- Pontos de contato legais e regulatórios

- Critérios para acionar comunicações externas

Scripts rígidos falham em intrusões reais, e é por isso que os manuais são testados, controlados por versão e vinculados a fontes reais de telemetria. A resposta deve levar em conta as variações no comportamento do atacante, as dependências internas e a realidade dos ambientes degradados.

Canais de comunicação de crise

As comunicações de crise requerem canais internos e externos predefinidos, porta-vozes executivos, cadência de revisão legal e mensagens claras. Os executivos devem se coordenar com os departamentos jurídico, de operações e de relações públicas, pois as declarações errôneas podem violar as regras de divulgação da SEC ou desencadear uma investigação regulatória. As comunicações devem refletir o estado forense atual, reconhecendo o que está confirmado, o que está sendo revisado e quando haverá atualizações.

INTELIGÊNCIA DE CIBERAMEAÇAS

A inteligência de ameaças de alta fidelidade é agregada a partir de telemetria interna, feeds comerciais, ISACs e canais de código aberto. A inteligência deve incluir detalhes contextuais (ou seja, uso da infraestrutura, TTPs, lógica de direcionamento, confiança na atribuição). Os feeds que fornecem IPs sem contexto degradam o sinal e sobrecarregam os SOCs com falsos positivos.

Os programas eficazes distinguem entre três tipos de inteligência:

- A inteligência estratégica informa o planejamento de defesa de longo prazo.

- A inteligência tática impulsiona a engenharia de detecção imediata.

- A inteligência operacional conecta as intrusões às campanhas, às sobreposições de infraestrutura ou à técnica do ator da ameaça.

Os centros de fusão alinham inteligência com detecção, investigação e resposta. Sem a integração entre domínios de endpoint, nuvem, rede, identidade e telemetria de terceiros, as organizações perdem correlações.

Equipes maduras enriquecem a telemetria na ingestão, marcando sessões, artefatos ou fluxos com pontuações de risco e rótulos contextuais. Os analistas se movimentam entre camadas, passando de consultas de DNS para comportamento de identidade e registros de administração de SaaS sem perder tempo.

Tendências emergentes de ataques cibernéticos

As superfícies de ataque mudam mais rapidamente do que a maioria das organizações consegue atualizar seus manuais. As estratégias defensivas criadas para o risco do estado atual geralmente fracassam com a velocidade do estado futuro. O cenário de ameaças agora inclui adversários que escalam com a computação, adaptam-se usando modelos e exploram transições estruturais antes que os defensores terminem de ler o padrão.

Bots automatizados de engenharia social

Os adversários agora implantam agentes de IA que ingerem OSINT e se adaptam às respostas em tempo real. Esses bots, que não devem ser subestimados, geram iscas de phishing personalizadas e se fazem passar por executivos em contextos multilíngues, automatizando o desenvolvimento de pretextos com base em comunicações coletadas. Além disso, eles aprimoram a lógica de direcionamento a cada tentativa fracassada.

Alguns bots operam em vários canais. Um único agente pode enviar um e-mail de phishing, fazer o acompanhamento com uma chamada de voz deepfake e se concentrar em mensagens do Slack ou do Teams usando cookies de sessão coletados. Os invasores usam modelos de linguagem grandes (LLMs) ajustados com prompts específicos de função para manipular o suporte ao cliente e os fluxos de redefinição de senha.

Malware de geração de código

O desenvolvimento de malware assistido por IA deixou de ser teórico e passou a ser operacional. Os invasores ajustam os modelos para gerar cargas úteis ofuscadas que evitam a detecção estática e heurística. Eles alimentam os LLMs com regras de detecção e iteram até que o código gerado evite ocorrências de YARA ou assinaturas de EDR.

As ferramentas de geração de código também auxiliam na criação de droppers polimórficos, scripts de carregadores e explorações específicas de domínio que visam casos extremos em plataformas de nuvem ou SDKs mal utilizados. Combinada com a fuzzing automatizada, a IA acelera a descoberta e o armamento em escala, quebrando os modelos atuais de aplicação de patches.

Artigo relacionado: Now You See Me, Now You Don't (Agora você me vê, agora você não vê): Uso de LLMs para ofuscar JavaScript mal-intencionado

Worms de autoaprendizagem

Não mais vinculados à lógica pré-programada, os worms autônomos e de autoaprendizagem agora podem observar e se ajustar às variáveis do ambiente, chegando ao ponto de selecionar módulos de carga útil com base na configuração do sistema, na estrutura do domínio ou no feedback da telemetria. Eles podem, por exemplo, mudar da coleta de credenciais para o comportamento do limpador no meio da operação, dependendo da probabilidade de detecção. E, ao pontuar continuamente os resultados, eles evoluem com cada nó comprometido.

Cenários de impacto em escala de nuvem

Os worms autônomos nativos da nuvem exploram planos de controle compartilhados, privilégios laterais em funções de IAM e contas de serviço com permissão excessiva para se propagar entre locatários e regiões geográficas. Um único microsserviço vulnerável, uma vez explorado, permite a implantação de propagadores sem agente que se replicam por meio de APIs de orquestração, tokens de CI/CD mal configurados ou segredos de infraestrutura como código expostos.

Em ambientes com várias nuvens, esses worms usam SDKs padrão para enumerar recursos, escalar hierarquias de identidade e destruir ferramentas de observabilidade antes da execução da carga útil. O impacto se torna multiplicativo, afetando a telemetria, a redundância e os fluxos de trabalho de recuperação.

A conclusão: A próxima geração de ameaças não dependerá de força bruta. Eles dependerão da percepção do contexto, da lógica adaptativa e da velocidade de inferência em relação à velocidade de execução do código. A defesa cibernética deve evoluir. A antecipação, a instrumentação e o fortalecimento da arquitetura definem o caminho a seguir.

Testes e validação

Nenhum controle funciona conforme projetado, a menos que seja testado em condições reais. Exercícios de simulação, red-teaming e validação expõem as suposições. A maturidade vem da prontidão validada sob pressão.

Operações da equipe vermelha

Compromissos baseados em objetivos

Os exercícios de equipe vermelha simulam adversários do mundo real com objetivos, prazos e restrições operacionais definidos. Diferentemente dos testes de penetração genéricos, as equipes vermelhas buscam objetivos de missão usando táticas alinhadas com agentes de ameaças conhecidos.

As equipes vermelhas geralmente começam com o mínimo de informações. Eles realizam reconhecimento, evitam a detecção, alternam entre domínios e exploram configurações incorretas reais. Seu sucesso ou fracasso valida as principais eficácias, incluindo:

- Telemetria de endpoint

- Limites de alerta

- Fluxos de trabalho de analistas

- Caminhos de escalonamento de incidentes

Habilite a colaboração em equipe:

O Purple Teaming combina ataque e defesa em tempo real. As red teams (equipes vermelhas) e blue teams (equipes azuis) trabalham lado a lado para executar técnicas específicas, validar a cobertura de detecção e ajustar os processos de resposta, o que acelera os ciclos de feedback entre operadores e defensores.

Em vez de avaliar o sucesso com base nos resultados da violação, as equipes púrpuras medem a qualidade da telemetria, a relação sinal-ruído e o tempo de resposta do SOC. Cada ação tomada pela equipe vermelha torna-se uma oportunidade de aprendizado para a equipe azul criar ou refinar uma regra de detecção, um manual de resposta ou um caminho de escalonamento.

Quando executado corretamente, as purple teams (equipes roxas) desenvolvem memória operacional, reforçam as suposições do modelamento de ameaças e melhoram o alinhamento com os adversários entre engenharia de detecção, SOC e inteligência de ameaças cibernéticas.

Simulação de adversários

Planos de emulação ATT&CK

As simulações baseadas nas técnicas do MITRE ATT&CK permitem que as organizações testem a cobertura de controle em relação a um modelo comportamental conhecido. Em vez de executar cadeias de ataque completas, ferramentas de simulação aplicam técnicas discretas (por exemplo, despejo de credenciais, manipulação do registro, transferências remotas de arquivos) e medem se elas acionam telemetria, alertas ou respostas automatizadas.

Além de detectar regras, as simulações testam a integridade dos pipelines de registro e os limites de alerta. O mapeamento dos resultados dos testes para as matrizes ATT&CK ajuda os líderes de segurança a entender quais táticas são cobertas e onde persistem as lacunas defensivas.

Plataformas de invasão e ataque

As plataformas automatizadas de simulação de violação e ataque (BAS) oferecem testes contínuos por meio da execução de caminhos de ataque predefinidos em ambientes de produção ou de preparação. Ferramentas como SafeBreach, AttackIQ e Cymulate executam cargas úteis nas camadas de rede, endpoint e nuvem para validar a prontidão da defesa.

As plataformas BAS simulam eventos como roubo de credenciais e exfiltração de dados sob restrições realistas. Ao contrário dos testes únicos, eles permitem a validação recorrente, juntamente com testes de regressão após alterações de controle e benchmarking consistente entre as equipes.

Métricas e aprimoramento contínuo

Você sabe onde suas defesas funcionam, onde elas falham e onde os invasores atacarão em seguida? É aqui que os KPIs se tornam inteligência. As organizações maduras tratam as métricas como alavancagem operacional.

Principais indicadores de risco

Taxa de frequência de ataque

A frequência dos ataques mede a frequência com que os agentes de ameaças atacam seu ambiente. A frequência inclui varredura observada, preenchimento de credenciais, tentativas de phishing, sondagem de API e tentativas de exploração contra ativos expostos. O acompanhamento desses dados ao longo do tempo revela padrões.

O direcionamento de alta frequência nem sempre implica em risco de comprometimento, mas sinaliza atração. Os picos podem indicar listagem em despejos de violação, reutilização de credenciais vazadas ou presença em loops de automação de invasores. A baixa visibilidade aqui geralmente resulta de zonas cegas na telemetria de borda ou de registro fragmentado em ambientes de nuvem.

Tempo médio para fazer concessões

O tempo médio para comprometimento (MTTC) rastreia a duração média entre o acesso inicial e o aumento de privilégios do invasor ou o movimento lateral. Ele revela não apenas o atraso na detecção, mas também os pontos fracos da arquitetura, como a reutilização de tokens ou contas com privilégios excessivos.

Para medir a MTTC, é necessário repetir a atividade da equipe vermelha e os cronogramas pós-incidente. As organizações com baixo MTTC geralmente dependem de alertas baseados em assinaturas sem correlacionar sinais de identidade ou de comportamento. Aumentar o MTTC em minutos pode reduzir o sucesso da carga útil do atacante em horas ou até mesmo totalmente.

Modelos de maturidade do programa

Estágios de progressão de capacidade

Os modelos de maturidade avaliam a evolução de seu programa em termos de detecção, prevenção, resposta e recuperação. Eles passam de reativos para proativos, de manuais para automatizados e de isolados para orquestrados. A Estrutura de Segurança Cibernética do NIST, assim como o Modelo de Capacidade de Segurança Cibernética (C2M2) e os Grupos de Implementação de Controles de CIS do MITRE, oferece referências em níveis.

A progressão é medida pela profundidade da cobertura, bem como pela velocidade operacional e pela integridade do sinal. Uma organização pode ter ferramentas de classe mundial e permanecer com baixa maturidade se os alertas não tiverem contexto ou se os manuais não forem usados.

As lacunas de recursos geralmente se concentram na visibilidade de movimentos laterais, na aplicação de funções na nuvem, no monitoramento de SaaS e na lógica de resposta automatizada. A maturidade aumenta quando as equipes fecham as lacunas de forma mensurável por meio da validação.

Benchmarking de pares

O benchmarking de pares posiciona seu desempenho no contexto de organizações semelhantes agrupadas por setor, tamanho, geografia ou perfil de ameaça. Ele informa os investimentos estratégicos, mostrando onde você está à frente, atrás ou alinhado com os padrões.

A avaliação comparativa deve levar em conta a complexidade da superfície de ataque. (Uma empresa de fintech com 300 microsserviços, 5.000 funções de IAM

Os líderes de segurança usam o benchmarking para justificar mudanças no programa, como a realocação do investimento da detecção de endpoint para a governança de identidade ou a aceleração dos ciclos de validação da equipe roxa. Sem um ponto de referência, o aprimoramento é subjetivo.

Perguntas frequentes sobre ataques cibernéticos

O callback phishing é uma tática de engenharia social baseada em voz em que os invasores enviam um e-mail aparentemente inócuo, como uma confirmação de assinatura ou fatura, que instrui o destinatário a ligar para um número de telefone para contestar a cobrança. O número se conecta a uma central de atendimento controlada pelo invasor, onde os operadores se fazem passar por equipe de suporte para extrair credenciais, convencer as vítimas a instalar ferramentas de acesso remoto ou autorizar transferências financeiras. A abordagem contorna os controles de segurança baseados em e-mail e aproveita a confiança humana por meio da interação em tempo real.

O envenenamento do pipeline de dados envolve a injeção de dados falsificados ou manipulados nos sistemas que alimentam os mecanismos de detecção, os modelos de aprendizado de máquina ou as ferramentas de observabilidade. Os invasores exploram agentes de registro, coletores de telemetria ou APIs de ingestão não seguras para introduzir registros enganosos que suprimem alertas, alteram a saída da análise ou treinam modelos defensivos para ignorar atividades mal-intencionadas. A técnica degrada a precisão da detecção de ameaças e pode atrasar ou desviar a resposta a incidentes.

O movimento lateral da API do Graph é o abuso do Microsoft Graph para enumerar e acessar identidades, recursos e permissões depois de comprometer uma conta inicial. Os invasores usam tokens OAuth ou credenciais comprometidas para alternar entre caixas de correio, sites do SharePoint, canais do Teams e diretórios do OneDrive usando chamadas de API. Como a atividade ocorre dentro de interfaces sancionadas, ela geralmente ignora a detecção de endpoints e a inspeção de firewall.

Malvertising-as-a-service é um modelo de mercado criminoso em que os agentes de ameaças vendem ou alugam campanhas publicitárias maliciosas prontas para uso. Essas campanhas usam redes de anúncios legítimas para distribuir cargas maliciosas ou redirecionar os usuários para kits de exploração e sites de phishing. Os compradores escolhem entre modelos pré-construídos, critérios de segmentação e métodos de distribuição, permitindo a entrega escalonável de malware a usuários desavisados por meio de plataformas que, de outra forma, seriam confiáveis.

O encadeamento de injeção de prompt é uma técnica de ataque contra LLMs que usa instruções em camadas, incorporadas ou ofuscadas para contornar restrições de conteúdo ou sequestrar o comportamento do modelo. Os invasores criam prompts que incluem referências indiretas, substituição de variáveis ou estratégias de codificação para evitar a sanitização e fazer com que o modelo gere resultados não autorizados. O aspecto de encadeamento permite que os adversários criem uma lógica de várias etapas em uma única carga útil que se desdobra apenas durante a execução.

O desvio da avaliação de acesso contínuo (CAE) refere-se à exploração de lacunas nos sistemas de revogação de tokens em tempo real usados pelas plataformas de identidade em nuvem. Os invasores tiram proveito de clientes, APIs ou aplicativos que não oferecem suporte a eventos CAE, permitindo que os tokens roubados permaneçam válidos mesmo após a invalidação da sessão ou a elevação do risco do usuário. Isso permite acesso prolongado mesmo quando uma conta legítima foi desativada, suspensa ou sinalizada.

O pivotamento de nuvem pós-exploração é a técnica de usar identidades ou tokens de nuvem comprometidos para mover-se lateralmente por serviços e contas de nuvem. Depois de conquistar um ponto de apoio, os invasores enumeram as APIs acessíveis, assumem funções e atravessam projetos, locatários ou serviços usando interfaces de nuvem nativas. A movimentação ocorre nos planos de controle da nuvem, tornando-a invisível para as defesas de perímetro tradicionais.

O abuso do finalizador do Kubernetes explora o campo finalizadores nos recursos do Kubernetes, o que atrasa a exclusão até que as operações de limpeza especificadas sejam concluídas. Os invasores criam ou modificam finalizadores para bloquear a exclusão de funções, pods ou namespaces, forçando os operadores a intervir manualmente. Em casos avançados, os finalizadores mal-intencionados acionam a execução do código durante a desmontagem do objeto, permitindo a persistência ou a reinfecção por meio de caminhos de controladores confiáveis.

A fixação de sessão por meio de vinculação incorreta do OIDC visa a vinculação incorreta de sessão em fluxos de autenticação do OpenID Connect (OIDC). Os invasores manipulam URIs de redirecionamento, parâmetros de estado ou manipulação de tokens para vincular a sessão autenticada de uma vítima a uma identidade controlada pelo invasor. Depois que a vítima conclui o processo de login, o invasor obtém acesso a uma sessão ou token válido, ignorando o comprometimento direto da credencial.

A orquestração de identidades sintéticas é a criação e o gerenciamento automatizados de identidades falsas que misturam atributos reais e fabricados para derrotar os sistemas de verificação de identidade. Os invasores usam scripts e bots para registrar essas identidades em sistemas financeiros, criar históricos de crédito falsos e executar fraudes em escala. As ferramentas de orquestração permitem o gerenciamento de milhares de identidades com padrões de atividade coordenados para evitar a detecção.