O que é tunelamento de DNS?

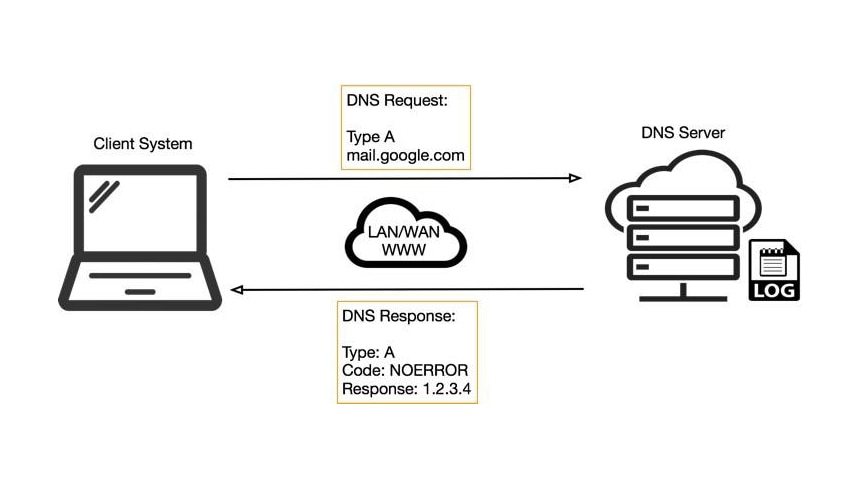

O Domain Name System (Sistema de nome de domínio) ou DNS, é o protocolo que traduz URLs amigáveis para humanos, como paloaltonetworks.com, em endereços IP amigáveis para máquinas, como 199.167.52.137.

O DNS é um protocolo crítico e fundamental da Internet. Ele é frequentemente descrito como a “lista telefônica da Internet” porque mapeia nomes de domínio para endereços IP (e muito mais, conforme descrito nas RFCs principais do protocolo).

A onipresença do DNS (e a frequente falta de exame minucioso) pode permitir métodos elegantes e sutis de comunicação e compartilhamento de dados além das intenções do protocolo. Não é surpreendente que os criminosos virtuais saibam que o DNS é amplamente usado e confiável, o que torna as soluções de segurança do DNS importantes.

Além disso, como o DNS não se destina à exfiltração de dados, muitas organizações não monitoram o tráfego de DNS em busca de atividades mal-intencionadas. Como resultado, vários tipos de ataques baseados em DNS podem ser eficazes se lançados contra as redes da empresa. O tunelamento de DNS é um desses ataques.

Como funciona o tunelamento de DNS

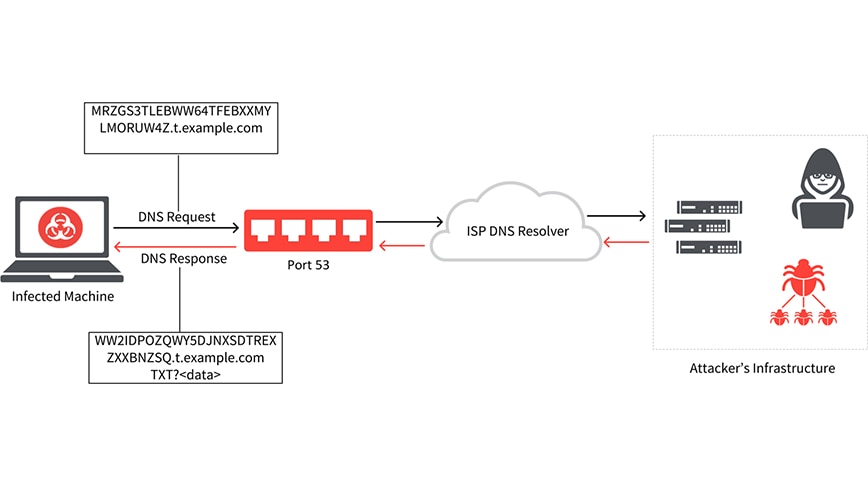

Os ataques de tunelamento de DNS exploram o protocolo DNS para criar um túnel de malware e outros dados por meio de um modelo cliente-servidor.

- O invasor registra um domínio, como siteinvasivo.com. O servidor de nomes do domínio aponta para o servidor do invasor, onde um programa de malware de tunelamento é instalado.

- O invasor infecta um computador, que geralmente fica atrás do firewall da empresa, com malware. Como as solicitações de DNS sempre têm permissão para entrar e sair do firewall, o computador infectado pode enviar uma consulta ao resolvedor de DNS. O resolvedor de DNS é um servidor que retransmite solicitações de endereços IP para servidores de domínio raiz e de nível superior.

- O resolvedor de DNS roteia a consulta para o servidor de comando e controle do invasor, onde o programa de tunelamento está instalado. Agora é estabelecida uma conexão entre a vítima e o invasor através do resolvedor de DNS. Esse túnel pode ser usado para exfiltrar dados ou para outros fins maliciosos. Como não há conexão direta entre o invasor e a vítima, é mais difícil rastrear o computador do invasor.

O tunelamento de DNS existe há quase 20 anos. Tanto o malware Morto quanto o Feederbot foram usados para tunelamento de DNS. Ataques recentes de tunelamento incluem os do grupo de ameaças DarkHydrus, que visou entidades governamentais no Oriente Médio em 2018, e o OilRig, que atua desde 2016 e ainda está ativo.

Prevenção de tunelamento de DNS

O DNS é uma ferramenta muito poderosa usada em quase todos os lugares, permitindo que aplicativos e sistemas procurem recursos e serviços com os quais interagir. O DNS fornece uma base de comunicação que permite o funcionamento de protocolos de nível mais alto e mais poderosos, mas pode significar que ele é ignorado do ponto de vista da segurança, especialmente quando você considera a quantidade de malware que é entregue via protocolos de e-mail ou baixado da Web usando HTTP.

Por esses motivos, o DNS é a escolha perfeita para os adversários que buscam um protocolo sempre aberto, ignorado e subestimado para aproveitar as comunicações de e para hosts comprometidos.

As organizações podem se defender contra o tunelamento de DNS de muitas maneiras diferentes, seja usando a Plataforma de segurança de rede da Palo Alto Networks ou a tecnologia de código aberto. A defesa pode assumir muitas formas diferentes, como, dentre outras, as seguintes:

- Bloqueio de nomes de domínio (ou IPs ou regiões de geolocalização) com base na reputação conhecida ou no perigo percebido.

- Regras sobre cadeias de consulta de DNS que “parecem estranhas”.

- Regras sobre o comprimento, o tipo ou o tamanho das consultas de DNS de saída e de entrada.

- Fortalecimento geral dos sistemas operacionais do cliente e entendimento dos recursos de resolução de nomes, bem como de sua ordem de pesquisa específica.

- Análise do comportamento do usuário e/ou do sistema que detecta automaticamente anomalias, como o acesso a novos domínios, especialmente quando o método de acesso e a frequência são anormais.

- A Palo Alto Networks apresentou recentemente um novo serviço de segurança de DNS focado no bloqueio do acesso a nomes de domínios maliciosos.

Práticas recomendadas de segurança do DNS

- Treinar e formar sua equipe de segurança

Implemente um programa de formação e conscientização sobre segurança para treinar a sua equipe a identificar ameaças maliciosas. Incentive seus funcionários a tomar precauções quando clicarem em links para evitar a instalação de malware. O treinamento contra phishing pode ajudá-los a reconhecer, evitar e denunciar ataques baseados em e-mails.

- Implementar um programa de inteligência contra ameaças

Entenda o cenário de ameaças e estabeleça um programa de inteligência contra ameaças para conhecer os diferentes tipos de ameaças e técnicas que os invasores estão usando atualmente. Com todo esse conhecimento, você pode garantir que terá o conjunto certo de tecnologias para manter sua rede segura.

- Aprender o que os dados de DNS podem dizer

Não observe apenas para o tráfego de DNS. Coletar logs de dados de DNS tem pouco valor se você não entender o que está observando. Ao entender os dados, você pode evitar que sua organização sofra ameaças nunca antes vistas na camada de DNS.

- Não demore para solucionar um DNS

Se um servidor de DNS estiver comprometido, ele pode fornecer falsas respostas para direcionar seu tráfego para outros sistemas comprometidos ou permitir um ataque intermediário.

- Planejar o risco do trabalho remoto

Desenvolva uma estratégia para a sua força de trabalho remota, pois ela pode colocar em risco os dados confidenciais da empresa. Alerte os funcionários remotos sobre o uso de Wi-Fi não seguro, gratuito ou público, já que os adversários podem se infiltrar facilmente entre os funcionários e o ponto de conexão. Integre a autenticação multifator e prepare-se para o risco de perda ou roubo de dispositivos.

- Abordar a segurança da rede de forma holística

Adote uma abordagem holística para a segurança de rede e garanta ter os recursos corretos que possam abordar várias vetores de ameaça em sua rede e ser facilmente integrados em toda a sua estrutura de segurança. Ao avaliar as soluções do fornecedor, é importante realizar comparações diretas com provas de conceito. Cada ambiente é diferente e ainda não foram estabelecidos testes independentes e imparciais em relação ao fornecedor para segurança de camadas de DNS.

- Automatizar respostas e não apenas alertas

Para proteger sua organização com sucesso, você precisa de respostas automatizadas e não apenas de alertas. A rapidez com que as ameaças são executadas torna os alertas e sinais ineficazes. Já pode ser tarde demais quando uma ameaça for identificada. Sua equipe de segurança precisa ser capaz de determinar automaticamente ameaças e colocar em quarentena sistemas potencialmente infectados antes que mais danos sejam causados. Com o objetivo de assegurar que sua organização esteja aderindo às práticas recomendadas e otimizando o serviço de segurança de DNS da Palo Alto Networks, faça uma Avaliação de melhores práticas.

Como interromper o uso do DNS pelos invasores contra você? Leia nosso artigo técnico para conhecer as etapas que você pode seguir para interromper ataques ao DNS.