-

- Inteligência de ameaças: Por que é importante

- Os benefícios da inteligência contra ameaças cibernéticas

- Os desafios da inteligência sobre ameaças cibernéticas

- Tipos de inteligência sobre ameaças cibernéticas

- Fontes de inteligência de ameaças

- Ferramentas e serviços de inteligência de ameaças

- Implementação prática da inteligência de ameaças

- O ciclo de vida da inteligência de ameaças: Uma visão geral

- Como criar um programa eficaz de inteligência de ameaças

- Perguntas frequentes sobre inteligência de ameaças

Tabela de conteúdo

- O que são ameaças cibernéticas desconhecidas?

-

O que são ferramentas de inteligência contra ameaças cibernéticas?

- Tipos de ferramentas de inteligência de ameaças

- Como funcionam as ferramentas de inteligência de ameaças

- Principais funções das ferramentas de inteligência de ameaças

- O que é uma plataforma de inteligência de ameaças (TIP)?

- Práticas recomendadas para implementação de ferramentas de inteligência de ameaças

- Tendências emergentes em inteligência de ameaças

- Perguntas frequentes sobre as ferramentas de inteligência de ameaças

- O que é o ciclo de vida da inteligência de ameaças?

- What is Digital Forensics and Incident Response (DFIR)?

O que é inteligência sobre ameaças cibernéticas (CTI)?

Tabela de conteúdo

Em um mundo em que praticamente todos os setores, organizações e indivíduos dependem cada vez mais de sistemas digitais, identificar e mensurar o risco de ataques cibernéticos é uma medida de segurança proativa crucial.

A inteligência de ameaças cibernéticas (CTI) representa as informações que uma organização reúne e analisa sobre ameaças potenciais e contínuas à segurança e à infraestrutura cibernéticas.

A inteligência de ameaças oferece aos diretores de segurança da informação (CISOs) e às equipes de segurança insights valiosos sobre as motivações e os métodos dos possíveis atores de ameaças cibernéticas para ajudar as equipes de segurança a prever ameaças, aprimorar os programas de defesa cibernética, melhorar a resposta a incidentes, diminuir a vulnerabilidade cibernética e reduzir os possíveis danos causados por ataques cibernéticos.

Inteligência de ameaças: Por que é importante

A inteligência de ameaças cibernéticas é um componente essencial da resiliência cibernética de uma organização, que inclui "a capacidade de antecipar, resistir, recuperar-se e adaptar-se" a ameaças, ataques ou comprometimentos em sistemas, de acordo com o NIST.

A inteligência de ameaças alimenta os programas de segurança cibernética ao fornecer informações táticas poderosas que as organizações podem usar para identificar e responder melhor aos ataques cibernéticos. O processo de coleta dessas informações também apoia o gerenciamento de riscos ao descobrir vulnerabilidades nos sistemas de segurança cibernética. As equipes de segurança podem, então, alocar melhor os recursos para enfrentar as ameaças cibernéticas mais relevantes para o seu setor e proteger dados, ativos e propriedade intelectual valiosos.

Os benefícios da inteligência contra ameaças cibernéticas

Um programa robusto de CTI com um analista experiente de inteligência de ameaças pode melhorar a segurança cibernética e a resiliência em vários níveis, inclusive:

- Estabelecimento de uma defesa cibernética proativa: Ao contrário da defesa cibernética reativa tradicional (que responde a ameaças conhecidas), a CTI capacita as organizações a entender os possíveis atores de ameaças e a antecipar possíveis ataques.

- Melhoria do plano de gerenciamento de riscos: A CTI fornece informações acionáveis sobre as motivações, os meios e os métodos usados pelos possíveis atores de ameaça. Os CISOs e SOCs podem utilizar esses insights ao avaliar os perfis de risco e alocar recursos de segurança cibernética para maximizar a detecção e a proteção contra ameaças.

- Melhoria da resposta a incidentes: Além de apoiar a prevenção de ataques, a CTI fornece insights que tornam a organização mais bem preparada para responder e se recuperar de um ataque cibernético. Um entendimento completo das circunstâncias de uma violação pode reduzir drasticamente o impacto da mesma.

- Aumento da conscientização dos funcionários: As organizações podem utilizar a CTI para educar os funcionários sobre as ameaças cibernéticas e estabelecer procedimentos operacionais e treinamentos com foco na segurança.

Os desafios da inteligência sobre ameaças cibernéticas

A coleta de CTI tem se tornado cada vez mais importante no cenário digital moderno, mas não está isenta de desafios. Aqui estão apenas alguns dos desafios mais comuns:

- Sobrecarga de informações: Além de coletar, processar e analisar imensos volumes de dados, as equipes de CTI devem diferenciar entre atividades "normais" e "maliciosas". As ameaças também devem ser avaliadas para determinar quais informações são mais relevantes para o setor, o tamanho e o perfil de risco da organização, entre outros fatores.

- Atualizações de informações: A eficácia de um programa de CTI depende da atualidade das informações que estão sendo analisadas. As decisões tomadas com base em uma CTI desatualizada podem impedir a detecção de ameaças de uma organização e aumentar a vulnerabilidade a ataques cibernéticos.

- Conformidade: A CTI geralmente envolve informações de identificação pessoal (PII). As organizações devem garantir que todos os sistemas de CTI estejam em conformidade com as normas de proteção de dados aplicáveis.

Tipos de inteligência sobre ameaças cibernéticas

A CTI abrange uma ampla gama de informações e análises relacionadas à segurança cibernética. No entanto, ele pode ser separado em três categorias gerais com base no tipo de informação e na aplicação. Um programa de CTI completo conterá níveis variados de cada tipo para atender às necessidades exclusivas de segurança cibernética da organização.

Inteligência estratégica

A inteligência estratégica de ameaças (STI) vem da análise de alto nível das tendências gerais de segurança cibernética e de como elas podem afetar uma organização. Ele oferece insights sobre os motivos, as capacidades e os alvos dos atores de ameaças e ajuda os executivos e tomadores de decisão fora da TI a entender as possíveis ameaças cibernéticas. Normalmente, menos técnica e específica para incidentes do que outros tipos de CTI, a inteligência estratégica de ameaças é frequentemente usada para formular estratégias e programas de gerenciamento de riscos para mitigar o impacto de futuros ataques cibernéticos.

Inteligência tática

Como o nome indica, a inteligência tática de ameaças (TTI) concentra-se nas táticas, técnicas e procedimentos (TTPs) dos atores de ameaças e busca entender como um ator de ameaças pode atacar uma organização. A inteligência tática de ameaças também explora as vulnerabilidades das ameaças usando a busca de ameaças, que procura proativamente por ameaças inicialmente não detectadas na rede de uma organização. A TTI é mais técnica do que a STI e, normalmente, é usada pelas equipes de TI ou SOC para aprimorar as medidas de segurança cibernética ou melhorar os planos de resposta a incidentes.

Inteligência operacional

Mais detalhada, específica para incidentes e imediata do que a STI e a TTI, a inteligência operacional de ameaças (OTI) são dados em tempo real usados para facilitar a detecção oportuna de ameaças e a resposta a incidentes. Os CISOs, CIOs e membros do SOC costumam utilizar a OTI para identificar e impedir possíveis ataques.

Fontes de inteligência de ameaças

As fontes de inteligência de ameaças são quase tão variadas quanto o próprio cenário da segurança cibernética. No entanto, há várias fontes comuns de CTI.

- Dados internos: informações que uma organização coleta de seus próprios dados, registros de rede, respostas a incidentes, etc.

- Open-source intelligence (OSINT): informações de recursos que são considerados de domínio público.

- Serviços de fonte fechada: informações não disponíveis para o público em geral.

- Centros de análise e compartilhamento de informações (ISACs): organizações específicas do setor empresarial que coletam, analisam e compartilham informações acionáveis sobre ameaças com organizações membros.

- Avisos governamentais: informações divulgadas por agências como o FBI (EUA), o National Cyber Security Centre (Reino Unido) ou a European Union Agency for Cybersecurity (ENISA).

- Inteligência profunda e da dark web: informações criptografadas e anônimas que fornecem informações sobre crimes e atividades cibernéticas, avisos antecipados de ataques iminentes e percepções sobre os motivos e métodos dos criminosos cibernéticos.

Aproveitamento da inteligência externa e interna de ameaças

A CTI de fontes internas e externas oferece insights diferentes, mas igualmente importantes, sobre o cenário de ameaças de uma organização.

A análise de dados internos cria uma "CTI contextual" que ajuda a organização a identificar e confirmar as ameaças mais relevantes com base em circunstâncias individuais, sistemas de negócios, produtos e serviços. A revisão das informações de incidentes anteriores pode revelar indicadores de comprometimento (IOCs), detalhar a causa e o efeito de uma violação e oferecer oportunidades para melhorar os planos de resposta a incidentes. A CTI interna também cria uma maior compreensão das vulnerabilidades de uma organização, permitindo que os CISOs e SOCs desenvolvam medidas de segurança cibernética mais personalizadas e direcionadas.

A CTI externa fornece os insights necessários para ficar à frente dos atores de ameaças atuais e futuras. De TTPs globais a inteligência de ameaças específicas do setor de fontes como ISACs e grupos de pares do setor, a CTI externa aumenta a conscientização sobre as ameaças e melhora a capacidade da organização de criar um programa de segurança cibernética mais poderoso.

O valor dos dados orientados por inteligência na detecção de ameaças

Um elemento crucial em qualquer programa de detecção e resposta a ameaças cibernéticas, os dados orientados por inteligência alimentam uma postura de defesa proativa que ajuda as organizações a entender melhor suas vulnerabilidades, prever ameaças cibernéticas, concentrar recursos nas ameaças mais significativas e desenvolver um plano de resposta a incidentes que minimizará o impacto dos ataques cibernéticos.

Os dados orientados por inteligência também podem fornecer uma compreensão mais profunda do gerenciamento de riscos e das questões de conformidade, reduzindo os possíveis danos financeiros e à reputação resultantes de uma violação de dados.

Ferramentas e serviços de inteligência de ameaças

Há uma gama crescente de ferramentas para gerar inteligência sobre ameaças cibernéticas, cada uma com formas e funções exclusivas para atender às necessidades de segurança cibernética de uma organização.

A combinação das funções de várias ferramentas e plataformas de inteligência de ameaças cria o mais completo e completo programa de detecção e prevenção contra ameaças.

Uma visão geral das ferramentas de inteligência de ameaças e suas funções

- Plataformas de inteligência de ameaças ( TIPs) : coletam, agregam e analisam automaticamente dados de ameaças externas.

- Sistemas de gerenciamento de eventos e informações de segurança (SIEM) : coleta e analisa dados de ameaças internas compostos por logs do sistema, dados de eventos e outras fontes contextuais.

- Feeds de inteligência de ameaças: fornecem fluxos de informações em tempo real relacionados a ameaças cibernéticas atuais ou em andamento, geralmente com foco em uma área de interesse específica (endereços IP, domínios, assinaturas de malware etc.).

- Ferramentas de sandboxing: fornecem ambientes controlados nos quais as organizações podem analisar ou abrir arquivos ou programas potencialmente perigosos sem risco para os sistemas internos da organização.

- Ferramentas de inteligência de fonte aberta (OSINT): coletam dados de fontes públicas (mídia social, blogs, fóruns de discussão abertos, etc.).

Serviços de inteligência de ameaças: Como eles aprimoram a segurança cibernética

Os serviços de inteligência de ameaças apoiam os esforços de segurança cibernética das organizações, fornecendo aos CISOs e SOCs as ferramentas para desenvolver e otimizar os programas de análise, prevenção e recuperação de ameaças cibernéticas. O suporte eficaz da CTI aumenta a conscientização geral sobre as ameaças, permite medidas de defesa proativas, aprimora os planos de resposta a incidentes e melhora a tomada de decisões e o gerenciamento de riscos.

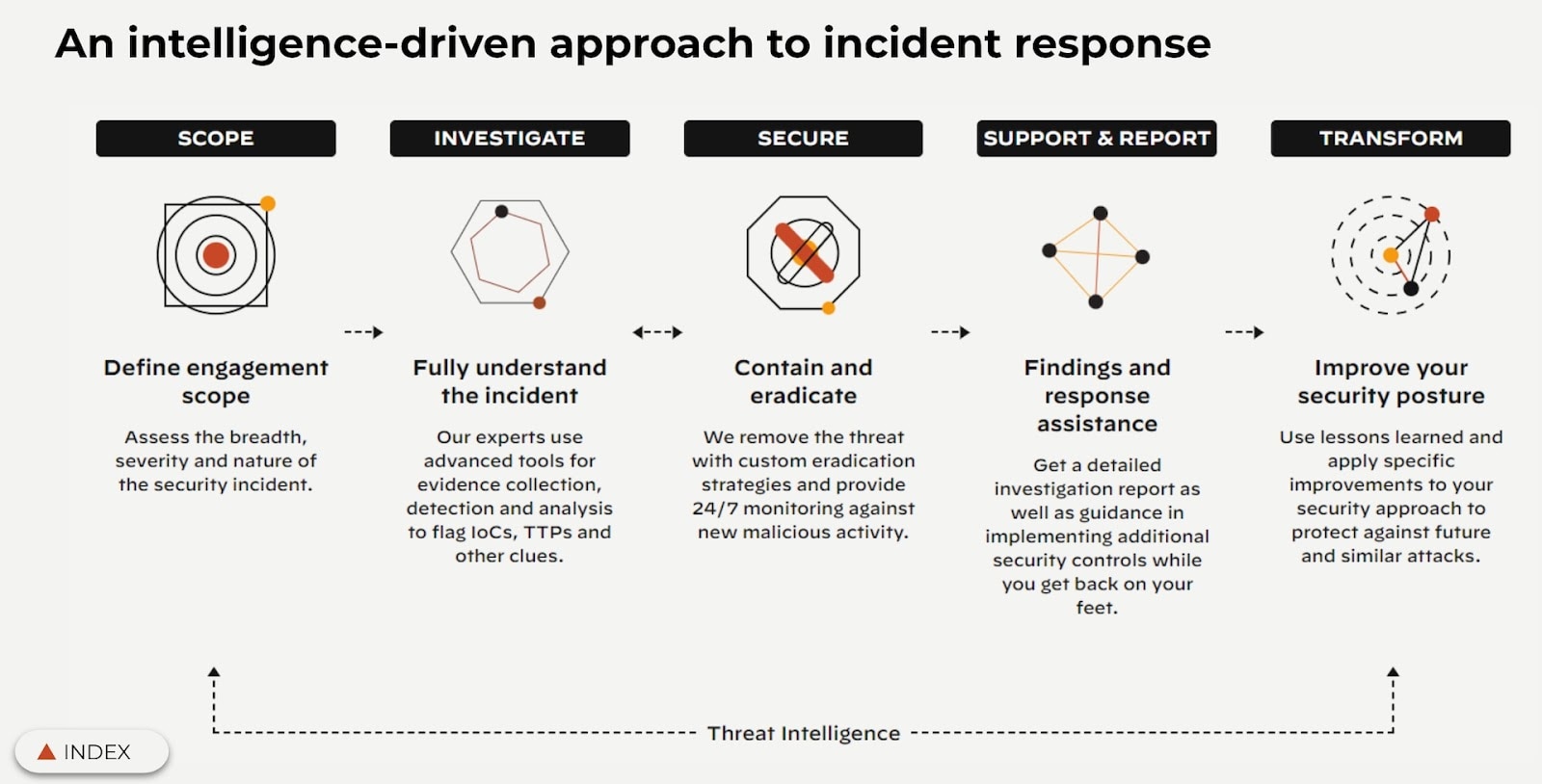

O papel da resposta a incidentes em um programa de inteligência de ameaças

Um plano de resposta a incidentes (IRP) tem várias finalidades em um programa de inteligência de ameaças. Um IRP descreve como uma organização reagirá e se recuperará de um incidente de segurança cibernética. Além de garantir a preparação da organização para um ataque cibernético, um IRP bem planejado fornecerá vários tipos de inteligência de ameaças que podem ser usados para melhorar as medidas futuras de segurança cibernética.

Implementação prática da inteligência de ameaças

A implementação prática da inteligência sobre ameaças cibernéticas começa com a definição de objetivos claros e a coleta de dados relevantes de várias fontes internas e externas. Uma vez analisados, os dados podem ser usados para gerar inteligência acionável projetada para ser integrada ao programa de segurança cibernética existente.

Integrando a inteligência de ameaças à sua estratégia de segurança cibernética

A aplicação dos insights do seu programa de CTI à sua estratégia geral de segurança cibernética aumentará a conscientização sobre as ameaças, a prevenção contra ameaças e a resposta a incidentes. É importante observar que essa integração pode exigir a adaptação dos processos existentes, o ajuste das medidas de controle, a atualização dos planos ou a modificação dos programas de treinamento dos usuários.

Busca de ameaças: Uma abordagem proativa para a segurança cibernética

Hackers sofisticados podem se infiltrar em uma rede e permanecer sem serem detectados enquanto procuram ou coletam dados, credenciais de login ou outros materiais confidenciais. A busca de ameaças é a prática de procurar proativamente por ameaças cibernéticas não detectadas anteriormente em uma rede interna. A busca de ameaças é crucial para eliminar as ameaças persistentes avançadas (APTs).

O ciclo de vida da inteligência de ameaças: Uma visão geral

O ciclo de vida da inteligência de ameaças é um esboço do processo pelo qual os CISOs desenvolvem e implementam programas de inteligência de ameaças cibernéticas. É uma estrutura para transformar continuamente dados brutos sobre ameaças em inteligência de ameaças acionável que pode ser utilizada para identificar e evitar ameaças à segurança cibernética de uma organização.

Figura 2. Unit 42 Threat Intel Lifecycle

Entendendo os estágios do ciclo de vida da inteligência de ameaças

- Descoberta: descobrir dados de inteligência de ameaças (indicadores, táticas adversárias, ferramentas etc.) de várias fontes, que podem incluir investigações e fontes internas, feeds de inteligência de ameaças, parcerias e outras inteligências de ameaças de código aberto (OSINT).

- Coleção: Depois que os dados de inteligência de ameaças forem descobertos, colete e armazene esses dados para processamento e análise adicionais.

- Processamento: limpar os dados para remover duplicatas, inconsistências e informações irrelevantes. Em seguida, transforme os dados brutos em um formato adequado para análise e aprimore-os com contexto e metadados adicionais.

- Análise: conduzir uma análise aprofundada dos dados processados para identificar padrões, tendências e ameaças em potencial e empregar várias técnicas para descobrir insights ocultos. Em seguida, avalie a credibilidade e o impacto das ameaças identificadas.

- Ação: preparar e distribuir inteligência acionável para as partes interessadas relevantes, incluindo as equipes de resposta a incidentes, os SOCs e os executivos. Certifique-se de adaptar as informações às necessidades específicas de diferentes públicos para que sejam concisas e claras.

- Feedback Loop: capturar o feedback das principais partes interessadas sobre a eficácia e a relevância da inteligência de ameaças fornecida. Em seguida, refine e melhore continuamente a coleta, o processamento, a análise e os processos com base no feedback e nas lições aprendidas.

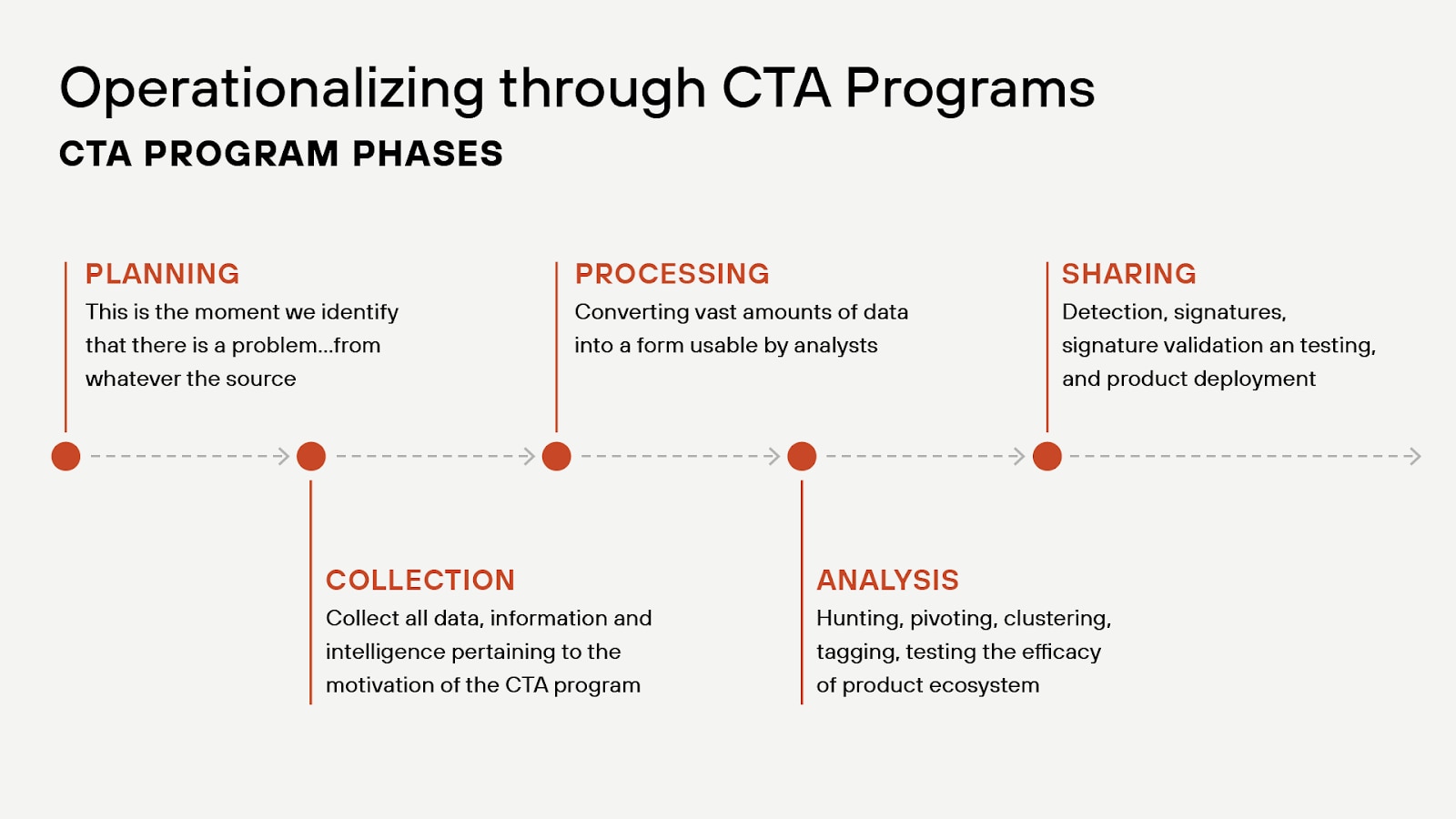

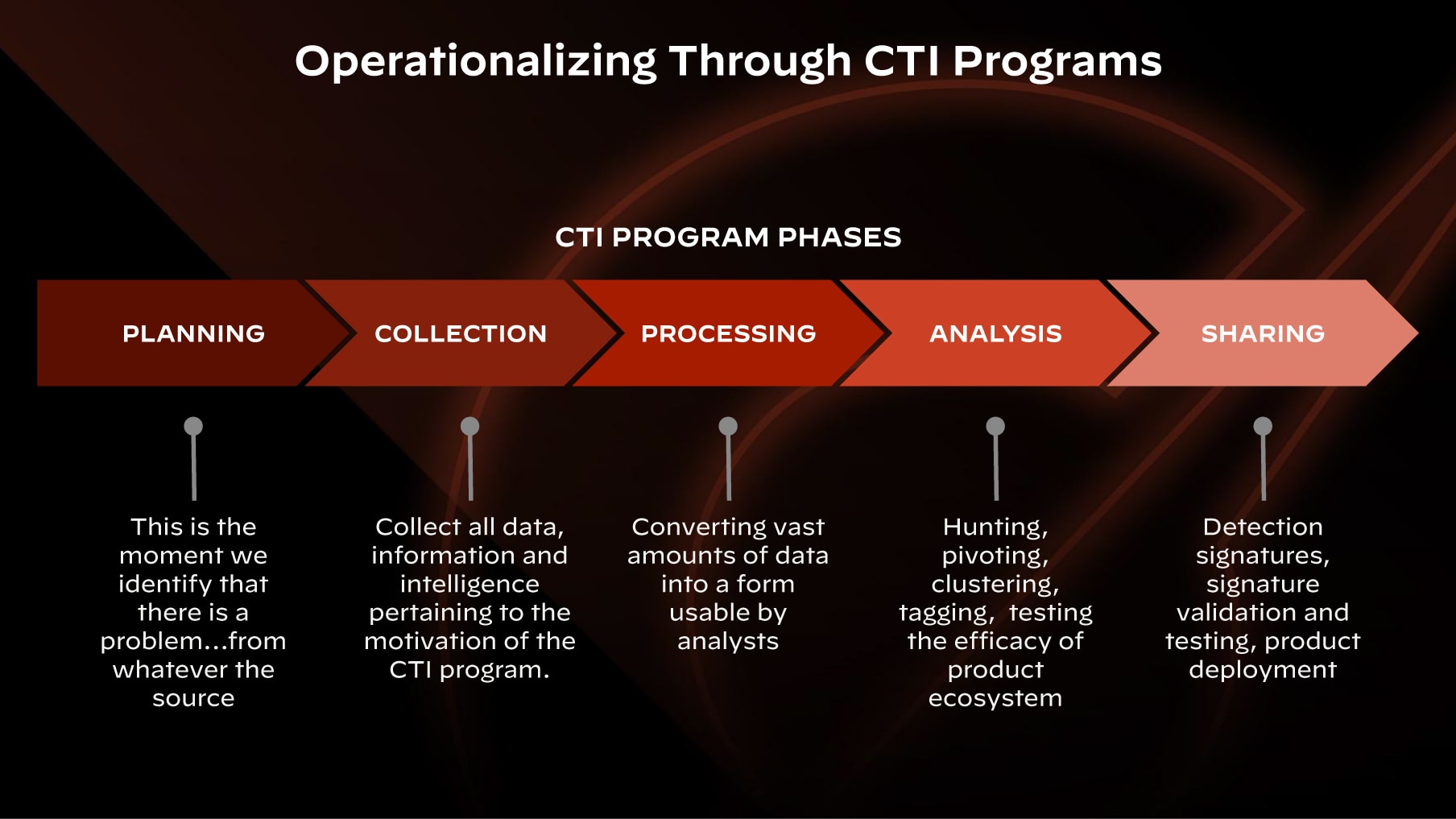

Como criar um programa eficaz de inteligência de ameaças

Mais do que encontrar as ferramentas certas e procurar dados, a criação de um programa eficaz de CTI exige um plano orientado por estratégia, uma equipe de especialistas, processos bem organizados e um compromisso de toda a organização com o aprendizado e a melhoria contínuos.

Etapas principais na configuração de um programa de inteligência de ameaças

- Definição de metas e objetivos.

- Alocar recursos e pessoal devidamente qualificado.

- Implementação de processos para coleta de dados relevantes.

- Desenvolvimento de metodologias para análise de dados e geração de inteligência.

- Integração e utilização de inteligência em programas de segurança cibernética.

- Definição de formatos para a disseminação de inteligência.

- Coleta e análise de feedback.

- Garantir a conformidade e a adesão aos padrões do setor, aos regulamentos e às políticas de governança interna.

Figura 3. Unit 42 Fases do programa CTI

A importância do aprendizado e da adaptação contínuos na inteligência de ameaças

O cenário de ameaças cibernéticas muda continuamente à medida que os atores de ameaças se tornam mais experientes e sofisticados. Um programa de CTI eficaz só pode permanecer eficaz se for tão dinâmico quanto as ameaças que foi projetado para impedir. Aprender com incidentes anteriores e com o feedback da inteligência de ameaças permite que as organizações adaptem e aprimorem continuamente os elementos de um programa de CTI, mantendo-o o mais relevante e eficaz possível.

Perguntas frequentes sobre inteligência de ameaças

A inteligência sobre ameaças cibernéticas é o processo de coleta e análise de informações sobre ameaças cibernéticas potenciais e existentes a uma organização.

O objetivo da inteligência de ameaças cibernéticas é fornecer às organizações percepções acionáveis que possam ajudá-las a entender as táticas, as técnicas e os procedimentos usados pelos atores de ameaças. As informações coletadas permitem que as organizações desenvolvam e implementem medidas de segurança eficazes que podem evitar ou atenuar o impacto dos ataques cibernéticos.

As tendências de inteligência de ameaças cibernéticas variam de acordo com o setor, a geografia e os tipos de ameaças. No entanto, há várias tendências gerais que afetam empresas e organizações de todos os tipos.

- Os ataques cibernéticos estão aumentando e se tornando mais caros.

- Os criminosos cibernéticos estão trabalhando juntos e se especializando.

- As botnets e as ferramentas automatizadas de implantação de malware estão se tornando mais sofisticadas.

- A colaboração entre agentes patrocinados pelo Estado e criminosos cibernéticos está aumentando.

- Organizações de todos os tamanhos estão em perigo, especialmente as pequenas e médias empresas (SMBs).

O surgimento da Internet criou um nível sem precedentes de compartilhamento e conexão de informações. À medida que o cenário digital se expandia, também aumentava a necessidade de proteger indivíduos e organizações contra a crescente ameaça de ataques cibernéticos.

O rápido crescimento das ameaças deu origem aos primeiros protocolos de proteção cibernética, como listas negras de IPs e URLs e sistemas de bloqueio de ameaças cibernéticas, como programas antivírus e firewalls.

O crime cibernético aumentou nos anos 2000 com ataques cibernéticos notáveis, como o worm "ILOVEYOU", que causou mais de US$ 15 bilhões em danos. Spam, botnets e cavalos de troia se tornaram mais prevalentes, e a necessidade de medidas de segurança cibernética mais poderosas e proativas ficou mais clara. Foi o advento das ameaças persistentes avançadas (APTs), no entanto, que deu início ao movimento de inteligência de ameaças cibernéticas. As empresas e os governos criaram equipes de inteligência contra ameaças cibernéticas, enquanto as empresas de segurança cibernética começaram a ajudar as organizações a prever e prevenir melhor as ameaças cibernéticas.

Desde 2010, os ataques cibernéticos se tornaram mais sofisticados e prejudiciais. Hacks complexos, malware e ataques de ransomware levaram a uma mudança na CTI que se concentrou nas táticas, técnicas e procedimentos dos atores de ameaça, agora chamados de TTPs. Essas análises abrangentes dão às organizações os insights e a compreensão necessários para antecipar as ameaças em vez de simplesmente reagir a elas.

A inteligência de ameaças cibernéticas modernas é parte integrante de qualquer programa de segurança cibernética, afetando a alocação de recursos, as políticas de análise de ameaças e os planos de resposta a incidentes.