-

- Por que o software de segurança para endpoints é importante

- Benefícios do software de segurança para endpoints

- Endpoint Security vs. Antivírus

- Como funciona o software de segurança para endpoints

- Plataformas de proteção de endpoints (EPPs)

- Tecnologias avançadas de proteção de endpoints

- Selecionando a solução certa de segurança para endpoints

- Perguntas frequentes sobre o software de segurança para endpoints

Tabela de conteúdo

O que é um software de segurança para endpoints?

Tabela de conteúdo

O software de segurança para endpoints é um componente crítico da estrutura de segurança cibernética de qualquer organização. Ele visa especificamente os dispositivos conectados à rede corporativa, conhecidos como endpoints, incluindo laptops, desktops, smartphones, tablets, servidores e até mesmo dispositivos IoT (Internet das coisas).

A principal função desse software é detectar, prevenir e responder às ameaças que esses dispositivos possam encontrar. Dada a diversidade e o número de endpoints nas empresas modernas, o desafio de protegê-los é substancial.

Por que o software de segurança para endpoints é importante

As ameaças cibernéticas evoluem rapidamente, com o surgimento constante de novos ataques de malware, ransomware e phishing. O software de segurança de endpoint emprega várias técnicas para combater essas ameaças, incluindo proteção antivírus e antimalware, gerenciamento de firewall e sistemas de detecção de ameaças.

Muitas vezes, também incorpora recursos avançados, como aprendizado de máquina e análise comportamental, para identificar e neutralizar ameaças de dia zero - ataques novos e inéditos que as medidas de segurança tradicionais podem deixar passar.

A segurança eficaz do endpoint vai além da mera defesa contra ameaças externas. Ele é fundamental para garantir a integridade dos dados e a conformidade com os padrões regulatórios. O monitoramento e o controle do acesso e da transferência de dados entre dispositivos ajudam a evitar violações de dados e a perda de informações confidenciais. Esse aspecto é particularmente importante nos setores sujeitos a normas rigorosas de proteção de dados, como saúde e finanças.

Como as organizações continuam a adotar o trabalho remoto e a transformação digital, o número e a variedade de endpoints aumentam, expandindo a superfície de ataque para possíveis ameaças cibernéticas. Isso torna indispensável a adoção e a atualização contínua de soluções resilientes de segurança de endpoint para proteger os ativos organizacionais e manter a continuidade operacional.

Benefícios do software de segurança para endpoints

A implantação de um software de segurança para endpoints é crucial para manter a integridade e a confidencialidade dos dados. Ele reduz significativamente o risco de ataques cibernéticos, fornecendo um mecanismo de defesa robusto contra várias formas de malware, como ransomware e tentativas de phishing.

Outra vantagem importante é o aprimoramento da conformidade regulatória. Muitos setores operam sob normas rígidas relativas à proteção e à privacidade dos dados. O software de segurança para endpoints garante que as organizações atendam a esses requisitos, fornecendo ferramentas para criptografia de dados, transferência segura de dados e trilhas de auditoria detalhadas. Isso ajuda a evitar multas pesadas e aumenta a confiança dos clientes e das partes interessadas, demonstrando um compromisso com a segurança dos dados.

As soluções de segurança para endpoints também desempenham um papel vital na manutenção da eficiência operacional. Ao evitar as interrupções causadas por ataques cibernéticos, as organizações podem garantir que suas operações sejam executadas sem problemas, sem o tempo de inatividade decorrente de violações de segurança. Isso é particularmente importante no ambiente de negócios acelerado de hoje, em que até mesmo pequenas interrupções podem ter implicações financeiras significativas.

Além disso, a adaptabilidade do software de segurança de endpoint ao cenário em evolução das ameaças cibernéticas oferece às organizações um mecanismo de defesa dinâmico. A incorporação de tecnologias avançadas, como o aprendizado de máquina, permite que esses sistemas aprendam com novas ameaças, melhorando continuamente seus recursos de detecção e prevenção.

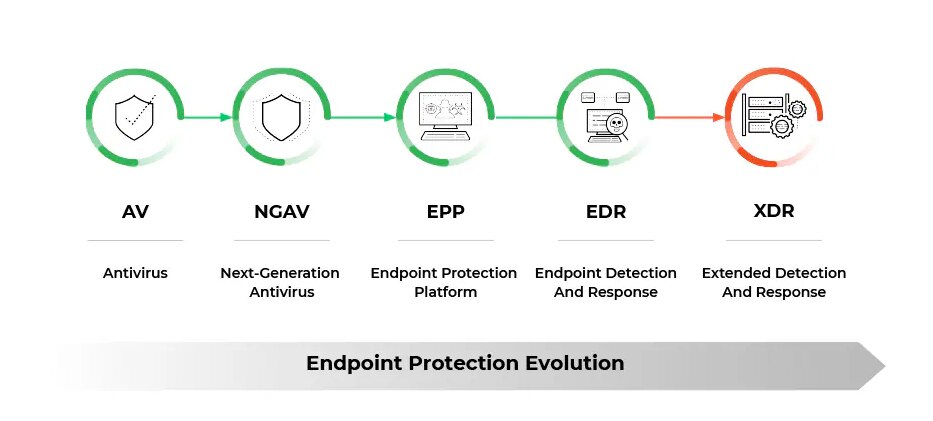

Endpoint Security vs. Antivírus

Tradicionalmente, o software antivírus tem sido a solução ideal para detectar e remover softwares mal-intencionados em dispositivos individuais. Analisando as principais distinções, o software antivírus serve principalmente como a primeira linha de defesa contra malware conhecido, utilizando métodos de detecção baseados em assinaturas.

Essa abordagem, embora essencial, muitas vezes é insuficiente contra explorações de dia zero e ameaças cibernéticas sofisticadas que evoluem continuamente. Os programas antivírus, por definição, concentram-se na identificação e erradicação imediata de vírus em um único dispositivo, deixando uma lacuna na postura de segurança de rede mais ampla.

A segurança do endpoint preenche essa lacuna adotando uma estratégia abrangente que vai além da remoção de malware. Ele integra um conjunto de ferramentas de segurança, incluindo recursos antivírus tradicionais. Os firewalls e os sistemas de prevenção de intrusão fortalecem o perímetro da rede, enquanto os mecanismos de detecção e resposta de endpoints (EDR) oferecem insights mais profundos sobre padrões e comportamentos de ameaças. Essa estratégia de defesa em várias camadas garante a detecção de ameaças conhecidas e a identificação de atividades anormais que podem indicar uma violação.

Outra diferença fundamental está no escopo da proteção. Enquanto as soluções antivírus são normalmente instaladas em dispositivos individuais, a segurança de endpoint fornece uma plataforma de gerenciamento centralizada que supervisiona todos os dispositivos conectados. Essa visão holística permite que os administradores apliquem políticas de segurança, realizem o gerenciamento de patches e respondam a incidentes de forma mais eficaz em toda a rede.

Integração e proteção abrangente

A adoção da sinergia entre antivírus e segurança de endpoint abre caminho para um ambiente digital mais fortificado.

Com sua detecção baseada em assinaturas, o software antivírus tradicional é excelente para evitar malware conhecido. Quando combinada com os recursos avançados dos sistemas de segurança de endpoint, a proteção vai além da mera remoção de malware e se torna uma postura proativa contra ataques cibernéticos sofisticados.

Os sistemas de segurança de endpoint aprimoram essa camada protetora incorporando firewalls e sistemas de prevenção de intrusão, que atuam como guardiões contra o acesso não autorizado.

A inclusão de mecanismos de detecção e resposta de endpoints (EDR) enriquece ainda mais essa estrutura de segurança. As ferramentas de EDR se aprofundam nas complexidades dos padrões e comportamentos das ameaças, oferecendo percepções essenciais para evitar possíveis violações. Essa profundidade de análise e capacidade de resposta marca uma evolução significativa em relação à natureza reativa das soluções antivírus tradicionais.

O gerenciamento centralizado é outra pedra angular dessa abordagem integrada. Ao contrário das soluções antivírus que operam em silos, os sistemas de segurança de endpoint oferecem uma plataforma unificada para supervisionar todos os dispositivos conectados à rede. Essa supervisão centralizada facilita uma implementação mais coerente e eficiente das políticas de segurança, do gerenciamento de patches e da resposta a incidentes. Ele permite que os administradores identifiquem rapidamente as vulnerabilidades e orquestrem defesas coordenadas, reduzindo significativamente a janela de oportunidade para os adversários cibernéticos.

Como funciona o software de segurança para endpoints

O software de segurança de endpoint estabelece um perímetro defensivo em torno de cada endpoint conectado a uma rede, protegendo efetivamente esses nós contra atividades mal-intencionadas. Ele examina o tráfego de entrada e saída da rede em busca de sinais de ameaças, empregando métodos de detecção baseados em assinatura, heurística e comportamento para identificar e bloquear malware e outros ataques cibernéticos.

A detecção de ameaças baseada em assinaturas se baseia em um banco de dados de assinaturas de ameaças conhecidas, enquanto os métodos heurísticos e baseados em comportamento analisam padrões e anomalias que podem indicar uma ameaça nova ou em evolução.

Essa estrutura estratégica defende contra uma ampla gama de ameaças cibernéticas e apoia os esforços de conformidade regulatória e proteção de dados, o que a torna a pedra angular das estratégias modernas de segurança cibernética.

Mecanismos de proteção

O software de segurança para endpoints oferece diversos mecanismos de proteção, incluindo varredura em tempo real para interceptar ameaças no momento em que elas ocorrem e varreduras programadas para garantir a vigilância contínua contra possíveis vulnerabilidades.

A criptografia é essencial para proteger os dados em trânsito e em repouso, tornando-os ininteligíveis para usuários não autorizados. Além disso, o controle de aplicativos impede a execução de programas não aprovados, reduzindo o risco de infiltração de malware.

Gerenciamento e controle centralizados

O gerenciamento e o controle centralizados permitem que os administradores implantem políticas, gerenciem atualizações de segurança e respondam a incidentes a partir de um único console, garantindo consistência e facilidade de gerenciamento em todos os endpoints. Ao centralizar a supervisão, as organizações obtêm visibilidade abrangente de sua postura de segurança, permitindo a detecção e a correção imediatas de ameaças.

Plataformas de proteção de endpoints (EPPs)

As plataformas de proteção de endpoints (EPPs) oferecem uma solução unificada para proteger os endpoints contra atividades maliciosas e acesso não autorizado. Ao integrar várias tecnologias de segurança, os EPPs fornecem uma abordagem holística para proteger o perímetro digital de uma organização.

A adoção de EPPs é crucial para fortalecer a defesa de uma organização contra o cenário em constante evolução das ameaças cibernéticas. Ao oferecer proteção abrangente e adaptabilidade a ambientes em constante mudança, os EPPs desempenham um papel fundamental na manutenção da integridade e da disponibilidade dos ativos organizacionais.

Componentes e recursos

Em geral, os EPPs abrangem vários componentes e recursos vitais, incluindo, entre outros, proteção contra malware em tempo real, inteligência de ameaças e recursos de detecção e resposta de endpoints (EDR). Esses elementos trabalham em conjunto para detectar, prevenir e responder a ameaças, garantindo uma cobertura abrangente em todos os endpoints.

A inclusão de funcionalidades de EDR nos EPPs marca uma evolução significativa em relação às soluções antivírus tradicionais, oferecendo recursos avançados de busca de ameaças e mitigação, essenciais para identificar e neutralizar ataques sofisticados.

Modelos de implantação

A seleção do modelo de implantação correto para as plataformas de proteção de endpoints (EPPs) é crucial para maximizar sua eficácia e garantir uma integração perfeita com a infraestrutura de TI existente. Normalmente, as organizações têm a opção de escolher entre modelos de implantação no local, baseados na nuvem ou híbridos, cada um com vantagens e considerações distintas.

Implantação no local

A implantação no local permite o controle total sobre a infraestrutura do EPP, oferecendo maior personalização e segurança. As organizações favorecem particularmente esse modelo com requisitos rigorosos de conformidade regulatória ou com recursos internos substanciais de TI. O principal desafio está no investimento inicial significativo em hardware e nos custos contínuos de manutenção.

Implantação baseada em nuvem

Por outro lado, a implantação baseada em nuvem oferece flexibilidade e escalabilidade, o que a torna uma opção atraente para empresas de todos os tamanhos. Isso elimina a necessidade de um investimento inicial substancial em hardware e reduz a carga sobre as equipes internas de TI, pois o provedor de EPP gerencia a infraestrutura.

O modelo em nuvem facilita a implantação e as atualizações mais rápidas, garantindo que as medidas de proteção estejam sempre atualizadas. No entanto, as organizações devem avaliar cuidadosamente as políticas de segurança e privacidade do provedor escolhido para mitigar os possíveis riscos.

Implantação híbrida

Os modelos de implantação híbrida combinam o melhor dos dois mundos, permitindo que as operações confidenciais sejam gerenciadas no local e, ao mesmo tempo, aproveitando a nuvem para obter escalabilidade e facilidade de gerenciamento. Esse modelo é ideal para organizações que estão fazendo a transição para a nuvem ou para aquelas com diversas necessidades operacionais.

A escolha do modelo de implantação adequado requer uma compreensão completa das necessidades organizacionais, dos requisitos regulatórios e das ameaças específicas enfrentadas. Essa decisão afeta diretamente a eficácia do EPP na proteção de endpoints contra ameaças cibernéticas cada vez mais sofisticadas.

Tecnologias avançadas de proteção de endpoints

As tecnologias avançadas de proteção detectam e respondem a incidentes e preveem e evitam possíveis ataques antes que eles ocorram.

Detecção e resposta de endpoints (EDR)

O Endpoint Detection and Response (EDR) se destaca por oferecer monitoramento e análise em tempo real dos dados do endpoint. As soluções de EDR são projetadas para identificar atividades suspeitas, fornecendo às equipes de segurança os insights necessários para responder rapidamente às ameaças.

Detecção e resposta estendidas (XDR)

Expandindo os recursos do EDR, o Extended Detection and Response (XDR) integra dados de várias fontes além dos endpoints, como redes e serviços em nuvem. Essa abordagem holística aumenta a visibilidade em todo o ambiente digital, permitindo a detecção mais precisa de ameaças e um mecanismo de resposta coordenado. Os sistemas XDR aproveitam a interconexão de diferentes componentes de segurança para oferecer uma estratégia de defesa abrangente contra ataques complexos.

Detecção e resposta gerenciadas (MDR)

Os serviços de Detecção e resposta gerenciadas (MDR) adotam uma abordagem diferente, combinando tecnologia com conhecimento humano. As organizações que optam pelo MDR recebem monitoramento e análise contínuos de sua postura de segurança, beneficiando-se do conhecimento especializado de analistas de segurança externos. Esse modelo permite a rápida identificação e mitigação de ameaças, aliviando as equipes internas da carga das operações diárias de segurança. Os provedores de MDR adaptam seus serviços às necessidades exclusivas de cada organização, garantindo uma solução de segurança flexível e eficaz.

Selecionando a solução certa de segurança para endpoints

A seleção da solução correta de segurança de endpoint é fundamental para proteger o ecossistema digital de uma organização. O processo envolve a avaliação de várias soluções com base em critérios adaptados às necessidades específicas e ao contexto operacional da organização. Para as pequenas empresas, as considerações podem ser significativamente diferentes das de empresas maiores, geralmente devido a restrições de recursos e perfis de risco diferentes.

Os critérios de avaliação incluem o seguinte:

- Eficácia dos recursos de detecção e resposta a ameaças

- Facilidade de integração com a infraestrutura de TI existente

- Escalabilidade e custo-benefício. Adicionalmente

- Capacidade de fornecer visibilidade abrangente de todos os endpoints

- Apoiar os esforços de conformidade regulatória

Dada a natureza evolutiva das ameaças cibernéticas e a crescente complexidade dos ambientes de TI, é fundamental selecionar uma solução que possa se adaptar e ser dimensionada de acordo com a organização. Essa decisão afeta a postura de segurança imediata da organização e a resiliência de longo prazo contra ameaças cibernéticas.

Perguntas frequentes sobre o software de segurança para endpoints

O software de segurança de endpoint é uma solução de segurança cibernética para proteger dispositivos de endpoint, como computadores, smartphones e tablets, contra atividades maliciosas e ameaças cibernéticas. Isso é essencial porque os endpoints geralmente são alvos de ataques cibernéticos, servindo como pontos de entrada para que os invasores acessem a rede de uma organização. A segurança adequada do endpoint ajuda a evitar violações de dados, infecções por malware e outros incidentes de segurança, protegendo assim os dados confidenciais e mantendo a integridade das infraestruturas de TI.

O software de segurança para endpoints oferece uma gama de proteção mais ampla do que as soluções antivírus tradicionais. Enquanto o antivírus se concentra principalmente na detecção e remoção de malware depois que ele infecta um dispositivo, a segurança do endpoint inclui camadas adicionais de defesa, como gerenciamento de firewall, sistemas de detecção de intrusão e técnicas avançadas de prevenção contra ameaças, como aprendizado de máquina e análise comportamental. A segurança de endpoint tem como objetivo evitar ameaças antes que elas ocorram e oferece uma proteção mais abrangente contra ataques sofisticados.

Uma das principais funções do software de segurança para endpoints é a proteção contra ataques de ransomware. Ele emprega algoritmos de detecção avançados para identificar e bloquear o ransomware antes que ele possa criptografar arquivos. Além disso, muitas soluções de segurança de endpoint incluem recursos de monitoramento de comportamento e detecção de anomalias, que podem reconhecer os padrões típicos da atividade do ransomware, interrompendo assim os ataques e evitando a perda de dados.

Ao escolher um software de segurança para endpoints, procure recursos que ofereçam proteção e recursos de gerenciamento abrangentes. Os principais recursos incluem detecção de ameaças em tempo real, proteção antivírus e antimalware, gerenciamento de firewall, sistemas de prevenção de intrusão, prevenção de perda de dados e recursos de detecção e resposta de endpoint (EDR). Além disso, considere soluções que ofereçam gerenciamento centralizado para facilitar a implantação e a supervisão e que se integrem bem a outras ferramentas de segurança que o senhor possa estar usando.

A escolha do software de segurança de endpoint certo para a sua empresa envolve a avaliação das suas necessidades específicas de segurança, o tamanho e a complexidade da sua rede e os tipos de endpoints que o senhor precisa proteger. Considere soluções que se alinhem ao seu ambiente de TI, seja ele baseado na nuvem, no local ou híbrido. Avalie a compatibilidade do software com sua infraestrutura de segurança existente, sua facilidade de uso e o nível de suporte do fornecedor. Também é vantajoso procurar soluções com recursos escalonáveis que possam crescer com sua empresa e se adaptar à evolução das ameaças cibernéticas.