- 1. Explicação sobre segurança de aplicativos

- 2. Tipos de aplicativos que as organizações precisam proteger

- 3. De quem é o trabalho: dos desenvolvedores ou da segurança?

- 4. Um guia pragmático para desenvolvedores preocupados com a segurança

- 5. Tipos de testes de segurança de aplicativos

- 6. Ferramentas e soluções de segurança de aplicativos

- 7. Conformidade não é segurança, mas também não é opcional

- 8. Perguntas frequentes sobre a segurança de aplicativos

- Explicação sobre segurança de aplicativos

- Tipos de aplicativos que as organizações precisam proteger

- De quem é o trabalho: dos desenvolvedores ou da segurança?

- Um guia pragmático para desenvolvedores preocupados com a segurança

- Tipos de testes de segurança de aplicativos

- Ferramentas e soluções de segurança de aplicativos

- Conformidade não é segurança, mas também não é opcional

- Perguntas frequentes sobre a segurança de aplicativos

Segurança de aplicativos: Guia para profissionais

- Explicação sobre segurança de aplicativos

- Tipos de aplicativos que as organizações precisam proteger

- De quem é o trabalho: dos desenvolvedores ou da segurança?

- Um guia pragmático para desenvolvedores preocupados com a segurança

- Tipos de testes de segurança de aplicativos

- Ferramentas e soluções de segurança de aplicativos

- Conformidade não é segurança, mas também não é opcional

- Perguntas frequentes sobre a segurança de aplicativos

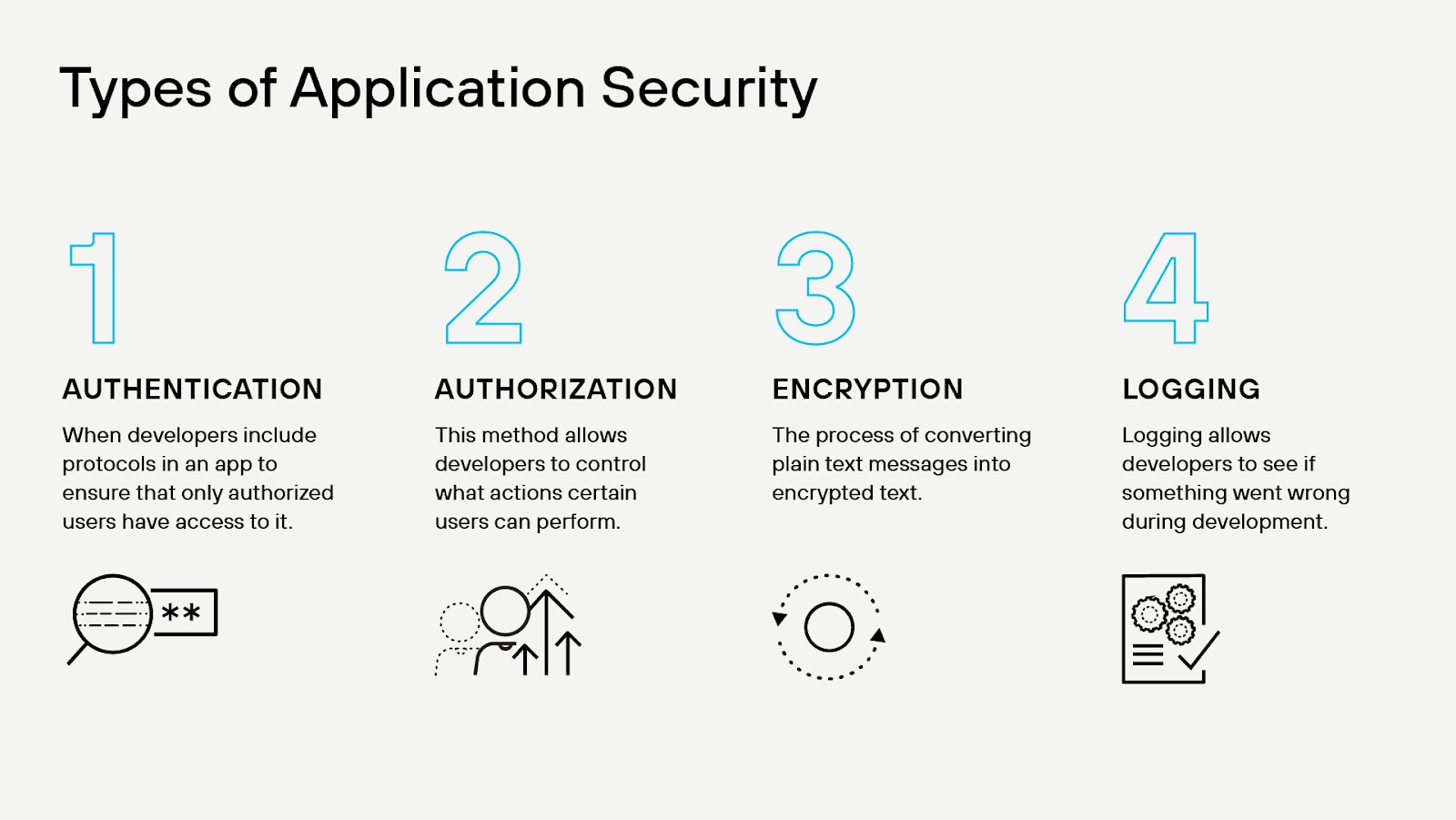

A segurança de aplicativos é a prática de projetar, desenvolver, testar e manter aplicativos seguros. Ela abrange todo o ciclo de vida, desde a codificação segura até a proteção do tempo de execução, e se aplica a aplicativos da Web, móveis, de desktop e nativos da nuvem.

Explicação sobre segurança de aplicativos

A segurança de aplicativos é a disciplina voltada para defender o software desde o projeto até a implantação — não apenas contra ameaças teóricas, mas também contra as realidades de como os sistemas falham sob pressão. Trata-se menos de ferramentas e mais de clareza: saber o que o aplicativo está fazendo, como ele está exposto e onde as suposições deixam de se sustentar.

Todo aplicativo é uma superfície de ataque

No momento em que o software aceita entradas, armazena dados ou se conecta a qualquer outra coisa, ele se torna uma superfície de ataque. Protegê-lo significa assumir a responsabilidade por seu comportamento — em uso normal, sob pressão e diante de uma exploração ativa. Esse comportamento inclui mais do que o código. Ele se estende às estruturas escolhidas, aos pacotes importados, à infraestrutura provisionada e aos serviços confiáveis por padrão.

A segurança acontece nos detalhes

A segurança está na forma como os dados são validados, como a identidade é gerenciada, como os segredos são tratados e como as falhas são contidas. É a diferença entre presumir que a entrada é segura e provar que ela não pode ser usada como arma. É a diferença entre acreditar que sua configuração está bloqueada e saber que ninguém deixou uma porta de depuração totalmente aberta. É a diferença entre o código que é executado e o código que não pode ser usado contra você.

A nuvem nativa muda tudo

Nas arquiteturas nativas da nuvem, a segurança do aplicativo torna-se distribuída por design. Os serviços são dimensionados, alterados e interconectados com sistemas externos. Os limites de confiança se confundem entre APIs, contêineres e camadas de orquestração. As defesas tradicionais baseadas em perímetro ainda são importantes, mas o controle agora está dentro do aplicativo e do pipeline de entrega.

Software seguro significa software previsível

A segurança não significa perfeição. Significa intenção. Isso significa criar um software que se comporte conforme o esperado, mesmo quando algo dá errado. A prevenção por meio do design, a visibilidade por meio da instrumentação e a resiliência por meio de uma arquitetura baseada em princípios tornam-se o novo padrão.

Uma preocupação do desenvolvedor desde o início

Em ambientes nativos da nuvem, a segurança não é tarefa de outra pessoa. Não é só um campo para assinalar em um formulário. É uma forma de pensar que molda a arquitetura, o fluxo de trabalho e a tomada de decisões diárias. As equipes que fazem isso corretamente não são apenas mais seguras. Eles se movem mais rapidamente, se recuperam mais rapidamente e ganham confiança em escala.

Tipos de aplicativos que as organizações precisam proteger

Os aplicativos não se encaixam mais em uma única categoria. Uma organização moderna pode operar sites renderizados no servidor, APIs móveis, microsserviços em contêineres e aplicativos JavaScript com processamento intenso de clientes — todos integrados por um pipeline de CI/CD e implantados em ambientes híbridos ou multinuvem. As decisões de segurança devem refletir essa realidade. Os invasores não se importam com taxonomias. Eles procuram pontos fracos. O trabalho do profissional é saber onde procurar primeiro.

Segurança de aplicativos da Web

Os aplicativos da Web ainda estão no centro da maioria das operações comerciais e continuam sendo o principal alvo dos invasores. Apesar de décadas de orientação, os fundamentos ainda são importantes: validação de entrada, autenticação, gerenciamento de sessões e codificação de saída. Mas novas complexidades exigem atenção.

- Scripts de terceiros e estruturas com muitos clientes expandem a superfície de ataque para além do seu servidor de origem.

- A lógica comercial herdada, especialmente em aplicativos multilocatários, pode ignorar as proteções mais recentes.

- CSP mal configurada, configurações permissivas de CORS ou armazenamento inadequado de tokens de sessão podem criar vulnerabilidades mesmo em sistemas tecnicamente bem construídos.

Os aplicativos da Web modernos também dependem muito dos recursos do navegador, do cache de borda e do estado do lado do cliente. Se você não avalia as ameaças do que roda no navegador, está perdendo metade da visão. Os desenvolvedores devem tratar tanto os componentes do servidor quanto os do cliente como zonas de responsabilidade compartilhada — acabou a época de assumir que apenas um lado é responsável pela segurança.

Segurança de API

As APIs substituíram os monólitos como a principal interface entre sistemas, serviços e usuários. Essa mudança introduz tanto um novo poder quanto uma nova fragilidade. APIs raramente falham por problemas técnicos — elas falham por mau uso.

- A lógica de autorização inadequada, especialmente no nível do objeto, continua sendo uma falha generalizada.

- Respostas excessivamente detalhadas podem vazar estruturas, chaves ou metadados internos.

- O tratamento inadequado da entrada permite ataques de desserialização, injeção e abuso da lógica de consulta aninhada.

O controle de versão, a autenticação e a limitação de taxa são apenas o começo. As equipes também precisam levar em conta o uso indevido comercial: scraping, preenchimento de credenciais e abuso de endpoints públicos para enumeração. Cada API é um limite de confiança em miniatura. Se não houver regras claras, alguém explorará o que não deveria. A segurança da API é fundamental.

Segurança de aplicativos nativos da nuvem

Em uma pilha nativa da nuvem, segurança significa pensar na composição dos elementos. Você não está mais protegendo apenas um aplicativo — está protegendo um sistema dinâmico de serviços fracamente acoplados, infraestrutura declarativa, computação efêmera e identidade distribuída.

- As imagens de contêineres tornam-se parte de sua superfície de ataque, juntamente com suas camadas de base e dependências.

- As configurações incorretas do Kubernetes podem aumentar rapidamente: painéis abertos, RBAC excessivamente permissivo ou falta de política de rede.

- Sidecars, malhas de serviço e gerenciadores de segredos introduzem novas suposições de confiança e complexidade de ferramentas.

A identidade se torna o plano de controle. Cada carga de trabalho, pod e conta de serviço precisa de uma função com escopo claro. Os desenvolvedores precisam mudar o foco de "o que está sendo executado" para "quem está se comunicando com quem e por quê". A segurança nativa da nuvem não recompensa a vigilância, ela recompensa a clareza. Qualquer coisa ambígua se torna explorável.

Segurança do sistema operacional (SO)

Embora as preocupações no nível do sistema operacional geralmente caiam nas mãos das equipes de plataforma, os desenvolvedores que criam aplicativos, especialmente aqueles que gerenciam recursos locais, chamadas de sistema ou armazenamento de arquivos, precisam entender os conceitos básicos de proteção do sistema operacional.

- Permissões de arquivo, escopo de variável de ambiente e privilégios de processo podem ser usados indevidamente por entradas controladas por invasores.

- O não isolamento das cargas de trabalho pode permitir a fuga de contêineres ou a elevação de privilégios.

- Os recursos de registro e telemetria podem vazar dados confidenciais para usuários ou sistemas errados.

Em arquiteturas sem servidor ou que priorizam contêineres, o sistema operacional pode ser abstraído, mas não está ausente. Se o seu código interage com um shell, chama binários ou depende de recursos do sistema local, ele precisa do mesmo controle que você daria a qualquer conexão remota.

Os aplicativos modernos exigem defesas adaptáveis e em camadas. Entender o que você está protegendo (e como os invasores pensam sobre cada superfície) é o primeiro passo para criar sistemas que não apenas funcionem, mas que resistam à pressão.

De quem é o trabalho: dos desenvolvedores ou da segurança?

A segurança de aplicativos costumava recair diretamente sobre os ombros das equipes de segurança, muitas vezes fora do ciclo de vida de desenvolvimento. Elas chegavam ao final de um projeto, auditavam o código, examinavam as dependências e entregavam uma lista de correções. O modelo falhou, não porque as equipes de segurança não tinham conhecimento especializado, mas porque não tinham contexto. Elas não conseguiam ver como o sistema realmente funcionava, onde a lógica de negócio se desviava de forma inesperada, ou como uma única alteração repercutia por toda a pilha. E quando essas alterações se manifestavam, muitas vezes era tarde demais para corrigir o curso sem quebrar algo crítico.

A segurança entregue tarde demais se torna um teatro. As ameaças evoluem e o software muda mais rápido do que nunca. Os desenvolvedores lançam atualizações várias vezes ao dia. A arquitetura passa de monólitos para serviços distribuídos e cargas de trabalho efêmeras. Nesse mundo, a segurança não pode ser dimensionada se funcionar apenas como um controle de portão. E, no entanto, também não pode ser totalmente descartada pelos desenvolvedores.

Os desenvolvedores controlam a superfície

Os desenvolvedores escrevem o código, o que significa que eles moldam a superfície de ataque. Cada decisão de projeto, cada biblioteca, cada parâmetro, cada interface, restringe ou expande o caminho que um invasor pode seguir. Eles estão na melhor posição para evitar vulnerabilidades, mas a prevenção só funcionará se os desenvolvedores entenderem o que estão tentando evitar e por que isso é importante. A segurança deve estar presente no fluxo de trabalho, não interrompê-lo.

As equipes de segurança evoluem de auditoras para capacitadoras

Os profissionais de segurança não estão isentos. Sua função evoluiu de auditores para facilitadores. Seu trabalho não é bloquear as implementações, mas equipar as equipes para que tomem decisões melhores. Eles criam as ferramentas, projetam as políticas e fornecem a orientação que torna possível o desenvolvimento seguro sem diminuir a velocidade. Eles entendem o risco sistêmico de forma ampla: como uma falha em um serviço impacta outro, como uma credencial comprometida abala a confiança entre ambientes e como uma política de identidade mal configurada permite movimentos laterais. Os desenvolvedores geralmente veem o que está bem na frente deles. A segurança vê o panorama inteiro.

Limites claros criam responsabilidade compartilhada

Ser proprietário não significa fazer tudo. Significa saber o que é seu para controlar e o que não é. Os desenvolvedores são responsáveis pela segurança do projeto e da implementação. A equipe de segurança é responsável pela estratégia, pela visibilidade e pela governança. A linha entre eles não é fixa, mas também não é tênue. A responsabilidade compartilhada só funciona quando as responsabilidades são claramente definidas e mutuamente respeitadas.

A pergunta certa começa com "Como"

Em equipes que funcionam bem, a conversa não é "quem é responsável pela segurança?". É "como podemos tomar decisões seguras em cada camada?". Essa pergunta é respondida de forma diferente para cada recurso, cada serviço, cada versão. E é exatamente assim que deve ser.

De olho na segurança dos aplicativos: Desenvolvedores vs. Analistas

| Recurso | Visão do desenvolvedor sobre a segurança de aplicativos | Visão do analista de segurança sobre a segurança de aplicativos |

|---|---|---|

| Foco principal | Criar aplicativos funcionais considerando a segurança como um requisito e uma restrição. | Identificar, avaliar e mitigar vulnerabilidades de segurança nos aplicativos. |

| Perspectiva | Segurança incorporada ao desenvolvimento, focando em código seguro e práticas de proteção. | Segurança externa ou integrada, com foco em testes, auditoria e fornecimento de recomendações para melhorar a segurança dos aplicativos. |

| Principais atividades | Escrever código com a segurança em mente, realizar revisões de código para detectar falhas de segurança, usar ferramentas SAST, corrigir vulnerabilidades encontradas durante os testes, entender os requisitos de segurança. | Realizar avaliações de segurança (varredura de vulnerabilidades, testes de penetração), analisar relatórios de segurança, desenvolver políticas de segurança, responder a incidentes de segurança. |

| Metas | Fornecer um aplicativo funcional que atenda aos requisitos de segurança e minimize as vulnerabilidades. | Garantir que o aplicativo seja resiliente contra ataques, proteja os dados e esteja em conformidade com os padrões e normas de segurança. |

| Ferramentas | IDEs com plugins de segurança, ferramentas SAST integradas ao pipeline de desenvolvimento, plataformas de revisão de código, sistemas de controle de versão. | Ferramentas DAST, varreduras de vulnerabilidade, estruturas de teste de penetração, sistemas SIEM, ferramentas de relatório. |

| Período de tempo | Principalmente durante o ciclo de vida do desenvolvimento, desde o projeto até a implantação. | Abrange todo o ciclo de vida do aplicativo, incluindo projeto, desenvolvimento, implantação e manutenção contínua. |

| Base de conhecimento | Linguagens de programação, arquitetura de software, metodologias de desenvolvimento, vulnerabilidades de segurança comuns (OWASP Top 10), práticas de codificação segura, conhecimento básico de ferramentas de segurança. | Conhecimento profundo de vulnerabilidades de segurança, vetores de ataque, metodologias de teste de segurança, estruturas de segurança (por exemplo, OWASP, NIST), padrões de conformidade, resposta a incidentes. |

| Colaboração | Trabalha em conjunto com outros desenvolvedores, engenheiros de controle de qualidade e, às vezes, analistas de segurança para implementar e testar recursos de segurança. | Colabora com os desenvolvedores para corrigir vulnerabilidades, fornece orientação de segurança e trabalha com equipes de resposta a incidentes. |

| Métricas de sucesso | Número de vulnerabilidades de segurança encontradas em seu código, adesão a diretrizes de codificação segura, integração bem-sucedida de recursos de segurança. | Número de vulnerabilidades identificadas e corrigidas, resultados da avaliação de segurança, conformidade com políticas de segurança, frequência e impacto de incidentes. |

Tabela 1: Visões diferentes sobre segurança para desenvolvedores e analistas de segurança

Basicamente:

- Os desenvolvedores estão concentrados em criar o aplicativo com segurança desde o início, vendo a segurança como um conjunto de práticas recomendadas e requisitos que precisam implementar em seu código.

- Os analistas de segurança se concentram em garantir a segurança do aplicativo, testando suas defesas, identificando pontos fracos e fornecendo orientação especializada sobre como corrigi-los.

Embora suas perspectivas e focos sejam diferentes, ambas as funções são necessárias para criar e manter aplicativos seguros. A segurança dos aplicativos requer colaboração e comunicação entre os desenvolvedores e os analistas de segurança durante todo o ciclo de vida do desenvolvimento do software.

Um guia pragmático para desenvolvedores preocupados com a segurança

A segurança é bem-sucedida quando é incorporada ao projeto, e não aplicada após a implementação. Os 10 principais controles proativos da OWASP para 2024 fornecem uma estrutura prática para os desenvolvedores que desejam criar um software que resista ao escrutínio. Cada controle reflete as dolorosas lições aprendidas com incidentes do mundo real e traduz essas lições em orientações que os desenvolvedores podem usar durante o processo de criação. Para as equipes que lidam com a complexidade nativa da nuvem, esses controles oferecem um plano para mudar a segurança de uma forma que seja sustentável e relevante.

Implemente o controle de acesso

O controle de acesso define o que os usuários e os serviços podem fazer, e não apenas quem eles são. A maioria das violações de dados não envolve credenciais comprometidas. Pelo contrário, elas exploram permissões excessivamente amplas. A granularidade é importante.

- Defina explicitamente funções, permissões e escopos.

- Evite controles de acesso superficiais implementados apenas na UI ou no lado do cliente.

- Em uma arquitetura de microsserviços, aplique a política por meio de um provedor de identidade centralizado e, em seguida, aplique controles refinados no nível do serviço.

- Use listas de permissão, não listas de negação, e mantenha a lógica no lado do servidor.

- As permissões devem ser testáveis, rastreáveis e auditáveis.

Use a criptografia da maneira correta

A criptografia falha com mais frequência devido ao uso indevido do que devido a algoritmos quebrados.

- Não escreva criptografia personalizada.

- Não crie sua própria criptografia.

- Use bibliotecas bem mantidas que sejam aprovadas e adequadas ao seu idioma.

- Saiba quando usar criptografia simétrica, quando usar chaves assimétricas e por que hashing não é criptografia.

- Em sistemas nativos da nuvem, proteja seus segredos usando serviços gerenciados como o AWS KMS ou o HashiCorp Vault.

- A segurança da camada de transporte não é opcional.

- Sempre verifique os certificados.

- Saiba a diferença entre criptografia em repouso e em trânsito, e faça da rotação de chaves uma rotina, não uma reação a incidentes.

Valide todas as entradas e gerencie as exceções

Tudo o que seu aplicativo ingere, desde campos de usuário até chamadas de API, requer validação. Independentemente de os dados serem provenientes de usuários, APIs de terceiros ou serviços internos, sempre aplique uma validação rigorosa: restrições de tipo, formato, comprimento e caracteres. A validação de entrada não é uma defesa cosmética. Ela molda o comportamento dos componentes downstream.

- Valide restrições de tipo, formato, comprimento e caracteres.

- Preste mais atenção a desserialização, análise de XML e envio de arquivos.

- Centralize o tratamento de exceções para evitar vazamento de rastreamento de pilha.

- Evite mostrar erros detalhados ao usuário; registre o contexto completo internamente.

- Em sistemas nativos da nuvem, degrade os serviços de forma previsível sem expor a lógica ou a infraestrutura interna.

Figura 1: Medidas de segurança que protegem o ciclo de vida do desenvolvimento de aplicativos

Aborde a segurança desde o início

A dívida de segurança se acumula rapidamente. Trate a segurança como um requisito de projeto, e não como um item de revisão post-hoc. Identifique os ativos, os modelos de ameaças e os limites de confiança já na fase de planejamento. Entenda como os dados do usuário fluem pelo aplicativo, onde são armazenados e quem pode acessá-los.

- Adicione histórias específicas de segurança ao seu backlog e ao planejamento de sprint, e não a uma lista de verificação separada.

- Realize a modelagem antecipada de ameaças para cada novo serviço ou componente.

- Colabore com outras funções — combine arquitetos e desenvolvedores com defensores da segurança.

- Para compilações nativas da nuvem, isso significa levar em conta as políticas de IAM, a exposição pública e o comportamento padrão de serviços de terceiros, antes que o primeiro contêiner seja enviado.

Configurações seguras por padrão

As configurações padrão podem enganar você. Muitas falhas de segurança se originam de serviços mal configurados: painéis de administração deixados abertos, sinalizadores de depuração ativados, políticas CORS permissivas ou buckets de armazenamento amplamente abertos.

- Proteja os padrões no código e na infraestrutura como código.

- Desative os recursos que não são necessários.

- Exija senhas fortes, ative a MFA, desative protocolos inseguros e aplique o privilégio mínimo em toda a pilha.

- Em um ambiente Kubernetes, limite os privilégios do pod, defina políticas de rede e configure segredos com vida útil curta.

- Audite suas configurações regularmente e automatize a aplicação da linha de base como parte do pipeline de CI/CD.

Mantenha seus componentes seguros

O código de terceiros amplia a funcionalidade, mas também a sua superfície de ataque. Trate as dependências de código aberto com a mesma atenção que seu próprio código.

- Mantenha um manifesto de todos os pacotes, bibliotecas e contêineres em uso.

- Use ferramentas que detectem vulnerabilidades e problemas de licença.

- Mantenha seu gráfico de dependência superficial sempre que possível.

- Quando a aplicação de patches não for viável, isole os componentes de alto risco por meio da conteinerização ou dos limites de serviço.

- Monitore o desvio entre as versões declaradas e o que realmente é executado na produção.

- Não basta escanear e esquecer — acompanhe a correção até a resolução.

Implemente a identidade digital

A identidade é a base de toda decisão de confiança. Defina mecanismos de autenticação claros e consistentes.

- Use identidade federada quando apropriado — OIDC, SAML ou OAuth2 — mas entenda o que cada protocolo oferece e o que não oferece.

- Armazene senhas usando funções de hash adaptáveis, como bcrypt ou Argon2.

- O gerenciamento de tokens é importante.

- Assine e verifique os JWTs corretamente, defina reivindicações de expiração e evite colocar dados confidenciais neles.

- Em ambientes distribuídos, emita tokens de curta duração e alterne as credenciais regularmente.

- Mapeie as identidades humanas e de máquinas para esclarecer funções e aplicar a higiene de identidade com ferramentas automatizadas.

Use os recursos de segurança do navegador

Os navegadores modernos oferecem defesas poderosas, se os desenvolvedores as habilitarem.

- Use a Política de segurança de conteúdo (CSP) para limitar os scripts, estilos e recursos que podem ser executados.

- Habilite a integridade de sub-recurso (SRI) para ativos de terceiros.

- Defina cabeçalhos de HTTP, como X-Content-Type-Options, X-Frame-Options e Referrer-Policy.

- Prefira cookies seguros, com os sinalizadores HttpOnly, Secure e SameSite definidos corretamente.

- Não confie no cliente para impor nada crítico.

- Em aplicativos de página única, trate o armazenamento de sessões, a revogação de tokens e as mensagens de erro com cuidado extra para evitar o vazamento de estado entre os usuários.

Implemente o registro e o monitoramento de segurança

Não é possível defender o que não se pode ver. Capture eventos significativos e os encaminhe para sistemas centralizados que oferecem suporte à análise e à detecção.

- Registre eventos relevantes para a segurança — falhas de login, elevação de privilégios, acesso a recursos sensíveis.

- Os formatos de registro devem ser estruturados, pesquisáveis e correlacionados com identificadores de rastreamento.

- Em ambientes nativos da nuvem, envie logs, métricas e rastreamentos para uma plataforma comum para que os incidentes de segurança possam ser reconstruídos.

- Evite registrar segredos, tokens ou PII.

- Monitore não apenas alertas, mas também padrões: picos de requisições, movimentação lateral ou surgimento inesperado de novos serviços.

- O registro de logs não serve apenas para resposta a incidentes (IR) — é um insumo essencial para a engenharia de detecção.

Interrompa a falsificação de solicitações do lado do servidor (SSRF)

Os ataques SSRF manipulam os servidores para que façam solicitações HTTP não intencionais, geralmente para serviços internos. Em ambientes nativos da nuvem, vulnerabilidades de SSRF podem ultrapassar firewalls e atingir endpoints de metadados, expondo credenciais e configurações internas.

- Não confie nos URLs fornecidos pelo usuário.

- Valide explicitamente os hosts de destino, evite redirecionamentos abertos e bloqueie solicitações para intervalos de IP que incluam infraestrutura interna.

- Use listas de permissão e fixação de DNS sempre que possível.

- Segmente as cargas de trabalho de modo que nem mesmo um componente comprometido possa acessar serviços essenciais sem autenticação e autorização.

- Em sistemas em contêineres, configure políticas de rede para restringir os caminhos de saída.

Controles de segurança como esses não exigem perfeição. Eles exigem disciplina, percepção contextual e refinamento contínuo. Cada um deles, implementado com cuidado, aproxima sua equipe de um software que se defende por design.

Tipos de testes de segurança de aplicativos

A segurança de aplicativos abrange um conjunto de estratégias e ferramentas criadas para reduzir a superfície de ataque do software, desde o desenvolvimento até a produção. Na prática, a segurança não é uma lista de verificação. É uma disciplina contínua, incorporada ao SDLC, e as ferramentas escolhidas devem refletir a arquitetura, a velocidade e a exposição a ameaças do seu ambiente. Cada uma das categorias a seguir contribui para uma defesa holística, mas requer uma compreensão diferenciada para ser implementada de forma eficaz em ambientes nativos da nuvem.

Teste de penetração para o SDLC

O teste de penetração simula ataques reais, revelando como um aplicativo pode falhar em condições adversas. Ele requer um operador humano habilidoso, alguém que pense como um invasor, mas que entenda o funcionamento interno do sistema. Em ambientes nativos da nuvem, o escopo de um teste de penetração se expande além da base de código para incluir configurações incorretas de identidade, permissões excessivas, segredos expostos em pipelines de CI/CD e uso inadequado de serviços gerenciados.

O tempo é importante. Um teste de penetração realizado durante os últimos estágios de desenvolvimento ou logo antes de uma versão principal pode revelar falhas de arquitetura latentes que as ferramentas automatizadas não detectam. Mas não o trate como uma lista de verificação a ser cumprida. Testes de penetração são mais eficazes se integrados no início e refinados iterativamente com a evolução da infraestrutura.

Teste dinâmico de segurança de aplicativos (DAST)

O DAST opera em tempo de execução. Ele examina um aplicativo em execução de fora para dentro, analisando como ele se comporta sob entrada hostil. Como não exige acesso ao código, o DAST se mostra eficaz contra configurações incorretas, autenticação interrompida e lógica comercial explorável. Mas o DAST tradicional tem dificuldades com os microsserviços e APIs modernos.

Nos ecossistemas nativos da nuvem, os desenvolvedores precisam de ferramentas capazes de realizar testes em ambientes de contêineres e sistemas orquestrados — ferramentas que compreendam os serviços efêmeros e sejam dimensionadas juntamente com as implantações. Quando ajustado corretamente, o DAST pode atuar como uma porta de regressão antes de ser incorporado à produção, detectando problemas do mundo real que as ferramentas estáticas não conseguem inferir.

Teste estático de segurança de aplicativos (SAST)

O SAST analisa o código-fonte, o bytecode ou os binários do aplicativo em busca de padrões conhecidos de comportamento inseguro. Seu ponto forte está na precisão, especialmente ao analisar códigos personalizados. Ele pode revelar falhas lógicas profundas, uso inseguro da API e condições de concorrência que as ferramentas de tempo de execução talvez nunca detectem. Mas ele exige ajuste. Sem uma filtragem inteligente, o SAST produz ruído que os desenvolvedores aprendem a ignorar. Na mudança para a nuvem nativa, as ferramentas de SAST devem oferecer suporte a linguagens e estruturas modernas, integração de CI/CD e linhas de base com controle de versão. A análise estática torna-se especialmente poderosa quando combinada com sinais contextuais, como as partes do código que lidam com segredos ou entradas de usuários, para que possa priorizar descobertas alinhadas com o risco real.

Teste interativo de segurança de aplicativos (IAST)

O IAST fica entre o SAST e o DAST. Ele analisa um aplicativo de dentro para fora enquanto ele é executado, normalmente durante o teste funcional. Ao instrumentar a base de código, o IAST observa como a entrada flui pelo aplicativo, correlacionando o comportamento com a compreensão em nível de código. Ele é excelente na identificação de vulnerabilidades em tempo real e na sinalização de caminhos exploráveis com menos falsos positivos do que as ferramentas estáticas ou dinâmicas isoladamente. Para as equipes que adotam o DevSecOps, o IAST oferece um caminho para o feedback contínuo, transformando os conjuntos de testes em auditorias de segurança. Em uma arquitetura nativa da nuvem, o IAST pode rastrear vulnerabilidades entre serviços, detectar bibliotecas inseguras em contêineres e revelar a lógica explorável quando as APIs conversam entre si de forma inesperada.

Teste de fuzz para APIs

O teste de fuzz alimenta as APIs com dados malformados, inesperados ou aleatórios, em um esforço para descobrir problemas de estabilidade e segurança. Ao contrário dos testes com script, os fuzzers descobrem comportamentos que você não previu. Eles encontram casos extremos que acionam exceções, travam serviços ou vazam informações confidenciais. Nas pilhas de aplicativos modernas, em que as APIs funcionam como limites internos e interfaces externas, o fuzzing se torna essencial. Um fuzzer bem ajustado tem como alvo especificações de API, como definições de OpenAPI ou gRPC, e aprende à medida que explora, alterando dinamicamente as entradas com base no feedback de execuções anteriores. As equipes que tratam as APIs como produtos devem priorizar o teste de fuzz no pipeline, especialmente antes de expor novos pontos de extremidade a parceiros ou ao público.

Gerenciamento da postura de segurança de aplicativos (ASPM)

O ASPM é mais do que uma ferramenta. É uma mudança de mentalidade. Ele se concentra na visibilidade, na correlação e na capacidade de ação em todas as descobertas de segurança. À medida que as organizações adotam dezenas de ferramentas — cada uma identificando vulnerabilidades desde o código até o tempo de execução — o ASPM fornece a conexão entre elas. O ASPM foi desenvolvido para unificar e operacionalizar a segurança em todo o ciclo de vida do software.

Os ambientes de aplicativos modernos geram sinais de todas as direções — SAST, DAST, SBOMs, telemetria de tempo de execução, configurações incorretas de identidade — e esses sinais geralmente chegam fragmentados, duplicados ou desalinhados com as prioridades comerciais. O ASPM recebe as descobertas, mapeia-as para a arquitetura real do aplicativo e as correlaciona com a propriedade, a exposição e o impacto potencial. O resultado não é apenas uma lista de vulnerabilidades, é uma visão priorizada do que é importante agora, para quem e por quê.

Visão geral dos testes de segurança

| Tipo de segurança | Cinco principais recursos | Prós | Contras |

|---|---|---|---|

| Teste de penetração | Simulação manual e orientada por humanos de ataques reais em aplicativos e infraestrutura |

|

|

| DAST | Teste de caixa preta de aplicativos em execução por meio de solicitações HTTP/S |

|

|

| SAST | Análise de código-fonte, bytecode ou binário em repouso antes da execução |

|

|

| IAST | O agente em processo monitora o comportamento do código durante o teste funcional |

|

|

| Fuzzing | Fornece entradas malformadas ou inesperadas para APIs ou interfaces |

|

|

| ASPM | Centraliza e correlaciona as descobertas de segurança entre ferramentas e estágios |

|

|

Tabela 2: Comparação das abordagens de teste de segurança de aplicativos

Ferramentas e soluções de segurança de aplicativos

Os testes de segurança revelam falhas. Eles revelam como os aplicativos podem ser interrompidos em condições adversas e onde os invasores podem obter vantagem. Mas os testes, por si só, não protegem um sistema. A proteção exige mais do que a detecção. É preciso ter ferramentas que ofereçam visibilidade sobre o que você está executando, controle sobre como isso é criado e limites claros para como é exposto.

Nas arquiteturas nativas da nuvem, em que os ambientes mudam a cada hora, as ferramentas de segurança devem não apenas ser dimensionadas, mas também sintetizar o contexto entre as camadas. Um scanner sozinho não consegue indicar quando um componente vulnerável se torna explorável. Uma plataforma completa consegue.

Firewall de aplicativo da Web (WAF)

Um WAF monitora e filtra o tráfego de HTTP entre a Internet e o seu aplicativo. Ele procura padrões mal-intencionados - tentativas de injeção de SQL, cargas úteis de scripts entre sites, violações de protocolo e os bloqueia antes que cheguem ao seu backend. Os WAFs podem ganhar tempo. Eles podem neutralizar ataques oportunistas. Mas eles não corrigem as falhas subjacentes. Em configurações nativas da nuvem, os WAFs precisam operar em vários pontos de entrada e oferecer suporte a padrões de aplicativos modernos, como gRPC, WebSockets e gateways de API. Confiar em um WAF como sua defesa principal indica que a equipe está detectando as vulnerabilidades tarde demais.

Gerenciamento de vulnerabilidades

O gerenciamento de vulnerabilidades não é um scanner. É o processo de identificação, priorização e correção de riscos em sua pilha de software. As ferramentas revelam CVEs em sistemas operacionais, imagens de contêineres, bibliotecas de aplicativos e linhas de base de configuração. Os programas eficazes vinculam essas descobertas à propriedade, ao contexto e aos cronogramas de correção. Em ambientes nativos da nuvem, tudo fica mais complexo: serviços sobem e caem, contêineres são recriados todos os dias e o desvio traz riscos silenciosos. O desafio não é a detecção. É a correlação. Saber quais vulnerabilidades afetam os caminhos exploráveis na produção exige a integração entre scanners, controle de origem, pipelines de CI e observabilidade do tempo de execução.

Lista de materiais de software (SBOM)

Um SBOM é um inventário: uma lista legível por máquina de todos os componentes, bibliotecas e dependências usados em um aplicativo, incluindo controle de versão e origem. Ele responde a uma pergunta simples, mas poderosa: o que estamos realmente executando? Como os ataques visam cada vez mais as cadeias de suprimentos, os SBOMs fornecem a base para a visibilidade. Eles não detectam vulnerabilidades, mas informam se você está exposto quando uma delas é divulgada. Uma estratégia sólida de SBOM oferece suporte a padrões de formato como SPDX ou CycloneDX e se integra automaticamente às compilações. Ele se torna seu caminho mais rápido para a análise de impacto durante a resposta de dia zero.

Análise de composição de software (SCA)

As ferramentas de SCA examinam sua base de código em busca de dependências de código aberto e sinalizam vulnerabilidades conhecidas, problemas de licença e riscos transitivos. Eles vão além de um SBOM, analisando como os componentes são usados. Uma análise sólida da composição do software pode detectar se uma função vulnerável pode ser acessada pela lógica do aplicativo, eliminando o ruído e concentrando-se nas ameaças reais. Nos aplicativos nativos da nuvem, em que os serviços podem depender de milhares de pacotes em vários idiomas, a SCA se torna essencial. Mas ela só gera valor quando os achados são acionáveis — priorizados, atribuídos a responsáveis e incorporados aos fluxos de trabalho de desenvolvimento.

Plataforma de proteção de aplicativos nativos da nuvem (CNAPP)

CNAPPs combinam diversas áreas de segurança — proteção de cargas de trabalho, gerenciamento de postura de segurança na nuvem, análise de identidade e integração com CI/CD — em uma única plataforma, criada para ambientes nativos da nuvem. Elas analisam seu aplicativo em todas as camadas: desde a infraestrutura em que é executado, passando pelo código que é enviado, até o comportamento que exibe no tempo de execução. O objetivo não é apenas detectar vulnerabilidades ou configurações incorretas, mas entender como elas se cruzam. Um segredo codificado pode ser de baixo risco isoladamente. Em conjunto com um caminho de escalonamento de privilégios e exposição pública, isso se torna urgente. As CNAPPs ajudam as equipes a eliminar a fragmentação do sinal e a se concentrar nos riscos exploráveis, e não no ruído.

Nenhum recurso isolado protege um aplicativo. E nenhum deles substitui a disciplina arquitetônica ou os hábitos de codificação segura. Mas, se usados intencionalmente, eles ampliam o alcance de todos os desenvolvedores e engenheiros de segurança, ajudando as equipes a criar com confiança, e não com suposições.

Conformidade não é segurança, mas também não é opcional

As estruturas regulatórias (PCI DSS, HIPAA, GDPR, SOC 2, FedRAMP) não tornam o software seguro. Elas definem uma barra mínima. Elas impõem uma estrutura. Elas padronizam as expectativas. O que elas não fazem é garantir a segurança. Os sistemas que passam nas auditorias de conformidade ainda são violados. Os desenvolvedores que seguem a letra do requisito ainda podem enviar código inseguro.

Dito isso, a conformidade é importante. Ela faz parte do ecossistema no qual o software vive. Isso gera perguntas da liderança. Ela estabelece expectativas para clientes e parceiros. Ela impõe restrições sobre como os dados são tratados, quem pode acessá-los e que tipo de trilha de auditoria é deixada para trás. Essas não são apenas preocupações burocráticas, elas afetam a arquitetura, a implantação e as escolhas de desenvolvimento diárias.

Para os profissionais, o truque é entender onde a conformidade se cruza com as decisões reais de segurança:

- A exigência do PCI DSS 4.0 de monitorar a integridade de scripts do lado do cliente não é só burocracia — é uma proteção concreta contra ataques à cadeia de suprimentos no estilo Magecart.

- Quando o SOC 2 solicita análises e registros de acesso, ele está forçando a clareza sobre quem pode tocar no quê e como você saberá se algo der errado.

- Quando o GDPR exige minimização de dados, está direcionando você para reduzir o raio de impacto e estabelecer limites de dados mais claros.

A conformidade pode ser uma função forçada. Ela pode levar as equipes a adotar padrões seguros, documentar decisões e criar controles repetíveis. Mas ela se torna perigosa quando é tratada como um proxy para a maturidade da segurança. A aprovação em uma auditoria não significa que o sistema seja resiliente. Significa que o sistema cumpre um padrão mínimo estabelecido externamente, quase sempre sem considerar o seu modelo de ameaças específico.

O objetivo é alinhar a conformidade e a segurança, e não confundi-las. Quando bem feita, a conformidade se torna o subproduto da criação de um software que se defende sozinho. Quando mal feita, ela se torna uma pilha de PDFs que dizem que você está seguro até o dia em que não estiver mais.