-

- O que é análise de composição de software?

- Quais são os riscos de usar componentes de código aberto?

- Análise de composição de software identifica riscos em pacotes de código aberto

- Como usar a SCA nos processos de desenvolvimento

- Os benefícios da análise de composição de software

- Perguntas frequentes sobre análise de composição de software

O que é a análise de composição de software (SCA)?

Tabela de conteúdo

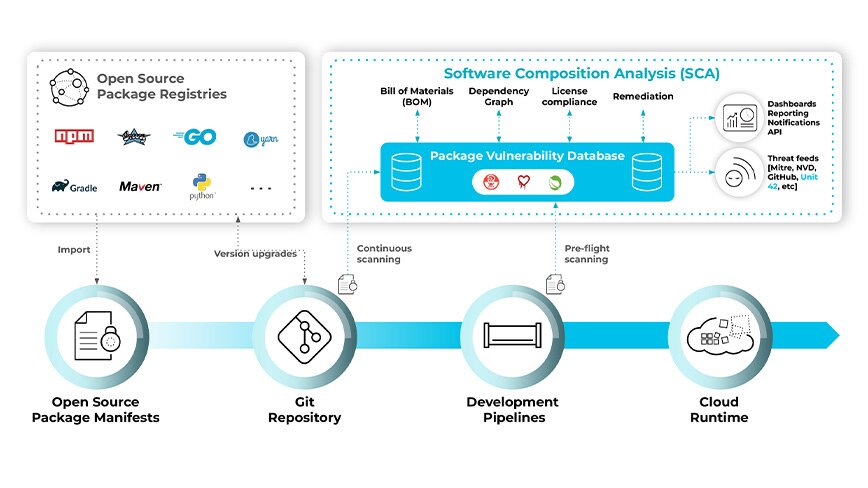

A análise de composição de software (SCA) fornece uma análise profunda dos pacotes de código aberto em uso por um aplicativo. A SCA destaca vulnerabilidades e licenças em dependências para avaliações de risco e conformidade, e pode gerar uma lista de materiais de software (SBOM) de todos os recursos para compartilhar com as partes interessadas internas e clientes externos.

O que é análise de composição de software?

A análise de composição de software permite que os desenvolvedores aproveitem com segurança os pacotes de código aberto sem expor as organizações a vulnerabilidades desnecessárias ou a problemas legais e de conformidade.

Os componentes de código aberto se tornaram difundidos no desenvolvimento de software moderno, sendo que a maioria das bases de código dos aplicativos modernos é composta por esses pacotes. Esse método permite que os desenvolvedores avancem mais rapidamente, pois não precisam recriar o código que está disponível gratuitamente e foi aprovado pela comunidade. No entanto, esse processo também traz seu próprio conjunto de riscos.

Quais são os riscos de usar componentes de código aberto?

Antes de criar imagens do contêiner com esses componentes, os desenvolvedores precisam estar cientes das preocupações de segurança decorrentes de vulnerabilidades descobertas anteriormente nos pacotes. Eles também precisam garantir que estão cumprindo os requisitos de conformidade em relação às licenças de uso de software.

Os membros da comunidade frequentemente encontram e corrigem vulnerabilidades, mas o ônus de atualizar o código recai sobre os desenvolvedores. Quando uma vulnerabilidade é encontrada, é apenas uma questão de tempo até que uma exploração pública seja disponibilizada, abrindo a porta para que até mesmo invasores de baixo nível tirem proveito do problema.

O problema é exacerbado pelo fato de que a maioria das vulnerabilidades em software não está em pacotes imediatos ou raiz, mas em dependências de dependências, com várias camadas de profundidade. A correção apenas dos pacotes raiz em uso nem sempre protegerá as bibliotecas em uso.

Além disso, há dezenas de licenças de código aberto com uma variedade de regras. Por exemplo, alguns exigem atribuição, enquanto outros exigem que o código-fonte do aplicativo que usa o componente também seja publicado. Manter o controle de todas as licenças e suas regras pode ser difícil.

Análise de composição de software identifica riscos em pacotes de código aberto

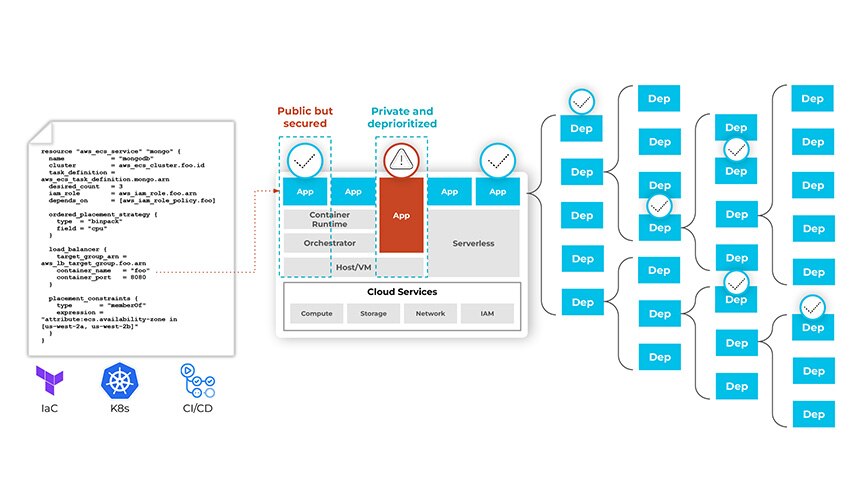

As ferramentas SCA identificam todos os pacotes de código aberto em um aplicativo e todas as vulnerabilidades conhecidas desses pacotes. Esse conhecimento pode ser usado para notificar os desenvolvedores sobre os problemas em seus códigos e corrigi-los antes que sejam explorados. Um bom processo de análise de composição de software irá além dos gerenciadores de pacotes para infraestrutura como código (IaC) e manifestos do Kubernetes, extraindo imagens para identificar vulnerabilidades nessas imagens.

As ferramentas SCA com conexões com modelos de IaC e varredura de dependência ilimitada garantem que as vulnerabilidades não passem despercebidas ou não sejam resolvidas.

As ferramentas de análise de composição de software também podem ser usadas para gerar uma lista de materiais de software (SBOM ou software BOM) que inclua todos os componentes de código aberto usados por um aplicativo. O SBOM lista detalhes sobre a versão do pacote, bem como vulnerabilidades conhecidas e licenças para cada componente em uso. Por exemplo, para Python, a BOM incluirá todos os pacotes em instruções de importação, como httplib2, juntamente com o número da versão, as vulnerabilidades descobertas e as licenças de cada pacote.

Os programas de SCA devem permitir a colaboração entre as partes interessadas, como as equipes de engenharia, DevOps, segurança e conformidade. Muitas organizações usarão esses programas para criar alertas e/ou impedir que o código seja mesclado em repositórios se esse código incluir componentes de código aberto que violem os mandatos de conformidade da organização para controlar a exposição. A determinação de um nível de gravidade aceitável para vulnerabilidades e tipos de licença deve envolver as partes interessadas relevantes.

Como usar a SCA nos processos de desenvolvimento

Um bom processo de SCA é incorporado em todo o processo de desenvolvimento. Começando em ambientes locais, os desenvolvedores precisam ser capazes de verificar o código em busca de vulnerabilidades e conformidade com a licença à medida que o escrevem.

Aproveitando os plug-ins de ambientes de desenvolvimento integrados (IDEs), as ferramentas SCA podem notificar os desenvolvedores sobre vulnerabilidades à medida que eles adicionam pacotes. Antes de o código ser confirmado em um repositório, as verificações e os comentários automatizados de solicitações pull devem informar aos desenvolvedores sobre quaisquer problemas que estejam sendo introduzidos e bloquear o código que não atende aos requisitos.

Isso deve ser transferido para implantações em que o software com níveis predeterminados de vulnerabilidades ou tipos de licenças possa ser impedido de ser implantado. As equipes de segurança também devem ter ampla visibilidade da postura dos componentes em seu ambiente.

A análise de composição de software estende a cobertura do código à nuvem e da infraestrutura às camadas de aplicativos para rastrear vulnerabilidades durante todo o ciclo de vida do desenvolvimento.

Em todas as áreas, os desenvolvedores devem ser informados sobre os riscos aos quais os pacotes podem expô-los. As vulnerabilidades precisam ser classificadas e priorizadas (por exemplo, usando as pontuações CVE e o tempo desde que a vulnerabilidade foi relatada) com base na criticidade e nos impactos na infraestrutura (por exemplo, se o pacote vulnerável estiver em um VPC privado). As licenças devem ser agrupadas entre as que são permitidas, mas que exigem detalhes adicionais, como atribuição, e as que não são permitidas de acordo com as políticas da organização, como as licenças " copyleft".

Os benefícios da análise de composição de software

É importante que as equipes estejam cientes da postura de seus ambientes de aplicativos. Ao fornecer feedback sobre conformidade de licenças e vulnerabilidades com antecedência e frequência, a análise de composição de software ajuda a aliviar alguns dos riscos do uso de componentes de código aberto em aplicativos. Embora seja improvável uma taxa de correção de 100%, conhecer o risco e avaliar o custo para corrigir uma vulnerabilidade faz parte do aprimoramento da postura de segurança.

Para saber mais sobre como proteger os processos de desenvolvimento modernos, confira O que é DevSecOps?

Perguntas frequentes sobre análise de composição de software

A identificação de componentes de código aberto em SCA envolve a varredura de uma base de código de software para detectar todas as bibliotecas e estruturas de código aberto usadas. Esse processo gera um inventário de componentes, incluindo suas versões e origens. A identificação precisa é crucial para avaliar vulnerabilidades de segurança, conformidade com licenças e possíveis problemas legais. Ferramentas como Snyk e WhiteSource usam algoritmos avançados e bancos de dados extensos para identificar componentes com precisão. Ao compreender os componentes de código aberto em uso, as organizações podem gerenciar os riscos de forma eficaz e garantir que suas práticas de desenvolvimento de software estejam alinhadas com os padrões do setor.

A detecção de vulnerabilidades no SCA envolve a varredura de componentes de código aberto em busca de vulnerabilidades de segurança conhecidas. As ferramentas de SCA comparam os componentes identificados com os bancos de dados de vulnerabilidade, como o National Vulnerability Database (NVD) e fontes proprietárias. Esse processo destaca as falhas de segurança, permitindo que os desenvolvedores as resolvam de forma proativa. A detecção de vulnerabilidades ajuda a evitar a exploração de pontos fracos em bibliotecas de código aberto, reduzindo o risco de violações de dados e ataques cibernéticos. Ferramentas como a Black Duck e a Snyk fornecem alertas de vulnerabilidade em tempo real e orientações detalhadas de correção, aprimorando a postura de segurança dos projetos de software.

A conformidade com a licença no SCA garante que os componentes de código aberto usados em projetos de software cumpram os requisitos legais e regulatórios. As ferramentas de SCA analisam as licenças associadas a cada componente, identificando possíveis conflitos e obrigações. Esse processo ajuda as organizações a evitar riscos legais e a garantir a conformidade com os termos da licença de código aberto. A conformidade com a licença também envolve o rastreamento e o gerenciamento das obrigações da licença, como requisitos de atribuição e distribuição. Ferramentas como WhiteSource e FOSSA oferecem soluções abrangentes de conformidade de licenças, permitindo que as organizações gerenciem o uso de código aberto de forma responsável e reduzam os riscos legais.

O gerenciamento de dependências no SCA envolve o rastreamento e o controle de bibliotecas e estruturas de terceiros das quais um projeto de software depende. As ferramentas de SCA identificam dependências diretas e transitivas, fornecendo insights sobre o status de segurança e conformidade. O gerenciamento eficaz de dependências garante que os componentes estejam atualizados e livres de vulnerabilidades conhecidas. Isso também envolve a automatização de atualizações e a resolução de conflitos de dependência. Ferramentas como Snyk e Renovate oferecem recursos avançados de gerenciamento de dependências, integrando-se perfeitamente aos fluxos de trabalho de desenvolvimento para aumentar a segurança e a capacidade de manutenção do software.

A avaliação de riscos em SCA avalia os riscos de segurança, legais e operacionais associados aos componentes de código aberto. As ferramentas de SCA analisam as vulnerabilidades dos componentes, os termos de licença e o status de manutenção para fornecer um perfil de risco abrangente. Esse processo ajuda as organizações a priorizarem os esforços de correção com base na gravidade e no impacto dos riscos identificados. A avaliação eficaz dos riscos permite a tomada de decisões informadas e o gerenciamento proativo dos riscos. Ferramentas como a Black Duck e a WhiteSource oferecem relatórios detalhados de avaliação de risco, capacitando as equipes de desenvolvimento a abordar problemas críticos e melhorar a segurança geral de seus projetos de software.

A correção na SCA envolve a abordagem de vulnerabilidades identificadas e problemas de conformidade em componentes de código aberto. As ferramentas de SCA fornecem orientações detalhadas sobre a correção de falhas de segurança, como a atualização para versões seguras ou a aplicação de patches. A remediação também inclui a resolução de conflitos de licença e o cumprimento de obrigações legais. Os fluxos de trabalho de automação de correção simplificam o processo, permitindo respostas rápidas e eficazes aos riscos identificados. Ferramentas como a Snyk e a WhiteSource oferecem soluções integradas de correção, ajudando as equipes de desenvolvimento a manter o software seguro e em conformidade, minimizando a interrupção operacional.

O monitoramento contínuo em SCA envolve a varredura e a análise contínuas de componentes de código aberto para detectar novas vulnerabilidades e problemas de conformidade. As ferramentas de SCA fornecem alertas e atualizações em tempo real, garantindo que as equipes de desenvolvimento estejam cientes dos riscos emergentes. O monitoramento contínuo aumenta a segurança, permitindo o gerenciamento proativo de riscos e a correção oportuna. Ele também oferece suporte à conformidade, acompanhando as alterações nos termos de licença e nos requisitos regulatórios. Ferramentas como Black Duck e Snyk oferecem recursos de monitoramento contínuo, integrando-se perfeitamente aos pipelines de CI/CD para fornecer proteção contínua aos projetos de software.

A integração com CI/CD em SCA envolve a incorporação de ferramentas SCA em pipelines de integração contínua e entrega contínua. Essa integração automatiza a varredura e a análise de componentes de código aberto durante o processo de desenvolvimento, garantindo que as vulnerabilidades e os problemas de conformidade sejam detectados com antecedência. A integração CI/CD aumenta a segurança do software ao incorporar a SCA ao fluxo de trabalho de desenvolvimento, permitindo a rápida identificação e correção dos riscos. Ferramentas como a Snyk e a WhiteSource fornecem recursos robustos de integração CI/CD, apoiando o fornecimento seguro e eficiente de software e mantendo a conformidade com os padrões do setor.

Uma lista de materiais de software (SBOM) em SCA é um inventário abrangente de todos os componentes de código aberto usados em um projeto de software, incluindo suas versões e dependências. Os SBOMs fornecem insights detalhados sobre a composição do software, permitindo o gerenciamento eficaz de riscos e a conformidade. As ferramentas SCA geram SBOMs automaticamente, facilitando a transparência e a responsabilidade no desenvolvimento de software. Os SBOMs oferecem suporte à detecção de vulnerabilidades, à conformidade com licenças e às auditorias de segurança. Ferramentas como a Black Duck e a WhiteSource oferecem recursos de geração e gerenciamento de SBOM, capacitando as organizações a manter ecossistemas de software seguros e em conformidade.