- 1. Explicação sobre o gerenciamento de vulnerabilidades

- 2. Compreensão das vulnerabilidades, ameaças e riscos

- 3. Por que o gerenciamento de vulnerabilidades na nuvem é um desafio

- 4. Gerenciamento de vulnerabilidades versus gerenciamento de patches

- 5. Visão geral das vulnerabilidades e exposições comuns (CVEs)

- 6. Gerenciamento de vulnerabilidades versus avaliação de vulnerabilidades

- 7. Configuração de uma estrutura de gerenciamento de vulnerabilidades

- 8. As quatro etapas principais do gerenciamento de vulnerabilidades

- 9. Aprimorando seu programa de gerenciamento de vulnerabilidades

- 10. Práticas recomendadas para gerenciar vulnerabilidades de carga de trabalho em nuvem

- 11. Perguntas frequentes sobre gerenciamento de vulnerabilidades

- Explicação sobre o gerenciamento de vulnerabilidades

- Compreensão das vulnerabilidades, ameaças e riscos

- Por que o gerenciamento de vulnerabilidades na nuvem é um desafio

- Gerenciamento de vulnerabilidades versus gerenciamento de patches

- Visão geral das vulnerabilidades e exposições comuns (CVEs)

- Gerenciamento de vulnerabilidades versus avaliação de vulnerabilidades

- Configuração de uma estrutura de gerenciamento de vulnerabilidades

- As quatro etapas principais do gerenciamento de vulnerabilidades

- Aprimorando seu programa de gerenciamento de vulnerabilidades

- Práticas recomendadas para gerenciar vulnerabilidades de carga de trabalho em nuvem

- Perguntas frequentes sobre gerenciamento de vulnerabilidades

O que é gerenciamento de vulnerabilidades?

- Explicação sobre o gerenciamento de vulnerabilidades

- Compreensão das vulnerabilidades, ameaças e riscos

- Por que o gerenciamento de vulnerabilidades na nuvem é um desafio

- Gerenciamento de vulnerabilidades versus gerenciamento de patches

- Visão geral das vulnerabilidades e exposições comuns (CVEs)

- Gerenciamento de vulnerabilidades versus avaliação de vulnerabilidades

- Configuração de uma estrutura de gerenciamento de vulnerabilidades

- As quatro etapas principais do gerenciamento de vulnerabilidades

- Aprimorando seu programa de gerenciamento de vulnerabilidades

- Práticas recomendadas para gerenciar vulnerabilidades de carga de trabalho em nuvem

- Perguntas frequentes sobre gerenciamento de vulnerabilidades

O gerenciamento de vulnerabilidades é um programa contínuo que se baseia em várias tecnologias e práticas para identificar vulnerabilidades - especialmente os riscos de exposição cibernética - e corrigi-las em tempo hábil para proteger a infraestrutura e os recursos de uma organização. O objetivo do gerenciamento de vulnerabilidades é estabelecer processos sistemáticos para detectar e atenuar as vulnerabilidades, independentemente de onde elas surjam.

Além de proteger as redes tradicionais, o gerenciamento de vulnerabilidades é essencial para identificar e prevenir vulnerabilidades em todo o ciclo de vida dos aplicativos. Isso envolve a integração do gerenciamento de vulnerabilidades aos processos de IC e o monitoramento contínuo de todos os hosts, imagens e funções em seu ambiente nativo da nuvem para identificar, priorizar e atenuar os riscos.

Nesse sentido, o gerenciamento de vulnerabilidades estabelece a base para uma estratégia de segurança cibernética saudável, garantindo que as equipes de segurança possam encontrar e corrigir vulnerabilidades de forma confiável antes que elas levem a intrusões no sistema, violações de dados ou outros incidentes de segurança adversos.

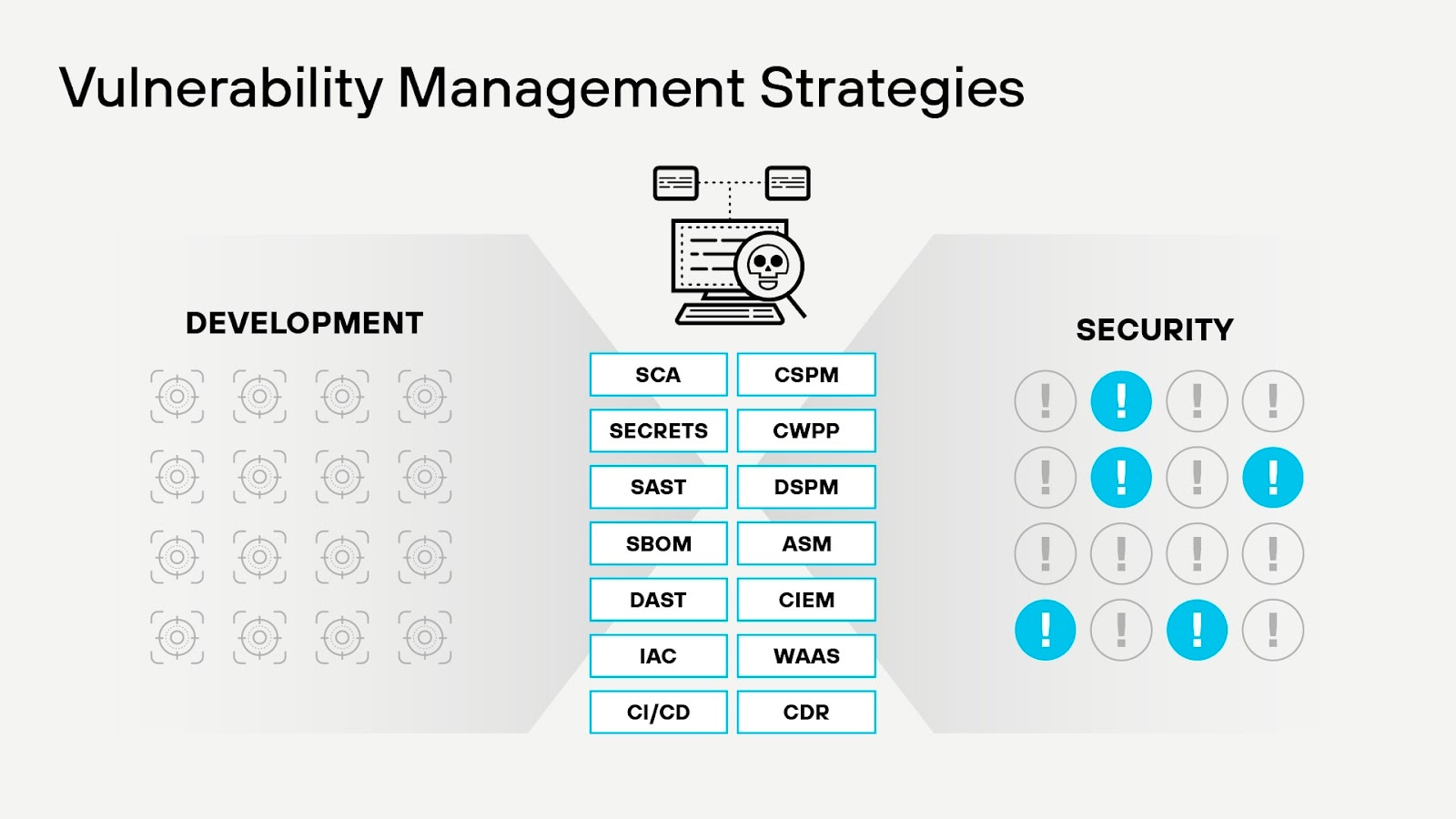

Figura 1: Uma vez detectadas, as vulnerabilidades precisam ser contextualizadas para definir seu impacto potencial, sua origem e os ativos que afetam.

Explicação sobre o gerenciamento de vulnerabilidades

Dispositivos de rede, servidores, sistemas de armazenamento, estações de trabalho, aplicativos legados, máquinas virtuais, contêineres, aplicativos em nuvem, microsserviços, bancos de dados, APIs, serviços de infraestrutura em nuvem, serviços de plataforma em nuvem, configurações de segurança - a lista é aparentemente interminável. Com a crescente prevalência de metodologias ágeis e serviços em nuvem ampliando os ambientes de TI, o gerenciamento de vulnerabilidades se tornou cada vez mais complexo. Assim como nos ambientes tradicionais de TI, o gerenciamento de vulnerabilidades para cargas de trabalho em nuvem é um processo contínuo e multifacetado que envolve a identificação, a avaliação, a priorização e a mitigação de vulnerabilidades de segurança para garantir a proteção de dados confidenciais, manter a conformidade com a nuveme reduzir o risco de ataques cibernéticos.

O processo começa com a manutenção de um inventário de ativos atualizado e o emprego da varredura de vulnerabilidades para descobrir possíveis ameaças nos recursos da nuvem. As vulnerabilidades são então avaliadas com base em sua gravidade e impacto, permitindo a priorização dos esforços de correção. O gerenciamento de patches e configurações trata das vulnerabilidades e configurações incorretas do software, enquanto o monitoramento contínuo e a resposta a incidentes garantem a rápida detecção e contenção de ameaças emergentes. Por fim, as atividades de relatório e auditoria proporcionam visibilidade e responsabilidade, garantindo a eficácia e a conformidade do programa de gerenciamento de vulnerabilidades.

Compreensão das vulnerabilidades, ameaças e riscos

Para entender por que as vulnerabilidades são importantes e como elas podem afetar seus negócios, o senhor precisa entender a relação entre vulnerabilidades, ameaças e riscos.

Uma vulnerabilidade é qualquer falha, fraqueza, configuração incorretas ou descuido em um sistema de TI que os invasores poderiam explorar para assumir o controle do sistema, exfiltrar dados dele, interromper suas operações ou causar danos aos negócios.

O que isso significa é que as vulnerabilidades criam uma oportunidade para que as ameaças cibernéticas sejam realizadas. Uma ameaça é qualquer entidade que busca - e potencialmente pode - executar um ataque cibernético de algum tipo. Para realizar um ataque cibernético, no entanto, as ameaças precisam encontrar vulnerabilidades das quais possam tirar proveito.

Quando existe uma vulnerabilidade e uma ameaça busca ativamente explorá-la, a organização está em risco.

Portanto, as vulnerabilidades possibilitam que as ameaças se tornem riscos reais. Sem vulnerabilidades, as ameaças - como hackers que querem roubar dados confidenciais de sua organização para obter ganhos financeiros ou atores de ameaças patrocinados pelo Estado que buscam interromper sistemas críticos para fins geopolíticos - ainda podem existir. No entanto, é somente quando as vulnerabilidades estão presentes que existe o risco de as ameaças serem realmente exploradas.

Por que o gerenciamento de vulnerabilidades na nuvem é um desafio

O gerenciamento de vulnerabilidades não é simples para nenhum tipo de carga de trabalho, mas quando o senhor está lidando com cargas de trabalho em nuvem, detectar e mitigar vulnerabilidades é especialmente desafiador.

Os serviços em nuvem são complexos e variados

As cargas de trabalho em nuvem podem variar enormemente. Eles podem incluir VMs, contêineres, funções sem servidor, serviços de orquestraçãoou todos os itens acima. Cada tipo de carga de trabalho em nuvem pode estar sujeito a diferentes tipos de vulnerabilidades, portanto, o senhor precisa de uma estratégia de gerenciamento de vulnerabilidades que possa reconhecer diferentes ameaças com base no contexto da carga de trabalho.

A nuvem está em constante mudança

Mais do que a maioria dos ambientes no local, os ambientes de nuvem são normalmente dinâmicos. As configurações mudam constantemente à medida que as cargas de trabalho aumentam e diminuem, os usuários são adicionados ou removidos, os aplicativos são atualizados e assim por diante. Por esse motivo, a capacidade de monitorar continuamente as vulnerabilidades é fundamental.

Os riscos da nuvem variam em escopo

Nem todas as vulnerabilidades são criadas da mesma forma. Alguns, como aqueles que permitem explorações de execução remota de código, são mais arriscados do que aqueles que só podem ser explorados em configurações raras. O senhor precisa saber quais são os mais graves para poder resolvê-los primeiro.

Gerenciamento de vulnerabilidades versus gerenciamento de patches

Em alguns aspectos, o processo de gerenciamento de vulnerabilidades é semelhante a outros processos de segurança que as organizações de TI praticam há décadas, como o gerenciamento de patches. Assim como o gerenciamento de vulnerabilidades, o gerenciamento de patches envolve encontrar e reagir sistematicamente a possíveis riscos de segurança (ou seja, software sem patches que os invasores poderiam explorar) antes que eles se tornem problemas ativos.

Mas o processo de gerenciamento de vulnerabilidades vai além do gerenciamento de patches.

- O software não corrigido é uma das maneiras pelas quais as vulnerabilidades podem ser introduzidas nos ambientes de TI, mas não é a única. O gerenciamento de vulnerabilidades também aborda outros pontos de entrada para vulnerabilidades, como configurações inseguras.

- Enquanto o gerenciamento de patches normalmente envolve a instalação periódica de patches de software, o gerenciamento de vulnerabilidades é um processo continuamente. O senhor não faz - ou não deveria fazer - uma varredura em busca de vulnerabilidades apenas uma vez por semana ou até mesmo uma vez por dia. Em vez disso, o senhor deve fazer uma varredura continuamente para que possa encontrar e reagir às vulnerabilidades em tempo real, quando e onde quer que elas apareçam.

- O processo de gerenciamento de vulnerabilidades aplica-se não apenas a ativos (como aplicativos) que podem ser corrigidos, mas também a serviços em nuvem, infraestrutura e outros tipos de recursos que sua equipe de TI normalmente não pode corrigir no sentido convencional.

Visão geral das vulnerabilidades e exposições comuns (CVEs)

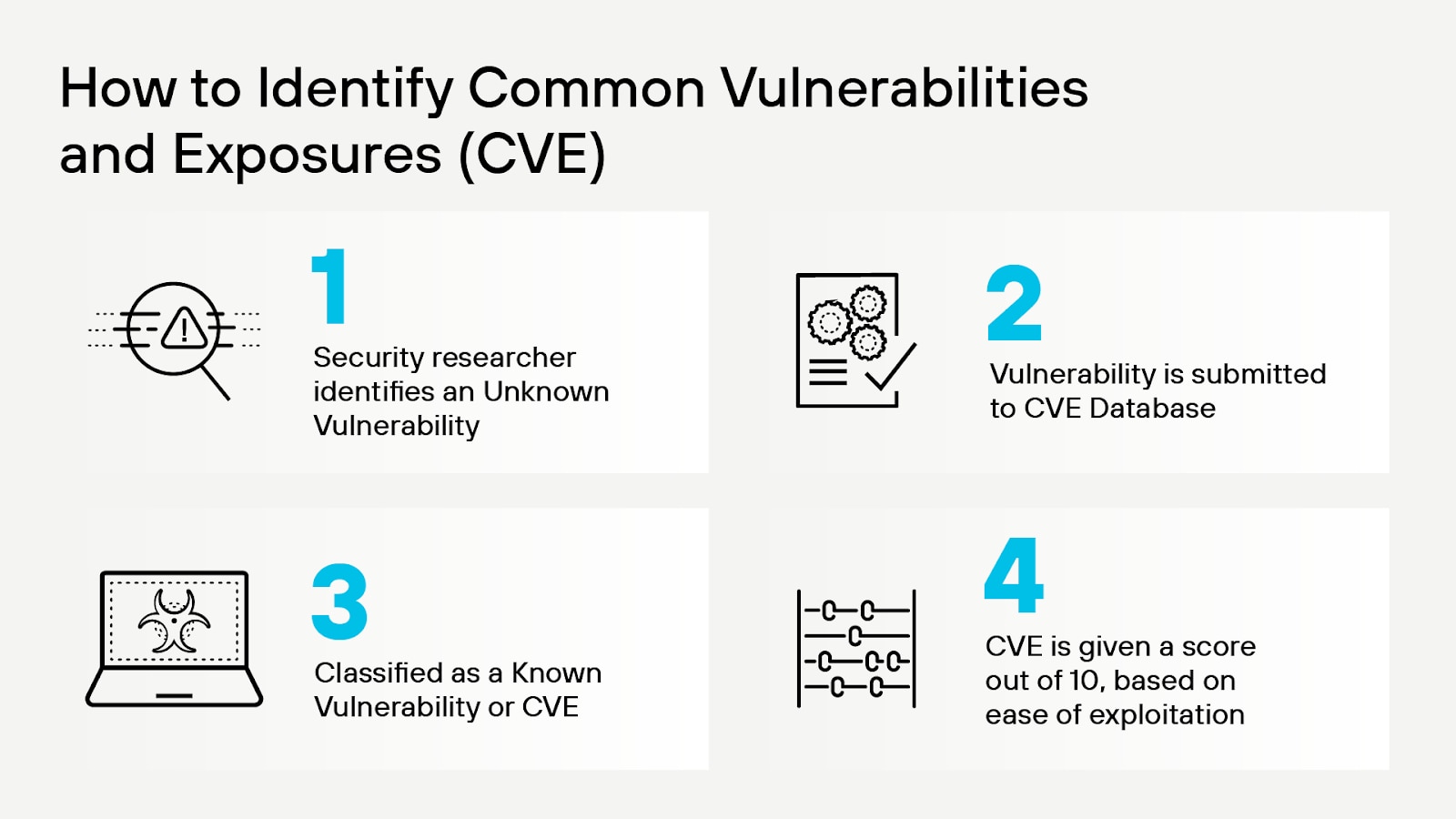

Quando os pesquisadores de segurança identificam uma vulnerabilidade em um software que é usado publicamente, eles geralmente a relatam em um banco de dados de Vulnerabilidades e Exposições Comuns (CVE). Os bancos de dados CVE são listas de vulnerabilidades conhecidas. Eles incluem detalhes sobre o que causa a vulnerabilidade, como ela pode ser explorada, sua gravidade e como corrigir ou atualizar os sistemas para atenuar a vulnerabilidade.

A maioria dos bancos de dados CVE define essas informações usando o Common Vulnerability Scoring System (CVSS), uma estrutura aberta para compartilhar detalhes sobre vulnerabilidades e a gravidade que elas representam. Ao tornar os dados de vulnerabilidade acessíveis, os CVEs e o CVSS fornecem um recurso crítico que as organizações podem usar para determinar quais vulnerabilidades afetam os sistemas ou softwares que utilizam. Além disso, ele pode informar às equipes a gravidade dessas vulnerabilidades e se elas podem ser exploradas com base na configuração específica que a empresa usa.

O National Vulnerability Database e o MITRE CVE estão entre os bancos de dados CVE públicos mais populares. No entanto, as organizações também podem manter dados CVE privados ou aprimorados, que podem ser fornecidos a outras organizações como parte das ofertas de inteligência de ameaças.

Figura 2: Processo de identificação de CVE

Uma limitação importante dos CVEs é que, em geral, eles listam apenas as ameaças que afetam softwares disponíveis publicamente, como aplicativos de código aberto. O principal motivo é que qualquer pessoa pode inspecionar um software público e, potencialmente, encontrar vulnerabilidades nele. O software que uma organização reserva para uso interno é mais difícil de ser estudado por pesquisadores terceirizados. Como resultado, as vulnerabilidades do software não foram necessariamente encontradas ou divulgadas nos bancos de dados CVE.

Isso significa que o senhor nunca deve presumir que um aplicativo está livre de vulnerabilidades só porque um banco de dados CVE não mostra nenhum registro de vulnerabilidades conhecidas nele. Sempre há uma chance de que as vulnerabilidades existam - e sejam conhecidas pelos atores de ameaças - mas simplesmente ainda não tenham sido relatadas.

No entanto, as vulnerabilidades de segurança, conforme mencionado acima, vêm em várias formas.

Autenticação interrompida

Processos ou configurações de controle de acesso ineficazes dentro do software podem permitir que agentes mal-intencionados acessem o software ou aumentem os privilégios além dos do usuário.

Injeção de SQL

As vulnerabilidades de injeção de SQL permitem que os invasores injetem consultas mal-intencionadas em um banco de dados para manipular dados ou extrair informações dele. As vulnerabilidades de injeção de SQL geralmente ocorrem devido à falta de validação de entrada adequada em um aplicativo que faz interface com um banco de dados.

script entre sites

Uma vulnerabilidade de script entre sites permite que os invasores executem scripts maliciosos. Esse tipo de vulnerabilidade afeta mais frequentemente sites que contêm código Javascript mal escrito. Se os invasores encontrarem o código vulnerável, eles poderão induzir o site a executar scripts de sua escolha, o que pode lhes dar acesso a recursos nos endpoints que se conectam ao site.

Falsificação de solicitação entre sites

Os invasores podem explorar vulnerabilidades de falsificação de solicitações entre sites para fazer com que os usuários injetem códigos mal-intencionados em um site ou aplicativo com o qual estejam autenticados no momento. Elas são semelhantes às vulnerabilidades de script entre sites, com a principal diferença de que as vulnerabilidades de falsificação de solicitações entre sites se concentram na representação de usuários autenticados para realizar ações mal-intencionadas, em vez de executar códigos mal-intencionados por meio de Javascript inseguro.

Configurações incorretas de segurança

Qualquer tipo de erro ou descuido na configuração de segurança pode desencadear uma vulnerabilidade. Por exemplo, os administradores podem, inadvertidamente, tornar os dados confidenciais acessíveis pela Internet devido a um erro de configuração do firewall ou podem se esquecer de exigir autenticação multifator ao configurar a implantação de um novo aplicativo.

Gerenciamento de vulnerabilidades versus avaliação de vulnerabilidades

O gerenciamento de vulnerabilidades é a estratégia que as organizações de TI usam para identificar e reagir às vulnerabilidades. No entanto, quando uma vulnerabilidade individual é descoberta, eles usam um processo conhecido como avaliação de vulnerabilidade para entender o nível de risco que a vulnerabilidade representa e para ajudar a determinar como corrigi-la.

A avaliação da vulnerabilidade é importante porque nem todas as vulnerabilidades representam o mesmo nível de risco. Por exemplo, uma vulnerabilidade que só pode ser explorada por atacantes que têm acesso físico direto a um sistema vulnerável representa menos risco, de modo geral, do que uma vulnerabilidade que pode ser explorada pela rede, porque o número de atores de ameaça que operam pela rede geralmente é muito maior do que aqueles que têm acesso físico aos ativos de TI.

Além disso, em alguns casos, as vulnerabilidades só podem ser exploradas em configurações ou ambientes específicos. Por exemplo, uma vulnerabilidade em um aplicativo pode ser explorada se o aplicativo estiver hospedado em um servidor Windows, mas não em um servidor Linux, ou vice-versa.

Com base em fatores como esses, a avaliação de vulnerabilidade permite que as organizações determinem o nível específico de risco que cada vulnerabilidade representa para elas. Em seguida, eles podem priorizar a resposta às vulnerabilidades de maior gravidade para minimizar o nível geral de risco.

Configuração de uma estrutura de gerenciamento de vulnerabilidades

Embora os programas de gerenciamento de vulnerabilidades precisem ser adaptados aos requisitos exclusivos das organizações que atendem, o Gartner oferece uma estrutura de orientação para o gerenciamento de vulnerabilidades que fornece um ponto de partida útil para começar a trabalhar com o gerenciamento de vulnerabilidades.

Os principais componentes da estrutura do Gartner incluem:

- Definir o escopo do programa: As empresas iniciam sua estratégia de gerenciamento de vulnerabilidades determinando quantos ativos de TI e tipos de vulnerabilidade precisam abordar.

- Definir funções e responsabilidades: Determinar quem faz o quê e quando é um componente essencial do gerenciamento de vulnerabilidades. Desde a equipe da linha de frente, como os engenheiros de TI, até os CISOs e CTOs, todos têm um papel a desempenhar na localização, comunicação e gerenciamento de vulnerabilidades.

- Selecionar ferramentas de avaliação de vulnerabilidade: As empresas devem decidir quais ferramentas usarão para encontrar e avaliar vulnerabilidades, bem como como a correção de vulnerabilidades será considerada em seus fluxos de trabalho e ferramentas.

- Criar e refinar SLAs de políticas: Os SLAs determinam a rapidez com que as organizações reagirão às vulnerabilidades e o nível de vulnerabilidades ativas que podem tolerar. Os SLAs são um recurso especialmente importante para se adaptar aos negócios, uma vez que diferentes organizações podem tolerar diferentes níveis de risco.

- Identificar fontes de contexto de ativos: As fontes de contexto de ativos fornecem informações complementares, como dados sobre a função que um sistema ou aplicativo desempenha nos negócios, que podem ser essenciais para avaliar as vulnerabilidades e sua gravidade.

Ao atender a cada um desses requisitos, as organizações podem estabelecer programas de gerenciamento de vulnerabilidades que as capacitem a encontrar e reagir a vulnerabilidades em todos os sistemas de interesse.

As quatro etapas principais do gerenciamento de vulnerabilidades

Quando totalmente implementado, um programa eficaz de gerenciamento de vulnerabilidades deve permitir que sua empresa realize cada uma das seguintes etapas do processo de gerenciamento de vulnerabilidades.

Identificar vulnerabilidades

O senhor não pode consertar o que não consegue ver. A detecção de vulnerabilidades envolve a varredura de todos os ativos de TI da organização e a determinação de se eles (ou qualquer componente deles) estão sujeitos a vulnerabilidades. Os bancos de dados CVE são um recurso essencial para essa finalidade, embora, novamente, nem todas as vulnerabilidades estejam detalhadas nas listas públicas de CVE.

Avaliar vulnerabilidades

Após a descoberta, cada vulnerabilidade deve ser avaliada para determinar o nível de risco que representa para a empresa. A avaliação manual da vulnerabilidade pode ser necessária em alguns casos, mas as ferramentas de gerenciamento de vulnerabilidades podem acelerar o processo, determinando automaticamente a gravidade de cada vulnerabilidade e avaliando a probabilidade de a vulnerabilidade ser explorada no ambiente da empresa.

Tratar vulnerabilidades

As vulnerabilidades podem ser tratadas de três maneiras principais:

- Remediação: A correção envolve a eliminação total de uma vulnerabilidade, geralmente por meio da atualização ou aplicação de patches no ativo afetado para que a vulnerabilidade não exista mais.

- Mitigação: A mitigação permite que as organizações minimizem o risco de uma vulnerabilidade ser explorada ou reduzam o dano potencial que ela pode causar. A mitigação é uma boa estratégia nos casos em que a remediação não é possível ou viável. Por exemplo, se não for possível atualizar um aplicativo legado vulnerável porque não há patches disponíveis para ele, o senhor ainda poderá atenuar a vulnerabilidade alterando a configuração do aplicativo.

- Aceitação: Em alguns casos, as organizações de TI podem decidir que as vulnerabilidades não são graves o suficiente para merecer correção ou mitigação. Nesse caso, eles simplesmente aceitam a vulnerabilidade.

Relatar vulnerabilidades

O relatório de vulnerabilidade é o processo de divulgação de vulnerabilidades para as partes interessadas externas. Isso geralmente envolve o envio de relatórios de vulnerabilidade para bancos de dados públicos de CVE, mas as organizações também podem ser obrigadas, por mandatos de conformidade ou acordos contratuais, a relatar vulnerabilidades diretamente aos órgãos reguladores, clientes ou parceiros. De qualquer forma, o objetivo dos relatórios é compartilhar informações sobre quais vulnerabilidades existem, o que as causa e como elas podem ser corrigidas, para que outras pessoas possam reagir a essas vulnerabilidades antes que elas se transformem em explorações.

Aprimorando seu programa de gerenciamento de vulnerabilidades

Ter um programa de gerenciamento de vulnerabilidades implementado não significa que o senhor pode parar de se preocupar com as vulnerabilidades e passar para outras preocupações. Em vez disso, o gerenciamento de vulnerabilidades deve se beneficiar de uma estratégia de melhoria contínua, o que significa que as organizações de TI procuram continuamente maneiras de melhorar suas estratégias de gerenciamento de vulnerabilidades.

Exemplos comuns de melhorias no programa de gerenciamento de vulnerabilidades incluem:

- Fazer uso mais amplo de automações para aumentar a eficiência e a consistência do gerenciamento de vulnerabilidades.

- Incluir sistemas ou aplicativos adicionais no escopo do gerenciamento de vulnerabilidades para aumentar a abrangência da cobertura.

- Aproveitamento de bancos de dados de vulnerabilidade adicionais e/ou fontes de contexto de ativos para aumentar os dados disponíveis ao avaliar as vulnerabilidades.

- Implantar ferramentas de gerenciamento de vulnerabilidades novas ou aprimoradas para detectar tipos de vulnerabilidades que os sistemas anteriores não conseguiam suportar.

Etapas como essas permitem que as organizações tornem o gerenciamento de vulnerabilidades mais eficaz e eficiente, aproximando-as da meta de garantir a detecção e a correção em tempo real de todas as vulnerabilidades, independentemente do que elas impliquem ou de onde existam.

Práticas recomendadas para gerenciar vulnerabilidades de carga de trabalho em nuvem

Não existe um truque simples para garantir que o senhor possa detectar e corrigir todas as vulnerabilidades da nuvem antes que elas se transformem em ameaças críticas. No entanto, estratégias como as seguintes podem ajudá-lo a reduzir o risco de ataques cibernéticos graves relacionados à nuvem.

Integrar a verificação de vulnerabilidade aos processos de CI

Quanto mais cedo no ciclo de vida do desenvolvimento o senhor detectar as vulnerabilidades, menor será o risco de que elas levem a violações nos ambientes de produção.

Por esse motivo, a varredura de vulnerabilidades deve ser integrada aos seus processos de CI. Em vez de esperar até que as cargas de trabalho estejam em produção para examiná-las, examine seus hosts, contêineres, funções sem servidor e outros recursos em ambientes de desenvolvimento e preparação. Mesmo que suas configurações mudem entre desenvolvimento/estágio e produção, o monitoramento de vulnerabilidades antes da implementação ainda maximiza suas chances de evitar que as vulnerabilidades entrem em produção.

Manter a digitalização na produção

Obviamente, o senhor também deve realizar o monitoramento contínuo de vulnerabilidades depois que as cargas de trabalho forem implantadas na produção. Nenhuma quantidade de varredura de pré-implantação substitui a verificação de riscos nas cargas de trabalho de produção.

Examine todas as camadas de seu ambiente de nuvem

Uma carga de trabalho típica em nuvem inclui várias camadas de configuração. Podem existir vulnerabilidades em cada um deles.

Por exemplo, se o senhor implantar contêineres, poderá ter vulnerabilidades na imagem do contêiner. As vulnerabilidades também podem estar presentes nas políticas RBAC que o senhor configura no orquestrador de contêineres. Além disso, as políticas que o senhor configura usando a estrutura de IAM do seu provedor de nuvem podem criar riscos para a carga de trabalho em contêiner.

É por isso que é fundamental verificar todas as camadas de suas cargas de trabalho em nuvem. Onde quer que existam dados, também pode existir uma vulnerabilidade.

Use os CVEs para obter o contexto da vulnerabilidade

Conforme observado acima, algumas vulnerabilidades são mais graves do que outras. Mas nem sempre é óbvio quais requerem atenção imediata.

No entanto, para tornar os alertas de vulnerabilidade tão acionáveis quanto possível, o senhor precisa saber o nível de gravidade de cada um deles. O senhor pode fazer isso usando os bancos de dados de Vulnerabilidades e Exposições Comuns (CVE), que listam as vulnerabilidades conhecidas e as "pontuam" de acordo com o grau de risco que representam.

Ao combinar a detecção de vulnerabilidades com os dados CVE, o senhor obtém insights contextualizados e acionáveis sobre os riscos da carga de trabalho na nuvem.

Perguntas frequentes sobre gerenciamento de vulnerabilidades

- As vulnerabilidades da rede envolvem pontos fracos na infraestrutura, nos protocolos ou nas configurações da rede, permitindo que os invasores interceptem, modifiquem ou interrompam as transmissões de dados.

- As vulnerabilidades do sistema operacional referem-se a falhas no sistema operacional ou em seus componentes, que podem ser exploradas para obter acesso não autorizado, aumentar os privilégios ou executar códigos mal-intencionados.

- As vulnerabilidades humanas decorrem de erros humanos ou ações maliciosas, como cair em ataques de phishing, senhas fracas ou ameaças internas.

- As vulnerabilidades dos aplicativos resultam de práticas de codificação inseguras e configurações incorretas.

- As vulnerabilidades do processo decorrem de políticas de segurança, procedimentos ou controles de conformidade inadequados, levando a lacunas na proteção e ao aumento do risco de violações de segurança.

Os desafios do gerenciamento de vulnerabilidades incluem:

- O surgimento constante de novas vulnerabilidades

- Recursos limitados para lidar com as vulnerabilidades identificadas

- Priorização dos esforços de remediação

- Garantir a aplicação de patches e atualizações de configuração em tempo hábil

- Manter a visibilidade em um ambiente de TI complexo e em evolução

- Superar fatores humanos, como resistência à mudança ou falta de conscientização.

Além disso, as organizações precisam acompanhar as normas do setor e os requisitos de conformidade, o que acrescenta outra camada de complexidade ao processo de gerenciamento de vulnerabilidades.