-

- Surgimento da tecnologia WAF

- WAFs: Um componente crítico de segurança

- Entendendo o cenário de ameaças

- Funções de um Web Application Firewall eficaz

- Diferentes tipos de firewalls de aplicativos da Web

- WAFs vs. outras ferramentas de segurança

- Como implantar um firewall de aplicativo da Web

- O que considerar ao escolher uma solução de segurança de aplicativos da Web

- Futuro da segurança de APIs e aplicativos da Web (WAAS)

- Protegendo seus aplicativos para o futuro

Tabela de conteúdo

-

O que é segurança de API?

- Explicação sobre a segurança da API

- Definição de uma API

- Por que a segurança da API é importante

- Abordagem tradicional da segurança de aplicativos da Web

- Anatomia de um ataque à API

- Riscos de segurança da API

- Segurança de API para SOAP, REST e GraphQL

- Práticas recomendadas de segurança de API

- Solução de segurança de API da Prisma Cloud

- Perguntas frequentes sobre segurança da API

- O que é a camada 7?

-

O que é o Application Security Posture Management (ASPM)?

- Explicação sobre o Application Security Posture Management (ASPM)

- Por que a ASPM é importante?

- O papel da ASPM na defesa cibernética

- ASPM: Valor do negócio

- Comparação do ASPM com outras tecnologias de segurança

- Como funciona o ASPM

- Casos de uso do ASPM

- Principais considerações ao escolher uma solução ASPM

- FAQs da ASPM

O que é um WAF? | O que é o Web Application Firewall?

Tabela de conteúdo

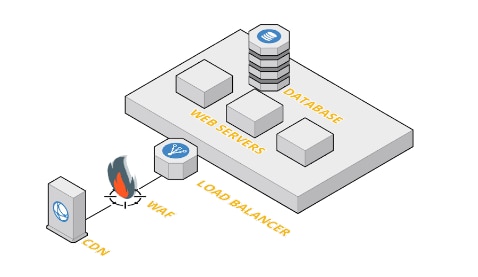

Um firewall de aplicativo da Web (WAF) é um tipo de firewall que protege os aplicativos da Web e as APIs filtrando, monitorando e bloqueando o tráfego mal-intencionado da Web e os ataques à camada de aplicativos, como DDoS, injeção de SQL, manipulação de cookies, script entre sites (XSS), falsificação entre sites e inclusão de arquivos.

Como uma defesa de camada 7, os WAFs se concentram no tráfego entre aplicativos da Web e a Internet. Sua capacidade de detectar e responder a solicitações mal-intencionadas antes que os aplicativos e servidores da Web aceitem as solicitações proporciona às empresas (e a seus clientes) uma segurança essencial.

Surgimento da tecnologia WAF

Na era pré-nuvem, o senhor podia usar firewalls para segmentar as redes internas das externas e proteger seus ativos contra tráfego de rede mal-intencionado. Mas a abordagem tradicional de firewall não é ideal para a nuvem. Muitos aplicativos não podem ser isolados em redes internas porque precisam se conectar à Internet.

Os esforços para se proteger contra o aumento dos ataques a aplicativos da Web levaram ao desenvolvimento da tecnologia WAF no final da década de 1990. As primeiras versões de firewalls de aplicativos da Web protegiam os aplicativos contra o envio de caracteres ilegais. Desde então, o WAF evoluiu para ficar entre o aplicativo e o cliente - uma posição chamada de "inline" - onde filtra o tráfego HTTP de e para o serviço da Web para bloquear a solicitação mal-intencionada.

Paralelamente ao surgimento da tecnologia WAF, o trabalho de vulnerabilidade do Comitê Técnico de Segurança de Aplicativos da Web (WAS TC) da OASIS foi expandido para a Lista dos 10 principais do Projeto de Segurança de Aplicativos da Web Aberta (OWASP). Décadas depois, o OWASP Top 10 continua sendo o padrão do setor para conformidade com a segurança de aplicativos da Web.

Juntos, esses dois desenvolvimentos - o WAF e o OWASP Top 10 - nos deram uma defesa para ajudar a impedir os atores de ameaça que tentam comprometer nossos sistemas, consumir nossos recursos e exfiltrar nossos dados.

WAFs: Um componente crítico de segurança

Como os ataques a aplicativos da Web são a principal causa de violações, a proteção de aplicativos e APIs tem sido - e continua sendo - uma preocupação fundamental para engenheiros de segurança de aplicativos, arquitetos de segurança e profissionais de segurança da informação. Como os aplicativos são frequentemente lançados com as 10 principais vulnerabilidades do OWASP, os padrões de segurança de aplicativos da Web devem ser integrados ao ciclo de vida de desenvolvimento de software (SDLC).

Os firewalls de aplicativos da Web desempenham um papel importante na proteção contra a exploração de vulnerabilidades, fornecendo uma camada de segurança que não pode ser obtida com firewalls de rede. Os firewalls de rede convencionais simplesmente não estão equipados para proteger os aplicativos voltados para a Web que precisam aceitar e responder a solicitações de conteúdo da Web provenientes da Internet.

Os WAFs resolvem o problema fornecendo um meio de filtrar o tráfego da rede e, ao mesmo tempo, permitindo que os aplicativos se conectem diretamente à Internet. Em vez de criar uma parede entre os recursos internos e externos da rede, os WAFs funcionam como telas, permitindo a passagem de tráfego amigável, mas bloqueando o tráfego malicioso.

Dessa forma, os WAFs ajudam a proteger contra alguns riscos comuns de segurança de aplicativos Web, como aplicativos mal projetados e ataques de injeção. Embora os WAFs não corrijam as vulnerabilidades ou falhas subjacentes nos aplicativos Web, eles podem impedir que os ataques que tentam explorar essas falhas cheguem ao aplicativo. Os WAFs dificultam o trabalho dos invasores ao interromper as sondas iniciais, bloquear as vias comuns de ataque e limitar a taxa de solicitações.

Além disso, os firewalls de aplicativos da Web podem registrar o tráfego de aplicativos da Web, as tentativas de ataque e as medidas adotadas por uma empresa para proteger seus aplicativos da Web, o que dá suporte às atividades de auditoria e conformidade.

Entendendo o cenário de ameaças

Antes de falarmos sobre os componentes essenciais de um firewall de aplicativo Web eficaz, vamos considerar os diferentes tipos de ameaças contra o seu aplicativo Web. Já mencionamos o XSS, a injeção de SQL e a inclusão de arquivos locais. O objetivo dos firewalls de aplicativos originais era proteger contra esses tipos de ataques, mas o campo de batalha mudou e continua a evoluir.

Os ataques de negação de serviço (DoS) ou DoS e DDoS estão se tornando mais frequentes à medida que a computação em nuvem sob demanda aumenta em popularidade.

A lista mais recente do OWASP Top 10 agora inclui mais riscos associados ao controle de acesso e à configuração. O controle de acesso quebrado e as falhas criptográficas ocuparam os dois primeiros lugares na lista de 2021. Os problemas relacionados, desde configurações incorretas de segurança até componentes desatualizados, também aumentaram. Além de proteger seus serviços contra ataques, o senhor precisa evitar que dados confidenciais sejam expostos acidentalmente.

Funções de um Web Application Firewall eficaz

Um firewall de aplicativo da Web opera por meio de um conjunto de regras ou políticas criadas para proteger contra vulnerabilidades em aplicativos baseados na Web, monitorando e filtrando o tráfego da rede que usa protocolos da Web, especialmente HTTP e HTTPS.

Podemos dividir a função do WAF em duas partes distintas: proteger o tráfego de entrada e de saída. A funcionalidade de proteção de entrada do WAF é responsável pela inspeção do tráfego de aplicativos do mundo externo. Como parte da proteção do aplicativo Web contra o tráfego de entrada, o WAF precisa identificar padrões de atividades perigosas, cargas úteis suspeitas e vulnerabilidades.

Como os hackers persistem e inovam, a natureza dos ataques de entrada muda. Os WAFs precisam operar com um conjunto proativo de políticas de segurança que protegem contra vulnerabilidades conhecidas no aplicativo Web. Para filtrar vários tipos de tráfego mal-intencionado, cada política de segurança deve ser mantida atualizada, de acordo com a evolução dos vetores de ataque. Os firewalls de aplicativos da Web são especialmente eficazes porque foram projetados para modificações nas políticas de segurança.

A proteção de dados empresariais e de clientes é a prevenção do vazamento de dados. Embora a análise precisa dos dados de saída seja um desafio no mundo real, os WAFs em linha baseados em proxy podem interceptar os dados de saída e mascarar ou bloquear o vazamento de dados confidenciais por meios acidentais ou mal-intencionados.

Diferentes tipos de firewalls de aplicativos da Web

Ao usar WAFs para proteger aplicativos da Web, o senhor define regras que permitem, bloqueiam ou monitoram solicitações da Web com base em determinados critérios. O senhor pode, por exemplo, personalizar uma regra do WAF para bloquear solicitações de entrada que contenham um cabeçalho HTTP específico ou que sejam provenientes de um determinado endereço IP.

WAFs Blocklist vs. Allowlist

Em termos categóricos, os firewalls de aplicativos da Web podem ser distinguidos pelo modo como funcionam. Um WAF blocklist é baseado em um modelo de segurança negativo, enquanto um WAF allowlist segue um modelo de segurança positivo:

- Os WAFs de lista de bloqueio são projetados para bloquear determinados endpoints ou tipos de tráfego e permitir todos os outros.

- Os WAFs de lista de permissão funcionam de forma inversa aos WAFs de lista de bloqueio, bloqueando todo o tráfego por padrão e permitindo a passagem apenas do tráfego explicitamente aprovado.

Os WAFs da lista de permissões são considerados mais seguros porque minimizam o risco de o tráfego malicioso escapar das defesas devido a regras de firewall configuradas incorretamente. Dito isso, os WAFs de lista de permissão não funcionam bem em situações em que o senhor não pode prever todos os tipos de tráfego ou endpoints válidos.

Considerando as vantagens e desvantagens desses dois WAFs, não é de surpreender que muitos WAFs operem agora com um modelo de segurança híbrido de "lista de permissões e lista de bloqueios".

WAFs baseados em rede, em host e em nuvem

Os WAFs podem ser categorizados com base em seu modelo de implantação - baseado em rede, baseado em host e baseado em nuvem.

- Baseado em rede: Um WAF baseado em rede - na forma de um dispositivo de hardware que precisa ser licenciado e mantido - opera na infraestrutura de rede (como um switch) que fica entre os aplicativos e a Internet.

- WAF baseado em host: Os WAFs baseados em host são colocados nos servidores onde residem os aplicativos da Web. Como são implantados como parte do sistema operacional do aplicativo, eles usam a filtragem no nível do sistema operacional para filtrar o tráfego que passa para os aplicativos da Web, o que pode ser feito em escala facilmente.

- WAF baseado em nuvem: Os aplicativos hospedados na nuvem podem usar um WAF baseado na nuvem, que se integra aos serviços de rede virtual da nuvem ou aos balanceadores de carga para filtrar o tráfego da Web. Embora os WAFs baseados em nuvem não exijam a implantação ou manutenção de uma grande equipe, eles normalmente não oferecem um contexto completo das ameaças.

O modelo de implantação do WAF que uma empresa usa depende, em parte, de onde residem seus aplicativos da Web. Um WAF baseado em nuvem, por exemplo, só funciona quando os aplicativos são implantados na nuvem. Se a manutenção for uma consideração ao escolher um modelo de implantação, os WAFs baseados em rede e em host geralmente exigem mais configuração e gerenciamento, enquanto os WAFs baseados em nuvem precisam de pouco mais do que uma alteração de DNS ou proxy.

WAFs vs. outras ferramentas de segurança

Os firewalls de aplicativos da Web oferecem funcionalidades que os tornam únicos em relação a outros firewalls e soluções de segurança, mas não se destinam a servir como uma ferramenta de segurança completa. Na verdade, os WAFs não foram criados para impedir todos os tipos de ataque. Um firewall de aplicativo da Web é apenas um componente da segurança e foi projetado para complementar um conjunto integrado de ferramentas para fornecer uma defesa holística contra todos os vetores de ataque concebíveis.

WAFs vs. Firewalls tradicionais

Os firewalls tradicionais são projetados para definir um perímetro que separa os recursos que operam em uma rede interna daqueles que fazem interface direta com a Internet. Os WAFs têm mais nuances, pois permitem que os aplicativos façam interface com a Internet e, ao mesmo tempo, fornecem uma camada de proteção.

WAFs vs. Firewalls de próxima geração

Um firewall de próxima geração (NGFW) é um tipo de firewall de aplicativo que combina os melhores recursos de um firewall de rede tradicional e de um WAF. Além de bloquear as solicitações de entrada inspecionando os pacotes da camada de rede, o NGFW tem recursos de inspeção que desbloqueiam meios de bloquear o tráfego indesejado na sua rede privada.

Embora a funcionalidade do NGFW e do WAF se sobreponha, as principais diferenças estão em seus modelos de responsabilidade principal. Os firewalls de próxima geração capturam mais contexto de tráfego de rede e aplicam políticas baseadas no usuário, além de adicionar recursos essenciais, como antivírus e antimalware. Além disso, ao adicionar contexto às políticas de segurança, os NGFWs podem combinar mecanismos de inteligência de ameaças para ajudar no processo de tomada de decisão.

Por outro lado, os WAFs estão confinados à camada de aplicativos. Eles são especializados na prevenção de ataques comuns na Web, como um ataque XSS ou DDoS, o que os torna essenciais para proteger aplicativos nativos da nuvem e voltados para a Internet.

Mas a diferença abrangente entre as duas tecnologias é melhor compreendida em termos de proxies. Usado por servidores, o WAF é quase sempre um proxy reverso. Os NGFWs são usados e projetados para proteger os clientes, o que os torna proxies avançados na maioria dos casos.

WAFs vs. sistemas de prevenção de intrusão

Assim como um WAF, um sistema de prevenção de intrusão (IPS) foi projetado para identificar e bloquear o tráfego de rede mal-intencionado. Os IPS, no entanto, são projetados para filtrar todos os tipos de tráfego em todos os protocolos.

Dito isso, os WAFs normalmente oferecem mais sofisticação em sua capacidade de detectar ataques complexos que operam por meio de protocolos da Web. As soluções IPS geralmente dependem de assinaturas de ataque genéricas (tipos específicos de pacotes ou padrões de tráfego) e não fazem uso extensivo de dados contextuais (padrões históricos de tráfego ou padrões de comportamento do usuário) para determinar qual tráfego pode ser malicioso.

Como implantar um firewall de aplicativo da Web

Um WAF pode ser implantado de várias maneiras, dependendo de onde os aplicativos estão implantados, dos serviços necessários, de como o senhor deseja gerenciá-lo e do nível de flexibilidade arquitetônica e desempenho necessários.

Perguntas a serem consideradas:

- O senhor quer gerenciar o WAF por conta própria ou quer terceirizar o gerenciamento?

- Um modelo baseado em nuvem é a melhor opção ou o senhor quer o seu WAF no local?

A forma como o senhor deseja implantar ajudará a determinar qual WAF é o mais adequado para o seu caso. Em seguida, o senhor precisará decidir como integrar o WAF à sua pilha de rede de aplicativos Web. O senhor tem três abordagens para escolher:

- Ponte transparente: No modo de ponte transparente, o WAF está vinculado às mesmas portas que os aplicativos da Web que ele protege. Do ponto de vista dos aplicativos Web e dos clientes que se conectam a eles, não parece haver um firewall no local, mas a vinculação de portas funciona nos bastidores para permitir que o WAF intercepte o tráfego e decida se ele deve passar.

- Proxy reverso transparente: Em uma abordagem de proxy reverso transparente, os aplicativos da Web estão cientes da existência de um firewall, mas os clientes não. O WAF aceita o tráfego em portas e endereços que aparecem para os endpoints externos como aplicativos, mas os próprios aplicativos operam em portas e endereços internos diferentes. O WAF inspeciona o tráfego e decide se deve encaminhá-lo para essas portas e endereços.

- Proxy reverso: Um proxy reverso significa que os clientes enviam solicitações a um WAF que opera em portas ou endereços usados para executar um serviço de proxy e, em seguida, encaminha as solicitações aos aplicativos. Um proxy reverso é semelhante a um proxy reverso transparente, com a principal diferença de que os clientes sabem que existe um servidor proxy quando um proxy reverso simples está em vigor.

O modelo de ponte transparente é o mais fácil de implementar, pois exige o menor número de associações de rede, endereços e configurações de porta. No entanto, ele não isola os aplicativos da Web do WAF no nível da rede. Os proxies reversos transparentes e os proxies reversos oferecem mais isolamento e capacidade de inspecionar o tráfego antes que ele chegue aos aplicativos.

A próxima etapa da implantação de um WAF é escolher onde hospedá-lo. As principais opções são:

- Baseado em nuvem como um serviço totalmente gerenciado: O WAF é executado na nuvem como um serviço totalmente gerenciado. Os usuários simplesmente o ligam e o configuram, sem necessidade de gerenciamento além da definição das políticas de rede desejadas.

- Baseado em nuvem e autogerenciado: O WAF é hospedado na nuvem, mas os usuários são responsáveis por implantar, configurar e gerenciar.

- Baseado na nuvem e provisionado automaticamente: O WAF é hospedado na nuvem. Embora os usuários tenham que configurá-lo e gerenciá-lo, ele é automaticamente preenchido com regras de rede projetadas para corresponder ao ambiente de nuvem. Essa abordagem oferece um meio termo entre as opções de WAF totalmente gerenciado e autogerenciado.

- WAF avançado no local: O WAF é hospedado em uma infraestrutura no local. O local envolve mais esforço de configuração, e as empresas precisam fornecer a infraestrutura de host para o WAF. A compensação é um maior controle sobre como o WAF é configurado.

- WAFs baseados em host com agente ou sem agente : O WAF é executado em servidores host ou contêineres de aplicativos. Os usuários podem precisar implantar agentes em cada servidor para hospedar o serviço de firewall de aplicativo da Web, mas há abordagens sem agente com regras de firewall aplicadas.

O que considerar ao escolher uma solução de segurança de aplicativos da Web

Fatores a serem considerados ao avaliar as opções de firewall de aplicativos da Web:

- Quais modelos de implantação são suportados? Os melhores WAFs oferecem suporte a uma série de opções de implantação, de modo que possam operar no local ou na nuvem, usando abordagens totalmente gerenciadas ou autogerenciadas, dependendo das opções adequadas à empresa.

- Como o WAF filtra o tráfego? Quanto mais contexto um WAF puder levar em conta ao avaliar o tráfego, melhor será sua capacidade de detectar ataques sofisticados que tendem a escapar dos firewalls genéricos.

- Qual é a eficiência que o WAF precisa ter? Todos os WAFs devem operar com eficiência para evitar privar os aplicativos dos recursos de infraestrutura de que precisam para funcionar.

Além das considerações acima, ao escolher uma solução de segurança para aplicativos Web, é aconselhável levar em conta a escalabilidade. Como o WAF precisará se expandir no futuro? Será necessário oferecer suporte a aplicativos que operam em arquiteturas híbridas e multinuvem? Ele precisará suportar APIs? À medida que as APIs se tornam mais centrais para a comunicação entre aplicativos e usuários, a capacidade de proteger as APIs, bem como os aplicativos da Web, será fundamental.

Futuro da segurança de APIs e aplicativos da Web (WAAS)

Os aplicativos modernos da Web criados em arquiteturas nativas da nuvem estão mais complexos do que nunca. Os processos de desenvolvimento ágil, a integração e implantação contínuas e os ambientes em evolução criam novos desafios para o WAF tradicional. A próxima geração de proteção de APIs e aplicativos da Web é a segurança de APIs e aplicativos da Web (WAAS).

O WAAS inclui recursos tradicionais do WAF, como a descoberta automática de aplicativos da Web. Ele também vai além para descobrir todos os endpoints de API em seu ambiente. Essa abordagem simplifica a configuração de regras de segurança para proteger seus aplicativos da Web e APIs ou atualizar os aplicativos existentes em seu ambiente.

Ao detectar e proteger automaticamente seus aplicativos e APIs voltados para a Web, o senhor também reduz o risco de que um aplicativo seja configurado incorretamente ou implantado sem proteção.

Uma solução WAAS eficaz aceitará especificações de API de vários formatos, como Swagger e OpenAPI, e usará essas definições para examinar as solicitações e determinar a conformidade com a especificação. Alguns endpoints podem exigir menos proteção e maior acesso, enquanto os que lidam com dados confidenciais exigirão o mais alto nível de proteção e escrutínio. Além disso, uma solução WAAS inclui proteção DoS pronta para uso.

Outros recursos que o senhor deve considerar ao selecionar uma solução de segurança de aplicativos incluem a capacidade de filtrar solicitações com base no local de origem. O senhor também quer poder personalizar o nível das medidas defensivas aplicadas a cada aplicativo ou API com regras personalizadas. O senhor também pode querer definir o nível de alertas e relatórios de erros de cada aplicativo com base em uma combinação de gravidade e risco potencial.

Protegendo seus aplicativos para o futuro

À medida que a computação em nuvem solidifica seu lugar no setor, os aplicativos nativos da nuvem continuam a proliferar e a aumentar tanto em importância quanto em complexidade. A segurança deve ter a capacidade de evoluir tão rapidamente quanto o cenário dinâmico de ameaças.

Os profissionais de segurança da informação - engenheiros de DevOps , arquitetos de segurança e equipes de segurança de aplicativos - precisarão colaborar e aproveitar a experiência uns dos outros para criar uma estratégia de segurança abrangente capaz de defender a empresa moderna.

FAQs do WAF

As soluções baseadas na Web e na rede protegem as empresas contra diferentes tipos de tráfego. Um firewall de rede protege contra ataques à camada de rede, e os WAFs impedem ataques a sites. As duas soluções de segurança trabalham juntas para ampliar a proteção.

Um firewall de aplicativo da Web (WAF) é uma solução de segurança que protege os aplicativos da Web contra ataques comuns, como injeção de SQL, script entre sites (XSS) e ataques de negação de serviço distribuído (DDoS). Os WAFs monitoram e filtram o tráfego HTTP/HTTPS entre clientes e aplicativos da Web, permitindo que as organizações implementem regras de segurança personalizadas e bloqueiem solicitações mal-intencionadas. Por outro lado, uma interface de programação de aplicativos (API) é um conjunto de regras e protocolos que permite que os aplicativos de software se comuniquem entre si. As APIs facilitam a troca de dados e funcionalidades entre diferentes serviços, permitindo que os desenvolvedores criem aplicativos repletos de recursos aproveitando os componentes existentes.

Um API WAF é um firewall de aplicativo da Web especializado, projetado para proteger as APIs contra ameaças e vulnerabilidades de segurança. Ele amplia a funcionalidade tradicional do WAF, concentrando-se nos aspectos exclusivos da comunicação da API, como o uso de protocolos RESTful ou GraphQL, formatos de dados JSON ou XML e tokens de autenticação. Os WAFs de API monitoram e filtram o tráfego de API, aplicando regras e políticas de segurança para impedir o acesso não autorizado, o vazamento de dados ou o abuso de endpoints de API. Ao detectar e bloquear solicitações mal-intencionadas, os WAFs de API ajudam a manter a integridade, a confidencialidade e a disponibilidade das APIs e dos dados que elas processam.

A proteção de aplicativos Web e API (WAAP) é uma solução de segurança abrangente que engloba recursos de segurança WAF e API. Embora os WAFs se concentrem principalmente na proteção de aplicativos da Web contra ataques comuns, o WAAP amplia essa proteção para incluir APIs, que se tornaram cada vez mais vitais nas arquiteturas de aplicativos modernos.

As soluções WAAP combinam a funcionalidade dos WAFs tradicionais com recursos avançados de segurança de API, como limitação de taxa, autenticação e controle de acesso. Ao fornecer uma abordagem holística para a segurança de APIs e aplicativos da Web, as soluções WAAP permitem que as organizações protejam seus ativos digitais de forma mais eficaz e eficiente, garantindo a segurança e a conformidade de seus aplicativos e serviços.

As soluções WAAP combinam a funcionalidade dos WAFs tradicionais com recursos avançados de segurança de API, como limitação de taxa, autenticação e controle de acesso. Ao fornecer uma abordagem holística para a segurança de APIs e aplicativos da Web, as soluções WAAP permitem que as organizações protejam seus ativos digitais de forma mais eficaz e eficiente, garantindo a segurança e a conformidade de seus aplicativos e serviços.

As APIs da Web são parte integrante de vários aplicativos, permitindo a troca perfeita de dados e o compartilhamento de funcionalidades. Os exemplos incluem plataformas de mídia social, como Facebook e Twitter, que oferecem APIs para que os desenvolvedores integrem recursos sociais em seus aplicativos. Os serviços de processamento de pagamentos, como Stripe e PayPal, fornecem APIs para transações on-line seguras. Aplicativos meteorológicos, como o OpenWeatherMap e o WeatherAPI, fornecem dados meteorológicos em tempo real por meio de APIs. Os sistemas de gerenciamento de conteúdo, como o WordPress e o Drupal, expõem APIs para recuperação e gerenciamento de conteúdo. Além disso, os provedores de serviços em nuvem, como Amazon Web Services (AWS), Microsoft Azure e Google Cloud Platform (GCP), oferecem APIs abrangentes para interagir com seus serviços de forma programática.

A segurança de uma API da Web envolve várias camadas de proteção. Comece pela implementação de mecanismos sólidos de autenticação e autorização, como OAuth 2.0 ou tokens JWT, para garantir que apenas clientes e usuários autorizados acessem a API. Aplique os princípios de privilégios mínimos, concedendo aos usuários o acesso mínimo necessário para realizar suas tarefas. Aplicar validação de entrada e codificação de saída para evitar ataques de injeção. Criptografe dados confidenciais em trânsito usando HTTPS e em repouso usando algoritmos de criptografia como o AES. Implementar a limitação de taxa para evitar abusos e ataques de negação de serviço distribuído (DDoS). Monitore e registre regularmente a atividade da API para detectar anomalias e possíveis ameaças à segurança. Por fim, utilize ferramentas de segurança de API, como WAFs de API ou soluções de Proteção de API e Aplicativos da Web (WAAP), para segurança adicional.

Embora os WAFs protejam efetivamente os aplicativos da Web contra ataques comuns, eles podem não oferecer segurança abrangente para a API devido ao seu foco principal no tráfego HTTP/HTTPS. As APIs geralmente usam protocolos, formatos de dados e mecanismos de autenticação diferentes, que exigem medidas de segurança especializadas. Os WAFs tradicionais podem não ter a capacidade de analisar formatos de dados específicos da API, como JSON ou XML, ou oferecer suporte a protocolos RESTful ou GraphQL. Além disso, os WAFs podem não fornecer o controle de acesso granular e a limitação de taxa necessários para proteger os endpoints de API. A segurança da API exige uma abordagem mais focada, como WAFs específicos para APIs ou soluções WAAP (Web Application and API Protection), que oferecem recursos de segurança personalizados para proteger as APIs contra ameaças e vulnerabilidades.

Um firewall de aplicativo da Web não substitui um firewall de rede tradicional. Os WAFs se concentram na proteção de aplicativos da Web contra ataques específicos à camada de aplicativos. Os firewalls de rede operam na camada de rede, filtrando o tráfego com base em endereços IP, portas e protocolos. Tanto os WAFs quanto os firewalls de rede têm finalidades diferentes na arquitetura de segurança de uma organização, fornecendo camadas complementares de proteção para proteger os recursos de rede e os aplicativos da Web contra várias ameaças.

Recomenda-se ter um WAF mesmo que o senhor tenha um firewall de rede. Embora os firewalls de rede forneçam proteção essencial na camada de rede, eles podem não ser capazes de se defender contra ataques na camada de aplicativos direcionados a aplicativos da Web. Os WAFs oferecem proteção especializada para aplicativos da Web, monitorando e filtrando o tráfego HTTP/HTTPS, bloqueando solicitações mal-intencionadas e atenuando as vulnerabilidades específicas do aplicativo. A implementação de um firewall de rede e de um WAF garante uma postura de segurança mais abrangente e robusta, cobrindo várias camadas da infraestrutura da sua organização.

Os tipos de WAF se enquadram em três categorias: baseados em rede, baseados em host e baseados em nuvem.

- Os WAFs baseados em rede são dispositivos de hardware implantados na infraestrutura de rede de uma organização, fornecendo proteção de baixa latência para aplicativos da Web.

- Os WAFs baseados em host são soluções de software que podem ser instaladas no mesmo servidor que o aplicativo da Web, oferecendo maior personalização e integração com o ambiente do aplicativo.

- Os WAFs baseados em nuvem são fornecidos como um serviço por fornecedores terceirizados, exigindo o mínimo de configuração e manutenção no local. Esses WAFs podem ser facilmente escalonados, oferecem um modelo de preço pré-pago e podem incluir recursos adicionais, como proteção contra DDoS e integração com a rede de distribuição de conteúdo (CDN).

A escolha do tipo apropriado de WAF depende das necessidades, dos recursos e dos requisitos de segurança de uma organização.

Os WAFs continuam sendo um componente essencial da segurança moderna de aplicativos da Web. Como os aplicativos da Web evoluem continuamente e se tornam mais complexos, os WAFs também precisam se adaptar para lidar com as ameaças e vulnerabilidades emergentes. Os WAFs avançados agora incorporam recursos como aprendizado de máquina, análise comportamental e segurança específica de API para oferecer uma proteção mais abrangente. Embora os WAFs sozinhos possam não ser suficientes para proteger todos os aspectos de um aplicativo, eles formam uma camada crucial em uma estratégia de segurança de defesa em profundidade.

Embora os WAFs sejam eficazes na defesa contra ataques à camada de aplicativos, eles não protegem contra todos os tipos de ameaças. Os WAFs podem não proteger contra ataques na camada de rede, como varredura de portas, falsificação de IP ou ataques de inundação SYN, que exigem firewalls de rede ou sistemas de prevenção de intrusão. Os WAFs não defendem inerentemente contra ataques de engenharia social, como phishing ou spear-phishing, que exigem treinamento de conscientização do usuário e soluções de segurança de e-mail. Além disso, os WAFs não podem proteger contra ameaças internas, contas de usuários comprometidas ou práticas de segurança inadequadas dentro de uma organização. Uma estratégia de segurança abrangente deve incorporar várias camadas de proteção, incluindo WAFs, firewalls, sistemas de detecção de intrusão, educação do usuário e políticas de segurança robustas.

Com um WAF de lista de bloqueio, todo o tráfego pode passar e somente as solicitações de ameaças identificadas são bloqueadas. Com um WAF de lista de permissões, a maior parte do tráfego é bloqueada e somente as solicitações confiáveis especificadas na configuração têm permissão para passar.

Uma solicitação maliciosa refere-se a uma solicitação de domínio prejudicial usada intencionalmente para explorar um sistema. Uma falsificação de solicitação entre sites, por exemplo, é uma solicitação maliciosa enviada a um usuário autenticado que inclui parâmetros para concluir uma solicitação de aplicativo sem o conhecimento do usuário.

Um ataque DDoS é outro exemplo de solicitação maliciosa. Usando táticas que variam, o objetivo do ataque DDoS é bloquear solicitações legítimas a um sistema, esgotando os recursos do sistema. Às vezes, os hackers conseguem realizar um ataque DDoS bem-sucedido inundando um sistema com solicitações espúrias.

A melhor maneira de proteger um sistema contra ataques DDoS é ocultar cada endereço IP associado ao sistema. Também é importante adicionar os endereços IP associados a um usuário mal-intencionado às regras de segurança para futura detecção e filtragem de pacotes mal-intencionados provenientes dessa fonte.

Um ataque DDoS é outro exemplo de solicitação maliciosa. Usando táticas que variam, o objetivo do ataque DDoS é bloquear solicitações legítimas a um sistema, esgotando os recursos do sistema. Às vezes, os hackers conseguem realizar um ataque DDoS bem-sucedido inundando um sistema com solicitações espúrias.

A melhor maneira de proteger um sistema contra ataques DDoS é ocultar cada endereço IP associado ao sistema. Também é importante adicionar os endereços IP associados a um usuário mal-intencionado às regras de segurança para futura detecção e filtragem de pacotes mal-intencionados provenientes dessa fonte.

Tanto um DoS quanto um ataque DDoS são ataques de negação de serviço. Em um ataque DoS, um único computador inunda um servidor com pacotes TCP e UDP. Em um ataque de negação de serviço distribuído (DDoS), vários sistemas operando em vários locais inundam um único sistema com pacotes.

Um ataque à camada de aplicativos é um tipo de ataque DDoS. Visando um aplicativo, geralmente um servidor da Web, esse ataque ocorre quando um agente mal-intencionado usa bots mal-intencionados para solicitar repetidamente um recurso de um servidor da Web até que o servidor fique sobrecarregado. Como os identificadores, como um endereço IP, mudam a cada solicitação, o servidor não detecta o ataque.

A injeção de SQL refere-se a uma técnica que os hackers usam para obter acesso não autorizado a um banco de dados de aplicativo da Web, adicionando uma string de código malicioso a uma consulta de banco de dados.

A manipulação de cookies, também chamada de envenenamento de cookies, envolve a modificação de um cookie para obter informações não autorizadas sobre um usuário, geralmente em uma tentativa de roubo de identidade.

Os dispositivos se comunicam pela Internet enviando e recebendo pacotes de protocolo de Internet (IP). O IP spoofing, ou falsificação de endereço IP, é uma técnica que os hackers usam para explorar essa comunicação e obter acesso a computadores para infectá-los com malware, roubar dados ou derrubar servidores. O spoofing de IP envolve o envio de pacotes IP a partir de um endereço IP falso para ocultar a identidade de alguém ou se passar por outro sistema de computador.

Um firewall de camada 7 é um firewall que opera na sétima camada do modelo OSI, também conhecida como camada de aplicativo, que permite regras avançadas de filtragem de tráfego. Em vez de filtrar com base em um endereço IP, um firewall de camada 7 pode investigar os pacotes de dados para determinar se eles incluem bots mal-intencionados ou outras ameaças.

A maior diferença é que os WAFs protegem os aplicativos da Web e os endpoints expostos à Internet, enquanto o firewall de rede tradicional examina o tráfego na sua rede confiável.

Os WAFs evoluíram para proteger contra bots mal-intencionados, abuso de API e itens listados no OWASP Top 10, incluindo ataques à camada de aplicativos, como proteção contra DDoS e proteção contra roubo de dados.

Os provedores de CDN originalmente criaram WAFs porque já estavam fornecendo o conteúdo, e fazia sentido adicionar controles de segurança a isso. Em seguida, os provedores de WAF começaram a agregar recursos adicionais, como a atenuação de bots, no mesmo produto. Os WAFs acabaram se afastando do perímetro e indo para a nuvem. Atualmente, os WAFs foram desagregados e se aproximaram do aplicativo para fornecer mais contexto de segurança.

Uma CDN, ou rede de distribuição de conteúdo, é um grupo de servidores distribuídos geograficamente que acelera a entrega de conteúdo da Internet. As CDNs armazenam conteúdo em cache em servidores proxy localizados em várias regiões, o que possibilita que usuários globais assistam a um vídeo ou façam download de um software sem uma espera exorbitante enquanto o conteúdo é carregado.

Os vários provedores de WAF podem ser divididos em três categorias:

- Provedores de CDN que oferecem WAFs

- WAFs de provedores de serviços em nuvem (CSP)

- Fornecedores modernos de WAF

Os provedores de CDN que oferecem WAFs incluem Akamai, Fastly, Cloudflare e Imperva. Os provedores de WAFs de CSP incluem o Cloud Armor do Google Cloud, o AWS WAF, o Azure Web Application Firewall e o Barracuda Web Application Firewall. Os fornecedores modernos de WAF são Prisma Cloud, Akamai, Cloudflare, Traceable e Imperva.

PCI DSS é um acrônimo para Payment Card Industry Data Security Standard (Padrão de segurança de dados do setor de cartões de pagamento), que é um padrão de segurança de informações para organizações que lidam com cartões de crédito. Esse padrão, administrado pelo Payment Card Industry Security Standards Council, foi criado para reduzir os casos de fraude com cartões de crédito. A conformidade com o PCI envolve padrões técnicos e operacionais que as empresas seguem para proteger os dados de cartão de crédito.