O que é segurança de rede zero trust?

A mudança abrupta para o trabalho remoto impulsionada pela pandemia da COVID-19 está evoluindo para uma força de trabalho permanentemente híbrida, e os aplicativos que impulsionam os resultados comerciais estão cada vez mais na nuvem. O mundo dos negócios está em um ponto de inflexão em que os usuários acessam dados de onde estão, trabalhando de qualquer lugar para se manterem produtivos. Em um mundo cada vez mais digital, as organizações estão explorando maneiras novas e mais robustas de proteger seus negócios contra ameaças emergentes, incluindo a segurança de rede zero trust.

A segurança de rede zero trust é um elemento do Zero Trust, uma abordagem estratégica para a segurança cibernética que protege os dados, os ativos e as pessoas de uma organização, validando continuamente cada interação digital.

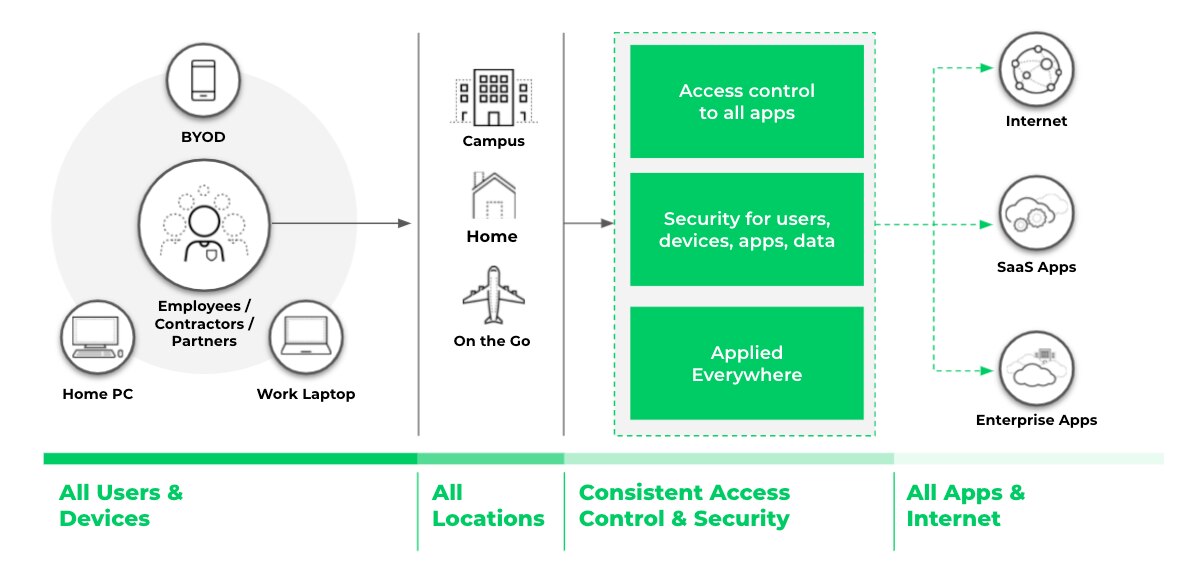

Como o nome sugere, a segurança de rede zero trust é a parte que se aplica a usuários e dispositivos que acessam aplicativos, dados e suas necessidades de segurança. A segurança de rede zero trust permite que os usuários corporativos interajam com segurança com qualquer aplicativo de qualquer dispositivo em qualquer ambiente. No centro da segurança de rede zero trust está um conceito simples: O usuário, que pode estar usando qualquer dispositivo, faz transações com um aplicativo, que pode estar em qualquer lugar.

Figura 1. A segurança de rede zero trust oferece controle de acesso e segurança consistentes, independentemente de onde os usuários, dispositivos ou aplicativos estejam localizados.

Para obter a segurança de rede zero trust, são necessários três recursos principais:

- Fornecer acesso baseado no contexto

- Tornar o acesso seguro

- Fornecer acesso e segurança consistentes e torná-los disponíveis globalmente

Acesso com base no contexto

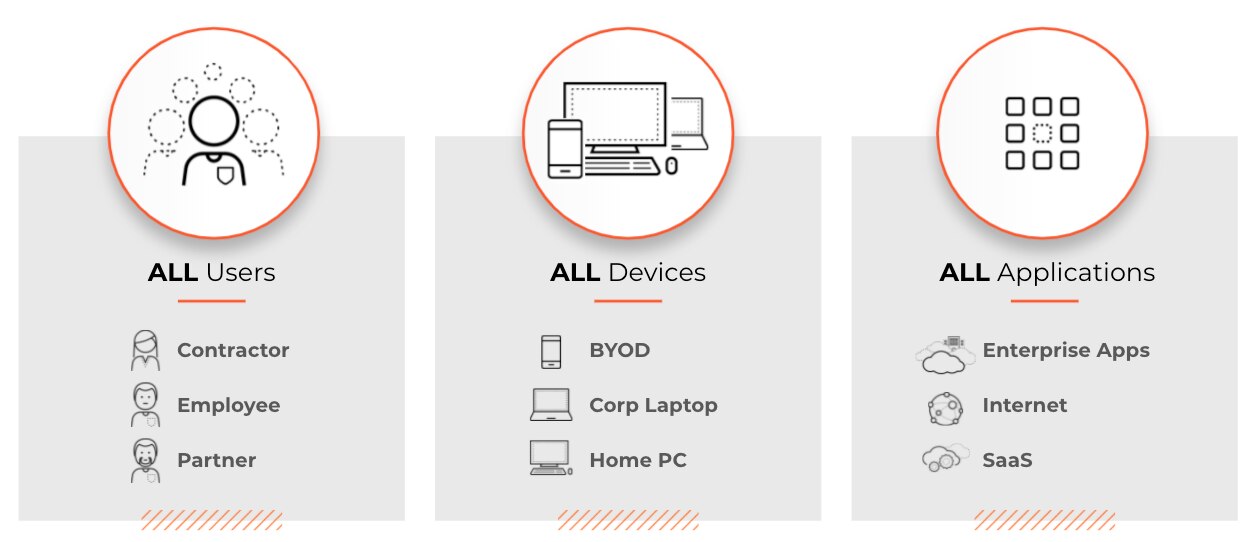

As organizações que pretendem alcançar com sucesso a segurança de rede zero trust devem ser capazes de aplicar o acesso baseado em contexto. Isso significa que o acesso a aplicativos e dados deve ser baseado em um contexto completo que inclua o usuário, o dispositivo e o aplicativo. O contexto inclui:

- Verificar a identidade do usuário para determinar quem está solicitando acesso

- Verificar a integridade do dispositivo que o usuário está usando para solicitar acesso

- Identificar os aplicativos ou recursos que estão sendo acessados

O acesso baseado em contexto deve ser aplicado a todos os aplicativos, independentemente de onde estejam localizados, seja em data centers corporativos, ambientes de nuvem pública, SaaS ou na Internet em geral. Quando cada decisão de política de acesso considera o contexto do usuário, do dispositivo e do aplicativo, as organizações têm mais condições de garantir segurança consistente e experiência do usuário.

O acesso baseado em contexto exige tecnologia avançada, incluindo um mecanismo de identidade em nuvem e segurança SaaS. Um mecanismo de identidade na nuvem pode facilitar a autenticação consistente da identidade do usuário e a autorização dos usuários, independentemente de onde a identidade do usuário esteja - no local, na nuvem ou em um híbrido dos dois. Um corretor de segurança de acesso à nuvem (CASB) integrado permite que as organizações estendam proativamente o acesso seguro a todos os aplicativos SaaS.

Figura 2. Toda decisão de política de acesso deve ser tomada com base no contexto completo e com conhecimento verificado das identidades, dos dispositivos e dos aplicativos do usuário.

Acesso seguro

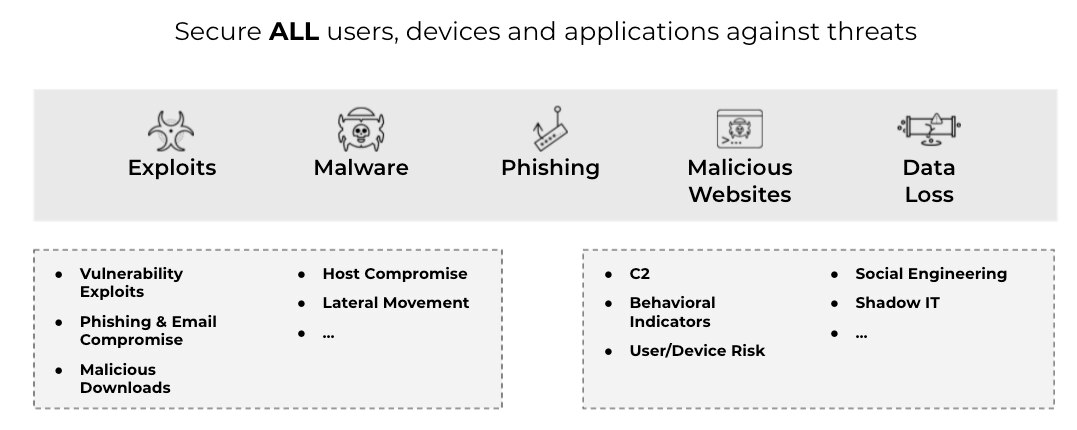

Uma verdadeira arquitetura Zero Trust não apenas permite o acesso aos aplicativos e dados corretos, mas também protege esse acesso. Isso significa que ele impede explorações de vulnerabilidades, tunelamento, malware, phishing e sites mal-intencionados. Para tornar o acesso seguro para todos os usuários, dispositivos, aplicativos e dados, as organizações devem examinar continuamente todo o conteúdo para evitar atividades mal-intencionadas e proteger os dados empresariais.

A segurança de rede zero trust emprega um monitoramento de segurança abrangente para todos os usuários, dispositivos, aplicativos e dados para detectar atividades mal-intencionadas em toda a empresa, TI e infraestrutura de segurança. A tecnologia necessária para o acesso seguro inclui Advanced URL Filtering para evitar ataques de dia zero na Web. O acesso seguro também requer recursos de Segurança de DNS para evitar ataques emergentes de DNS (como ataques de rede na camada de DNS) e técnicas de exfiltração de dados (como dangling DNS e ultra-lento tunelamento de DNS), que são usados para explorar redes e roubar dados discretamente.

Figura 3. Uma verdadeira arquitetura Zero trust protege todos os usuários, dispositivos e aplicativos contra explorações de vulnerabilidades, tunelamento, malware, phishing e sites mal-intencionados.

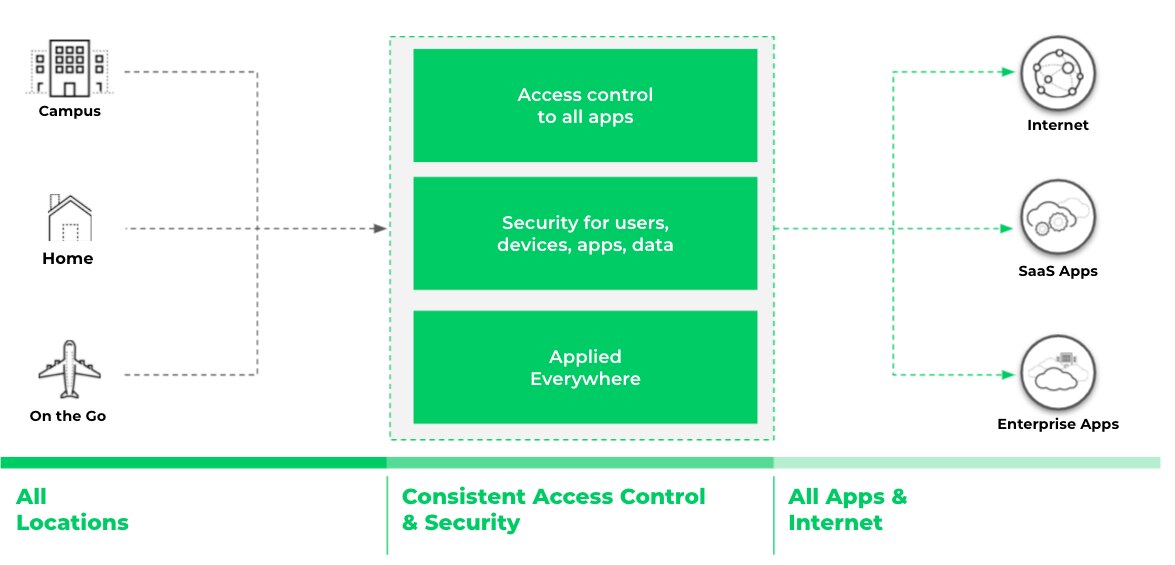

Acesso e segurança consistentes, disponíveis globalmente

Para realizar a segurança de rede zero trust, os principais recursos de acesso e segurança descritos acima devem estar disponíveis em todos os lugares onde os usuários e dispositivos vivem e trabalham. O acesso e a segurança devem ser consistentes. A localização do usuário, do dispositivo ou do aplicativo não deve ser importante. Isso permitirá que todos os usuários usem qualquer dispositivo para acessar com segurança qualquer aplicativo necessário para realizar seu trabalho. Isso pode garantir a produtividade e ser um poderoso facilitador de negócios.

A tecnologia necessária para alcançar acesso e segurança consistentes em nível global inclui firewalls de próxima geração (para acesso e segurança baseados em contexto no local, na nuvem e em ambientes remotos) e uma plataforma aberta, programável e altamente dimensionável.

Figura 4. O acesso e a segurança devem ser consistentes e estar disponíveis em todos os lugares onde os usuários e os dispositivos vivem e trabalham.

À medida que os usuários adotam um local de trabalho híbrido, a Palo Alto Networks está posicionada de forma única para cumprir a promessa do Zero Trust. Para a sua força de trabalho que passará todo ou parte do tempo remota e parte do tempo no local de trabalho, o senhor pode otimizar a experiência do usuário aproveitando recursos consistentes em nossos fatores de forma de serviço, hardware e software nativos da nuvem.

Saiba como a Palo Alto Networks permite que as empresas adotem o Zero Trust em toda a pilha de segurança de rede, assistindo à série de eventos Complete Zero Trust Network Security .

Para iniciar a implementação da segurança de rede zero trust em sua organização, leia, um guia de implementação de Zero Trust da Forrester. O senhor descobrirá seu ponto de partida Zero Trust e criará um roteiro que adota uma abordagem em várias camadas para proteger contra ameaças e, ao mesmo tempo, permitir a produtividade total dos funcionários e a adoção da nuvem.