O que é acesso de rede Confiança Zero (ZTNA)

O que é ZTNA?

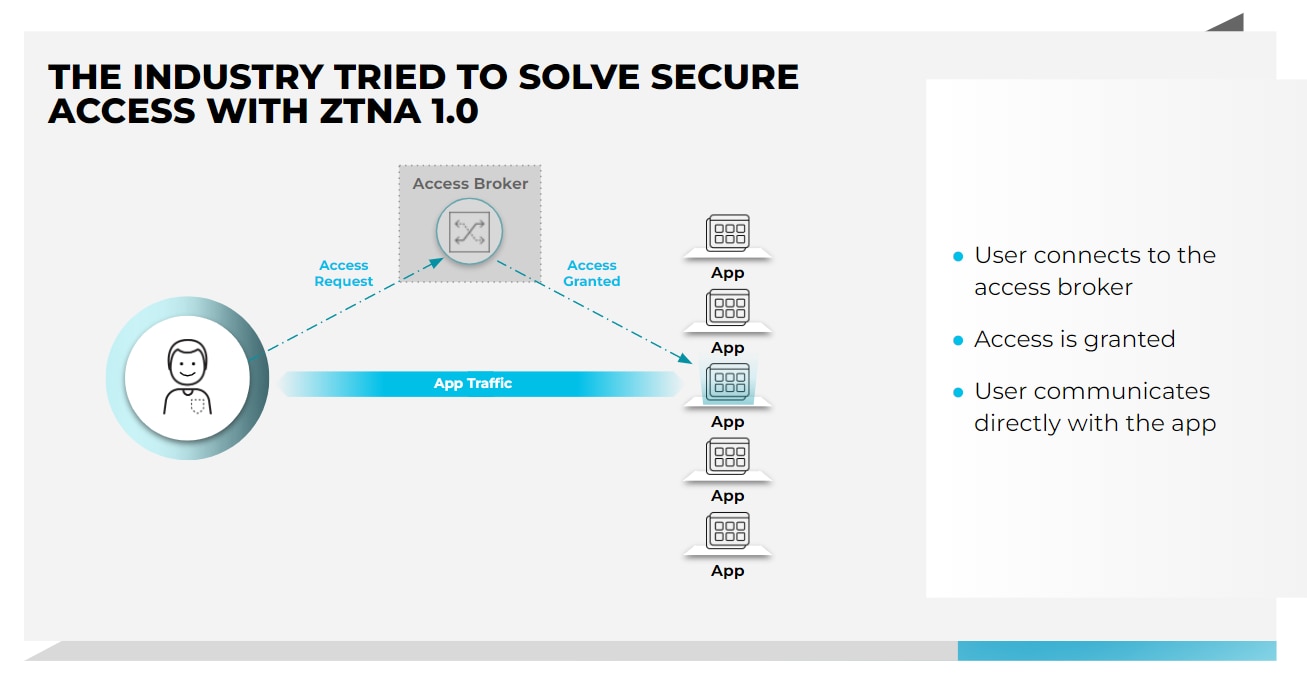

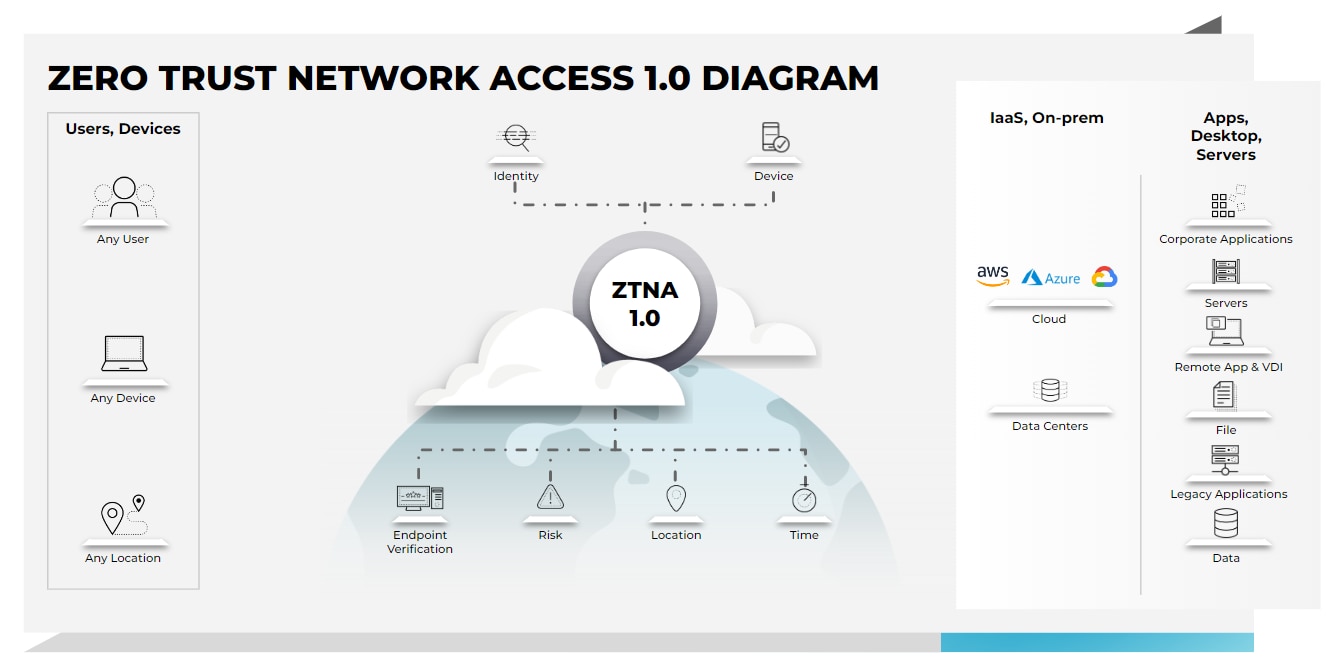

O acesso à rede de confiança zero (ZTNA) é uma categoria de tecnologias que fornece acesso remoto seguro a aplicativos e serviços com base em políticas de controle de acesso definidas. Ao contrário das VPNs, que concedem acesso completo a uma LAN, as soluções ZTNA têm como padrão a negação, fornecendo apenas o acesso aos serviços que foram explicitamente concedidos ao usuário. É importante entender as lacunas de segurança e os benefícios que as soluções de ZTNA podem oferecer às organizações à medida que mais usuários remotos ingressam na rede.

Como o ZTNA funciona?

Com o ZTNA, o acesso é estabelecido depois que o usuário é autenticado no serviço ZTNA. Em seguida, o serviço ZTNA fornece acesso ao aplicativo em nome do usuário através de um túnel seguro e criptografado. Isso fornece uma camada adicional de proteção nos aplicativos e serviços corporativos, protegendo endereços IP que, de outra forma, ficariam visíveis publicamente.

Assim como os perímetros definidos por software (SDP), o ZTNA aproveita o conceito de uma nuvem escura, impedindo que os usuários vejam aplicativos e serviços que não tenham permissão para acessar. Isso introduz uma proteção contra o movimento lateral do invasor, em que um endpoint ou credenciais comprometidos permitiriam a varredura e a movimentação para outros serviços.

ZTNA vs VPN

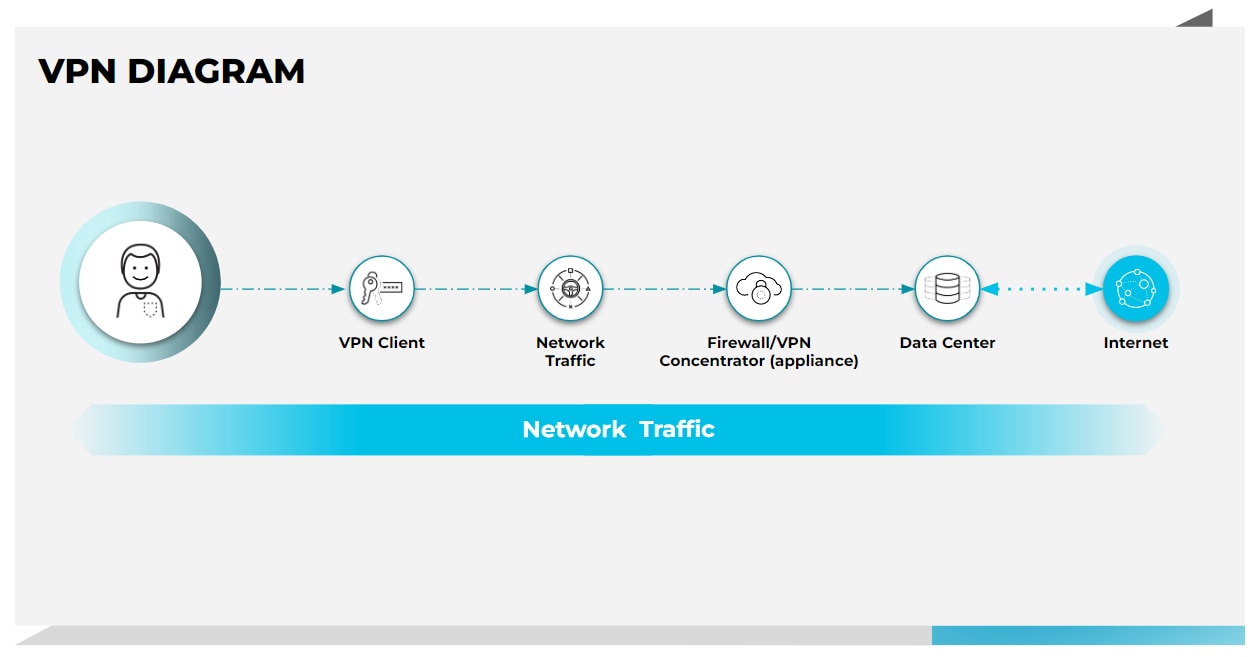

As VPNs foram projetadas para conceder acesso completo a uma LAN, oferecendo um túnel privado e criptografado para que os funcionários remotos se conectem à rede corporativa. Embora possa parecer uma solução prática, infelizmente a VPN não tem a flexibilidade e a granularidade necessárias para controlar e ver exatamente o que os usuários podem fazer e quais aplicativos podem acessar. Quando um usuário recebe acesso, ele pode acessar tudo na rede, levando a lacunas de segurança e problemas de aplicação de políticas.

Por outro lado, o ZTNA fornece acesso remoto seguro a aplicativos com base em políticas de controle de acesso granular. Ele oferece verificações contínuas dos usuários à medida que eles se conectam aos seus aplicativos, em vez da abordagem “depois de verificado, você está conectado” adotada pelas VPNs. Assim, o ZTNA oferece uma abordagem de privilégio mínimo “nunca confiar, sempre verificar”, verificando constantemente o comportamento do usuário, do dispositivo e do aplicativo durante toda a sessão do usuário.

Substituição de VPN/Acesso remoto seguro

Uma das principais áreas de foco de muitas organizações atualmente é a substituição de tecnologias VPN desatualizadas que fornecem acesso à rede para suas forças de trabalho remotas e híbridas por uma solução ZTNA mais moderna que supera gargalos de desempenho e simplifica o gerenciamento. Normalmente, as iniciativas de substituição de VPN são estimuladas por vários fatores:

- Os aplicativos começaram a migrar para um modelo híbrido, aproveitando os ambientes locais, de nuvem e de várias nuvens. Como tal, a tecnologia VPN herdada que transmite ou faz backhaul do tráfego para um “concentrador” local não dimensiona nem oferece a melhor experiência de usuário possível.

- Os requisitos que temos agora para acessar apps empresariais também estão mudando. Tradicionalmente, os usuários aproveitavam os dispositivos gerenciados, mas agora estamos vendo cada vez mais dispositivos não gerenciados também entrando em redes corporativas e solicitando acesso a apps empresariais.

- Finalmente, as organizações querem um modelo consistente de proteção e segurança para todos os aplicativos, não apenas para aplicativos da Web ou herdados, mas para todos os aplicativos universalmente.

As soluções de VPN não foram projetadas para uma expansão rápida, alto desempenho e fornecimento consistente de serviços de segurança avançados que agora são necessários para conectar com segurança os usuários híbridos à infinidade de aplicativos de que eles agora precisam para realizar seus trabalhos. Assim, as organizações começaram a substituir as implantações de VPN desatualizadas por soluções ZTNA.

Benefícios da ZTNA

A autenticação baseada em identidade e o controle de acesso encontrados nos serviços ZTNA oferecem uma alternativa ao controle de acesso baseado em IP normalmente usado na maioria das configurações de VPN, o que ajuda a reduzir a superfície de ataque de uma organização. O ZTNA também permite que as organizações implementem políticas de controle de acesso específicas por local ou dispositivo para evitar que dispositivos vulneráveis ou não corrigidos se conectem aos serviços corporativos. Isso alivia os desafios comuns relacionados à VPN, em que os usuários remotos de BYOD recebem o mesmo nível de acesso que os usuários de um escritório corporativo, apesar do fato de que eles geralmente têm menos controles de segurança em vigor. Algumas soluções de ZTNA baseadas em agentes fornecem uma avaliação de confiança pré-autenticação do usuário e do dispositivo conectados, incluindo a postura do dispositivo, o status da autenticação e a localização do usuário. No entanto, a rápida mudança para o trabalho remoto e híbrido, juntamente com o rápido aumento da adoção da nuvem, expôs lacunas significativas nas iterações iniciais, ou 1.0, do ZTNA.

ZTNA 2.0

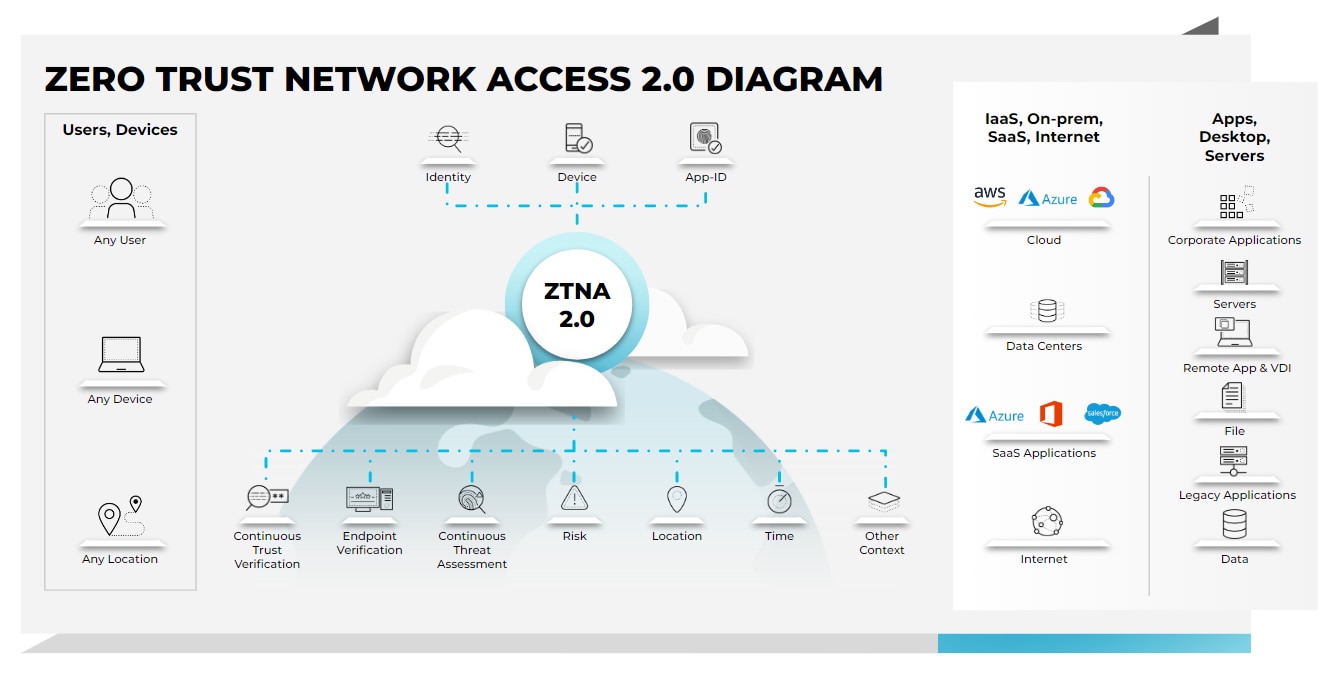

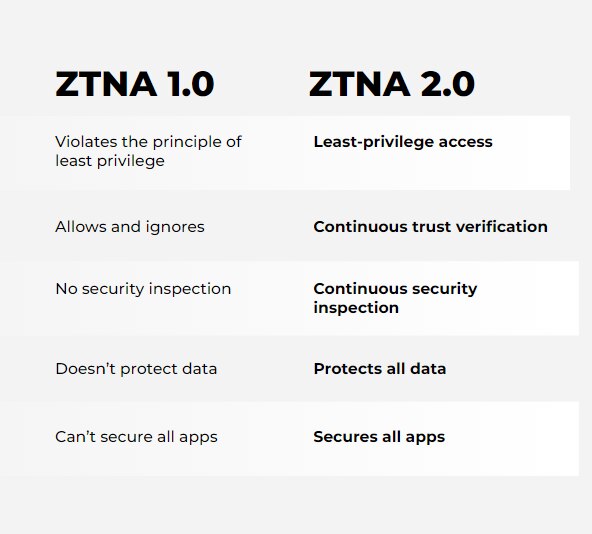

O Acesso de rede Confiança Zero 2.0 supera as limitações das soluções ZTNA antigas, fornecendo conexões seguras para proporcionar melhores resultados de segurança para empresas com forças de trabalho híbridas. O ZTNA 2.0 permite:

- Acesso com privilégios mínimos verdadeiro: Identificar aplicativos com base em App-IDs na Camada 7. Isso permite um controle de acesso preciso nos níveis do aplicativo e do subaplicativo, independentemente de construções de rede como IP e números de porta.

- Verificação contínua de confiança: Depois que o acesso a um aplicativo é concedido, a confiança é continuamente avaliada com base nas mudanças na postura do dispositivo, no comportamento do usuário e no comportamento do aplicativo. Se for detectado algum comportamento suspeito, o acesso poderá ser revogado em tempo real.

- Inspeção de segurança contínua: A inspeção profunda e contínua é realizada em todo o tráfego, mesmo nas conexões permitidas, para evitar todas as ameaças, incluindo ameaças de dia zero. Isso é especialmente importante em cenários em que credenciais de usuário legítimas são roubadas e usadas para lançar ataques contra aplicativos ou infraestrutura.

- Proteção de todos os dados: O controle consistente de dados é aplicado em todos os aplicativos usados na empresa, incluindo aplicativos privados e SaaS, com uma única política de DLP.

- Segurança de todos os aplicativos: Protege de forma consistente todos os aplicativos usados em toda a empresa, incluindo aplicativos modernos nativos da nuvem, aplicativos privados herdados e aplicativos SaaS, bem como aplicativos que usam portas dinâmicas e os que usam conexões iniciadas pelo servidor.

ZTNA 1.0 vs. ZTNA 2.0

A maior mudança observada na rede e na segurança nos últimos 24 meses foi o fato de o trabalho não ser mais um lugar para onde vamos, mas sim uma atividade que realizamos. O trabalho híbrido é o nosso novo normal, o que significa que nossos aplicativos e usuários estão em todos os lugares e em qualquer lugar, aumentando drasticamente nossa superfície de ataque. Paralelamente, também assistimos a um aumento na sofisticação e no volume de ataques cibernéticos que tentam tirar partido desta superfície de ataque massivamente aumentada.

As soluções atuais de ZTNA 1.0 resolvem apenas alguns dos problemas associados ao acesso direto ao aplicativo. Em particular, as soluções ZTNA 1.0:

ZTNA e SASE

No entanto, assim como o SDP, o ZTNA não oferece inspeção em linha do tráfego do usuário no aplicativo depois de estabelecida uma conexão do usuário. Isso pode levar a possíveis problemas de segurança quando o dispositivo ou as credenciais de um usuário são comprometidos ou no caso de uma pessoa mal-intencionada que usa seu acesso a um recurso para interromper o aplicativo ou o host.

A borda de serviço de acesso seguro (SASE) é a convergência da rede de longa distância, ou WAN, e dos serviços de segurança em uma “borda” de serviços fornecidos pela nuvem, projetada para ajudar a organização a modernizar suas infraestruturas de rede e segurança para acomodar as necessidades de ambientes híbridos e forças de trabalho híbridas. As soluções SASE consolidam vários produtos pontuais, incluindo ZTNA, Cloud SWG, CASB, FWaaS e SD-WAN, em um único serviço integrado, reduzindo a complexidade da rede e da segurança e aumentando a agilidade organizacional.

Há muitas maneiras de iniciar a jornada da SASE, e o ZTNA é uma delas. As soluções de borda de serviço de acesso seguro (SASE) que incorporam a autenticação baseada em identidade ZTNA 2.0 e os recursos de controle de acesso granular fornecem uma abordagem mais completa e holística.

Saiba mais sobre a evolução do ZTNA neste blog.