- 1. Como o SIEM funciona

- 2. Principais funções e benefícios do SIEM

- 3. O papel da IA e do ML no SIEM

- 4. Integração do SIEM

- 5. Casos de uso do SIEM

- 6. Como escolher uma solução SIEM

- 7. Práticas recomendadas para implementação de SIEM

- 8. SIEM versus outras soluções de segurança

- 9. O que é o SIEM em nuvem?

- 10. A evolução do SIEM

- 11. O futuro do SIEM

- 12. Perguntas frequentes sobre SIEM

- Como o SIEM funciona

- Principais funções e benefícios do SIEM

- O papel da IA e do ML no SIEM

- Integração do SIEM

- Casos de uso do SIEM

- Como escolher uma solução SIEM

- Práticas recomendadas para implementação de SIEM

- SIEM versus outras soluções de segurança

- O que é o SIEM em nuvem?

- A evolução do SIEM

- O futuro do SIEM

- Perguntas frequentes sobre SIEM

O que é SIEM?

- Como o SIEM funciona

- Principais funções e benefícios do SIEM

- O papel da IA e do ML no SIEM

- Integração do SIEM

- Casos de uso do SIEM

- Como escolher uma solução SIEM

- Práticas recomendadas para implementação de SIEM

- SIEM versus outras soluções de segurança

- O que é o SIEM em nuvem?

- A evolução do SIEM

- O futuro do SIEM

- Perguntas frequentes sobre SIEM

O SIEM, que significa Security Information and Event Management (Gerenciamento de eventos e informações de segurança), é uma solução de segurança cibernética que faz a correlação de dados de logs e eventos de sistemas em um ambiente de TI. Os SIEMs combinam duas funções essenciais: Security Information Management (SIM) e Security Event Management (SEM), proporcionando às organizações as seguintes vantagens:

- Detecção e resposta aprimoradas de ameaças

- Aprimoramento da investigação de incidentes com dados de registro detalhados

- Conformidade regulatória simplificada

- Visibilidade centralizada da segurança da rede

Implementados como software, hardware ou serviços gerenciados, os sistemas SIEM são fundamentais para os centros de operações de segurança (SOCs), que detectam, investigam e respondem a incidentes de segurança.

Como o SIEM funciona

O SIEM coleta e analisa dados de segurança de várias fontes, como firewalls, servidores, plataformas em nuvem, dispositivos de rede e ferramentas de terceiros. Ele agrega essas informações em uma plataforma centralizada para identificar padrões e atividades incomuns em tempo real.

Os dados coletados são então padronizados em um formato comum, facilitando a análise. Ele aplica regras e algoritmos predefinidos para identificar padrões e relacionamentos entre pontos de dados, como a vinculação de tentativas de login com falha a atividades suspeitas de IP.

O SIEM monitora continuamente os fluxos de dados em busca de anomalias, comportamentos suspeitos ou indicadores conhecidos de comprometimento (IoCs). Os SIEMs avançados usam o aprendizado de máquina para detectar padrões incomuns, como atividade anormal do usuário ou picos de tráfego na rede. Quando ameaças potenciais são identificadas, o SIEM gera alertas com base na gravidade e na urgência.

O SIEM atribui uma pontuação de risco a cada evento com base em regras predefinidas, insights de aprendizado de máquina e inteligência de ameaças. Isso ajuda as equipes de SOC a se concentrarem em ameaças de alta prioridade e a reduzirem os falsos positivos.

Muitas plataformas SIEM se integram às ferramentas SOAR para permitir ações automatizadas, como colocar em quarentena dispositivos comprometidos, bloquear endereços IP mal-intencionados e enviar alertas às partes interessadas.

Os logs históricos e os dados de incidentes são armazenados, permitindo que as equipes de segurança rastreiem a origem dos ataques, analisem a linha do tempo e o escopo de um incidente e identifiquem as causas-raiz e as vulnerabilidades.

Os relatórios são gerados para atender aos requisitos de conformidade regulatória (por exemplo, GDPR, HIPAA, PCI DSS). Isso fornece insights sobre o desempenho da segurança, ajudando as organizações a melhorar sua postura geral.

Descubra como as ferramentas SIEM oferecem uma visão holística da segurança das informações de sua organização: O que são ferramentas de gerenciamento de eventos de segurança e informações?

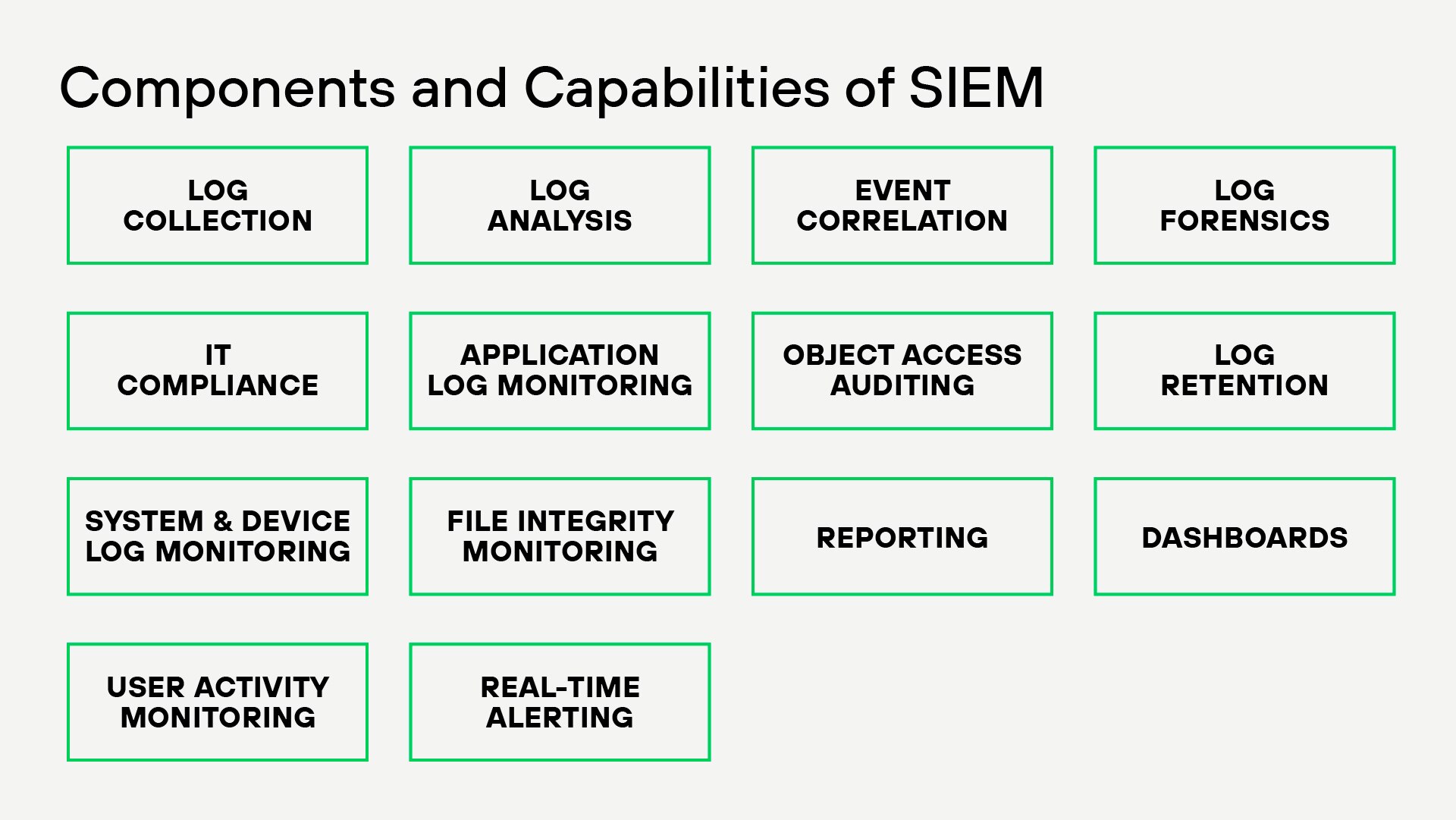

Principais funções e benefícios do SIEM

O SIEM é usado por equipes do Security Operations Center (SOC) , administradores de TI e Managed Security Service Providers (MSSPs) para manter soluções de segurança abrangentes e resilientes em organizações de todos os tamanhos.

Agregação e normalização de dados

O SIEM reúne dados de várias fontes e os converte em um formato unificado, fornecendo uma visão abrangente do ambiente de segurança de uma organização. Essa normalização padroniza os registros e os conjuntos de dados, aprimorando o reconhecimento de padrões e a detecção de ameaças à segurança por meio de anomalias. Ao consolidar os dados, o SIEM melhora a precisão do monitoramento, garante que os alertas críticos não sejam perdidos e oferece suporte a relatórios de conformidade com conjuntos de dados prontos para auditoria.

Descubra como o registro de SIEM transforma dados brutos em insights significativos: O que é o registro em log do SIEM?

Monitoramento em tempo real

O monitoramento regular do tráfego da rede e do comportamento do usuário ajuda as organizações a identificar rapidamente atividades incomuns que podem sinalizar um ataque ou acesso não autorizado. Essa abordagem permite que as equipes de segurança respondam rapidamente e evitem violações de dados.

O monitoramento contínuo também detecta ataques sutis ou complexos que podem escapar dos métodos tradicionais. A análise avançada e o aprendizado de máquina aprimoram a detecção de ameaças, identificam novas ameaças e preveem vulnerabilidades futuras. Esse processo protege os dados confidenciais e apoia a conformidade, mantendo um registro claro dos eventos de segurança e das respostas.

Detecção de ameaças

As ferramentas SIEM ajudam as organizações a analisar os registros de segurança para detectar sinais de ataques cibernéticos, ameaças internas ou violações de regras. Eles analisam grandes quantidades de dados de segurança para detectar atividades incomuns que possam indicar uma violação, concentrando-se em pequenos problemas, como mudanças no comportamento do usuário.

Esses sistemas usam feeds de inteligência de ameaças para comparar padrões de ataque conhecidos com novos comportamentos. Isso melhora sua capacidade de identificar ameaças e responder rapidamente, dando às equipes de segurança alertas em tempo real e respostas automatizadas. As ferramentas SIEM ajudam as organizações a se manterem preparadas contra a evolução das ameaças cibernéticas, melhorando os métodos de detecção e usando informações atualizadas sobre as ameaças.

Obtenha insights sobre como as soluções SIEM beneficiam as equipes de SOC: O que é uma solução SIEM em um SOC?

Resposta a incidentes

Os sistemas SIEM ajudam a responder às ameaças à segurança, seja automática ou manualmente. Os principais benefícios do SIEM para a resposta a incidentes incluem:

- Detecção e contenção mais rápidas de ameaças.

- Redução da carga de trabalho manual por meio da automação.

- Maior precisão com análises avançadas e menos falsos positivos.

- Coordenação aprimorada entre as equipes do SOC.

Com automação de fluxos de trabalho, o SIEM lida com tarefas repetitivas, como notificar usuários e conter ameaças rapidamente, reduzindo os tempos de resposta e limitando a propagação de ataques. As respostas manuais permitem que os analistas de segurança investiguem incidentes de pensamento únicos ou necessários, garantindo que as respostas se ajustem a cada ameaça específica.

Essa abordagem completa do tratamento de incidentes é vital para reduzir o tempo de inatividade e diminuir os efeitos dos problemas de segurança nas operações críticas.

Explore como as ferramentas SIEM simplificam os processos de segurança e auxiliam as equipes de SOC: Como as ferramentas SIEM beneficiam as equipes SOC?

Relatórios de conformidade

As soluções SIEM coletam e normalizam continuamente grandes conjuntos de dados, garantindo que as informações sejam precisas e prontamente acessíveis para auditorias de conformidade. Por fim, os processos simplificados possibilitados pelas soluções SIEM aumentam a conformidade e liberam recursos valiosos, permitindo que as equipes de segurança se concentrem em tarefas de segurança mais estratégicas.

Ao automatizar o processo de geração de relatórios, os SIEMs ajudam as organizações:

- Simplifique a adesão aos requisitos regulatórios (por exemplo, GDPR, HIPAA, PCI DSS) gerando relatórios prontos para auditoria.

- Reduzir a carga significativa sobre as equipes de TI e de conformidade.

- Evite as possíveis armadilhas da compilação manual de dados, que muitas vezes pode levar a erros ou omissões.

- Mantenha uma trilha de auditoria abrangente, crucial para demonstrar conformidade e responsabilidade perante os órgãos reguladores.

Descubra como o software SIEM pode ajudar sua organização a gerenciar dados relacionados à segurança: O que é o Security Information and Event Management Software?

O papel da IA e do ML no SIEM

As ferramentas modernas de SIEM usam IA e aprendizado de máquina (ML) para:

- Aprimorar a detecção de ameaças

- Reduzir alarmes falsos

- Ajudar a prever violações de segurança

- Aprenda com os dados ao longo do tempo, melhorando a precisão e reduzindo alertas desnecessários

- Permitir respostas automatizadas a ameaças sem intervenção humana, liberando os especialistas em segurança para se concentrarem em questões mais complexas

- Fornecer informações sobre possíveis vulnerabilidades

Explore o papel transformador da IA e do ML no SIEM moderno: Qual é o papel da IA e do ML nas soluções modernas de SIEM?

Integração do SIEM

Ao se conectar perfeitamente com várias tecnologias de segurança, como firewalls, sistemas de detecção de intrusão e scanners de vulnerabilidade, o SIEM aumenta a capacidade de detectar e responder a possíveis ameaças com maior precisão. Esse processo é obtido por meio da coleta de dados abrangentes de várias fontes, o que garante uma interoperabilidade tranquila e proporciona uma compreensão coesa do cenário de ameaças.

À medida que a integração se estende, os sistemas SIEM geralmente trabalham com plataformas de orquestração, automação e resposta de segurança (SOAR). Essa colaboração facilita a automação das tarefas de segurança, garantindo que os alertas e as possíveis ameaças sejam tratados de forma imediata e adequada.

Esses avanços simplificam as operações das equipes de segurança e aumentam a eficiência e a capacidade de resposta da postura geral de segurança de uma organização. A integração do SIEM com as tecnologias existentes é essencial para a criação de um mecanismo de defesa resiliente capaz de se adaptar à natureza dinâmica das ameaças cibernéticas.

Descubra como os sistemas SIEM se integram a outras tecnologias: O que é a integração do gerenciamento de informações e eventos de segurança (SIEM)?

Casos de uso do SIEM

O SIEM é uma ferramenta inestimável para organizações de todos os tamanhos, oferecendo vários casos de uso que melhoram a postura de segurança cibernética.

Detecção e resposta a ameaças

- Monitoramento de ameaças em tempo real: Os sistemas SIEM detectam atividades incomuns, como anomalias de login, movimento lateral ou ataques de força bruta.

- Caso de uso: Detectar ataques de ransomware monitorando a atividade anormal de criptografia de arquivos.

- Benefício: Identificação rápida de violações de segurança e respostas automatizadas para reduzir os danos.

- estratégia:

- Definir casos de uso e regras de correlação com base em padrões de ataque comuns (por exemplo, força bruta, escalonamento de privilégios).

- Integrar feeds de inteligência de ameaças para enriquecer os dados de eventos.

- Use o aprendizado de máquina para detectar anomalias.

Detecção de ameaças internas

- Análise comportamental: O SIEM analisa o comportamento do usuário para sinalizar atividades incomuns, como o acesso a arquivos confidenciais fora do horário comercial.

- Caso de uso: Identificar um funcionário que está tentando exfiltrar dados da empresa para unidades externas.

- Benefício: Proteção contra violações de dados causadas por internos mal-intencionados ou negligentes.

- estratégia:

- Implementar o User and Entity Behavior Analytics (UEBA) para monitorar a atividade do usuário.

- Defina linhas de base para o comportamento normal e acione alertas para desvios.

- Registre e analise as atividades de contas privilegiadas.

Detecção de ameaças persistentes avançadas (APT)

- Reconhecimento de padrões: Os sistemas SIEM identificam ataques em vários estágios, nos quais os hackers estabelecem uma base e aumentam os privilégios.

- Caso de uso: Reconhecer os sinais sutis de um invasor que realiza reconhecimento em uma rede.

- Benefício: Detecção precoce de ataques complexos e prolongados.

- estratégia:

- Use regras de correlação em várias camadas para identificar sequências de ataque de longo prazo.

- Monitore endpoints, e-mails e tráfego de rede para detectar sinais sutis de intrusão.

- Aproveite a inteligência de ameaças externas para identificar indicadores de comprometimento (IoCs).

Investigação forense

- Correlação de logs: As equipes de SOC podem rastrear a origem de um incidente analisando os registros históricos.

- Caso de uso: Investigar uma violação para determinar como os invasores conseguiram entrar e o escopo do ataque.

- Benefício: Melhor análise pós-incidente para melhorar as defesas.

- estratégia:

- Garanta que os registros sejam indexados e armazenados por períodos prolongados (com base nos requisitos regulatórios).

- Use os recursos de pesquisa avançada para rastrear a origem dos incidentes.

- Faça a correlação cruzada de dados de várias fontes para análise da causa raiz.

Monitoramento e proteção de endpoints

- Logs abrangentes de endpoints: O SIEM coleta dados de ferramentas de detecção de endpoints para fornecer uma visão unificada da atividade do dispositivo.

- Caso de uso: Detecção de malware em um endpoint que se comunica com IPs mal-intencionados conhecidos.

- Benefício: Segurança aprimorada de endpoints por meio de monitoramento centralizado.

- estratégia:

- Combine o SIEM com ferramentas de detecção e resposta de endpoints (EDR) para aumentar a visibilidade.

- Configure alertas para malware, acesso não autorizado e alterações suspeitas em arquivos.

Segurança em nuvem Monitoramento

- Integração em nuvem: Os SIEMs modernos se integram às plataformas de nuvem, como AWS, Azure e Google Cloud, para monitorar ameaças nativas da nuvem.

- Caso de uso: Identificação de buckets de armazenamento com configurações incorretas ou detecção de chamadas de API incomuns em ambientes de nuvem.

- Benefício: Protege a infraestrutura em nuvem contra acesso não autorizado e configurações incorretas.

- estratégia:

- Integrar ferramentas SIEM nativas da nuvem com as principais plataformas (por exemplo, AWS, Azure, GCP).

- Use APIs e conectores para monitorar a atividade na nuvem em tempo real.

Detecção de movimento lateral

- Análise de tráfego de rede: O SIEM rastreia padrões de tráfego para identificar atacantes que se movem lateralmente em uma rede.

- Caso de uso: Sinalização de comunicação não autorizada entre servidores que normalmente não interagem.

- Benefício: Impede que os invasores aumentem os privilégios ou acessem sistemas críticos.

- estratégia:

- Monitorar o tráfego leste-oeste dentro da rede para detectar padrões de comunicação incomuns.

- Implementar a segmentação da rede para limitar o movimento lateral.

- Use técnicas de chamariz, como honeypots, para identificar os invasores.

Detecção de phishing

- Análise de registro de e-mail: As ferramentas SIEM analisam o tráfego de e-mail em busca de indicadores de tentativas de phishing.

- Caso de uso: Identificação de e-mails de phishing em massa enviados aos funcionários com links maliciosos.

- Benefício: Reduz o risco de roubo de credenciais e infecções por malware.

- estratégia:

- Monitore os gateways de e-mail e analise os cabeçalhos em busca de links maliciosos ou falsos.

- Faça uma verificação cruzada dos anexos com bancos de dados de inteligência de ameaças.

Monitoramento de riscos por terceiros

- Segurança da cadeia de suprimentos: Os sistemas SIEM monitoram os logs de acesso de fornecedores terceirizados para detectar atividades anormais.

- Caso de uso: Detecção de uma conta de fornecedor comprometida que acessa sistemas internos confidenciais.

- Benefício: Protege contra riscos introduzidos por parceiros externos.

- estratégia:

- Monitore o acesso de terceiros a sistemas críticos por meio da correlação de registros.

- Aplique políticas de acesso rigorosas e monitore as atividades dos fornecedores em tempo real.

Detecção de negação de serviço distribuída (DDoS)

- Anomalias de tráfego: As ferramentas SIEM monitoram picos incomuns no tráfego da rede, indicativos de ataques DDoS.

- Caso de uso: Detecção de ataques volumétricos com o objetivo de sobrecarregar um aplicativo da Web.

- Benefício: Permite a rápida mitigação para manter a disponibilidade do serviço.

- estratégia:

- Monitorar o tráfego da rede em busca de picos volumétricos.

- Use os recursos de limitação de taxa e lista negra para reduzir os ataques.

Orquestração e automação de segurança

- Capacidades do SOAR: Alguns sistemas SIEM integram o Security Orchestration, Automation, and Response (SOAR) para executar manuais automatizados.

- Caso de uso: Colocar automaticamente em quarentena um endpoint ao detectar malware.

- Benefício: Acelera o tempo de resposta e reduz a carga de trabalho manual.

- estratégia:

- Integre as plataformas SOAR com seu SIEM para automatizar fluxos de trabalho comuns.

- Crie manuais para tarefas repetitivas, como colocar dispositivos em quarentena ou notificar as partes interessadas.

Explore outros casos de uso do SIEM que fornecem insights cruciais: O que são casos de uso de SIEM?

Como escolher uma solução SIEM

Ao escolher uma solução SIEM, considere as opções de implantação:

- No local vs. com base na nuvem: Decida entre sistemas SIEM auto-hospedados ou soluções baseadas em nuvem, dependendo de suas necessidades de infraestrutura.

- Serviços gerenciados de segurança (MSSP): Os MSSPs oferecem experiência na implantação e no gerenciamento de sistemas SIEM para organizações com recursos limitados.

Práticas recomendadas para implementação de SIEM

A implementação de um sistema SIEM envolve várias etapas cruciais para garantir sua eficácia e alinhamento com as metas de segurança da organização.

- Definir objetivos: Comece com casos de uso específicos e expanda à medida que a organização amadurece.

- Integrar fontes de dados: Certifique-se de que todos os sistemas relevantes (por exemplo, firewalls, endpoints, aplicativos) alimentem o SIEM.

- Regras de correlação personalizadas: Personalize as regras com base nos riscos e no ambiente exclusivos de sua organização.

- Treine as equipes SOC: Fornecer treinamento sobre a interpretação de alertas do SIEM e o uso de recursos avançados.

- Revisar regularmente: Otimize continuamente as configurações e atualize as regras de correlação para se adaptar às novas ameaças.

Descubra orientações adicionais para a implementação do SIEM: Quais são as práticas recomendadas de implementação do SIEM?

SIEM versus outras soluções de segurança

O mundo da segurança cibernética está repleto de muitas ferramentas, e a distinção entre soluções como o SIEM e outras tecnologias de segurança é fundamental para a criação de uma estratégia de defesa eficaz.

XDR vs. SIEM

O XDR oferece uma abordagem moderna e integrada para detecção e resposta a ameaças, abrangendo uma gama mais abrangente de fontes de dados e fornecendo recursos em tempo real. O SIEM se concentra mais no gerenciamento de logs e eventos, na análise de histórico e nos relatórios de conformidade.

As organizações devem considerar suas necessidades específicas de segurança e a infraestrutura existente ao escolher entre os dois. Muitas organizações usam uma combinação de XDR e SIEM para monitoramento abrangente da segurança e resposta a incidentes.

Saiba como o XDR e o SIEM diferem em sua abordagem e escopo: Qual é a diferença entre SIEM e XDR?

SOAR vs SIEM

SOAR (Security Orchestration, Automation, and Response) e SIEM são componentes vitais da segurança cibernética. Embora cada um sirva a propósitos distintos, eles trabalham juntos.

Em última análise, o SIEM enfatiza principalmente a coleta de dados, o monitoramento e a análise de logs e dados de segurança. Ele gera alertas quando são detectados possíveis problemas de segurança, enquanto o SOAR automatiza as respostas a essas ameaças à segurança e gerencia os alertas que surgem delas. Embora algumas soluções SIEM incluam recursos básicos de automação, algumas plataformas SOAR fornecem inteligência de ameaças.

Mergulhe fundo nas diferenças entre as ferramentas SIEM e SOAR: SIEM vs SOAR: Qual é a diferença?

EDR vs SIEM

O EDR (Endpoint Detection and Response) monitora servidores, estações de trabalho e dispositivos móveis para detectar e responder a incidentes de segurança, fornecendo proteção detalhada ao endpoint. O SIEM coleta e analisa eventos de segurança em toda a rede para avaliar a postura de segurança. Muitas organizações usam EDR e SIEM juntos.

Saiba como utilizar EDR e SIEM para aprimorar sua cobertura de segurança: Qual é a diferença entre EDR e SIEM?

O que é o SIEM em nuvem?

O SIEM em nuvem aproveita a infraestrutura em nuvem para fornecer monitoramento de segurança e detecção de ameaças dimensionáveis, flexíveis e econômicos em toda a rede de uma organização. Ele centraliza e analisa grandes volumes de dados de segurança de várias fontes em tempo real, permitindo a rápida detecção e resposta a ameaças.

As soluções SIEM em nuvem oferecem escalabilidade aprimorada, implantação mais fácil e melhor acessibilidade, o que as torna ideais para ambientes de TI modernos, distribuídos e híbridos.

Entenda como o SIEM em nuvem aprimora a segurança em ambientes de nuvem em comparação com os sistemas tradicionais no local: O que é SIEM em nuvem?

A evolução do SIEM

A evolução do SIEM reflete a mudança do cenário de segurança cibernética do gerenciamento de ameaças reativo para o proativo. As soluções modernas de SIEM se concentram na automação, nos insights orientados por IA e na escalabilidade, permitindo que as organizações enfrentem com eficácia as ameaças complexas e em rápida evolução de hoje.

1990s

À medida que as empresas se conectavam à Internet, os firewalls sozinhos não conseguiam lidar com as ameaças crescentes. As equipes de segurança precisavam de ferramentas para reunir e priorizar alertas nas redes, o que levou à criação do SIEM, combinando gerenciamento de logs (SIM) e monitoramento em tempo real (SEM).

Início dos anos 2000

As soluções iniciais de SIEM se concentraram na centralização de alertas e relatórios de conformidade, mas não tinham escalabilidade e dependiam de processos manuais, o que limitava sua eficácia.

Avanços

Com o tempo, o SIEM evoluiu com o monitoramento em tempo real, a análise avançada e o aprendizado de máquina, permitindo a detecção e a resposta mais rápidas às ameaças.

Hoje

As plataformas SIEM modernas usam IA e se integram a ferramentas de automação como o SOAR para simplificar os fluxos de trabalho, tornando-as essenciais para operações de segurança proativas e eficientes.

O futuro do SIEM

É importante entender que as mudanças na tecnologia e as novas ameaças à segurança influenciarão o futuro do SIEM. À medida que a segurança cibernética melhora continuamente, as soluções SIEM se adaptarão para detectar, lidar e responder com eficácia a novas ameaças.

A mitigação das ameaças atuais exige uma abordagem radicalmente nova das operações de segurança. É provável que o futuro do SIEM seja moldado por várias tendências e avanços importantes no campo da segurança cibernética:

- Integração com inteligência artificial e aprendizado de máquina

- Implantações nativas da nuvem e híbridas

- Análise de comportamento de usuários e entidades (UEBA)

- Integração da inteligência de ameaças

- Automação e orquestração

- Experiência de usuário e visualização aprimoradas

- Gerenciamento de conformidade e privacidade

- Integração com detecção e resposta estendidas (XDR)

Descubra como o XSIAM redefine a funcionalidade tradicional do SIEM com análise, automação e orquestração orientadas por IA: O que é XSIAM?

Perguntas frequentes sobre SIEM

As ferramentas SIEM não impedem diretamente os ataques cibernéticos; em vez disso, elas desempenham um papel fundamental na detecção e na resposta às ameaças à segurança em tempo real. Ao reunir e analisar dados de várias fontes de rede, os sistemas SIEM fornecem insights valiosos que ajudam as equipes de segurança a identificar padrões incomuns e possíveis violações antes que elas aumentem. Essa detecção oportuna é essencial para minimizar o impacto dos incidentes de segurança e evitar que eles causem danos graves à infraestrutura de uma organização. Embora o SIEM tradicional se concentre na detecção e na análise, as soluções modernas de SIEM integradas aos recursos de Orquestração, Automação e Resposta de Segurança (SOAR) podem iniciar ações preventivas automatizadas, como a

- Bloqueio automático de endereços IP suspeitos

- Colocar em quarentena os sistemas afetados

- Desativação de contas de usuário comprometidas

- Atualização das regras de firewall em tempo real

- Acionamento de requisitos adicionais de autenticação

Além disso, os recursos de análise histórica do SIEM ajudam as organizações a aprender com incidentes passados e a fortalecer suas medidas preventivas:

- Identificação de lacunas e vulnerabilidades de segurança

- Refinamento das políticas de segurança

- Aprimoramento das regras de detecção de ameaças

- Habilitando a busca proativa de ameaças

- Aprimorar o treinamento de conscientização sobre segurança com base em padrões reais de incidentes

O SIEM oferece recursos abrangentes de registro e monitoramento, auxiliando na resposta imediata e na melhoria da postura de segurança a longo prazo, contribuindo, em última análise, para a estratégia geral de prevenção de ataques cibernéticos da organização.