- 1. Cos'è il SIEM?

- 2. Cosa sono l’orchestrazione e l'automazione della sicurezza?

- 3. Cos’è la gestione della threat intelligence (TIM)?

- 4. Perché il SOAR è importante?

- 5. L’importanza di avere e utilizzare il SOAR

- 6. Casi d'uso di SOAR

- 7. Quali sono gli aspetti principali di una piattaforma SOAR? Guida alle best practice

- Cos'è il SIEM?

- Cosa sono l’orchestrazione e l'automazione della sicurezza?

- Cos’è la gestione della threat intelligence (TIM)?

- Perché il SOAR è importante?

- L’importanza di avere e utilizzare il SOAR

- Casi d'uso di SOAR

- Quali sono gli aspetti principali di una piattaforma SOAR? Guida alle best practice

Cos'è il SOAR?

- Cos'è il SIEM?

- Cosa sono l’orchestrazione e l'automazione della sicurezza?

- Cos’è la gestione della threat intelligence (TIM)?

- Perché il SOAR è importante?

- L’importanza di avere e utilizzare il SOAR

- Casi d'uso di SOAR

- Quali sono gli aspetti principali di una piattaforma SOAR? Guida alle best practice

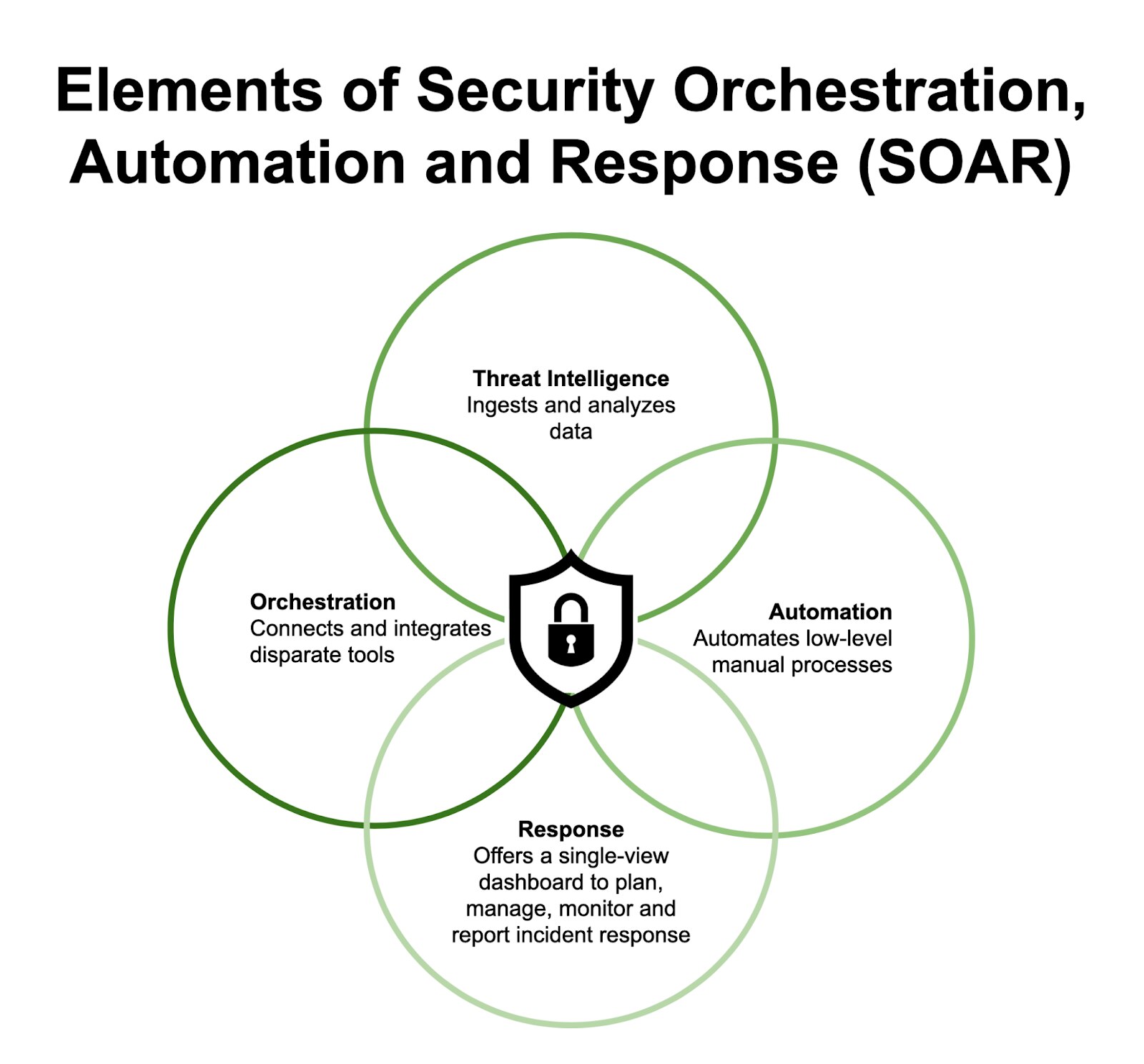

La tecnologia di sicurezza, automazione, orchestrazione e risposta (SOAR) aiuta a coordinare, eseguire e automatizzare in un'unica piattaforma le attività di più persone e strumenti. Questo consente alle organizzazioni non solo di rispondere rapidamente agli attacchi informatici, ma anche di osservare, comprendere e prevenire incidenti futuri, migliorando così il proprio livello di sicurezza complessivo.

Un prodotto SOAR completo, secondo la definizione di Gartner, è progettato per avere le tre funzionalità software primarie: gestione delle minacce e delle vulnerabilità, risposta agli incidenti di sicurezza e automazione delle operazioni di sicurezza.

La gestione delle minacce e delle vulnerabilità (orchestrazione) copre le tecnologie che aiutano a correggere le minacce informatiche, mentre l’automazione delle operazioni di sicurezza (automazione) fa riferimento alle tecnologie che consentono l'automazione e l’orchestrazione all’interno delle operazioni.

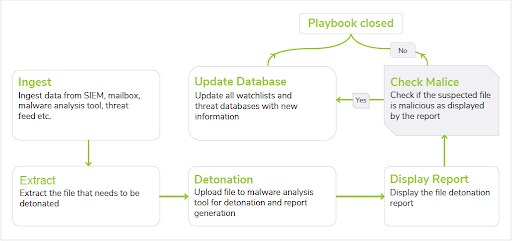

I SOAR acquisiscono i dati degli avvisi, che a loro volta attivano i playbook che automatizzano/orchestrano i flussi di lavoro o le attività di risposta. In seguito, usando una combinazione di apprendimento umano e automatico, le organizzazioni possono analizzare i vari dati per comprendere e assegnare priorità alle azioni di risposta agli incidenti automatizzate, creando un approccio più efficiente ed efficace per gestire la sicurezza informatica e migliorare le operazioni di sicurezza.

Figura 1: Campione di playbook SOAR per l’analisi dei malware

Cos'è il SIEM?

SIEM è l'acronimo di security information and event management, ovvero gestione delle informazioni e degli eventi di sicurezza. È una serie di servizi e strumenti che aiuta un team addetto alla sicurezza o un centro operativo di sicurezza (SOC) a raccogliere e analizzare i dati relativi alla sicurezza, a creare policy e a progettare notifiche. Un sistema SIEM usa i seguenti strumenti per gestire le informazioni e gli eventi legati alla sicurezza: raccolta, consolidamento e correlazione dei dati, nonché notifiche quando un evento singolo o una serie di eventi attiva una regola SIEM. Le organizzazioni configurano anche policy come regole, report, avvisi e dashboard in linea con le proprie necessità di sicurezza specifiche.

Gli strumenti SIEM consentono ai team IT di:

- Utilizzare la gestione dei registri degli eventi per consolidare i dati da diverse origini

- Ottenere visibilità sull’intera organizzazione in tempo reale

- Correlare eventi di sicurezza raccolti dai registri utilizzando regole “se-allora” per aggiungere informazioni utili ai dati in modo efficace

- Usare notifiche automatiche per gli eventi che possono essere gestite tramite dashboard

Il SIEM unisce la gestione delle informazioni e degli eventi relativi alla sicurezza utilizzando il monitoraggio in tempo reale e la notifica agli amministratori del sistema.

SOAR e SIEM a confronto

Molti ritengono che SOAR e SIEM siano prodotti simili, perché entrambi rilevano problemi relativi alla sicurezza e raccolgono dati sulla natura del problema. Inoltre, forniscono notifiche che il personale addetto alla sicurezza può utilizzare per risolvere i problemi. Tuttavia, ci sono differenze significative tra i due prodotti.

Il SOAR raccoglie i dati e avvisa i team addetti alla sicurezza utilizzando una piattaforma centralizzata simile al SIEM, mentre il SIEM invia soltanto avvisi agli analisti della sicurezza. La sicurezza SOAR, tuttavia, aggiunge l'automazione e la risposta al percorso di indagine, utilizzando playbook o flussi di lavoro automatizzati e l’intelligenza artificiale (IA) per apprendere comportamenti schematici, consentendo di prevedere minacce simili prima che si verifichino. Dato che i SOAR, come Cortex XSOAR, generalmente acquisiscono avvisi da origini non coperte dai SIEM (ad esempio, i risultati delle scansioni delle vulnerabilità e gli avvisi di sicurezza del cloud e dei dispositivi IoT), è più facile deduplicare gli avvisi. In effetti, questo è un tipico caso d'uso per l’integrazione di SOAR e SIEM. Questo riduce la quantità di tempo necessaria a gestire manualmente gli avvisi, semplificando il rilevamento e la gestione delle minacce per il personale addetto alla sicurezza IT.

Cosa sono l’orchestrazione e l'automazione della sicurezza?

L’automazione della sicurezza è l'esecuzione di azioni di sicurezza basata sulle macchine, in grado di rilevare minacce informatiche, indagare su di esse e correggerle le senza bisogno di interventi manuali da parte del personale. Svolge gran parte del lavoro più ripetitivo per il team addetto al SOC, che così non dovrà più affannarsi e occuparsi manualmente di ogni avviso in arrivo. L'automazione della sicurezza può:

- Rilevare le minacce nel tuo ambiente.

- Valutare potenziali minacce.

- Stabilire se intervenire riguardo a un incidente.

- Contenere e risolvere il problema.

Tutto questo può essere completato in pochi secondi, senza coinvolgere il personale. Gli analisti della sicurezza non dovranno seguire i passaggi, le istruzioni e il flusso di lavoro decisionale per indagare sull'evento e stabilire se è un vero incidente. Non dovendo più occuparsi di attività ripetitive che richiedono molto tempo, potranno concentrarsi sul lavoro più importante e di maggior valore.

L’orchestrazione della sicurezza è il coordinamento basato sulle macchine di una serie di attività di sicurezza indipendenti, che comprende le indagini, la risposta e la risoluzione degli incidenti in un’unica infrastruttura complessa. Garantisce che tutti gli strumenti, che siano legati alla sicurezza o meno, lavorino in sintonia, automatizzando le attività dei prodotti e dei flussi di lavoro o avvisando manualmente gli agenti riguardo a incidenti importanti che richiedono maggiore attenzione.

L'orchestrazione della sicurezza può:

- Fornire più contesto sugli incidenti legati alla sicurezza. Uno strumento di orchestrazione della sicurezza aggrega i dati di diverse origini per offrire informazioni più dettagliate. Pertanto, offre una visione più completa dell’intero ambiente.

- Consentire indagini più approfondite e significative. Gli analisti della sicurezza possono smettere di gestire gli avvisi e iniziare a indagare sul motivo per cui si verificano gli incidenti. Inoltre, generalmente gli strumenti di orchestrazione della sicurezza dispongono di dashboard, grafici e sequenze temporali molto interattivi e intuitivi, e questi elementi visivi possono essere molto utili nel corso delle indagini.

- Migliorare la collaborazione. A seconda del tipo di incidenti relativi alla sicurezza, potrebbe essere necessario coinvolgere altre parti, come analisti di livelli diversi, responsabili, direttori tecnici e alti dirigenti, personale dell’ufficio legale e addetti alle risorse umane. L’orchestrazione della sicurezza può mettere i dati necessari a disposizione di tutti, rendendo molto più efficaci la collaborazione e la risoluzione dei problemi.

In ultima analisi, l’orchestrazione della sicurezza aumenta l’integrazione delle difese, consentendo al team addetto alla sicurezza di automatizzare processi complessi e massimizzare il valore del personale, dei processi e degli strumenti dedicati alla sicurezza.

Qual è la differenza tra automazione e orchestrazione?

Benché orchestrazione e automazione della sicurezza sono termini spesso utilizzati in modo intercambiabile, le due piattaforme hanno ruoli molto diversi:

- L’automazione della sicurezza riduce il tempo necessario a rilevare e rispondere agli incidenti ripetitivi e ai falsi positivi, in modo che gli avvisi non restino ignorati per lunghi periodi di tempo:

- Gli analisti della sicurezza hanno più tempo per concentrarsi su attività strategiche, come la ricerca e le indagini.

- Ogni playbook automatizzato affronta uno scenario noto con una linea d’azione prestabilita.

- L’orchestrazione della sicurezza consente di condividere facilmente le informazioni, permettendo a strumenti diversi di rispondere agli incidenti come gruppo, anche quando i dati sono diffusi in una rete vasta e sistemi o dispositivi multipli:

- L’orchestrazione della sicurezza usa più attività automatizzate per eseguire un processo o un flusso di lavoro completo e complesso.

- La forza di una soluzione SOAR è nella portata delle integrazioni predefinite, che accelerano e agevolano la distribuzione dei casi d'uso delle operazioni di sicurezza.

L’obiettivo dell'automazione è semplificare e rendere più efficienti le operazioni di sicurezza occupandosi di una serie di singole attività, mentre l’orchestrazione mette in connessione tutti gli strumenti di sicurezza in modo che si alimentino a vicenda, creando un processo di flussi di lavoro veloce ed efficiente dall’inizio alla fine. Funzionano meglio quando sono abbinate e i gruppi addetti alla sicurezza possono massimizzare l'efficienza e la produttività adottandole entrambe.

Cos’è la gestione della threat intelligence (TIM)?

Oltre all’orchestrazione, automazione e risposta della sicurezza, una piattaforma SOAR può anche includere la gestione della threat intelligence, o TIM. La gestione della threat intelligence (TIM) consente alle organizzazioni di comprendere meglio lo scenario delle minacce globale, prevedere le mosse successive degli aggressori e intervenire rapidamente per bloccare gli attacchi.

C’è una notevole differenza tra la threat intelligence e la sua gestione. La threat intelligence consiste in dati e informazioni sulle minacce, mentre la gestione della threat intelligence è la raccolta, la normalizzazione, l'arricchimento e l’intervento sui dati riguardo ai potenziali aggressori e alle loro intenzioni, motivazioni e abilità. Queste informazioni permettono alle organizzazioni di prendere decisioni più consapevoli e in modo più rapido, e quindi di prepararsi al meglio per affrontare le minacce informatiche.

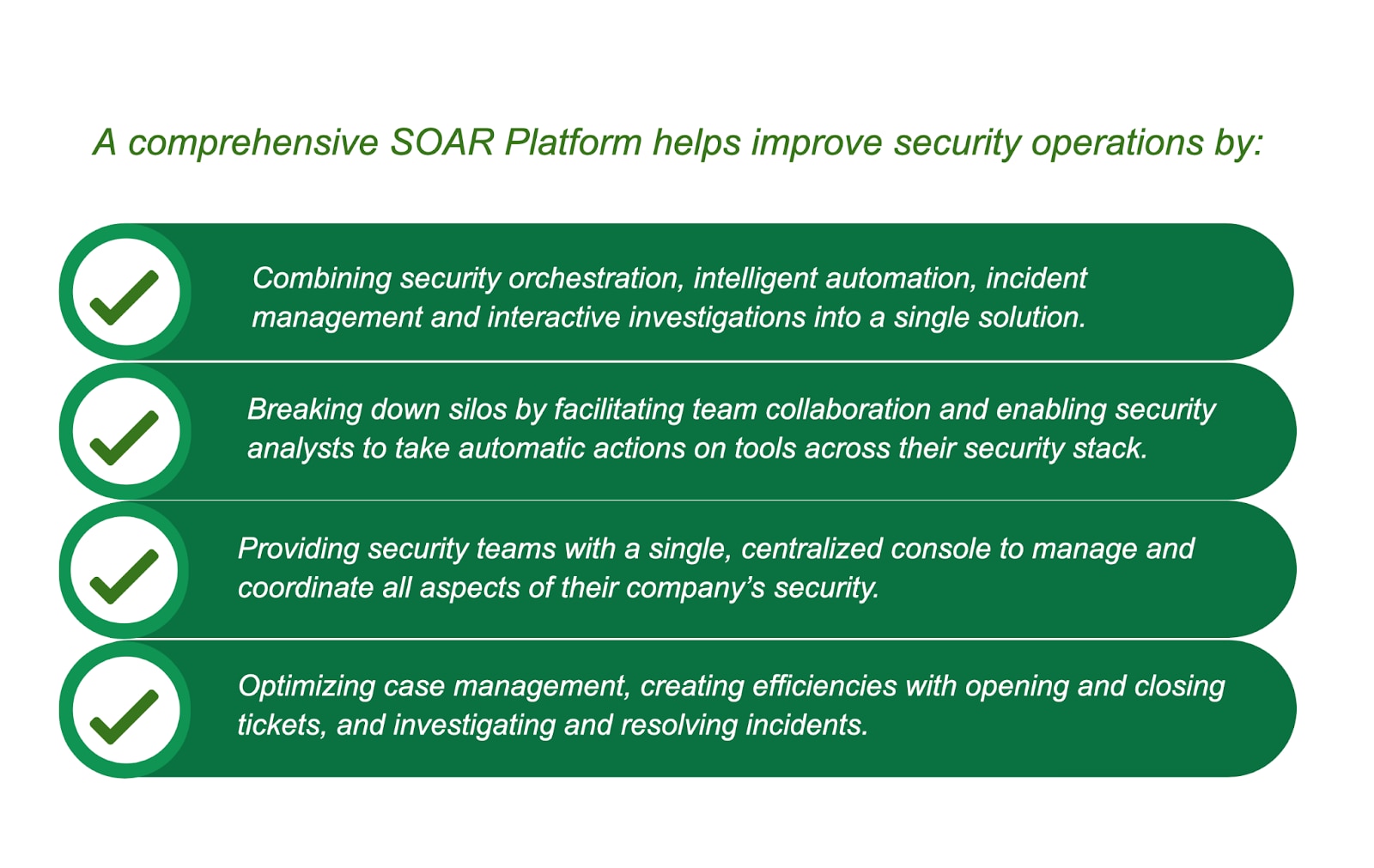

Perché il SOAR è importante?

In un mondo in costante crescita e sempre più digitale, le organizzazioni si trovano di fronte a numerose sfide quando si tratta di sicurezza informatica. Più sono complesse e dannose le minacce, più le aziende devono sviluppare un approccio efficiente ed efficace per il futuro delle operazioni di sicurezza. Per questo, il SOAR sta rivoluzionando il modo in cui i team addetti alle operazioni di sicurezza gestiscono avvisi e minacce, li analizzano e rispondono a essi.

Oggi i team addetti alle operazioni di sicurezza hanno la responsabilità di gestire manualmente migliaia di avvisi ogni giorno, con margini di errore e grande inefficienza operativa, per non parlare di strumenti di sicurezza superati, isolati e poco efficienti e di una grave carenza di talenti qualificati nella sicurezza informatica.

Molti team addetti alle operazioni di sicurezza hanno difficoltà a mettere in relazione gli avvisi provenienti da sistemi diversi, che risultano in troppi processi manuali soggetti a errori e non dispongono di personale altamente qualificato per risolvere questi problemi.

Dato il crescente numero di minacce e avvisi e la mancanza di risorse per affrontarli tutti, gli analisti sono costretti a scegliere quali avvisi vanno presi sul serio e necessitano di interventi e quali possono essere ignorati. Per di più, spesso sono così oberati di lavoro da rischiare di perdersi le minacce vere, finendo per fare un gran numero di errori cercando di rispondere alle minacce e agli operatori malevoli.

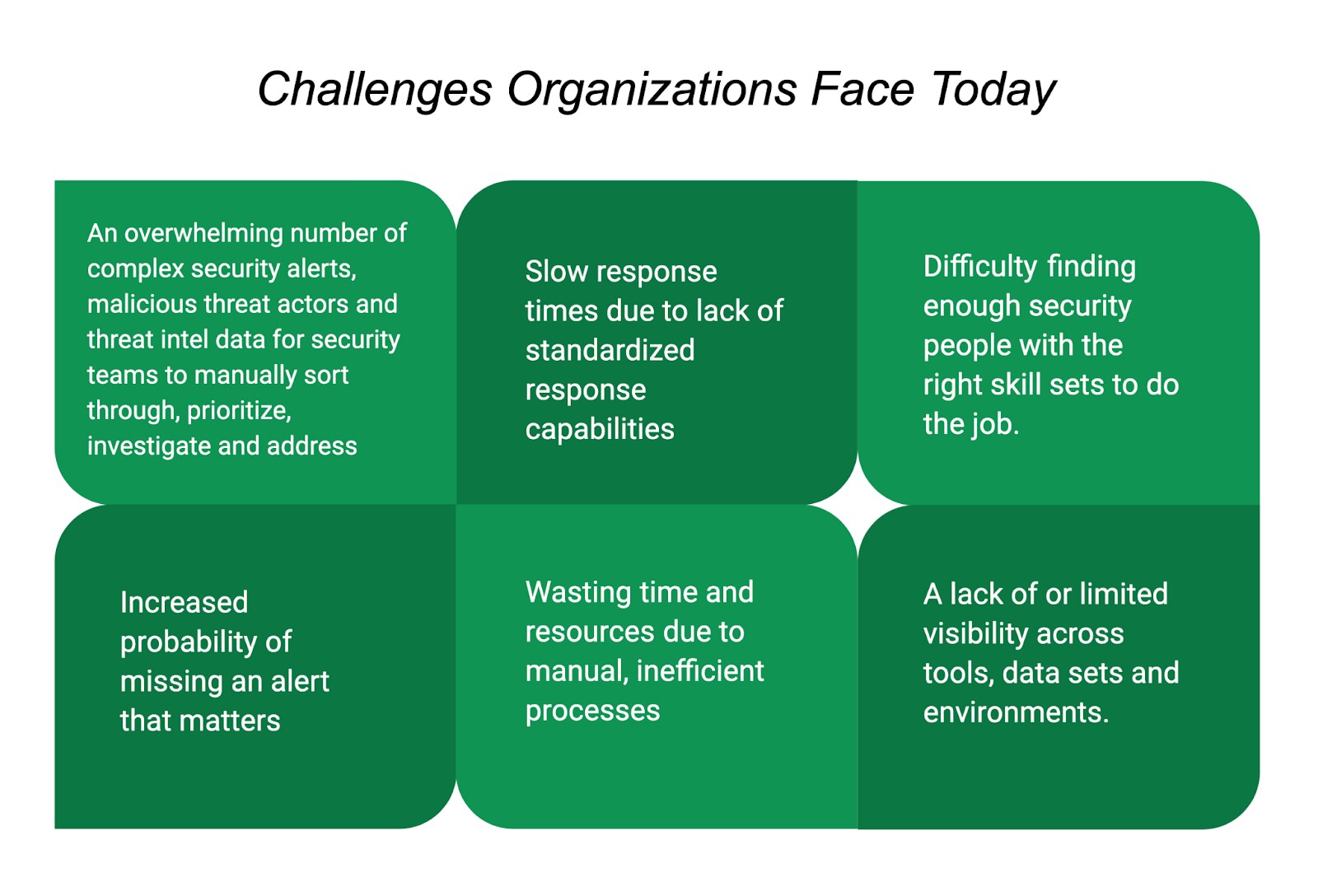

Per questo motivo, è essenziale che le organizzazioni dispongano di sistemi come una piattaforma SOAR, che consente loro di orchestrare e automatizzare in modo sistematico il processo di avviso e risposta. Eliminando le attività banali che richiedono la maggior parte del tempo, dell'energia e delle risorse, i team addetti alle operazioni di sicurezza sono più efficienti e produttivi nel gestire gli incidenti e indagare su di essi; in questo modo, possono ampiamente migliorare il livello di sicurezza complessivo dell’organizzazione.

Il SOAR ti permette di:

- Integrare sicurezza, operazioni IT e strumenti di threat intelligence. Puoi collegare tutte le tue soluzioni di sicurezza, inclusi gli strumenti di altri fornitori, per ottenere un livello più completo di raccolta e analisi dei dati. I team addetti alla sicurezza possono smettere di giostrarsi tra una gran varietà di console e strumenti.

- Visualizzare tutto in un’unica posizione. Il tuo team addetto alla sicurezza ottiene accesso a una singola console che fornisce tutte le informazioni necessarie per indagare sugli incidenti e risolverli. I team addetti alla sicurezza possono accedere alle informazioni necessarie da un’unica posizione.

- Accelerare la risposta agli incidenti. È dimostrato che i SOAR riducono sia il tempo medio di rilevamento (MTTD) che il tempo medio di risposta (MTTR). Dato che molte azioni sono automatizzate, un'ampia percentuale di incidenti può essere gestita immediatamente e in modo automatico.

- Prevenire interventi che richiedono molto tempo. Il SOAR riduce drasticamente i falsi positivi, le attività ripetitive e i processi manuali che occupano una buona parte del tempo degli analisti della sicurezza.

- Accedere a informazioni migliori. Le soluzioni SOAR aggregano e verificano i dati di piattaforme di threat intelligence, firewall, sistemi di rilevamento delle intrusioni, SIEM e altre tecnologie, offrendo al tuo team addetto alla sicurezza maggiori informazioni e più contesto. Questo semplifica la risoluzione dei problemi e migliora le prassi. Gli analisti possono condurre indagini più ampie e approfondite quando emergono problemi.

- Migliorare le segnalazioni e la comunicazione. Aggregando tutte le attività legate alle operazioni di sicurezza in un’unica posizione e mostrandole in una dashboard intuitiva, gli stakeholder possono ricevere tutte le informazioni di cui hanno bisogno, incluse metriche chiare che li aiutano a individuare come migliorare i flussi di lavoro e ridurre i tempi di risposta.

- Migliorare le capacità decisionali. Lo scopo delle piattaforme SOAR è di essere intuitive, anche per gli analisti della sicurezza con meno esperienza, offrendo funzioni come playbook predefiniti, funzionalità di trascinamento per creare playbook da zero e assegnazione di priorità automatizzata agli avvisi. Inoltre, uno strumento SOAR può raccogliere dati e offrire informazioni che agevolano gli analisti nella valutazione degli incidenti e nell’intraprendere le azioni giuste per correggerli.

L’importanza di avere e utilizzare il SOAR

Il SOAR è importante per aziende e organizzazioni perché minimizza l’impatto degli incidenti di sicurezza di tutti i tipi e massimizza il valore degli investimenti nella sicurezza già effettuati, riducendo il rischio complessivo di responsabilità legale e periodi di inattività dell'azienda. Il SOAR aiuta le aziende ad affrontare e superare le difficoltà legate alla sicurezza, consentendo loro di:

- Unificare i sistemi di sicurezza esistenti e centralizzare la raccolta dei dati per ottenere piena visibilità, migliorando molto il livello di sicurezza, l'efficienza operativa e la produttività dell'azienda.

- Automatizzare attività manuali ripetitive e gestire tutti gli aspetti del ciclo di vita degli incidenti di sicurezza, aumentando la produttività degli analisti e dando loro più tempo per concentrarsi sul miglioramento della sicurezza anziché sull'esecuzione di attività manuali.

- Definire procedure di analisi e risposta agli incidenti e sfruttare i playbook di sicurezza per assegnare priorità, standardizzare e rendere scalabili i processi di risposta in modo coerente, trasparente e documentato.

- Rispondere agli incidenti più rapidamente, perché gli analisti possono identificare e assegnare il livello di gravità degli incidenti agli avvisi di sicurezza in modo rapido e accurato, riducendo gli avvisi e alleviando l’alert fatigue.

- Semplificare processi e operazioni per identificare e gestire meglio potenziali vulnerabilità in modo sia proattivo che reattivo.

- Supportare la collaborazione in tempo reale e le indagini non strutturate inviando ciascun incidente di sicurezza all’analista più adatto a rispondervi fornendo funzioni che supportano la comunicazione e il monitoraggio facile tra i vari team e i loro membri.

Scopri i vantaggi di XSOAR con lo strumento per il calcolo del ROI e ottieni un report personalizzato che mostri chiaramente il valore aziendale, basato su dimensioni e utilizzo, che XSOAR può portare alla tua organizzazione.

Casi d'uso di SOAR

La tabella seguente offre esempi di caso d'uso comuni per SOAR.

Caso d'uso |

A cosa serve l’orchestrazione (panoramica di alto livello) |

Gestire gli avvisi di sicurezza |

Arricchimento e risposta al phishing: acquisizione di potenziali e-mail di phishing; attivazione di un playbook; automazione ed esecuzione di attività ripetibili, come la valutazione e il coinvolgimento degli utenti implicati; estrazione e verifica degli indicatori; identificazione dei falsi positivi; attivazione del SOC per una risposta standardizzata su vasta scala. Infezione da malware degli endpoint: acquisizione dei dati sui feed di minacce dagli strumenti endpoint; arricchimento di tali dati; incrociamento dei file e/o degli hash recuperati con una soluzione di gestione delle informazioni e degli eventi di sicurezza (SIEM); notifica agli analisti; pulizia degli endpoint; aggiornamento del database degli strumenti endpoint. Accessi utente non riusciti: dopo un numero predefinito di tentativi di accesso non riusciti da parte di un utente, valutazione per capire se si tratta di un caso autentico o di attività dannose attivando un playbook, coinvolgendo gli utenti, analizzando le loro risposte, facendo scadere le password e chiudendo il playbook. Accessi da posizioni insolite: identificazione di tentativi di accesso a virtual private network (rete privata virtuale, VPN) potenzialmente dannosi verificando la presenza di VPN e broker di sicurezza per l'accesso al cloud (CASB); incrociamento degli IP; conferma di una violazione con l’utente; attivazione di un blocco; chiusura del playbook. |

Gestire le operazioni di sicurezza |

Gestione dei certificati Secure Sockets Layer (SSL): verifica degli endpoint per capire quali certificati SSL sono scaduti o in scadenza; avviso agli utenti; nuova verifica dello stato qualche giorno dopo; escalation di un problema al personale adeguato; chiusura del playbook. Diagnostica e avvio degli endpoint: verifica della connettività, inclusa quella dell’agente; arricchimento del contesto; apertura di un ticket; avvio degli agenti; chiusura del playbook. Gestione delle vulnerabilità: acquisizione di informazioni su vulnerabilità e risorse; arricchimento dei dati degli endpoint e delle vulnerabilità ed esposizioni comuni (CVE); esecuzione di query per il contesto di vulnerabilità; calcolo della gravità; trasferimento del controllo agli analisti della sicurezza per la correzione e le indagini; chiusura del playbook. |

Cercare le minacce e rispondere agli incidenti |

Ricerca degli indicatori di compromissione (IOC): raccolta ed estrazione degli IOC dai file allegati; ricerca degli IOC negli strumenti di threat intelligence; aggiornamento dei database; chiusura del playbook. Analisi dei malware: acquisizione di dati da diverse origini; estrazione e disattivazione dei file dannosi; creazione e visualizzazione di un report; verifica della presenza di eventi malevoli; aggiornamento del database; chiusura del playbook. Risposta agli incidenti cloud-aware: consumo di dati dagli strumenti di rilevamento delle minacce e registrazione degli eventi incentrati sul cloud; unificazione dei processi nelle infrastrutture di sicurezza cloud e on-premise; correlazione con un SIEM; estrazione e arricchimento degli indicatori; verifica della presenza di eventi malevoli; trasferimento del controllo agli analisti per l'esame delle informazioni; aggiornamento del database; chiusura del playbook. |

Automatizzare l’arricchimento dei dati |

Arricchimento IOC: acquisizione di dati da diverse origini; estrazione degli indicatori da disattivare; arricchimento di URL, IP e hash; verifica della presenza di eventi malevoli; aggiornamento del database; invito agli analisti a esaminare le informazioni e a indagare su di esse; chiusura del playbook. Assegnazione della gravità agli incidenti: verifica degli altri prodotti per dare un punteggio di vulnerabilità e vedere se agli indicatori esistenti è stato assegnato un punteggio; assegnazione della gravità; verifica dei nomi utente e degli endpoint per vedere se sono inseriti in un elenco critico; assegnazione della gravità critica; chiusura di un incidente. |

Scopri altri Principali casi d'uso dell'orchestrazione della sicurezza.

Quali sono gli aspetti principali di una piattaforma SOAR? Guida alle best practice

Ora che conosci la definizione di SOAR e ne comprendi le varie funzionalità, come puoi capire quale prodotto SOAR risponde alle esigenze della tua organizzazione? Cosa dovresti cercare in una piattaforma SOAR?

Facendo un confronto tra vari fornitori SOAR, ci sono alcuni fattori da prendere in considerazione prima di prendere una decisione. Al di là della tecnologia di base, il processo decisionale dell'acquirente è fortemente influenzato dalla disponibilità dei seguenti fattori e servizi. Gli elementi che le organizzazioni dovrebbero prendere in considerazione prima di implementare un prodotto SOAR includono: una valutazione della propria maturità; le integrazioni tecnologiche e lo stack di strumenti necessari; i processi esistenti; e il metodo di distribuzione scelto.

Dopo una verifica interna del proprio livello di sicurezza, un’organizzazione deve prendere in considerazione i fattori relativi al prodotto SOAR in sé. Tali considerazioni comprendono:

- Facilità d'uso e connettività con altri strumenti: Uno strumento di orchestrazione della sicurezza dovrebbe agire come una fibra connettiva tra il rilevamento, l'arricchimento, la risposta e gli strumenti alleati.

Le organizzazioni dovrebbero puntare a uno scenario finale in cui lo strumento SOAR acquisisce avvisi dagli strumenti di rilevamento attualmente utilizzati ed esegue playbook automatizzati che coordinano le azioni di arricchimento, di risposta e degli strumenti alleati.

Quanti comandi o azioni possono essere eseguiti da dentro la piattaforma? Ci sono integrazioni in grado di affrontare le seguenti aree di interesse? Ad esempio:

- Classificazione e mappatura

- Rilevamento e monitoraggio

- Feed di arricchimento dei dati e threat intelligence

- Applicazione e risposta

- Funzionalità di integrazione personalizzate: La piattaforma ha un meccanismo (ad esempio, un SDK interno) per creare integrazioni personalizzate? Il periodo di onboarding della piattaforma include il supporto all’integrazione personalizzato da parte del team addetto ai servizi? Questi servizi sono aggiuntivi o fanno parte del prezzo d’acquisto del prodotto?

- Integrazioni preconfigurate/predefinite: Quante integrazioni (ampiezza delle categorie e approfondimento in ciascuna di esse) ha la piattaforma? Con il tempo, vengono aggiunte nuove integrazioni alla piattaforma? Con che frequenza? Questi aggiornamenti sono gratuiti o si tratta di servizi aggiuntivi?

- Gestione dei casi e degli incidenti: La piattaforma dispone di una gestione dei casi nativa o integrata con strumenti di gestione dei casi pertinenti? La piattaforma consente la ricostruzione delle sequenze temporali degli incidenti? La piattaforma supporta la documentazione e l’analisi post-incidente? La piattaforma crea audit trail per evidenziare i flussi di dati e gestire la responsabilità?

- Integrazione con la threat intelligence: La threat intelligence è conoscenza basata su prove, inclusi contesto, meccanismi, indicatori, implicazioni e consigli incentrati sull'azione riguardo a una minaccia o un rischio per le risorse esistente o emergente. Le piattaforme SOAR con un’integrazione di threat intelligence possono utilizzare le conoscenze raccolte per aiutare i team SOC a prendere decisioni informate riguardo all’impatto delle minacce esterne sul loro ambiente. Le indagini sugli incidenti vengono accelerate, con la capacità di mappare la threat intelligence esterna e gli incidenti che avvengono nella rete e la possibilità di scoprire attività dannose precedentemente non rilevate. I flussi di lavoro automatizzati consentono la distribuzione scalabile e in tempo reale di threat intelligence pertinente ai punti di applicazione.

- Funzionalità dei flussi di lavoro e dei playbook: La piattaforma dispone di funzionalità dei flussi di lavoro (processi visivi basati su attività)? La piattaforma mostra un'esecuzione in diretta dei playbook per ciascun incidente? La piattaforma supporta l'annidamento dei playbook? La piattaforma supporta la creazione di attività di playbook personalizzate (sia automatizzate che manuali)? La piattaforma supporta il trasferimento di attività personalizzate nei playbook?

- Flessibilità di distribuzione: Le tecnologie usate dalle organizzazioni per svolgere le proprie attività e proteggere i propri dati sono in uno stato di continua evoluzione e cambiamento. Con tutta questa variabilità, l’agilità e la scalabilità sono essenziali quando si sceglie uno strumento di orchestrazione della sicurezza. Queste dipendono molto dalla flessibilità delle opzioni di distribuzione disponibili e come tali opzioni si allineano con altri strumenti e requisiti all’interno dell’organizzazione.

Che tipo di opzioni di distribuzione flessibile ha la piattaforma? La piattaforma è progettata per la multitenancy e ha la sicurezza necessaria per supportare la segmentazione della rete per la comunicazione tra le reti dell’organizzazione? La piattaforma ha scalabilità orizzontale tra diversi tenant e un livello di alta disponibilità garantita?

- Prezzi: Prima di selezionare uno strumento di orchestrazione della sicurezza, considera i metodi per stabilire i prezzi che si adattano meglio alle procedure di bilancio complessive della tua organizzazione. I metodi prevalenti per stabilire i prezzi sul mercato oggi sono:

- Prezzo per azione o automazione

- Prezzo per nodo o endpoint

- Abbonamento annuale con costi aggiuntivi per utenti amministratori in più

- Servizi e funzionalità aggiuntivi: Oltre alle competenze di base del SOAR, quali altre risorse di differenziazione fornite dall'azienda potrebbero essere vantaggiose per la tua organizzazione?

- Servizi professionali: L'azienda fornisce servizi professionali ai propri clienti, garantendo che la distribuzione si svolga bene dall’inizio alla fine?

- Supporto post-vendita: Che tipo di supporto fornisce l'azienda dopo l’installazione? L'azienda fornisce il tipo di supporto di cui avete bisogno tu e la tua organizzazione?

Trovare la migliore soluzione SOAR per le operazioni di sicurezza richiede che l’offerta del fornitore e le esigenze SOC dell’organizzazione siano allineate per migliorare efficienza ed efficacia. La giusta soluzione SOAR non dovrebbe soltanto essere complementare e compatibile con i prodotti, i playbook e i processi già esistenti; dovrebbe anche ottimizzare la collaborazione, offrire flessibilità nelle funzionalità di distribuzione e hosting e avere un modello di prezzi che si allinea alle esigenze dell’organizzazione.

Scopri in che modo Cortex XSOAR è mappata per i requisiti SOAR di Gartner