-

- Quais são os diferentes tipos de firewalls?

- Recursos dos firewalls modernos

- Tipos de firewall por sistemas protegidos

- Tipos de firewall por fator de forma

- Tipos de firewall por posicionamento na infraestrutura de rede

- Tipos de firewall por método de filtragem de dados

- Como escolher o firewall certo para uma rede empresarial

- Perguntas frequentes sobre os tipos de firewall

Tabela de conteúdo

-

O que é um firewall de perímetro?

- Como funciona um firewall de perímetro?

- Tipos de firewalls de perímetro

- O que é o perímetro da rede?

- Benefícios do firewall de perímetro

- Riscos do firewall de perímetro

- Firewall de perímetro vs. Firewall de cliente

- Firewall de perímetro vs. Firewall de data center

- Perguntas frequentes sobre o firewall de perímetro

-

O que é um firewall de filtragem de pacotes?

- Como funciona um firewall de filtragem de pacotes?

- Casos de uso de firewall de filtragem de pacotes

- Benefícios do firewall de filtragem de pacotes

- Desafios do firewall de filtragem de pacotes

- Tipos de firewalls de filtragem de pacotes

- Comparação dos firewalls de filtragem de pacotes com outras tecnologias de segurança

- Perguntas frequentes sobre firewall com filtragem de pacotes

- O que é um firewall de rede?

Tipos de firewalls definidos e explicados

Tabela de conteúdo

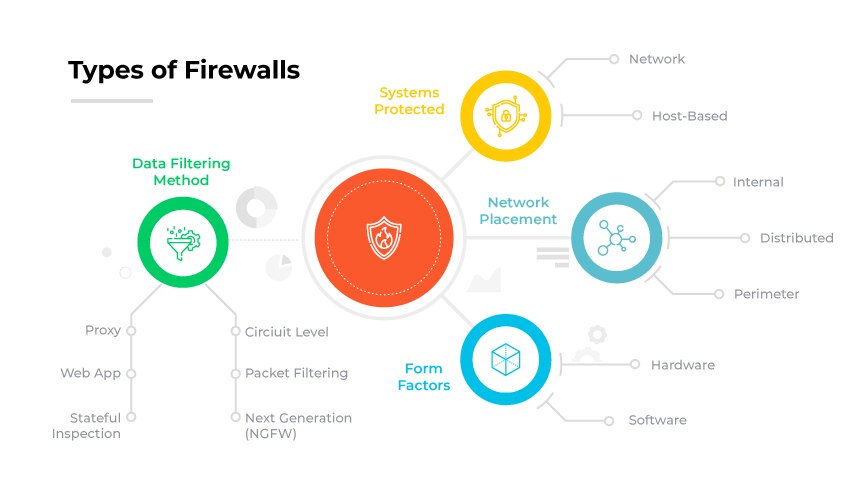

Há muitos tipos de firewalls, geralmente categorizados por sistema protegido, fator de forma, posicionamento na rede e método de filtragem de dados, incluindo

- Firewall de rede

- Firewall baseado em host

- Firewall de hardware

- Firewall de software

- Firewall interno

- Firewall distribuído

- Firewall de perímetro

- Firewall de próxima geração (NGFW)

- Firewall de filtragem de pacotes

- Gateway em nível de circuito

- Firewall de aplicativo da Web

- Firewall proxy

- Firewall de inspeção de estado

Recursos dos firewalls modernos

Desde sua criação, os firewalls continuam sendo a pedra angular da segurança de rede . Com a evolução da tecnologia, os recursos de firewall e os métodos de implantação também evoluíram.

Os avanços na tecnologia levaram ao surgimento de muitas variações de firewall. A ampla gama de termos e opções pode ser confusa. Firewalls diferentes executam funções distintas, o que é uma maneira de estabelecer distinções entre os tipos. Um método comum para categorizar os tipos de firewall é o sistema que eles protegem, o fator de forma, a colocação na infraestrutura da rede e o método de filtragem de dados.

As organizações podem precisar de vários tipos de firewall para ter uma segurança de rede eficaz. Também é importante observar que um produto de firewall pode oferecer vários tipos de firewall.

Tipos de firewall por sistemas protegidos

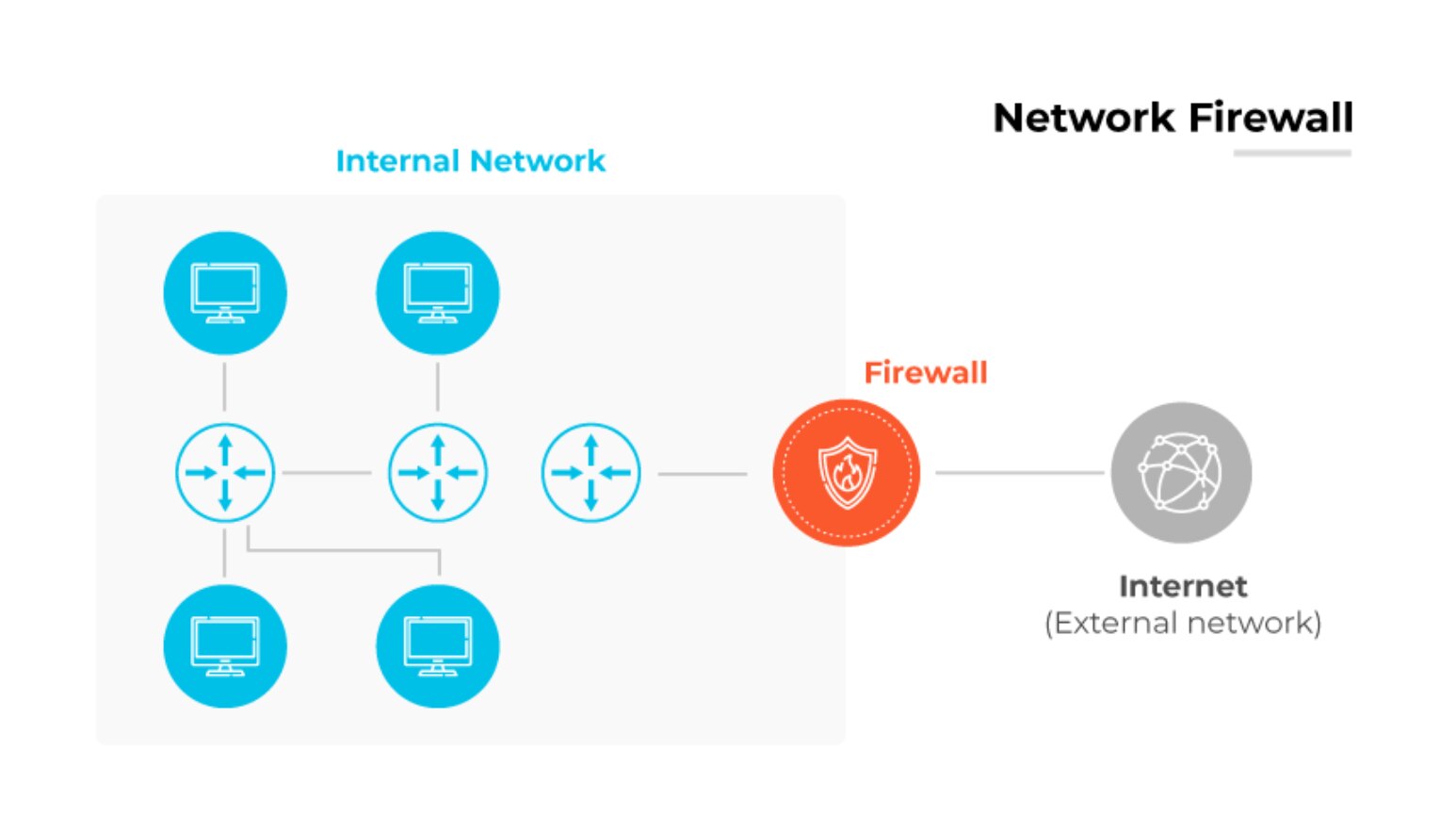

Firewall de rede

Um firewall de rede é posicionado na junção entre redes confiáveis e não confiáveis, como sistemas internos e a Internet. Sua função principal é monitorar, controlar e decidir sobre a validade do tráfego de entrada e saída com base em um conjunto predefinido de regras. Essas regras foram criadas para impedir o acesso não autorizado e manter a integridade da rede.

A função operacional de um firewall de rede está em sua capacidade de examinar cada pacote de dados. Ao comparar os atributos dos pacotes, como endereços IP de origem e destino, protocolo e números de porta, com as regras estabelecidas, ele bloqueia com eficácia as possíveis ameaças ou o fluxo de dados indesejados. Seja implementado como hardware, software ou ambos, sua colocação garante uma triagem de tráfego abrangente.

Além da simples regulação do tráfego, os firewalls da rede oferecem recursos de registro. Os registros ajudam os administradores a rastrear e investigar atividades suspeitas.

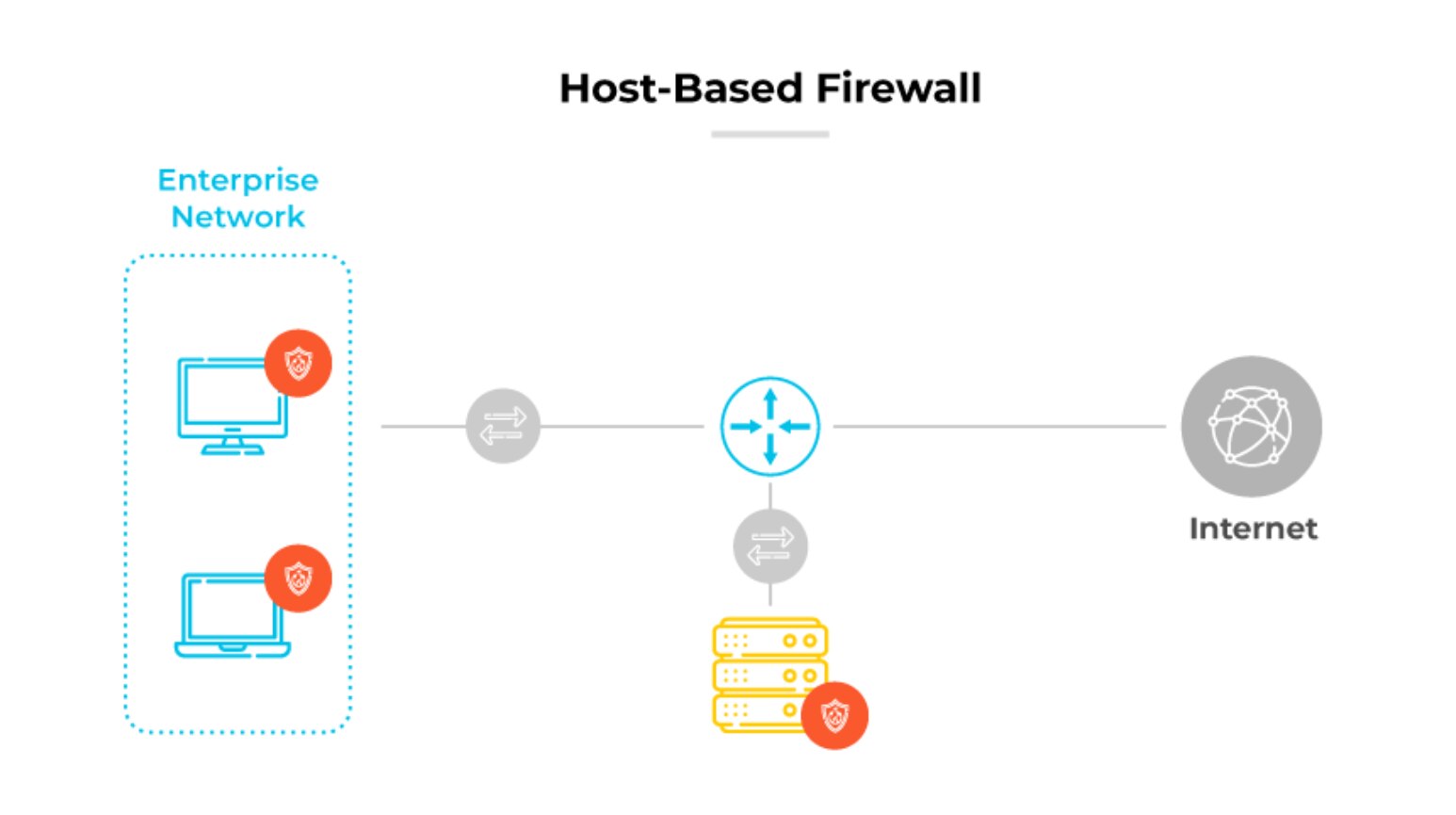

Firewall baseado em host

Um firewall de software baseado em host é um software que opera em um único dispositivo dentro de uma rede. Ele é instalado diretamente em computadores ou dispositivos individuais, oferecendo uma camada específica de proteção contra possíveis ameaças. Ao examinar o tráfego de entrada e saída desse dispositivo específico, ele filtra efetivamente o conteúdo nocivo, garantindo que malware, vírus e outras atividades mal-intencionadas não se infiltrem no sistema.

Em ambientes em que a segurança da rede é fundamental, os firewalls baseados em host complementam as soluções baseadas em perímetro. Enquanto as defesas de perímetro protegem os limites mais amplos da rede, os firewalls baseados em host reforçam a segurança no nível do dispositivo. Essa estratégia de proteção dupla garante que, mesmo que uma ameaça ultrapasse as defesas primárias da rede, os computadores individuais permaneçam protegidos.

Tipos de firewall por fator de forma

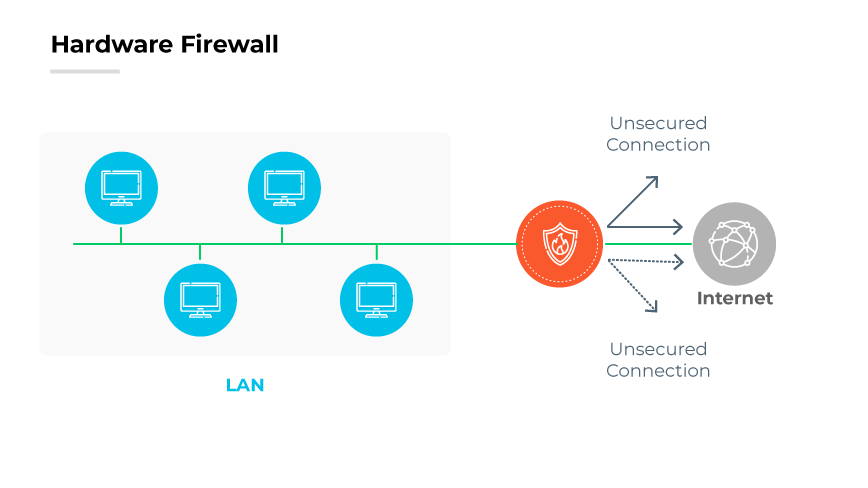

Firewall de hardware

Um firewall de hardware é um dispositivo físico colocado entre um computador ou uma rede e sua conexão com a Internet. Ele opera independentemente do dispositivo host, examinando o tráfego de entrada e de saída para garantir a conformidade com as regras de segurança definidas. Ao analisar ativamente os pacotes de dados, o firewall de hardware pode identificar e bloquear ameaças, fornecendo uma barreira robusta contra possíveis invasões cibernéticas.

A operação de um firewall de hardware envolve conectá-lo diretamente entre a origem da Internet e a rede ou o sistema de destino. Uma vez implementado, todo o tráfego da Internet, seja de entrada ou de saída, deve passar por esse dispositivo. Ao inspecionar cada pacote de dados, as decisões são tomadas com base em políticas de segurança predefinidas. O tráfego malicioso ou suspeito é bloqueado, de modo que apenas dados seguros e legítimos chegam à rede interna. As ameaças são interceptadas antes de chegarem aos sistemas internos, oferecendo uma abordagem proativa à segurança da rede.

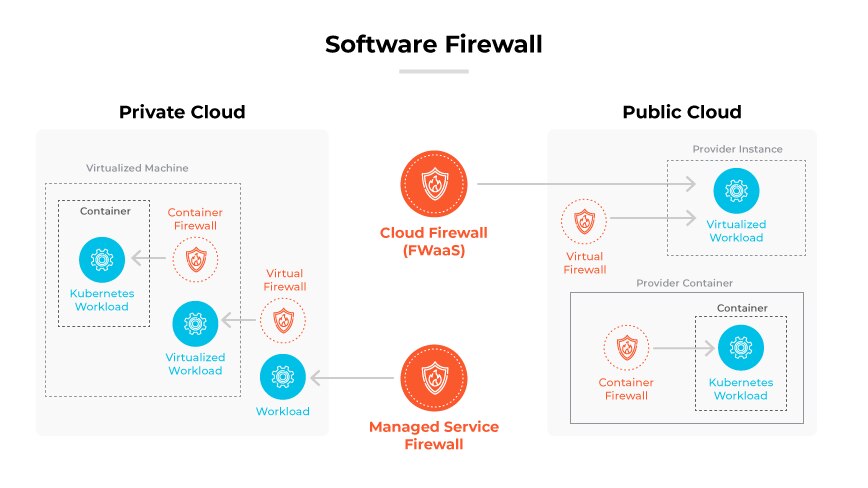

Firewall de software

Um firewall de software é um firewall em um fator de forma de software em vez de um dispositivo físico, que pode ser implantado em servidores ou máquinas virtuais para proteger ambientes de nuvem.

Os firewalls de software são projetados para proteger dados, cargas de trabalho e aplicativos confidenciais em ambientes em que é difícil ou impossível implantar firewalls físicos.

Os firewalls de software incorporam a mesma tecnologia de firewall que os firewalls de hardware (também conhecidos como firewalls de próxima geração ou NGFWs). Eles oferecem várias opções de implantação para atender às necessidades de ambientes híbridos/multi-nuvem e aplicativos modernos em nuvem. Os firewalls de software podem ser implantados em qualquer rede virtualizada ou ambiente de nuvem.

O que é um firewall de software?

Tipos de firewalls de software

Os tipos de firewalls de software incluem firewalls de contêineres, firewalls virtuais (também conhecidos como firewalls de nuvem) e firewalls de serviços gerenciados.

Firewalls de contêineres

Um firewall de contêiner é uma versão de software de um firewall de próxima geração, criado especificamente para ambientes Kubernetes.

As cargas de trabalho de contêineres incorporadas em ambientes Kubernetes podem ser difíceis de proteger com firewalls tradicionais. Consequentemente, os firewalls de contêiner ajudam as equipes de segurança de rede a proteger os desenvolvedores com profunda integração de segurança na orquestração do Kubernetes, evitando ataques a aplicativos modernos e exfiltração de dados.

Firewalls virtuais

Um firewall virtual é uma instância virtualizada de um firewall de próxima geração, usado em ambientes virtuais e de nuvem para proteger o tráfego leste-oeste e norte-sul. Às vezes, eles são chamados de "firewalls de nuvem".

Os firewalls virtuais são um tipo de firewall de software que pode inspecionar e controlar o tráfego de rede do perímetro norte-sul em ambientes de nuvem pública, bem como segmentar o tráfego leste-oeste interno em data centers físicos e filiais. Os firewalls virtuais oferecem medidas avançadas de prevenção contra ameaças por meio da microssegmentação.

Firewalls em nuvem

O termo "firewall em nuvem" se alinha melhor com o conceito de firewall virtual. Esses são mecanismos baseados em software ancorados na nuvem, responsáveis principalmente por filtrar o tráfego de rede malévolo. O modelo de entrega na nuvem levou a uma identificação comum como firewall como serviço (FWaaS).

Uma iteração digna de nota dessa terminologia é o "firewall de nuvem pública". Enfatizando a implantação em nuvem pública, esse conceito espelha fundamentalmente a função dos firewalls de hardware.

As definições do termo "firewall em nuvem" variam. Predominantemente, o termo refere-se a firewalls situados na nuvem e oferecidos por provedores de segurança, recursos fornecidos diretamente por hiperescaladores de nuvem ou dispositivos que protegem aplicativos em várias nuvens públicas. Parece que ainda não surgiu uma definição padrão do setor.

O que é um firewall de nuvem pública?

Firewalls de serviço gerenciado

Os firewalls de software também estão disponíveis como um serviço gerenciado, semelhante a muitas outras ofertas de software como serviço (SaaS). Algumas ofertas de firewall de serviço gerenciado fornecem uma maneira flexível de implantar segurança no nível do aplicativo (Camada 7) sem a necessidade de supervisão do gerenciamento. Como serviços gerenciados, alguns desses firewalls podem ser aumentados e reduzidos rapidamente

Firewall de hardware vs. Firewall de software

Um firewall de hardware é um dispositivo físico autônomo posicionado entre a rede e seus dispositivos conectados. Ele monitora e controla o tráfego de entrada e saída da rede com base em políticas de segurança predefinidas. A implantação de um firewall de hardware exige pessoal qualificado para garantir a configuração adequada e o gerenciamento contínuo.

Por outro lado, um firewall de software opera em um servidor ou máquina virtual. Esse tipo de firewall de hardware é executado em um sistema operacional centrado na segurança, normalmente em camadas sobre recursos genéricos de hardware. Muitas vezes, ele pode ser implementado rapidamente usando ferramentas de automação em nuvem.

Tanto os firewalls de hardware quanto os de software oferecem proteção essencial para a segurança da rede, e sua escolha é determinada por requisitos específicos e contextos de implantação.

Tipos de firewall por posicionamento na infraestrutura de rede

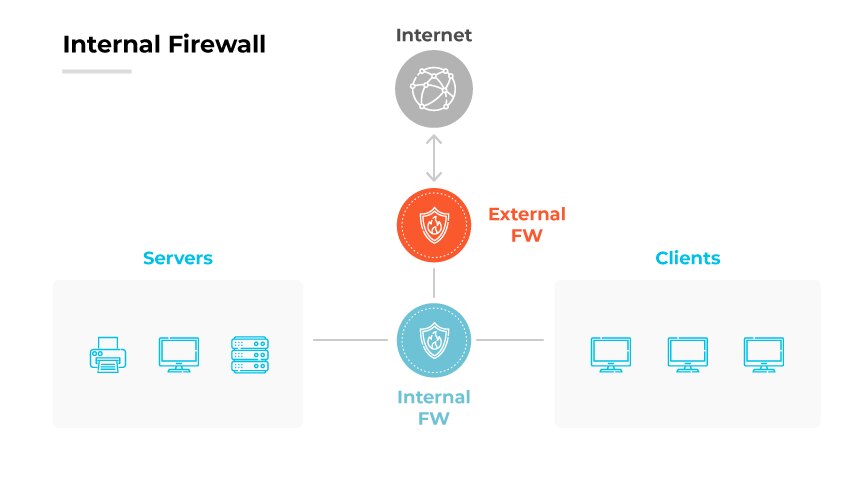

Firewall interno

Um firewall interno funciona principalmente dentro dos limites de uma rede, visando às ameaças à segurança que podem já ter penetrado nas defesas do perímetro. Ao contrário dos firewalls externos ou de perímetro, que se concentram nas ameaças externas que chegam, os firewalls internos se concentram no tráfego entre os dispositivos da rede. Isso é relevante porque nem todas as ameaças se originam da Internet. Os problemas podem surgir dentro de uma organização, seja por erros não intencionais de funcionários ou por intenções maliciosas.

Esse tipo de firewall opera sob o princípio de Zero Trust. Ele não confia automaticamente em nenhuma atividade só porque ela se origina dentro da rede. Ao segmentar a rede em zonas distintas, cada uma com suas medidas de segurança específicas, o firewall garante que as possíveis ameaças não se espalhem sem controle por todo o sistema. A microssegmentação, por exemplo, é uma técnica em que a rede é dividida em zonas menores e isoladas, aumentando a segurança. Além disso, essas soluções podem utilizar a automação inteligente para adaptar e atualizar os protocolos de segurança com base em comportamentos seguros observáveis e estabelecidos, garantindo uma proteção continuamente dinâmica.

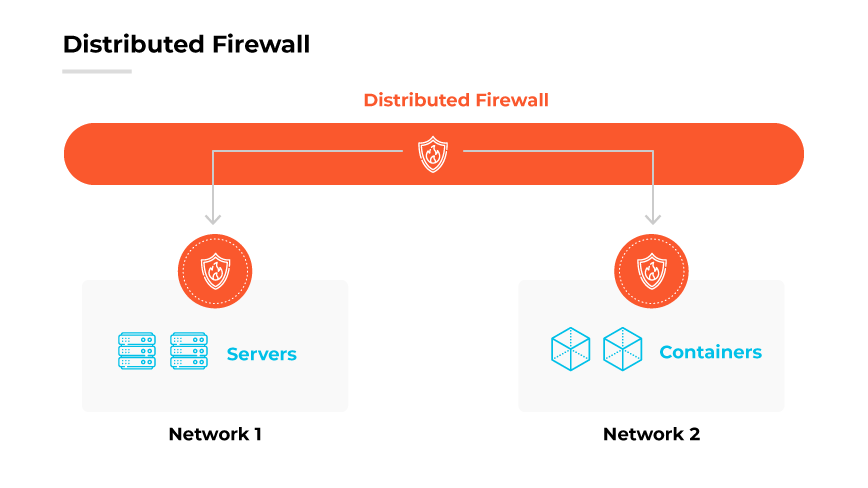

Firewall distribuído

Um firewall distribuído é um mecanismo de segurança de rede projetado para proteger toda a infraestrutura de uma organização. Ao contrário dos firewalls tradicionais, que normalmente se concentram em um único nó ou dispositivo, os firewalls distribuídos operam em uma rede. Eles aproveitam os recursos de vários dispositivos para monitorar e regular o tráfego, garantindo uma proteção consistente e completa.

Uma das principais vantagens dos firewalls distribuídos é sua capacidade de monitorar o tráfego interno e externo. Os firewalls convencionais, historicamente, têm se concentrado em ameaças externas. No entanto, à medida que as ameaças à segurança evoluem, a necessidade de monitorar o tráfego interno em busca de possíveis ameaças se tornou fundamental. Os firewalls distribuídos preenchem essa lacuna, examinando o tráfego dentro e fora da rede, oferecendo assim uma camada de segurança mais abrangente.

Outra característica notável dos firewalls distribuídos é sua escalabilidade e eficiência. Ao descentralizar o processo de monitoramento de tráfego em vários dispositivos ou nós, eles evitam gargalos e pontos de congestionamento. Essa natureza distribuída garante que, à medida que a organização se expande ou o tráfego aumenta, o sistema de firewall pode ser dimensionado adequadamente sem comprometer o desempenho ou a segurança.

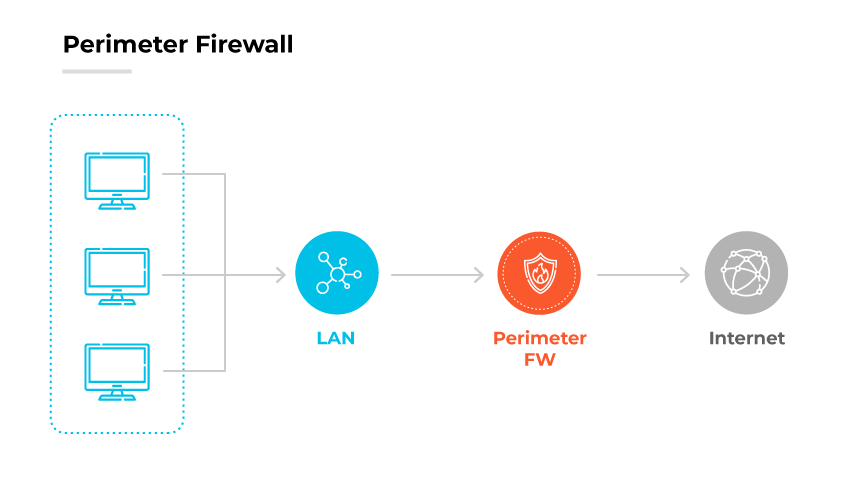

Firewall de perímetro

Um firewall de perímetro estabelece o limite entre uma rede privada e o domínio público da Internet. Funcionando como a defesa principal, esse tipo de firewall inspeciona meticulosamente cada byte de dados que tenta passar por ele. Isso protege a rede privada de dados injustificados e potencialmente prejudiciais. Uma função importante de um firewall de perímetro envolve diferenciar e, posteriormente, permitir ou proibir o tráfego com base em parâmetros predefinidos, garantindo que somente os dados legítimos e seguros tenham acesso.

A eficácia de um firewall de perímetro depende de sua capacidade de reconhecer e discernir a natureza dos pacotes de dados. Ele examina as informações do cabeçalho e a carga útil de cada pacote para determinar a intenção. Esse nível de exame ajuda na identificação de possíveis ameaças, como malware ou indicações de um ataque cibernético iminente, facilitando a ação preventiva oportuna.

O firewall de perímetro pode supervisionar o tráfego interno e externo. Enquanto o tráfego interno flui entre usuários, dispositivos e sistemas dentro da rede, o tráfego externo se origina da Internet. Devido ao grande volume e à variabilidade das ameaças na Internet, o gerenciamento do tráfego externo torna-se uma tarefa essencial para esses firewalls.

Com o tempo, os avanços tecnológicos redefiniram a arquitetura do firewall de perímetro. A introdução de firewalls de próxima geração (NGFWs) ressalta essa evolução. Incorporando os recursos de filtragem básica de pacotes e inspeção de estado, os NGFWs integram funções de segurança adicionais, incluindo inspeção profunda de pacotes e mecanismos de prevenção e detecção de intrusões. Esses avanços aprimoram o mecanismo de defesa geral, garantindo que as redes privadas permaneçam protegidas.

Tipos de firewall por método de filtragem de dados

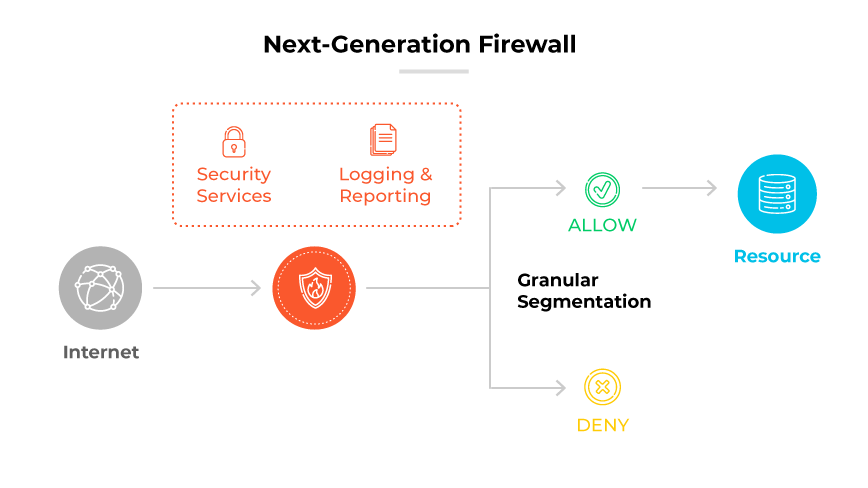

Um firewall de próxima geração (NGFW) amplia os recursos dos firewalls tradicionais, oferecendo soluções de segurança mais abrangentes. Diferentemente de seus antecessores, que se concentravam principalmente na inspeção de estado, os NGFWs oferecem recursos aprimorados para entender e controlar o tráfego de aplicativos, integrar mecanismos de prevenção contra ameaças e utilizar a inteligência de ameaças com base na nuvem. Essa abordagem evoluída garante uma inspeção mais meticulosa dos pacotes de dados, levando em conta as nuances intrincadas das ameaças cibernéticas modernas.

Além do controle de acesso, os NGFWs são capazes de enfrentar desafios modernos, como malware avançado e ataques sofisticados à camada de aplicativos. Eles se aprofundam nos dados, examinando a natureza do tráfego e identificando padrões que podem sinalizar possíveis ameaças. A integração de fontes de inteligência de ameaças nos NGFWs garante que eles permaneçam atualizados com os vetores de ameaças mais recentes, mantendo sua eficácia contra os desafios de segurança cibernética em constante evolução.

O surgimento dos NGFWs representa um avanço significativo. Ao combinar os recursos fundamentais dos firewalls tradicionais com recursos avançados de segurança, os NGFWs oferecem uma linha de defesa robusta e multifacetada. Sua capacidade de operar na camada de aplicativos e integrar mecanismos de proteção adicionais os torna um ativo indispensável para proteger as redes corporativas contra ameaças visíveis e ocultas.

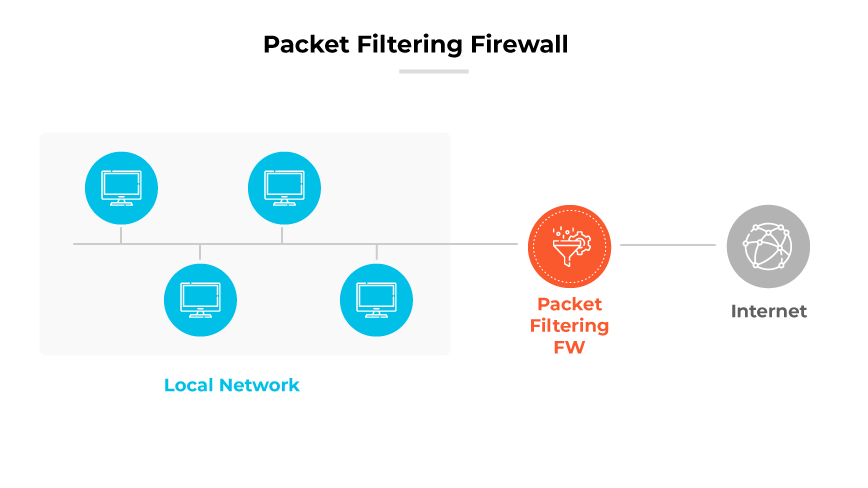

Firewall de filtragem de pacotes

Os firewalls de filtragem de pacotes operam na camada de rede, responsáveis por regular o fluxo de pacotes de dados entre as redes. Esses firewalls dependem de regras predefinidas que avaliam atributos específicos dos pacotes, como IP de origem, IP de destino, portas e protocolos. Se os atributos corresponderem às regras estabelecidas, o pacote terá permissão para passar. Caso contrário, o pacote é bloqueado.

Os tipos de firewalls de filtragem de pacotes podem ser divididos em firewalls de filtragem de pacotes estáticos, firewalls de filtragem de pacotes dinâmicos, firewalls de filtragem de pacotes sem estado e firewalls de filtragem de pacotes com estado.

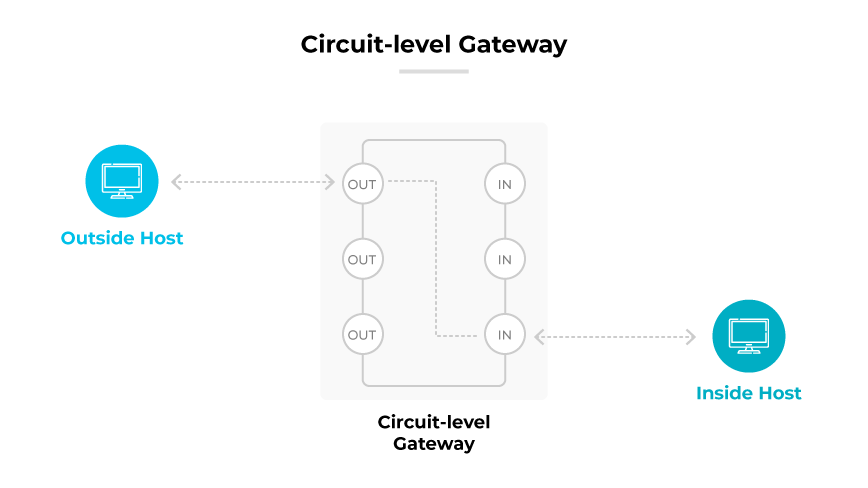

Gateway de nível de circuito

Um gateway em nível de circuito funciona principalmente na camada de sessão do modelo OSI. Sua função é supervisionar e validar o processo de handshaking entre pacotes, especificamente para conexões TCP e UDP. Ao examinar o processo de handshake e os endereços IP associados aos pacotes, esse firewall identifica o tráfego legítimo e impede o acesso não autorizado. Um gateway em nível de circuito concentra-se principalmente nas informações de cabeçalho, garantindo que o tráfego se alinhe com o conjunto de regras do firewall sem se aprofundar no conteúdo real dos pacotes de dados.

Quando um usuário procura iniciar uma conexão com um host remoto, o gateway no nível do circuito estabelece um circuito, que é essencialmente uma conexão virtual entre o usuário e o host pretendido. Esse gateway supervisiona o tráfego que atravessa esse circuito. Ele garante que o tráfego se alinhe com uma conexão já estabelecida, permitindo que apenas o tráfego verificado e autorizado passe. Quando os pacotes de dados atendem a esses critérios, o firewall facilita a conexão, permitindo que o protocolo de controle de transmissão ou o protocolo de datagrama do usuário se comunique com o servidor de destino em nome do usuário. Se os pacotes não atenderem aos critérios, o gateway rejeitará a conexão, encerrando efetivamente a sessão.

O fator diferencial dos gateways em nível de circuito é a simplicidade do projeto e da implementação. Como eles não foram projetados para entender ou interpretar protocolos de aplicativos, sua implantação geralmente é simples. Um gateway em nível de circuito é diferente dos mecanismos básicos de encaminhamento de portas. Em uma configuração de gateway em nível de circuito, o cliente reconhece um sistema intermediário, o que torna as operações do gateway mais abrangentes do que o simples encaminhamento de porta.

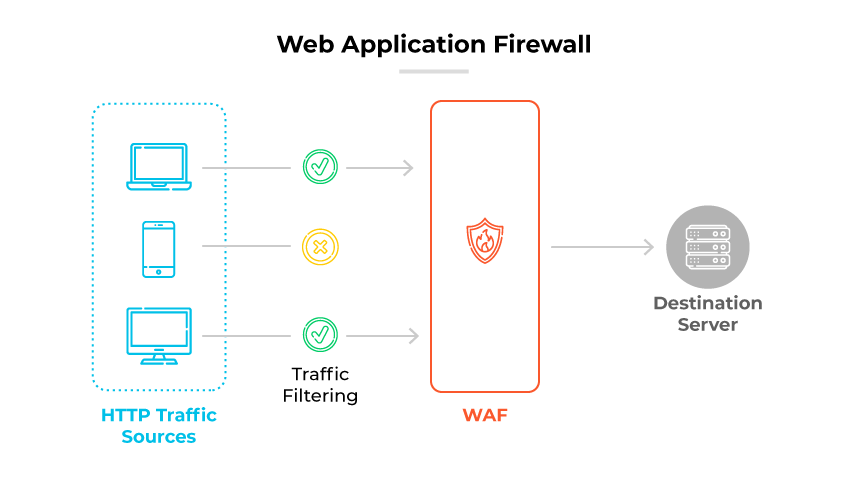

Firewall de aplicativo da Web

Um firewall de aplicativo da Web, comumente chamado de WAF, serve como uma camada especializada de proteção para aplicativos da Web, servidores da Web e APIs. Ele funciona examinando e filtrando o tráfego HTTP, protegendo assim os aplicativos da Web contra ameaças como script entre sites (XSS), injeção de SQL e inclusão de arquivos. Os WAFs se diferenciam por operarem na Camada 7, visando especificamente às ameaças da camada de aplicativos.

Posicionados na frente dos aplicativos da Web, os WAFs atuam como proxies reversos. Isso significa que eles interceptam e inspecionam as solicitações destinadas ao aplicativo Web, garantindo que apenas o tráfego legítimo passe por ele. Qualquer tráfego suspeito ou mal-intencionado é prontamente bloqueado, evitando possíveis ataques. Essa arquitetura não só aumenta a segurança dos aplicativos da Web, mas também ajuda a proteger os aplicativos da exposição direta às ameaças da Internet.

Para manter a eficiência, os WAFs empregam políticas ou conjuntos de regras. Essas regras ajudam o firewall a discernir entre tráfego benigno e potencialmente malicioso. Os ajustes a essas políticas podem ser executados rapidamente, permitindo uma resposta imediata a ameaças emergentes ou a mudanças nos padrões de ataque. Atualizações regulares dessas regras são cruciais.

O que é um WAF? | Explicação do Web Application Firewall

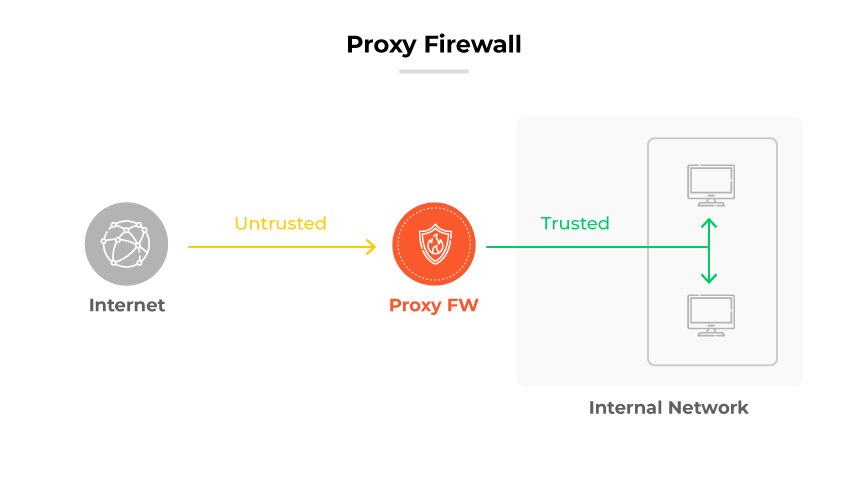

Firewall proxy

Um firewall proxy é um mecanismo de defesa vital para as redes, operando na camada de aplicativos. Também chamado de firewall de aplicativo ou firewall de gateway, ele funciona principalmente como um intermediário, filtrando mensagens entre sistemas de computador e servidores externos. Ao fazer isso, ele protege os recursos da rede contra possíveis ameaças cibernéticas.

Ao contrário dos firewalls convencionais, que não descriptografam nem inspecionam extensivamente o tráfego do protocolo do aplicativo, os firewalls proxy vão mais fundo. Eles examinam o tráfego que entra e sai de uma rede, identificando sinais de possíveis ataques cibernéticos ou malware. Como parte central de sua operação, os firewalls mantêm seus próprios endereços IP (Internet Protocol). Esse design garante que as redes externas não possam acessar diretamente a rede interna protegida.

O processo operacional de um firewall proxy é simples, mas eficaz. Os computadores de uma rede se conectam à Internet usando o proxy como gateway. Quando um usuário tenta acessar um site ou serviço externo, sua solicitação é interceptada pelo firewall proxy. Esse firewall avalia a solicitação de acordo com suas políticas definidas. Se for considerado seguro, ele estabelece uma conexão em nome do usuário. Por meio desse método, o firewall proxy garante que somente conexões autorizadas e seguras sejam estabelecidas.

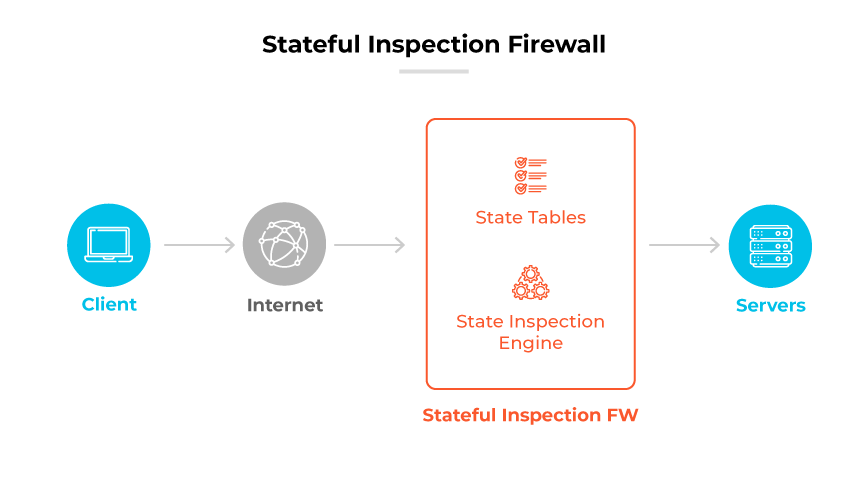

Firewall de inspeção de estado

Os firewalls de inspeção com estado são parte integrante do monitoramento ativo da conexão de rede. Ao rastrear essas conexões, eles analisam o contexto do tráfego de entrada e saída, garantindo que apenas pacotes de dados seguros atravessem a rede. Localizados nas camadas 3 e 4 do modelo OSI (Open Systems Interconnection), sua principal função é filtrar o tráfego com base em seu estado e contexto. Esse método é mais completo do que a mera proteção em nível de pacote, pois compreende o contexto mais amplo das trocas de dados.

A tecnologia subjacente de um firewall stateful é sua capacidade de realizar inspeção de pacotes. Ele examina o conteúdo de cada pacote de dados para determinar se ele corresponde aos atributos de conexões seguras reconhecidas anteriormente. Se houver uma correspondência, os dados são autorizados a passar. No entanto, se houver discrepâncias, o pacote é submetido a verificações de políticas para garantir sua segurança.

Um exemplo prático da capacidade da inspeção com estado é sua interação com o protocolo de controle de transmissão (TCP). O TCP facilita o envio e o recebimento simultâneos de dados e usa um processo de handshake de três vias para estabelecer conexões. O handshake envolve a sincronização (SYN), o reconhecimento da sincronização (SYN-ACK) e o reconhecimento (ACK). O firewall stateful utiliza esse processo para reconhecer possíveis ameaças, examinando o conteúdo dos pacotes durante o handshake. Se surgir algum sinal de alerta, como origens ou destinos suspeitos, o firewall imediatamente descarta os dados. Essa abordagem garante que apenas conexões legítimas e seguras sejam mantidas.

Firewall de camada 3 vs. de camada 7

Um firewall de camada 3 funciona na camada de rede do modelo OSI (Open Systems Interconnection). Ele se concentra principalmente na filtragem do tráfego com base em parâmetros como endereços IP, números de porta e protocolos específicos, tornando sua abordagem ampla e semelhante às operações dos roteadores. Esse tipo de firewall oferece uma cobertura eficiente e ampla, fornecendo proteção ao permitir ou negar pacotes com base em seus detalhes de origem e destino.

Por outro lado, um firewall de camada 7 opera na camada de aplicativo do modelo OSI. Sua principal vantagem está na capacidade de inspecionar profundamente o conteúdo dos pacotes de dados. Ao analisar o conteúdo específico, ele pode discernir entre o tráfego benigno e o mal-intencionado específico do aplicativo, protegendo-se efetivamente contra ameaças como injeções de SQL ou outros ataques à camada de aplicativos.

No âmbito da segurança de rede, não se trata de escolher um em detrimento do outro. Ambos os tipos de firewalls oferecem vantagens exclusivas. Enquanto os firewalls da Camada 3 fornecem filtragem rápida e de amplo espectro, os firewalls da Camada 7 se aprofundam nos detalhes intrincados dos dados, garantindo um nível mais profundo de proteção. A combinação de seus pontos fortes oferece uma estratégia robusta de defesa em profundidade para uma segurança ideal.

Como escolher o firewall certo para uma rede empresarial

A seleção de um firewall apropriado para uma rede empresarial exige uma compreensão clara da arquitetura da rede, dos ativos protegidos e dos requisitos organizacionais específicos.

Comece definindo os objetivos técnicos do firewall. Determine se a rede exige uma solução abrangente ou se um firewall mais simples é suficiente. É fundamental considerar o tipo de rede, a importância dos ativos, o orçamento e o tráfego esperado, para começar. Avaliar como os produtos de firewall se integram à infraestrutura existente. Por fim, não deixe de considerar os requisitos de conformidade e as leis de proteção de dados relevantes.

Perguntas frequentes sobre os tipos de firewall

Os dois principais tipos de firewalls são:

- Firewalls baseados em rede: Eles são colocados na fronteira entre uma rede privada e uma rede pública (geralmente a Internet). Eles podem ser implementados como dispositivos de hardware, aplicativos de software ou uma combinação de ambos. Seu principal objetivo é proteger uma rede inteira, monitorando e controlando o tráfego de entrada e saída da rede.

- Firewalls baseados em host: Eles são instalados em dispositivos ou servidores individuais, independentemente da rede à qual estão conectados. Um firewall baseado em host protege apenas o dispositivo individual no qual está instalado. A maioria dos sistemas operacionais modernos vem com firewalls integrados baseados em host.

Há muitos exemplos de tipos de firewall. Embora a classificação dos firewalls possa variar com base nos critérios e no contexto, três tipos comumente mencionados são:

- Firewalls de filtragem de pacotes: Operar no nível da rede e usar regras para permitir ou bloquear dados com base em endereços IP de origem e destino, portas e protocolos.

- Firewalls de inspeção de estado: Também conhecidos como firewalls de filtragem dinâmica de pacotes, eles não apenas examinam os pacotes, mas também controlam as sessões ativas e determinam se o pacote faz parte de uma conexão estabelecida.

- Firewalls proxy: Operam na camada de aplicativos, atuando como intermediários entre os usuários e os serviços que desejam acessar, filtrando o tráfego e garantindo que os dados recebidos sejam provenientes de uma fonte legítima.

Não existe um único "melhor" tipo de proteção de firewall para cada rede, pois a escolha ideal depende de necessidades e contextos específicos. No entanto, os firewalls de próxima geração (NGFWs) são uma opção moderna e popular que oferece recursos avançados. Alguns NGFWs incorporam o aprendizado de máquina para melhorar a detecção e a resposta a ameaças. É fundamental avaliar os requisitos e as ameaças individuais da rede antes de selecionar uma solução.

Os diferentes tipos de firewall são frequentemente classificados de acordo com o sistema protegido, o fator de forma, o posicionamento na rede e o método de filtragem de dados, incluindo:

- Firewall de rede

- Firewall baseado em host

- Firewall de hardware

- Firewall de software

- Firewall interno

- Firewall distribuído

- Firewall de perímetro

- Firewall de próxima geração (NGFW)

- Firewall de filtragem de pacotes

- Gateway em nível de circuito

- Firewall de aplicativo da Web

- Firewall proxy

- Firewall de inspeção de estado

Não existe um "melhor" tipo de firewall que sirva para todos os casos. A escolha ideal depende de necessidades e contextos específicos. Os firewalls de próxima geração (NGFWs) são uma opção amplamente adotada, fornecendo recursos avançados. É fundamental avaliar os requisitos e as ameaças individuais antes de escolher um firewall.

Os firewalls usam uma variedade de técnicas para controlar e filtrar o tráfego. Algumas das técnicas fundamentais de firewall incluem:

- Filtragem de pacotes: Analisa o tráfego usando endereços IP, números de porta e protocolos.

- Inspeção de estado: Monitora as conexões ativas e o estado do pacote em uma sessão.

- Firewalls proxy: Atuar como intermediários e inspecionar o conteúdo.

- Gateways em nível de circuito: Operar na camada de sessão para validar as conexões.

- Tradução de endereços de rede: Modifica os endereços dos pacotes.

- Inspeção profunda de pacotes: Examina detalhadamente o conteúdo dos pacotes.

- Firewalls de próxima geração: Integrar técnicas como prevenção de intrusão.

- Filtragem de DNS: Regula o tráfego com base em nomes de domínio.

Os tipos de firewalls de rede incluem:

- Filtros de pacotes

- Firewalls de inspeção de estado

- Firewalls da camada de aplicativos

- Firewalls de próxima geração

- Gateways em nível de circuito

- Firewalls de software

- Firewalls de hardware

- Firewalls em nuvem

Um firewall é crucial na proteção da rede, servindo para bloquear o acesso não autorizado à rede. Ao avaliar os dados de entrada e de saída em relação a critérios específicos, ele detecta e neutraliza ameaças e pode ser implantado como hardware ou software.

Um firewall pode estar tanto em um computador quanto em um roteador. Em um computador, geralmente é baseado em software, protegendo esse dispositivo específico. Em um roteador, ele geralmente é baseado em hardware, fornecendo proteção para toda a rede.

O principal objetivo de um firewall é proteger o sistema contra ameaças digitais. Ele bloqueia conteúdo nocivo e protege dados e sistemas confidenciais contra usuários não autorizados, incluindo possíveis hackers ou violações internas.

Um componente essencial do sistema geral de segurança de rede, um firewall monitora o tráfego de entrada e saída em uma rede. Os firewalls inspecionam os pacotes de dados, decidindo se eles são permitidos ou bloqueados com base em regras definidas. Esse processo serve para bloquear o tráfego malicioso, permitindo apenas dados seguros. As regras usadas pelos firewalls baseiam-se nos detalhes dos pacotes de dados, como a origem e o destino. Essa avaliação constante ajuda a manter as redes protegidas contra ameaças.