-

- O que é um firewall?

- O que é um sistema de detecção de intrusão (IDS)?

- O que é um sistema de prevenção de intrusão (IPS)?

- Quais são as diferenças entre firewall, IDS e IPS?

- Quais são as semelhanças entre firewall, IDS e IPS?

- Um firewall e um IDS ou IPS podem trabalhar juntos?

- Perguntas frequentes sobre IDS vs. IPS vs. Firewall

Tabela de conteúdo

-

Principais práticas recomendadas de firewall

- Proteja e configure os firewalls adequadamente

- Adotar uma estratégia de implantação personalizada e em fases

- Aprimore e atualize regularmente os protocolos de firewall

- Garanta um controle rigoroso do tráfego

- Revisar e atualizar regularmente os controles de acesso

- Implementar um mecanismo abrangente de registro e alerta

- Estabelecer protocolos de backup e restauração

- Alinhar as políticas com os padrões de conformidade

- Submeter os firewalls a testes regulares

- Realizar auditorias rotineiras de firewall

- Perguntas frequentes

IPS. vs. IDS vs. Firewall: Quais são as diferenças?

Tabela de conteúdo

O firewall, o IPS e o IDS diferem no sentido de que o firewall atua como um filtro para o tráfego com base em regras de segurança, o IPS bloqueia ativamente as ameaças e o IDS monitora e alerta sobre possíveis violações de segurança.

Um firewall define os limites do tráfego da rede, bloqueando ou permitindo dados com base em protocolos predeterminados. Um IDS observa as atividades da rede, sinalizando qualquer irregularidade para análise, sem afetar diretamente o fluxo de dados. Um IPS desempenha uma função assertiva, não apenas detectando, mas também impedindo que as ameaças identificadas comprometam a rede.

O que é um firewall?

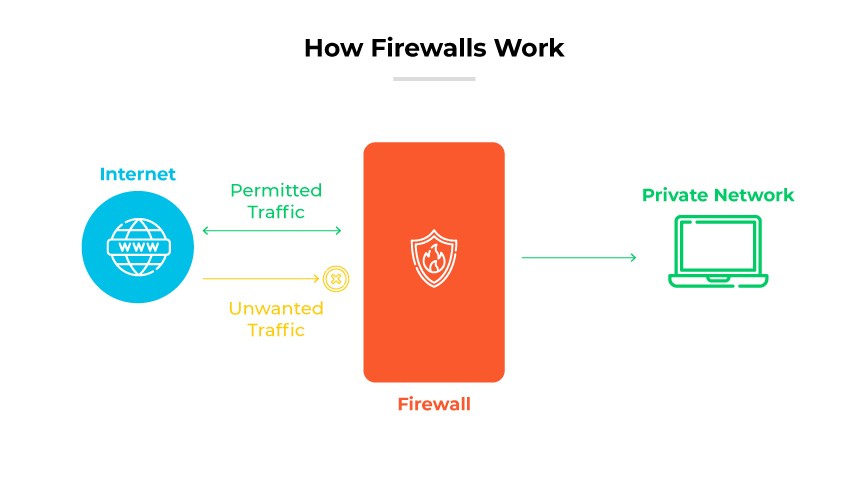

Um firewall é uma solução de segurança de rede que inspeciona e regula o tráfego com base em regras de segurança predeterminadas, permitindo, negando ou rejeitando o tráfego de acordo.

Os firewalls funcionam como um ponto de controle entre as redes internas e as possíveis ameaças externas. Eles analisam os pacotes de dados em relação aos protocolos de segurança definidos. Dependendo desses protocolos, os firewalls determinam se os dados devem ser permitidos ou negados.

Cada dado na Internet viaja em pacotes de rede. Os firewalls avaliam esses pacotes de acordo com um conjunto de regras, bloqueando-os se não estiverem em conformidade. Esses pacotes de dados, que são estruturados para o trânsito na Internet, carregam informações essenciais, incluindo sua origem, destino e outros dados cruciais que definem sua jornada pela rede.

O que é um sistema de detecção de intrusão (IDS)?

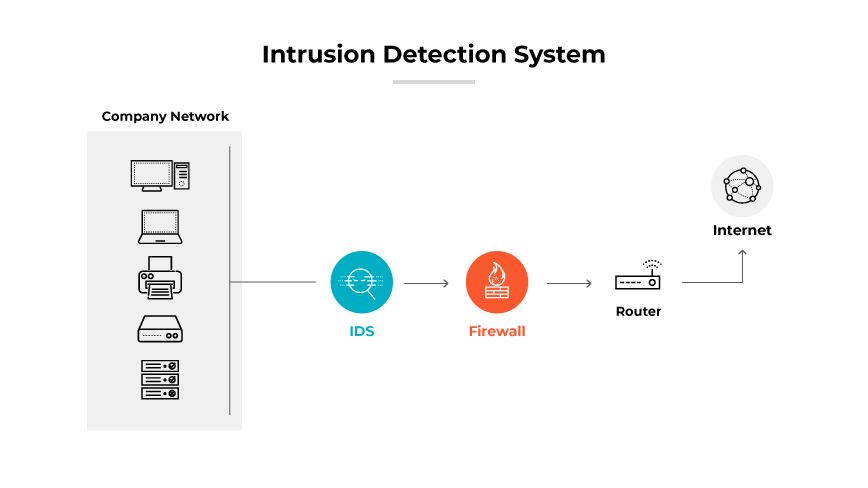

Um sistema de detecção de intrusão (IDS) identifica possíveis ameaças e pontos fracos em sistemas de rede. Um IDS examina o tráfego da rede, alertando os administradores sobre atividades suspeitas sem intervir na transmissão de dados.

Os IDSs são posicionados fora do fluxo de tráfego principal. Normalmente, eles operam espelhando o tráfego para avaliar ameaças, preservando o desempenho da rede ao analisar um fluxo duplicado de dados. Essa configuração garante que o IDS permaneça como um observador sem interrupções.

Os sistemas IDS vêm em várias formas, incluindo o sistema de detecção de intrusão de rede (NIDS), o sistema de detecção de intrusão baseado em host (HIDS), o sistema baseado em protocolo (PIDS), o sistema baseado em protocolo de aplicativo (APIDS) e o sistema híbrido. Há também um subgrupo de métodos de detecção de IDS. As duas variações mais comuns são o IDS baseado em assinatura e o IDS baseado em anomalias.

Um IDS diferencia as operações usuais da rede das atividades anômalas e potencialmente prejudiciais. Ele consegue isso avaliando o tráfego em relação a padrões conhecidos de uso indevido e comportamento incomum, concentrando-se em inconsistências entre protocolos de rede e comportamentos de aplicativos.

O que é um sistema de prevenção de intrusão (IPS)?

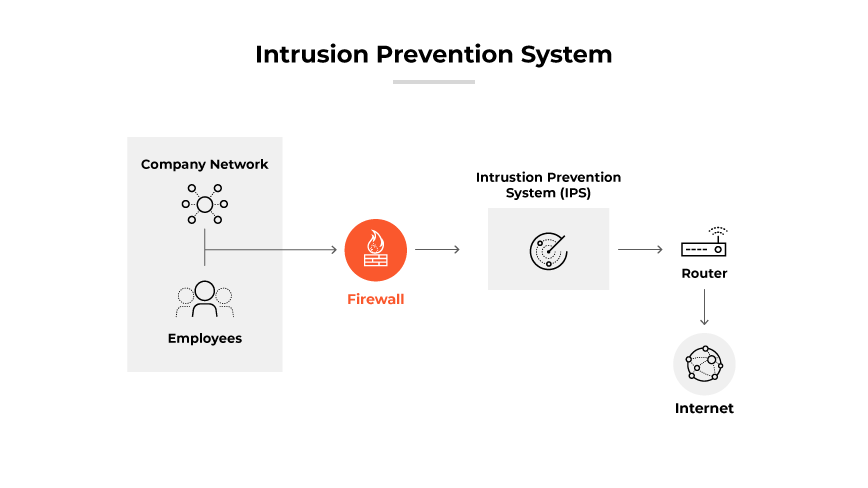

Ossistemas de prevenção de intrusão (IPS) são soluções de segurança dinâmicas que interceptam e analisam o tráfego malicioso. Eles operam preventivamente para mitigar as ameaças antes que elas possam se infiltrar nas defesas da rede. Isso reduz a carga de trabalho das equipes de segurança.

As ferramentas de IPS são especialmente eficazes para identificar e interromper tentativas de exploração de vulnerabilidades. Eles agem rapidamente para bloquear essas ameaças, muitas vezes preenchendo a lacuna entre o surgimento de uma vulnerabilidade e a implantação de um patch. Com a evolução da segurança de rede, a funcionalidade do IPS se integra a sistemas mais amplos, como dispositivos de gerenciamento unificado de ameaças e firewalls de próxima geração. As ferramentas modernas de IPS também se estendem aos serviços conectados em nuvem.

O posicionamento do IPS está no caminho direto do tráfego da rede. Isso permite que o IPS examine e atue sobre as ameaças em tempo real, em contraste com a abordagem de monitoramento passivo de seu precursor, o IDS. Normalmente posicionado logo após o firewall, o IPS examina os dados recebidos e executa ações automatizadas quando necessário. Os sistemas IPS podem sinalizar alertas, descartar dados prejudiciais, bloquear endereços de origem e redefinir conexões para evitar novos ataques.

Para minimizar os falsos positivos, os sistemas IPS diferenciam entre ameaças genuínas e dados benignos. Os sistemas de prevenção de intrusão conseguem isso usando várias técnicas, incluindo a detecção baseada em assinaturas, que se baseia em padrões conhecidos de explorações; a detecção baseada em anomalias, que compara a atividade da rede com linhas de base estabelecidas; e a detecção baseada em políticas, que aplica regras de segurança específicas configuradas pelos administradores. Esses métodos garantem que somente o acesso autorizado seja permitido.

Quais são as diferenças entre firewall, IDS e IPS?

| Sistema de prevenção de intrusão vs. Sistema de detecção de intrusão vs. Firewall | |||

|---|---|---|---|

| Parâmetro | Firewall | IPS | IDS |

| Finalidade | Um dispositivo de segurança de rede que filtra o tráfego de entrada e saída com base em regras de segurança predeterminadas. | Um dispositivo que inspeciona e evita ameaças identificadas em tempo real, analisando o tráfego. | Um sistema que monitora as atividades da rede ou do sistema em busca de ações maliciosas ou violações de políticas. |

| Operação | Filtra o tráfego com base em regras aplicadas a endereços e números de porta. | Examina o tráfego em busca de ataques em tempo real e intervém para interrompê-los após a detecção. | Observa o tráfego e procura padrões de ataque ou anomalias, gerando alertas. |

| Modo de configuração | Opera em modo inline ou transparente no limite da rede. | Normalmente em linha, posicionado após o firewall na camada de rede. | Geralmente opera no modo de monitoramento, não em linha com o fluxo de tráfego. |

| Caminho de tráfego | Deve ser a rota principal do tráfego da rede. | Colocado após o firewall para examinar o tráfego filtrado. | Analisa o tráfego depois que ele passa pelo firewall. |

| Colocação | Localizado no perímetro da rede como a linha de defesa inicial. | Posicionado logo após o firewall, antes da rede interna. | Reside na rede, normalmente após o IPS para uma análise mais profunda do tráfego. |

| Resposta ao tráfego não autorizado | Bloqueia ou permite o tráfego com base na avaliação da regra. | Previne ativamente a progressão das ameaças detectadas. | Emite alertas ou alarmes ao detectar atividades suspeitas. |

Controle de tráfego versus monitoramento

Um firewall funciona regulando o tráfego, atuando como um gatekeeper que permite ou bloqueia pacotes de dados com base em protocolos de segurança predefinidos para manter a integridade da rede interna. Por outro lado, um sistema de prevenção de intrusão (IPS) controla ativamente o tráfego, tomando ações automatizadas para bloquear ameaças, operando diretamente no fluxo de tráfego. Enquanto isso, um sistema de detecção de intrusão (IDS) monitora apenas a rede, avaliando sinais de atividade maliciosa e alertando os administradores, sem influenciar diretamente o fluxo de tráfego.

Posição na arquitetura de segurança de rede

O firewall funciona como a primeira linha de defesa contra ameaças externas. Ele examina todos os dados que entram e saem, permitindo apenas os que estão de acordo com a política de segurança estabelecida. Um IPS, ao contrário do IDS passivo, está ativamente envolvido no fluxo de tráfego da rede. Posicionado atrás do firewall, o IPS pode analisar e agir sobre os dados, potencialmente bloqueando as ameaças antes que elas atinjam os recursos internos.

Método de implementação da defesa

Os firewalls operam principalmente por um conjunto de regras definidas que controlam o fluxo de tráfego da rede com base em endereços IP, portas e protocolos. Um IDS, por outro lado, usa o reconhecimento de padrões para identificar atividades suspeitas, comparando o tráfego da rede com um banco de dados de ameaças conhecidas. Ele funciona como uma observabilidade, sinalizando alertas de comportamento incomum sem tomar providências. Enquanto isso, um IPS adota uma abordagem mais proativa. Os IPSs analisam ativamente e tomam medidas preventivas contra possíveis ameaças, como o bloqueio de dados prejudiciais ou a redefinição de conexões para impedir ataques em andamento.

Impacto no desempenho da rede

Os firewalls são eficientes em sua função, com impacto mínimo no desempenho da rede. Os sistemas IDS monitoram o tráfego em um fluxo duplicado, de modo que não perturbam o fluxo operacional da rede. Em contrapartida, os sistemas IPS podem ter um impacto mais substancial no desempenho da rede. Isso se deve ao seu posicionamento em linha e aos mecanismos ativos de prevenção contra ameaças. No entanto, é importante observar que o design moderno do ISP minimiza esse impacto.

Quais são as semelhanças entre firewall, IDS e IPS?

| Qual é a semelhança entre firewalls, IDS e IPS? |

|---|

|

Objetivo de segurança

Firewalls, IDS e IPS são todos componentes críticos da segurança de rede, projetados para proteger os sistemas de informação contra ameaças e acesso não autorizado. Cada tecnologia desempenha um papel na identificação e no gerenciamento do fluxo de pacotes de dados para garantir que somente o tráfego seguro e legítimo seja permitido, contribuindo para a estratégia geral de defesa dos ativos digitais de uma organização.

Gerenciamento baseado em políticas

Todos esses mecanismos de segurança são gerenciados por meio de políticas definidas pelos administradores de rede. Os firewalls aplicam controles de acesso, enquanto os sistemas IDS e IPS usam políticas para determinar a linha de base normal do comportamento da rede e a resposta apropriada às ameaças. As políticas nesses sistemas são cruciais para definir a postura de segurança da rede.

Implantação em diversos ambientes

A implantação de firewalls, IDS e IPS é versátil em diferentes ambientes de computação. Quer se trate de hardware no local, soluções baseadas em software ou ambientes de nuvem, cada um pode ser configurado para atender às necessidades específicas de segurança da rede que está protegendo, oferecendo flexibilidade em uma variedade de infraestruturas de TI.

Suporte para detecção e prevenção contra ameaças

Firewalls, IDS e IPS suportam a detecção e a prevenção contra ameaças. Eles fornecem uma camada de segurança que contribui para a detecção de atividades suspeitas, com firewalls filtrando o tráfego e sistemas IDS/IPS analisando-o em busca de possíveis ameaças, aprimorando as medidas de segurança de uma rede.

Um firewall e um IDS ou IPS podem trabalhar juntos?

Firewalls, sistemas de detecção de intrusão e sistemas de prevenção de intrusão são componentes fundamentais da segurança de rede. Com as soluções modernas de hoje, eles podem trabalhar juntos para fornecer uma estrutura de segurança abrangente.

Um firewall funciona como a barreira principal na borda da rede, monitorando e controlando o tráfego de entrada e saída com base em regras predefinidas. Em conjunto com um firewall, um IDS analisa os padrões de tráfego para detectar anomalias, e um IPS toma medidas preventivas contra ameaças identificadas.

A colaboração entre esses sistemas aumenta a segurança. O firewall filtra o tráfego inicial, enquanto o IDS e o IPS analisam o tráfego filtrado em busca de possíveis ameaças. Essa abordagem em camadas garante que, mesmo que uma ameaça contorne o firewall, o IDS pode alertar os administradores sobre atividades suspeitas e o IPS pode agir para evitar que a ameaça cause danos. Essa integração permite uma postura de segurança mais robusta, capaz de responder a uma ampla gama de incidentes de segurança.

Os recentes desenvolvimentos na segurança de rede levaram à convergência dessas ferramentas em soluções unificadas. Os firewalls de próxima geração incorporam as funcionalidades dos firewalls tradicionais com recursos de IDS e IPS, criando um ponto único e mais eficaz de aplicação de políticas. Esses sistemas unificados simplificam a infraestrutura de segurança e podem aplicar políticas com base em dados abrangentes, incluindo a identidade do usuário, possibilitando controles de segurança mais diferenciados.

Perguntas frequentes sobre IDS vs. IPS vs. Firewall

Um firewall controla o acesso a uma rede bloqueando ou permitindo o tráfego com base em regras de segurança, enquanto um IDS monitora e analisa o tráfego da rede em busca de atividades suspeitas para detectar possíveis ameaças.

Sim, um IDS e um firewall podem trabalhar juntos, onde o firewall atua como filtro inicial para o tráfego e o IDS monitora as anomalias nesse tráfego.

Normalmente, um IDS é posicionado atrás do firewall para monitorar o tráfego interno da rede que já foi filtrado pelo firewall.