O que são ataques de ransomware?

Os ataques de ransomware referem-se aos métodos que um criminoso cibernético pode usar para se infiltrar em um ambiente e ameaçar uma organização ou um indivíduo em troca do pagamento de um resgate. De acordo com o Relatório de Resposta a Incidentes da Unit 42, há cinco maneiras específicas pelas quais os invasores entram em um sistema.

Como ocorrem os ataques de ransomware?

No Relatório de Resposta a Incidentes de 2022, a Unit 42® relatou que a equipe havia testemunhado atores de ameaça se movendo rapidamente, permanecendo em um ambiente por uma média de apenas 28 dias antes de começarem a extorquir uma vítima. Entender o que são ataques de ransomware e como se preparar para eles é o primeiro passo para proteger uma organização.

O ransomware começa com os criminosos cibernéticos entrando em um sistema e criptografando todos os dados e, em seguida, oferecendo uma chave de descriptografia se a vítima concordar em pagar um resgate por meio de criptomoeda. Além de entrar em um sistema e depositar malware de criptografia, alguns operadores de ransomware usarão técnicas de multiextorsão para incentivar o pagamento, como copiar e exfiltrar os dados não criptografados, envergonhar a vítima nas mídias sociais, ameaçar ataques adicionais como DDoSou vazar as informações roubadas para clientes ou na dark web.

A Unit 42 investigou milhares de ataques de ransomware lançados contra várias organizações e ajudou a contê-los e recuperá-los rapidamente, economizando milhões de dólares. Detalhado no Relatório de Resposta a Incidentes de 2022, a Unit 42 identificou cinco vetores de ataque principais que os atores de ameaça usam para implantar o ransomware.

Quais são os 5 principais vetores de ataque de ransomware?

Para melhor prevenir o ransomware, é fundamental entender as táticas maliciosas que os atacantes usam para comprometer as organizações em primeiro lugar. A análise das tendências recentes das ameaças de ransomware permite que o centro de operações de segurança (SOC) concentre os recursos em possíveis pontos de violação, reduza o risco de infecção e prepare a organização como um todo.

Os cinco principais vetores de ataque de ransomware são:

- Vulnerabilidades exploráveis

- Ataques de força bruta a credenciais

- Engenharia social

- Credenciais previamente comprometidas

- Abuso de confiança

Entender como esses cinco vetores de ataque operam e qual a melhor forma de protegê-los é um primeiro passo crucial para a preparação para o ransomware.

1. Vulnerabilidades exploráveis de software

As vulnerabilidades vêm em muitas formas e podem ser exploradas com código projetado para aproveitar as lacunas ou falhas em um programa. No Relatório de Resposta a Incidentes da Unit 42 de 2022, a Unit 42 descobriu que 48% dos casos de ransomware começaram com vulnerabilidades de software. Quando um aplicativo é exposto à Internet, os atores de ameaças podem procurar e explorar vulnerabilidades conhecidas para obter acesso não autorizado a um ambiente.

Outra técnica de vulnerabilidade popular entre os criminosos cibernéticos é o uso de exploit kits, que envolve a inserção de código em sites comprometidos. Esses sites parecem normais, mas contêm programas mal-intencionados que examinam o dispositivo conectado em busca de vulnerabilidades. Se o kit de exploração identificar uma vulnerabilidade, ele geralmente fará o download de uma carga de malware projetada para fornecer a um ator de ameaça acesso remoto ao sistema. Depois que o acesso remoto é estabelecido, os atores de ameaça implantam o ransomware no ambiente.

O melhor método de proteção de software é garantir que todos os dispositivos de uma rede sejam atualizados com frequência. As empresas de software lançam regularmente atualizações que corrigem quaisquer vulnerabilidades e exposições comuns (CVEs) descobertas, portanto, é crucial atualizar essas vulnerabilidades antes que os criminosos cibernéticos possam acessá-las. Os SOCs podem levar a proteção um passo adiante com produtos de detecção e resposta estendidas (EDR) como o Cortex XDR para detectar e bloquear ataques. Para identificar vulnerabilidades voltadas para a Internet que precisam ser corrigidas e corrigir automaticamente exposições perigosas, como o protocolo de área de trabalho remota (RDP), os SOCs podem adotar ferramentas de gerenciamento ativo da superfície de ataque (ASM), como o Cortex Xpanse.

Saiba mais sobre a combinação de segurança de endpoint e de rede.

2. Ataques de força bruta a credenciais

Os ataques de força bruta usam tentativa e erro para acessar um sistema ou aplicativo. Os criminosos cibernéticos criam e executam scripts que inserem automaticamente nomes de usuário e senhas até que um login correto seja descoberto. Esse é um dos mais antigos ataques de segurança cibernética e tem mantido seu status de tática bem-sucedida ao longo dos anos.

Os ataques de força bruta são um dos muitos motivos pelos quais é tão importante implementar a autenticação multifator (MFA). Os sistemas com MFA exigem uma forma adicional de verificação, como um código de um aplicativo ou biometria, antes que o usuário tenha permissão para acessar o sistema.

Saiba mais sobre como evitar o abuso de credenciais.

No caso de um ataque de força bruta bem-sucedido, plataformas como o Cortex XSIAM notificarão o SOC sobre comportamentos anormais do usuário e solicitarão uma investigação. O Cortex XSIAM se integra perfeitamente às plataformas de MFA para transmitir informações de login suspeitas no momento em que elas ocorrem, Expedition esses alertas para o topo do funil para informar os analistas e interromper os ataques de força bruta em seu caminho.

3. Engenharia social

Métodos de engenharia social, como e-mails de phishing , são enviados de fontes que fingem ser confiáveis para incentivar as vítimas a clicar em links e fazer o download direto do malware . Muitas vezes, há um senso de urgência ou perigo subjacente nessas mensagens para motivar as pessoas a agir antes que elas possam pensar bem. Esses ataques podem ser muito bem-sucedidos e, no caso do ransomware, extremamente perigosos e caros.

A implementação de treinamento regular em segurança cibernética para os funcionários é a melhor maneira de se proteger contra ataques de engenharia social. Quando os funcionários identificam e relatam tentativas de phishing, o SOC pode investigar o ataque e aprender com o que aconteceu. Se um ataque de phishing for bem-sucedido, as plataformas de orquestração, automação e resposta de segurança (SOAR), como a Cortex XSOAR , podem simplificar a descoberta e a correção, desligando automaticamente os usuários comprometidos até que o SOC tenha investigado e removido o invasor do sistema.

4. Credenciais comprometidas anteriormente

Quando as credenciais do usuário são comprometidas, é fundamental substituí-las o mais rápido possível. Infelizmente, as informações de credenciais podem ser vazadas na dark web sem que os usuários saibam que foram comprometidas, permitindo que invasores de todos os tipos tenham acesso irrestrito a um sistema. E para piorar a situação, muitos usuários usam a mesma senha para vários serviços, portanto, se uma senha for comprometida, as senhas reutilizadas podem ser usadas em outros sistemas ou aplicativos para obter acesso não autorizado.

Além da autenticação multifator, incentivar os funcionários a praticar uma boa higiene de senhas é uma maneira comprovada de evitar ataques de credenciais comprometidas. Usar um gerenciador de senhas, alterar as senhas regularmente, certificar-se de que sejam complexas e não reutilizar a mesma senha protegerá os indivíduos e a organização. O Cortex XDR pode aproveitar a análise comportamental para detectar e impedir o comportamento anormal do usuário, mesmo quando credenciais previamente comprometidas são usadas para obter acesso não autorizado aos ambientes.

5. Abuso de confiança

No caos do atual cenário de ameaças, é importante que os profissionais de segurança fiquem atentos às ameaças internas. Quer um funcionário se sinta injustiçado pelo empregador ou tenha sido abordado por um ator de ameaça, uma das maneiras mais fáceis de o ransomware entrar em um ambiente é por meio de alguém que já tenha acesso legítimo.

No caso de um incidente de abuso de confiança, produtos como o Cortex XSOAR ou plataformas como o Cortex XSIAM podem automatizar o tratamento da resposta a incidentes para informar as equipes de segurança e isolar o usuário em questão. Uma proteção adicional pode ser implementada com as práticas recomendadas de desligamento para reduzir o número de oportunidades que um funcionário insatisfeito pode ter para retaliar.

Proteja-se contra ataques de ransomware

Todos os cinco métodos são formas prejudiciais de um invasor invadir seu sistema. Para resumir, recomendamos que os SOCs implementem o seguinte, caso ainda não o tenham feito:

- Plataformas EDR como Cortex XDR para identificar e bloquear ataques

- Cortex XSIAM para visibilidade total e automatizada de endpoints, redes e muito mais

- Plataformas ASM ativas, como a Cortex Xpanse , para identificação rápida e correção automática de ataques voltados para a Internet

- Plataformas SOAR como Cortex XSOAR para agilizar a descoberta e isolar automaticamente qualquer usuário comprometido

- MFA para verificar os usuários antes de permitir o acesso total a um ambiente

- Boas práticas de segurança, como treinamento sobre phishing e higiene de senhas, entre os funcionários para reduzir a probabilidade de ataques de engenharia social ou de força bruta

- Simplificação do processo de desligamento de ex-funcionários para evitar ataques internos

Embora esses métodos e plataformas sejam extremamente úteis, eles só o levarão até certo ponto. Para ransomware especificamente, há um método adicional de preparação que é o mais benéfico.

Como avaliar sua preparação para ransomware

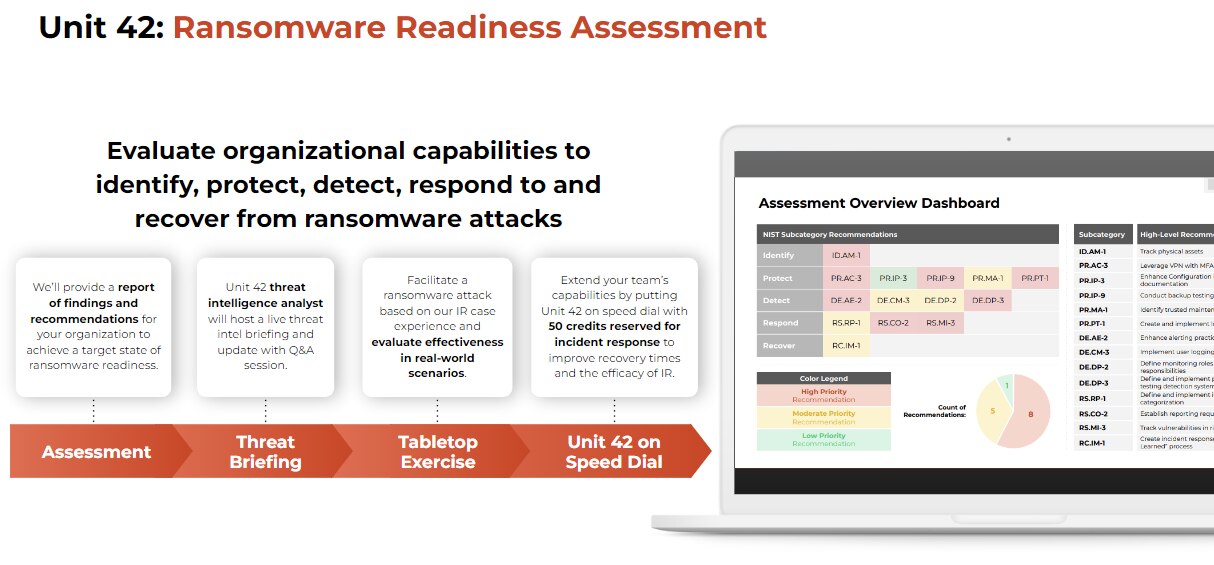

A defesa contra ransomware começa com um plano. A Unit 42 oferece um Ransomware Readiness Assessment para prepará-lo para melhor prevenir, detectar, responder e se recuperar de ataques de ransomware. Alcance um estado de prontidão para ransomware validando sua estratégia de resposta, detectando riscos ocultos e muito mais.

Nossa equipe está aqui para ajudá-lo a se preparar e responder às ameaças de segurança cibernética mais desafiadoras e maliciosas. Se o senhor estiver sofrendo uma violação ativa ou achar que pode ter sido afetado por um incidente cibernético, contate a Unit 42.