-

- Linha do tempo da história do firewall

- Ancient History-1980s (História Antiga-1980): Antecessores do firewall

- 1990s: Primeira geração de firewalls: firewalls de filtragem de pacotes

- Início dos anos 2000: Segunda geração de firewalls - firewalls fatídicos

- 2008: Terceira geração de firewalls - Firewalls de próxima geração

- 2020: Quarta geração de firewalls - NGFWs com tecnologia ML

- Perguntas frequentes sobre a história dos firewalls

Tabela de conteúdo

-

O que é um firewall? | Definição de firewall

- O que faz um firewall?

- Tipos de firewalls

- Recursos de firewall

- Benefícios dos firewalls

- Desafios do firewall

- Ameaças e vulnerabilidades do firewall

- Configuração do firewall

- Arquitetura de firewall

- Regras de firewall

- Práticas recomendadas de firewall

- O que é firewall como serviço (FWaaS)?

- Comparação de firewalls com outras tecnologias de segurança

- História dos firewalls

- Perguntas frequentes

A história dos firewalls | Quem inventou o firewall?

Tabela de conteúdo

Não existe um único inventor do firewall. O firewall é o resultado dos avanços em segurança de rede que muitos especialistas fizeram ao longo do tempo, incluindo Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak, Nir Zuk, Fred Avolio e Brent Chapman.

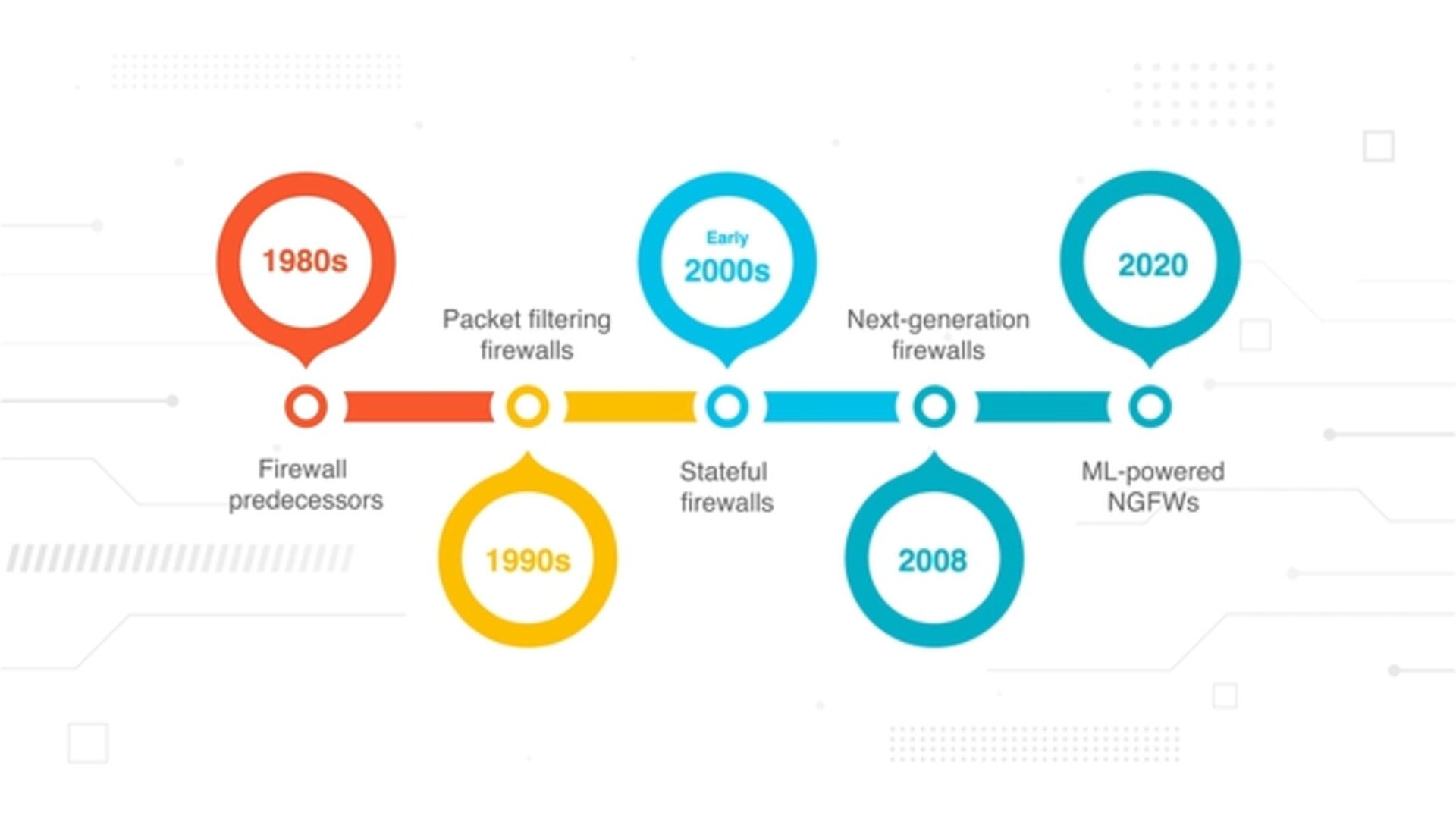

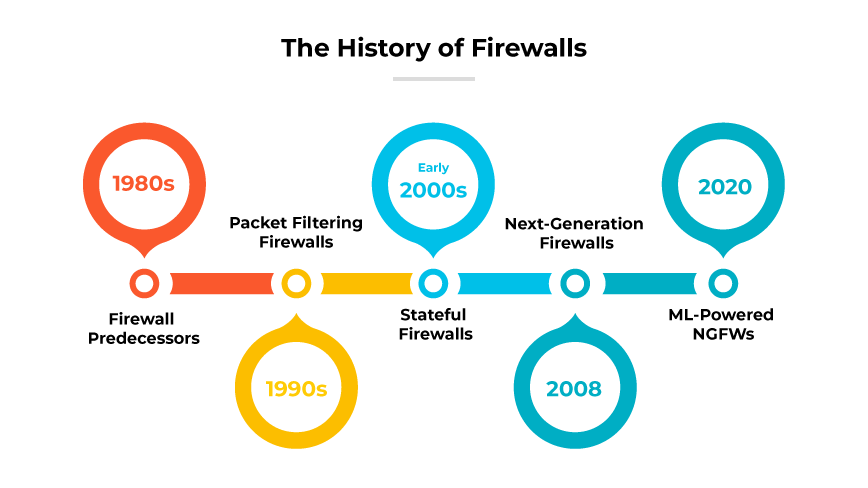

A história dos firewalls começou na década de 1980 com firewalls básicos de filtragem de pacotes, evoluindo continuamente para o firewall de próxima geração de hoje.

Linha do tempo da história do firewall

- História antiga - década de 1980: Antecessores do firewall

- 1990s: Primeira geração de firewalls: firewalls de filtragem de pacotes

- Início dos anos 2000: Segunda geração de firewalls - firewalls fatídicos

- 2008: Terceira geração de firewalls - Firewalls de próxima geração

- 2020: Quarta geração de firewalls - NGFWs com tecnologia ML

Ancient History-1980s (História Antiga-1980): Antecessores do firewall

A gênese da tecnologia de firewall está enraizada em métodos antigos de defesa física, quando as pessoas começaram a construir paredes para impedir a entrada de invasores. Exemplos históricos significativos incluem a Grande Muralha da China e os fossos e muros de cortina dos castelos europeus.

Originalmente, o termo "firewall" se referia a divisórias dentro de edifícios projetadas para limitar os riscos de incêndio. Com o tempo, esse conceito preventivo foi adaptado para os trens, que usavam paredes de ferro para proteger as seções de passageiros dos incêndios nos motores. 1

Antes do advento dos firewalls, os roteadores de rede surgiram no final da década de 1980. Os roteadores de rede serviram como formas iniciais de separação da rede. Esses dispositivos mantiveram o isolamento básico, garantindo que quaisquer problemas ou protocolos de conversação não passassem de um lado para outro da rede. A ideia fundamental de segmentação foi desenvolvida no que hoje é conhecido como firewall.

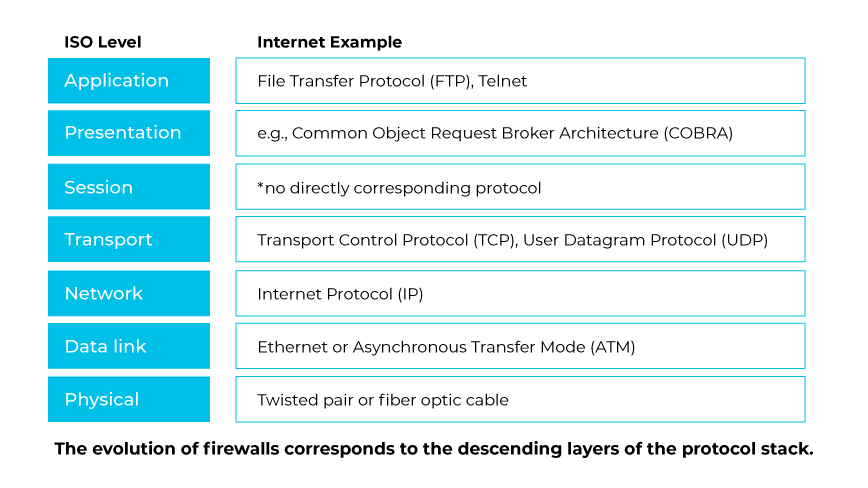

A história da tecnologia de firewall refletiu uma passagem descendente das camadas de protocolo da rede. Os sistemas de firewall anteriores concentravam-se na filtragem de tráfego desde o nível do aplicativo até o nível do transporte e da rede. Essas etapas iniciais estabelecem as bases para as medidas avançadas de segurança de rede incorporadas nos firewalls modernos.

A AT&T Bell Laboratories desempenhou um papel crucial na história dos firewalls ao desenvolver o primeiro gateway em nível de circuito por volta de 1989-1990. O conceito introduzido pela AT&T Bell Labs estabeleceu uma base importante para a próxima geração de firewalls. Com o tempo, os especialistas em segurança continuaram a expandir essas ideias e as integraram à tecnologia de firewall mais ampla com a qual estamos familiarizados hoje.

1990s: Primeira geração de firewalls: firewalls de filtragem de pacotes

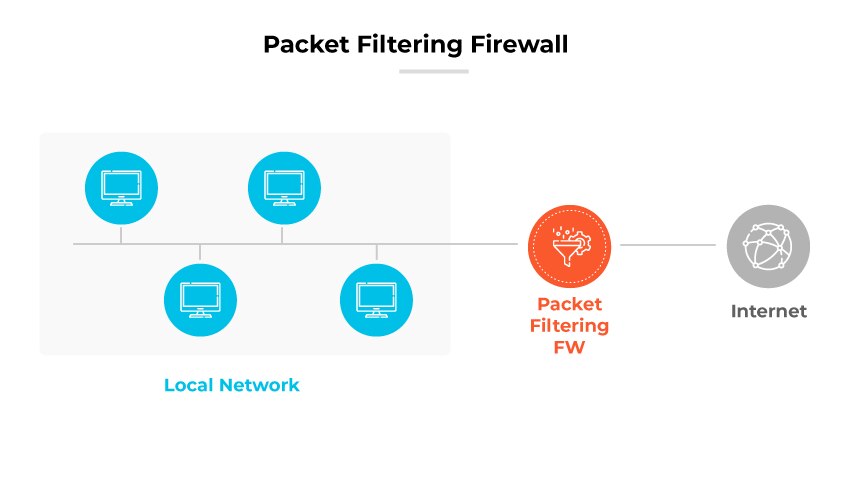

Durante a década de 1990, o cenário da segurança de rede passou por uma transformação significativa com a introdução da primeira geração de firewalls: firewalls de filtragem de pacotes, um tipo de firewall de rede. A necessidade de sistemas que pudessem aplicar políticas de segurança no nível da rede estava se tornando mais pronunciada à medida que o uso de redes interconectadas se expandia.

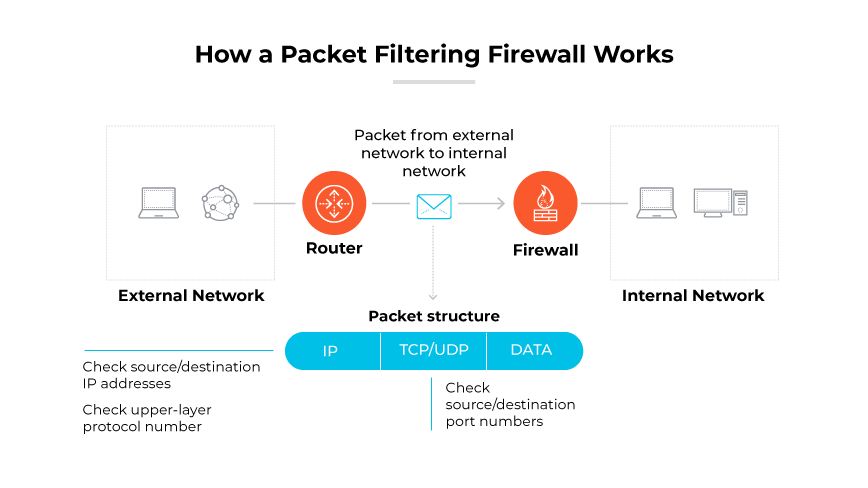

Os firewalls de filtragem de pacotes operam em um nível fundamental, inspecionando os pacotes de dados que trafegam pela rede. Esses firewalls avaliavam os pacotes com base em regras predefinidas que geralmente consideravam os endereços IP de origem e destino, os números das portas e o protocolo usado, como TCP ou UDP. Esse processo era semelhante a uma sala de correspondência que classifica as cartas com base no endereço do envelope, sem abrir as cartas propriamente ditas.

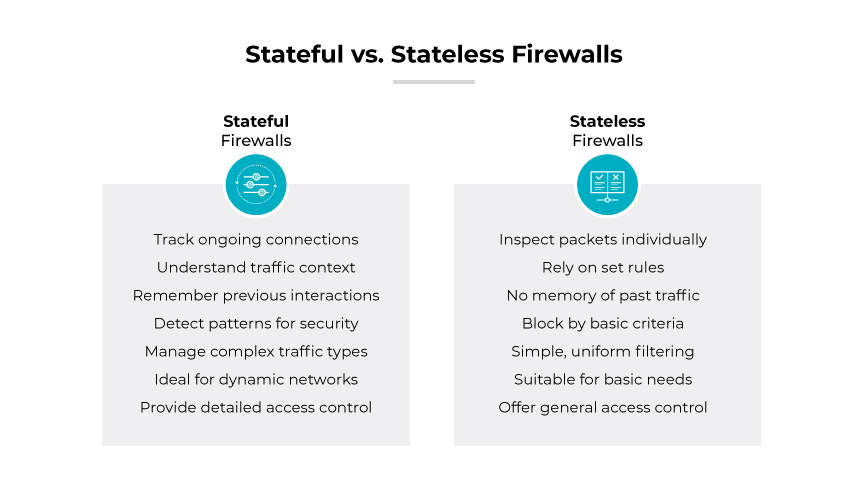

Um dos atributos essenciais desses primeiros firewalls era sua natureza sem estado. Eles não retinham a memória dos pacotes anteriores, tratando cada novo pacote de forma isolada. A aceitação ou rejeição de cada pacote baseava-se apenas no conjunto de regras, sem o contexto do lugar do pacote em uma sequência de comunicações. Essa era uma maneira simples, mas um tanto eficaz, de controlar o tráfego de entrada e saída da rede.

No entanto, essa simplicidade também levou a vulnerabilidades. Os firewalls sem estado não conseguiam entender o estado da conexão, o que os tornava suscetíveis a certos tipos de ameaças à rede que se aproveitavam da falta de dados históricos. Por exemplo, os firewalls sem estado não podiam garantir que os pacotes de entrada fizessem parte de uma conexão estabelecida e legítima. Essa deficiência deixou as redes abertas a várias formas de ataques de spoofing e sequestro de sessão.

Apesar dessas limitações, o desenvolvimento de firewalls de filtragem de pacotes na década de 1990 lançou as bases para medidas de segurança mais sofisticadas. Eles representaram o passo inicial para reconhecer e abordar a necessidade de segurança de rede em um mundo cada vez mais conectado. Com o passar da década, as limitações dos firewalls de filtragem de pacotes se tornaram claras, abrindo caminho para a próxima geração de firewalls com recursos de inspeção com estado.

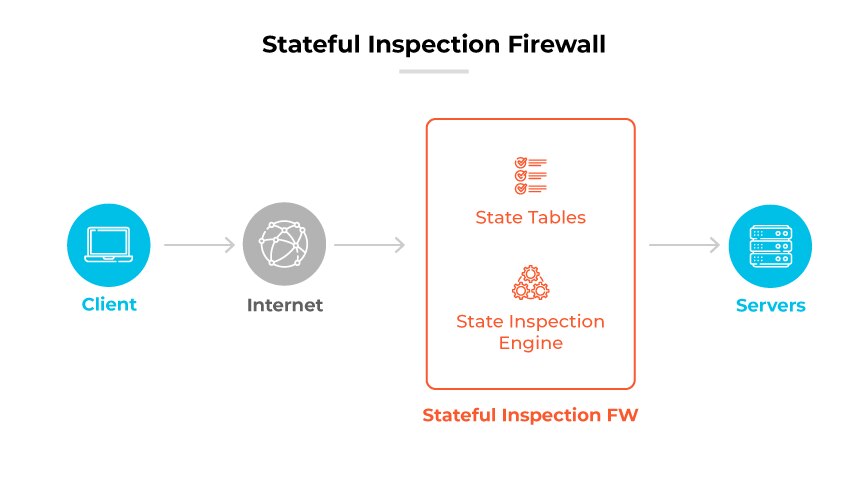

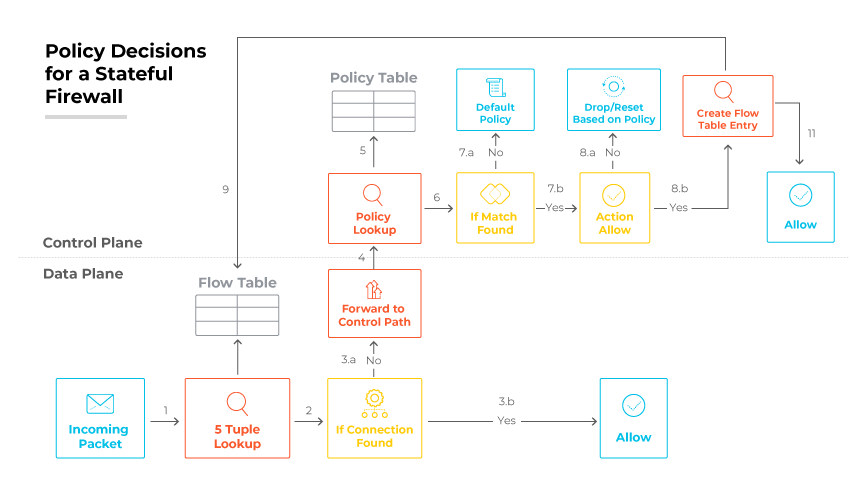

No início dos anos 2000, surgiram os firewalls com estado, dando início à segunda geração da tecnologia de firewall. Esses sistemas representaram uma evolução significativa em relação aos seus antecessores, os filtros de pacotes simples. Os firewalls com estado trouxeram uma mudança de paradigma na segurança da rede, monitorando o estado das conexões ativas e determinando o contexto do tráfego da rede.

O princípio de design por trás dos firewalls stateful baseou-se no conceito de que nem todos os pacotes são entidades independentes; muitos fazem parte de uma conversa maior entre hosts. Ao manter a consciência do contexto, os firewalls com estado podem tomar decisões mais informadas sobre quais pacotes devem ser permitidos ou negados. Eles avaliaram não apenas o pacote em si, mas também sua relação com os pacotes anteriores na mesma sessão. Isso foi análogo à compreensão não apenas de frases, mas de toda a conversa em um diálogo.

Os firewalls com estado foram capazes de rastrear o estado das conexões de rede, como fluxos TCP ou comunicação UDP, mantendo uma tabela de estado. Essa tabela registrava todas as conexões em andamento e permitia verificar se um pacote de entrada fazia parte de uma sessão estabelecida. Dessa forma, eles poderiam impedir tentativas de acesso não autorizado que os filtros de pacotes sem estado não conseguiriam. Os firewalls stateful estavam fornecendo um mecanismo robusto contra uma variedade de ataques à rede que exploravam conexões legítimas.

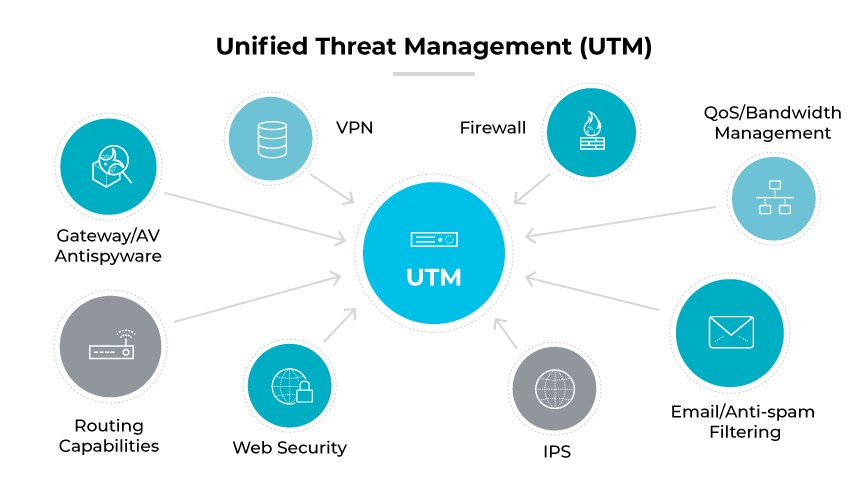

Paralelamente ao desenvolvimento de firewalls com estado, o início dos anos 2000 também viu o advento dos firewalls de aplicativos. Com a crescente necessidade de segurança no nível do aplicativo devido ao aumento de ataques sofisticados baseados na web, os fornecedores aprimoraram os firewalls stateful com recursos adicionais para analisar e filtrar o tráfego com base nos dados do aplicativo, o que levou à criação de sistemas de gerenciamento unificado de ameaças (UTM). Os UTMs combinaram os recursos tradicionais de firewall com antivírus de gateway, detecção de intrusão e filtragem de spam em uma plataforma coesa que não apenas permitia ou negava o tráfego com base no estado, mas também no conteúdo, melhorando significativamente as medidas de segurança.

A inspeção de pacotes stateful dos UTMs permitia o tráfego de entrada e saída na rede, enquanto um proxy da Web filtrava o conteúdo e fazia a varredura com serviços antivírus. Um sistema de prevenção de intrusão (IPS) separado detectou e bloqueou o tráfego malicioso. Os servidores de rede privada virtual (VPN) incorporados ao UTM podem conectar escritórios remotos e permitir que os usuários remotos acessem os recursos corporativos. Por fim, a filtragem de spam atuou em e-mails indesejados e tentativas de phishing.

Os UTMs reuniram muitas tecnologias diferentes de segurança de rede em um único dispositivo para facilitar a implantação e reduzir o custo. No entanto, não havia integração nativa entre os diferentes "módulos" ou "blades", o que levou a lacunas na segurança, baixo desempenho e gerenciamento complexo de políticas.

Em essência, o desenvolvimento de firewalls com estado durante essa era foi uma resposta direta às limitações dos filtros de pacotes de primeira geração. Os requisitos de segurança se tornaram mais complexos, e a inspeção com estado atendeu às demandas de segurança aprimorada ao inspecionar a rede em um nível mais profundo. Apesar de sua maior complexidade, os firewalls stateful conseguiram atingir um equilíbrio entre segurança e desempenho - um equilíbrio que definiria as medidas de segurança de rede nos anos seguintes.

O legado dos firewalls com estado ainda é Evident hoje. Eles estabeleceram a base para sistemas de segurança modernos que continuam a proteger as infraestruturas digitais. Seu início não foi apenas uma atualização, mas uma transformação que redefiniu a segurança do perímetro dos ambientes de rede.

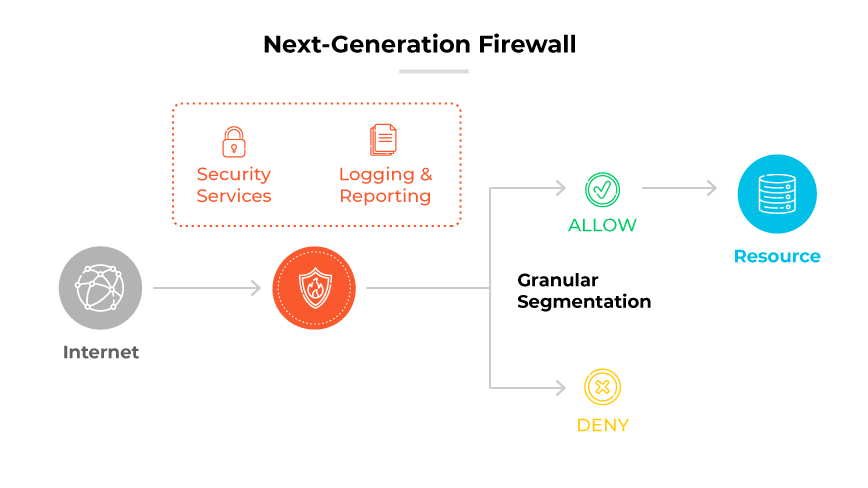

2008: Terceira geração de firewalls - Firewalls de próxima geração

Em 2008, a Palo Alto Networks forneceu o primeiro firewall de próxima geração (NGFW) do setor. Isso marcou o início de uma nova era na tecnologia de segurança de rede. Os firewalls não estavam mais apenas filtrando portas e endereços IP, mas também eram capazes de fazer uma inspeção mais profunda para tomar decisões informadas sobre o tráfego que pode passar por uma rede.

Os NGFWs introduziram sistemas integrados de prevenção de intrusão (IPS), visibilidade de pilha completa e a capacidade de aplicar políticas de segurança com base em aplicativos, usuários e conteúdo. Esse nível de controle era essencial porque, em 2008, os aplicativos estavam usando cada vez mais portas padrão da Web para contornar os firewalls tradicionais. Isso dificultou o controle do tráfego indesejado ou potencialmente malicioso.

Os NGFWs se destacaram por decodificar aplicativos independentemente da porta e do protocolo, oferecendo visibilidade total de todos os aplicativos que cruzam a rede. Isso permitiu que os administradores criassem políticas de segurança abrangentes e precisas. Essas políticas não eram apenas centradas na rede, mas levavam em conta a natureza do tráfego, dos aplicativos envolvidos e dos usuários por trás deles.

Com a capacidade de ver e entender o conteúdo, os NGFWs acrescentaram uma nova dimensão às políticas de firewall, permitindo que eles bloqueiem conteúdo mal-intencionado e ofereçam suporte às políticas corporativas relacionadas à transmissão de dados. Isso foi particularmente importante em uma época em que os vazamentos e as violações de dados estavam se tornando mais frequentes.

Os NGFWs eram capazes de fazer a decodificação de SSL, o que lhes permitia inspecionar o tráfego criptografado, que era uma porcentagem crescente de todo o tráfego da Internet em 2008. Isso foi fundamental porque, sem isso, o tráfego criptografado seria um ponto cego significativo nas defesas da rede.

De modo geral, o desenvolvimento de NGFWs em 2008 representou uma mudança significativa em relação aos dispositivos de rede passivos. À medida que os NGFWs se tornaram a norma, os sistemas de segurança de rede passaram a ser capazes de realizar uma inspeção mais profunda e tomar decisões de segurança em tempo real com base em uma análise de dados abrangente. Essa foi uma etapa importante na evolução dos firewalls, alinhando a segurança da rede mais de perto com a natureza complexa e dinâmica do tráfego e das ameaças modernas da Internet.

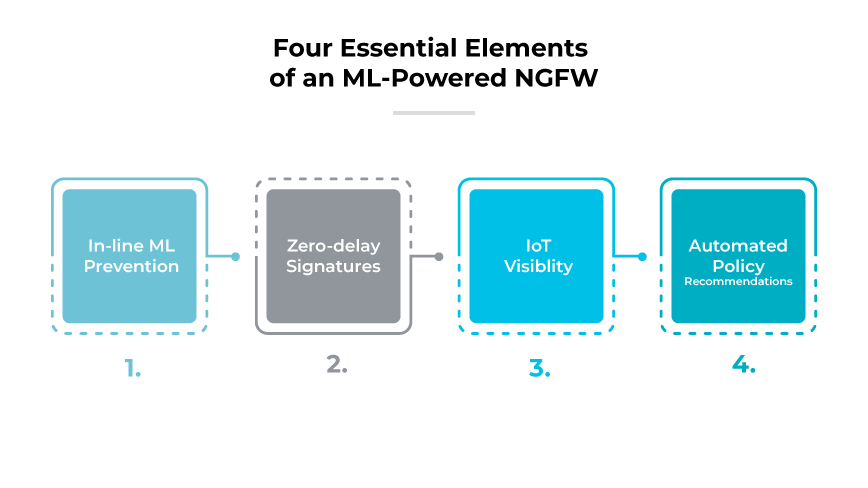

2020: Quarta geração de firewalls - NGFWs com tecnologia ML

O firewall mais recente até o momento fez sua estreia em 2020, quando a Palo Alto Networks apresentou o primeiro firewall de próxima geração alimentado por XML. Esse firewall usa o aprendizado de máquina para oferecer proteção proativa, em tempo real e em linha de dia zero.

Esses NGFWs vão além da detecção tradicional de ameaças, aplicando o aprendizado de máquina para analisar os padrões de tráfego da rede e identificar anomalias que podem indicar novos tipos de ataques cibernéticos. Isso proporciona um mecanismo de defesa dinâmico que se adapta às ameaças em evolução sem depender exclusivamente de assinaturas de ameaças conhecidas.

Com visibilidade abrangente do dispositivo e detecção de anomalias comportamentais, os NGFWs com tecnologia ML são particularmente hábeis na proteção de dispositivos IoT. Eles fazem isso gerando e aplicando políticas de segurança com base no aprendizado contínuo do tráfego da rede, o que reduz significativamente a janela de exposição a novas ameaças. Essa estratégia de segurança proativa ajuda as organizações a protegerem as redes contra ataques sofisticados não encontrados anteriormente.

Os NGFWs com ML também simplificam o gerenciamento da segurança, recomendando atualizações de políticas derivadas dos dados de telemetria da rede, minimizando a sobrecarga administrativa. Essas recomendações facilitam a adaptação rápida aos desafios de segurança, reduzem o erro humano e garantem que os protocolos de segurança estejam sempre atualizados. Como resultado, as organizações podem manter uma postura de segurança robusta, capaz de responder às ameaças à medida que elas surgem.

Perguntas frequentes sobre a história dos firewalls

O primeiro tipo de firewall era um firewall de filtragem de pacotes.

A evolução dos firewalls envolveu o desenvolvimento contínuo de filtros de pacotes sem estado para a inspeção com estado e, posteriormente, para os firewalls de próxima geração (NGFWs) com inspeção profunda de pacotes.

Filtragem de pacotes, inspeção de estado e firewalls proxy.

O termo "firewall" originou-se de firewalls físicos em edifícios que impediam a propagação do fogo.

O firewall não foi descoberto, mas desenvolvido. Entre os colaboradores estão Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak's, Nir Zuk, Fred Avolio e Brent Chapman.

Os firewalls mais recentes incluem aprendizado de máquina, habilidades com reconhecimento de aplicativos e inspeção profunda de pacotes, ao contrário dos filtros de pacotes mais antigos e simples.

A história do firewall começou na década de 1980 com firewalls de filtragem de pacotes, avançando para o firewall de próxima geração de hoje.

O ano exato da "invenção" do primeiro firewall é um tanto nebuloso, pois o desenvolvimento foi mais um processo evolutivo do que um evento único.

Os produtos comerciais de firewall surgiram no início da década de 1990.

O que se qualifica como o firewall mais rápido do mundo é subjetivo. O desempenho pode depender de ambientes e requisitos específicos da rede.

A Palo Alto Networks apresentou o primeiro NGFW em 2008.

O termo "firewall", no contexto da segurança de rede, foi batizado por analogia a um firewall físico, com base em seu uso para evitar que o fogo se espalhe.

Há três gerações oficialmente reconhecidas: filtros de pacotes, filtros stateful e NGFWs.

Uma abordagem de segurança abrangente e em várias camadas é considerada mais forte do que qualquer solução de firewall individual.