O que é o Zero Trust Edge (ZTE)?

O Zero Trust edge (ZTE) é uma arquitetura orientada para a nuvem que integra rede e segurança de rede e usa o Zero Trust para autenticar e monitorar as interações de rede.

As empresas estão usando cada vez mais os princípios de rede zero trust para conectar com segurança um número crescente de usuários e dispositivos a recursos, o que é um dos principais motivadores da ZTE. Para muitas organizações, uma das principais aplicações da ZTE é a segurança de trabalhadores remotos e a redução da dependência de redes privadas virtuais (VPNs).

Por que o Zero Trust Edge é importante?

Três fatores principais impulsionam a integração mais profunda da rede e da segurança inerentes à ZTE:

Três fatores principais impulsionam a integração mais profunda da rede e da segurança inerentes à ZTE:

- O tráfego da rede deve aderir a níveis rígidos de confiança de segurança e estar em conformidade com as políticas estabelecidas.

- Em vez de as equipes de segurança se sobreporem às redes corporativas, as organizações devem adotar as políticas da ZTE e buscar uma rede com uma abordagem centrada na segurança.

- Todos os clientes e endpoints devem ter acesso seguro à Internet, capaz de neutralizar ou contornar possíveis ameaças de malware em qualquer ponto da rota da rede.

A aceleração digital, caracterizada por locais de trabalho híbridos e acesso generalizado a aplicativos, expande a superfície de ataque e aumenta a vulnerabilidade das empresas a ameaças avançadas. As arquiteturas de rede tradicionais com produtos pontuais e acesso implícito a todos os aplicativos não são mais adequadas.

O modelo da ZTE aborda esse desafio formando um novo perímetro. Ele converge a segurança e a rede em todos os pontos, concedendo acesso explícito aos aplicativos com base na validação contínua da identidade e do contexto do usuário. Isso estabelece o papel crucial da ZTE no ecossistema digital moderno, servindo como um escudo defensivo eficaz em um ambiente cada vez mais interconectado e propenso a ameaças.

Como funciona o Zero Trust Edge?

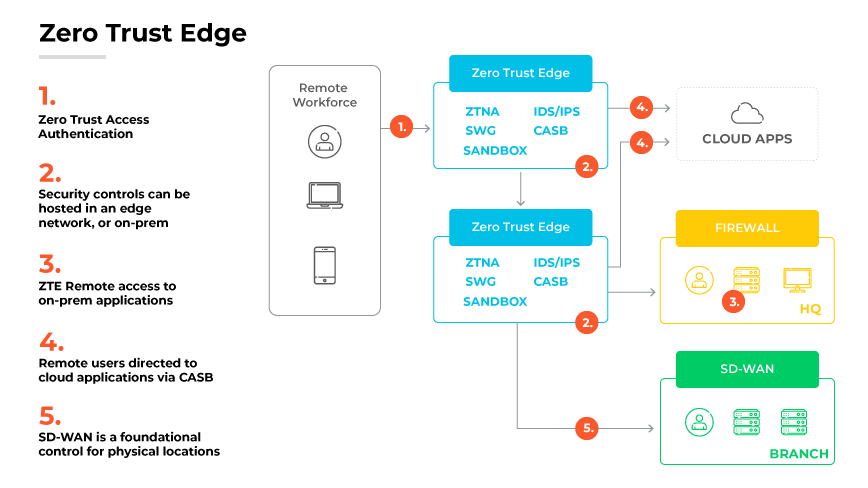

A borda Zero Trust aplica autenticação e validação meticulosas; em essência, ela considera cada transação da rede como potencialmente arriscada.

Quando se trata da mecânica da ZTE, ela se origina da colocação de elementos da ZTE em uma pilha de segurança hospedada na nuvem ou na borda, levando em conta as restrições de largura de banda, o que pode exigir uma infraestrutura local para alguns componentes.

A ZTE se baseia em dois princípios críticos orientados para a nuvem:

Gerenciamento de rede e segurança de rede baseado em nuvem:

Garante a uniformidade das políticas em toda a empresa, reduzindo erros e aumentando a eficiência.Ferramentas de análise que vinculam perfeitamente a rede e a segurança:

Permite melhor utilização do link, detecção precoce de anomalias na rede e monitoramento abrangente da rede.

Isso exige soluções baseadas em nuvem devido ao volume substancial de dados que precisam de armazenamento e processamento para uma análise eficaz.

Quando implantada, a ZTE permite que as organizações gerenciem, monitorem e analisem de forma centralizada uma série de serviços de segurança e de rede, sejam eles hospedados na nuvem ou remotamente. O objetivo final é fornecer segurança rigorosa sem comprometer os recursos de rede.

Implementação da ZTE

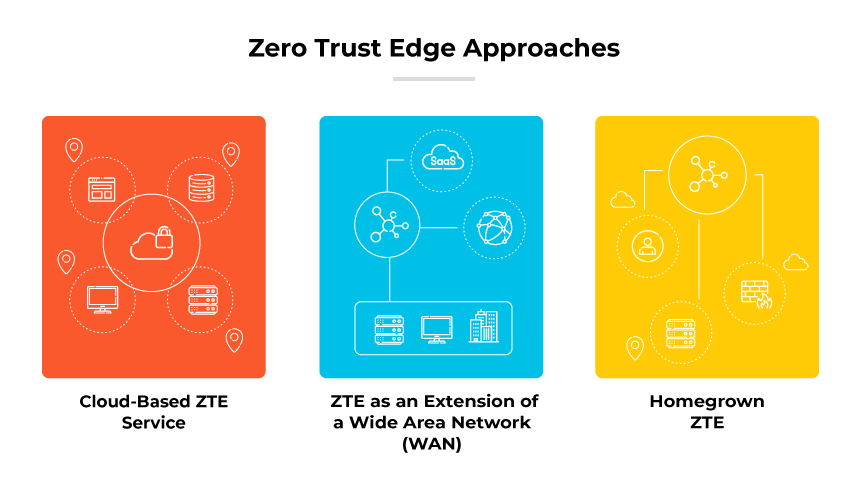

As organizações têm três caminhos principais para implementar a ZTE:

Serviço ZTE baseado em nuvem

Um serviço ZTE em nuvem usa vários pontos de presença (POPs) com recursos inerentes à ZTE. Essa abordagem reflete os modelos de fornecimento de software como serviço (SaaS).A ZTE como uma extensão de uma rede de longa distância (WAN)

Uma abordagem interna incorpora a ZTE como uma extensão de um serviço de conexão de rede de longa distância (WAN).

As operadoras oferecem funcionalidade e segurança terceirizada da ZTE. Embora existam várias opções de soluções no local, elas podem não ter a agilidade dos sistemas baseados em nuvem. Além disso, as combinações de SD-WAN e ZTE exigem configurações de políticas individuais para cada serviço, o que inviabiliza uma solução única e holística.ZTE doméstica

Organizações maiores e mais ágeis têm a opção de desenvolver sua própria oferta da ZTE. Esse método necessita de serviços de nuvem pública para POPs e firewalls hospedados na nuvem, entre outros serviços de segurança. Apesar de sua flexibilidade inerente, a ZTE desenvolvida internamente exige monitoramento constante dos componentes de segurança e serviços em nuvem em evolução. O conhecimento adequado de TI para gerenciar e manter a oferta também é fundamental.

Benefícios do Zero Trust Edge

Mitigação de risco aprimorada

Um dos principais benefícios da ZTE está em sua capacidade de reduzir substancialmente as vulnerabilidades da rede. Com a segurança enraizada em todos os níveis da rede e todas as transações submetidas a uma autenticação rigorosa, as possíveis ameaças são reduzidas significativamente. Independentemente de onde os usuários estejam se conectando ou de quais aplicativos estejam usando, a ZTE oferece segurança consistente e de alto nível.

Ao aplicar políticas de segurança consistentes e coordenadas em todas as fontes de conexão, a ZTE também protege os locais de trabalho híbridos. Independentemente de os funcionários se conectarem a partir de redes não gerenciadas ou do escritório, a ZTE aplica o mesmo nível de escrutínio.

A ZTE também permite o acesso à rede Zero Trust (ZTNA) em todos os lugares. Ele muda da confiança implícita para o acesso explícito com base na identidade e no contexto, resultando em uma validação contínua. Isso garante um controle eficaz do acesso à rede, melhorando a segurança geral da rede.

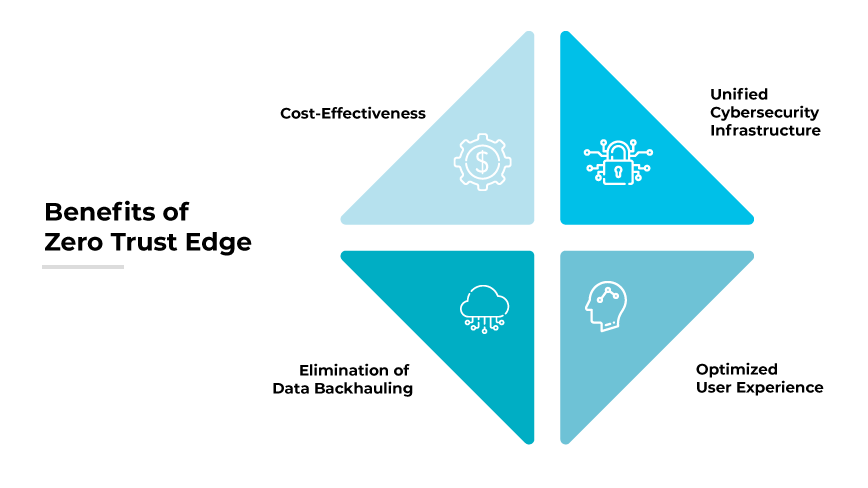

A ZTE aprimora os recursos de resposta a incidentes. Ao promover a colaboração em equipe, a ZTE aprimora os recursos de resposta a incidentes e simplifica a solução de problemas, fornecendo uma abordagem mais proativa ao gerenciamento de segurança.Custo-efetividade

Devido à sua natureza automatizada e baseada em nuvem, as redes da ZTE fornecem uma solução de segurança econômica e escalável. Como parte inerente da Internet, eles acomodam a transformação digital sem esforço, sem serem limitados por arquiteturas legadas. Isso resulta em uma economia substancial de custos e garante que as organizações paguem apenas pelos recursos que utilizam.Experiência de usuário otimizada

A ZTE facilita uma experiência de usuário aprimorada ao melhorar o desempenho e a taxa de transferência da rede. Ele se concentra em fornecer caminhos ideais e uma experiência digital abrangente, acelerando significativamente o desempenho dos aplicativos.Infraestrutura unificada de segurança cibernética

A adoção da ZTE condensa várias ferramentas de segurança cibernética em uma solução unificada, simplificando o monitoramento, a análise e a resposta às ameaças à segurança cibernética. A consolidação leva a uma infraestrutura de segurança cibernética mais gerenciável e eficiente, eliminando possíveis problemas de compatibilidade.

Os recursos abrangentes da ZTE reduzem a necessidade de vários fornecedores de segurança, oferecendo a opção de um único fornecedor ou de um número limitado de fornecedores. No entanto, é essencial que as organizações garantam que os fornecedores possam integrar as soluções de forma eficaz à infraestrutura de rede existente.Eliminação do backhauling de dados

As configurações tradicionais de Virtual Private Network (VPN) geralmente fazem o backhaul do tráfego de usuários remotos por meio de redes corporativas. Esse processo pode resultar em um congestionamento significativo da largura de banda. No entanto, a ZTE emprega nuvem em rampas para conectividade global e inspeção de segurança, eliminando assim o backhauling de dados e aumentando o desempenho.

Desafios da ZTE

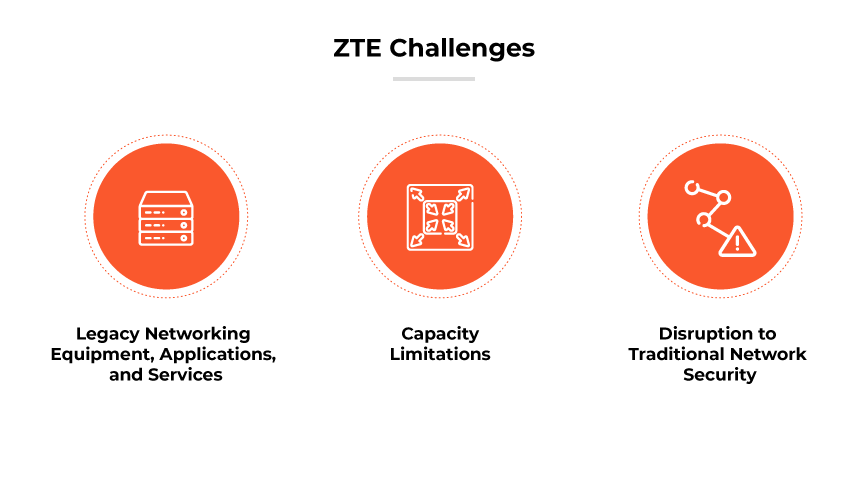

Equipamentos, aplicativos e serviços de rede legados

A incorporação de tecnologia operacional (OT) e dispositivos IoT (Internet das coisas) pode complicar a transição para uma estrutura ZTE. Esses dispositivos, que podem chegar a milhares em uma organização, podem estar vinculados a equipamentos de rede antigos. A transição desses dispositivos para uma rede da ZTE pode ser um processo complexo que exige revisões substanciais da infraestrutura.

A compatibilidade com o hardware legado é outro obstáculo significativo na transição para a ZTE. Os componentes essenciais da infraestrutura podem depender de hardware desatualizado, e a modernização desses componentes pode ser uma tarefa difícil. Além disso, alguns hardwares antigos podem não suportar os requisitos da ZTE, exigindo a reavaliação e a possível substituição de tecnologias operacionais e dispositivos IoT.

A integração de aplicativos e serviços legados na estrutura da ZTE também apresenta desafios significativos. Especialmente problemáticos são os aplicativos criados com base em protocolos que não são da Web, como o Remote Desktop Protocol (RDP) ou a infraestrutura de desktop virtual (VDI) para acesso remoto e o protocolo de iniciação de sessão (SIP) ou Voice over IP (VoIP) para serviços de voz. Esses aplicativos não têm procedimentos padronizados para a utilização da ZTE, o que dificulta sua integração.Limitações de capacidade

As restrições de capacidade são difíceis na implementação da ZTE. Embora a ZTE possa resolver os problemas de acesso remoto da força de trabalho, atualmente ela não tem a capacidade de substituir serviços de rede e segurança de alto volume que fornecem acesso ao data center. Como resultado, as organizações podem precisar buscar a migração para a nuvem antes de fazer a transição de determinados ativos corporativos para a proteção da ZTE.

Antes da implementação da ZTE, as empresas devem avaliar cuidadosamente a capacidade da rede. Se estiver perto dos limites de capacidade, talvez seja necessário identificar soluções alternativas adicionais ou realizar atualizações significativas. Em alguns casos, pode ser necessário migrar para uma infraestrutura baseada em nuvem antes da implementação da ZTE, o que poderia acrescentar mais complicações ao processo de transição.Interrupção da segurança de rede tradicional

Como uma abordagem nova e transformadora, a ZTE interrompe as práticas tradicionais de segurança de rede. Essa interrupção pode criar desafios à medida que as organizações se ajustam à mudança de paradigma, especialmente porque a segurança de rede tem sido tradicionalmente praticada de maneiras fundamentalmente diferentes. O processo de transição pode, portanto, ser complicado, exigindo planejamento e adaptação significativos.

Qual é a diferença entre o Zero Trust Edge e o SASE?

O serviço de acesso seguro de borda (SASE) e o serviço de borda zero trust (ZTE) compartilham princípios e objetivos comuns, como a consolidação da funcionalidade da rede e a segurança de rede entregue na nuvem. No entanto, eles diferem em sua ênfase e abordagem.

O SASE representa uma convergência de redes de longa distância definidas por software (SD-WAN) e uma variedade de serviços de segurança de rede em uma oferta unificada baseada em nuvem. Ele permite o acesso seguro e eficiente à rede, atendendo às necessidades de forças de trabalho cada vez mais remotas e distribuídas.

A ZTE, definida como uma evolução do modelo SASE original, concentra-se no componente "Zero Trust", com o objetivo de estabelecer um rigoroso Zero-Trust-as-a-Service além dos controles de acesso. A ZTE reflete a abordagem Zero Trust ao assumir o pior cenário possível, por meio do qual ela autentica todas as conexões, independentemente da natureza ou da origem.

Enquanto a SASE fornece um amálgama de serviços de rede e segurança em um modelo baseado em nuvem, a ZTE adota uma postura mais rigorosa, concentrando-se intensamente na autenticação para manter os princípios de Zero Trust em toda a infraestrutura de rede.

Perguntas frequentes sobre o Zero Trust Edge

O acesso de rede zero trust (ZTNA) é uma categoria de tecnologias que fornece acesso remoto seguro a aplicativos e serviços com base em políticas de controle de acesso definidas. Ela usa os mesmos princípios do Zero Trust, mas atua como um componente da ZTE.