O que é segurança em nuvem híbrida?

A segurança da nuvem híbrida é a totalidade das tecnologias e dos procedimentos estabelecidos para proteger dados, aplicativos e infraestrutura em um ambiente de nuvem híbrida (que pode incluir qualquer combinação de nuvens públicas e privadas ou data centers no local).

Normalmente, a segurança eficaz da nuvem híbrida requer:

- Firewalls de próxima geração (NGFWs)

- Um sistema de gerenciamento centralizado

- Serviços de segurança que abrangem ambientes

Por que a segurança da nuvem híbrida é importante?

"A pesquisa 'mudança para a nuvem' do Gartner inclui apenas as categorias de TI empresarial que podem fazer a transição para a nuvem, nos mercados de software de aplicativos, software de infraestrutura, serviços de processos de negócios e infraestrutura de sistemas."

Até 2025, 51% dos gastos com TI nessas quatro categorias terão mudado de soluções tradicionais para a nuvem pública, em comparação com 41% em 2022. Quase dois terços (65,9%) dos gastos com software de aplicativos serão direcionados para tecnologias de nuvem em 2025, em comparação com 57,7% em 2022."

Vivemos em uma era de nuvem e transformação digital. Os usuários e aplicativos estão saindo do perímetro tradicional da rede. Um número crescente de cargas de trabalho de aplicativos é acessado a partir da nuvem pública, incluindo: software como serviço (SaaS), plataforma como serviço (PaaS) e infraestrutura como serviço (IaaS):

- 53% das cargas de trabalho em nuvem são hospedadas em plataformas de nuvem pública, um aumento de 8% no ano passado.

- O principal motivo pelo qual as organizações estão mudando para a nuvem é a criação de novos produtos e serviços e a expansão dos existentes. O desejo de aumentar a eficiência e a agilidade vem logo em seguida.

Com frequência cada vez maior, as empresas estão optando por modelos híbridos ou de várias nuvens. Uma nuvem híbrida permite que as organizações aproveitem os benefícios da nuvem e, ao mesmo tempo, mantenham a flexibilidade para usar outros ambientes de nuvem. Consequentemente, as organizações enfrentam o desafio de proteger proativamente usuários, aplicativos e dados contra ameaças à segurança sem comprometer a experiência do usuário - e em vários ambientes:

- As considerações de segurança continuam a impedir a capacidade das empresas de lidar com os riscos e tirar proveito da nuvem.

Desafios de segurança em nuvem híbrida

Os ambientes de nuvem híbrida vêm com problemas de segurança complicados. A combinação dos requisitos de segurança da nuvem, o modelo de responsabilidade compartilhada e um cenário de ameaças em constante evolução contribuem para os desafios de segurança da nuvem híbrida.

Segurança na nuvem e o modelo de responsabilidade compartilhada

Figura 1: Responsabilidade de segurança compartilhada entre serviços de nuvem privada, pública e SaaS

- A segurança na nuvem pode vir com compensações.

Como a nuvem se tornou parte integrante dos ambientes corporativos, muitas organizações enfrentam compromissos com ambientes de nuvem pública e privada. Os controles de segurança de rede geralmente são "simplificados" para fora do design da nuvem. Consequentemente, as compensações de segurança na nuvem geralmente incluem:

- Simplicidade vs. função

- Eficiência vs. visibilidade

- Agilidade vs. segurança

- Os recursos atraentes da computação em nuvem geralmente são contrários à segurança da rede..

As tecnologias de computação em nuvem proporcionam às organizações ambientes dinâmicos e automatizados com recursos de nuvem sob demanda. No entanto, muitos recursos são contrários à segurança da rede, incluindo:

- A computação em nuvem não atenua as ameaças existentes à segurança de rede.

- A separação e a segmentação são fundamentais para a segurança. No entanto, a nuvem depende de recursos compartilhados.

- As implantações de segurança são orientadas por processos. Pelo contrário, os ambientes de computação em nuvem são dinâmicos.

- Os aplicativos baseados em nuvem e seus dados estão se tornando cada vez mais distribuídos.

A preocupação com a exposição de dados fez com que a segurança na nuvem se tornasse uma prioridade. O desafio passou a ser equilibrar a agilidade e, ao mesmo tempo, melhorar a segurança dos aplicativos e proteger os dados à medida que eles se movem entre as nuvens. A visibilidade e a prevenção de ataques são imperativas em todos os locais onde residem aplicativos e dados.

Natureza dinâmica das ameaças modernas

- O cenário moderno de ameaças está em constante evolução, e muitas novas ameaças sofisticadas surgiram nos últimos anos.

- Port hopping

- Uso de portas não padrão

- Tunelamento em serviços comumente usados

- Oculto na criptografia SSL (Secure Sockets Layer)

As ameaças que visam diretamente os aplicativos podem passar pela maioria das defesas corporativas, historicamente criadas para fornecer proteção na camada de rede.

Os desenvolvedores de ameaças exploram vários métodos para se infiltrar nas redes, incluindo:

- Muitas das ameaças atuais são criadas para serem executadas secretamente em redes e sistemas.

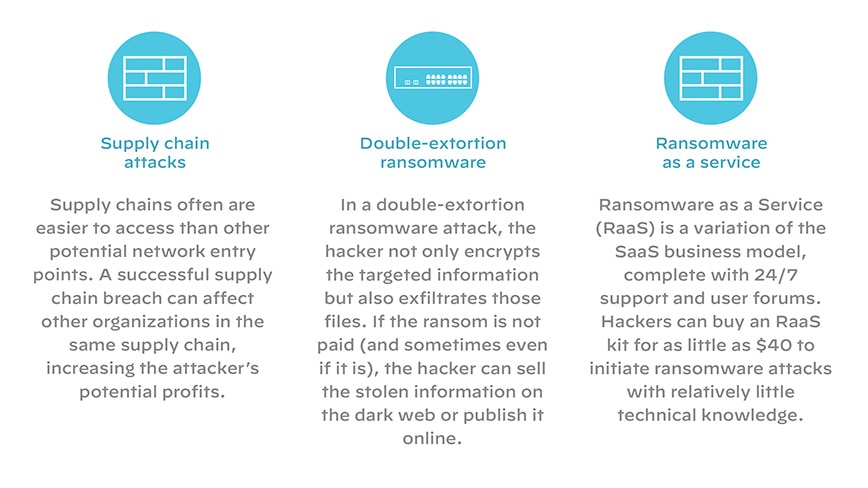

Figura 2: Tendências recentes em ataques de ransomware

Essas ameaças são projetadas para coletar silenciosamente dados confidenciais e não serem detectadas indefinidamente. Essa abordagem preserva o valor dos dados roubados e permite o uso repetido dos mesmos exploits e vetores de ataque.

As ameaças aos ambientes de nuvem híbrida incluem:

- Ransomware

- Roubo de credenciais

- Sistema de nomes de domínio (ataques baseados em((DNS))

- Ataques direcionados "low-and-slow

- Ameaças persistentes avançadas (APTs)

Arquitetura de segurança em nuvem híbrida

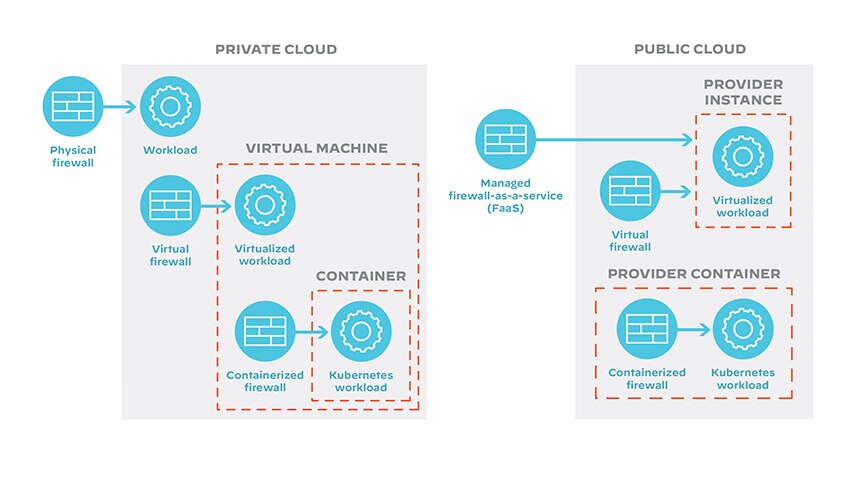

A segurança da nuvem híbrida deve ser onipresente. Começa com os NGFWs, que identificam e controlam aplicativos, dados e cargas de trabalho. Embora os firewalls de hardware sejam componentes importantes dos ambientes locais, os firewalls de software são particularmente úteis na segurança da nuvem híbrida.

Os firewalls de software incluem:

- Firewalls virtuais (também conhecidos como firewalls de nuvem ou NGFWs virtualizados)

*Os firewalls virtuais são soluções de segurança de rede projetadas especificamente para ambientes nos quais a implantação de firewalls de hardware é difícil ou impossível. Isso inclui ambientes de nuvem pública e privada, redes definidas por software e redes de longa distância definidas por software. - Firewalls de contêineres

- Firewalls de serviço gerenciado

Figura 3: Firewalls de software na segurança híbrida/multicloud

Para unir esses componentes e proteger os ambientes híbridos, as organizações devem priorizar esses recursos:

- Segurança consistente em fatores de forma físicos e virtualizados

- Segmentar aplicativos de negócios usando os princípios do Zero Trust

- Implantações de segurança gerenciadas de forma centralizada e atualizações de políticas simplificadas

Práticas recomendadas de segurança em nuvem híbrida

A computação em nuvem híbrida tornou-se uma abordagem popular para organizações que buscam aproveitar os benefícios dos ambientes de nuvem pública e privada. No entanto, os riscos de segurança da nuvem híbrida podem ser complexos e ter várias camadas, exigindo uma abordagem abrangente e dinâmica.

Com a crescente adoção de soluções de nuvem híbrida, tornou-se cada vez mais importante implementar medidas de segurança eficazes que reduzam o risco de ameaças cibernéticas e violações de dados. No entanto, a proteção de um ambiente de nuvem híbrida exige planejamento, seleção de soluções e implementação cuidadosos.

As seções a seguir descrevem as melhores práticas críticas que as soluções de segurança em nuvem híbrida devem incorporar.

Habilitação segura de aplicativos na nuvem híbrida

- Os administradores de segurança devem ser capazes de definir políticas para permitir determinados tipos de aplicativos e funções e negar outros.

- As plataformas de segurança de rede para ambientes de nuvem híbrida devem classificar o tráfego por aplicativo em todas as portas por padrão.

- As equipes de segurança devem ter visibilidade completa do uso dos aplicativos.

Identificar usuários e habilitar o acesso apropriado

- Os usuários devem ser identificados pelo endereço IP (Internet Protocol).

- As informações de usuários e grupos devem ser integradas diretamente às plataformas de tecnologia que protegem os ambientes de nuvem híbrida. (Isso ocorre porque quando os usuários se movimentam, a política não os segue).

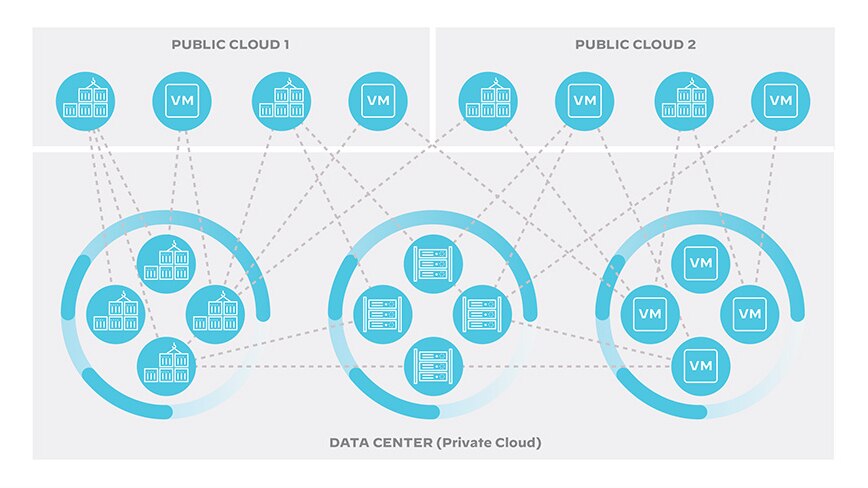

Figura 4: Infraestrutura empresarial hiperconectada

Proteção abrangente contra ameaças

- O exercício do controle no nível do aplicativo entre as cargas de trabalho reduz o espaço ocupado pelas ameaças no data center. O mesmo acontece com a segmentação do tráfego com base nos princípios de Zero Trust.

- As soluções de segurança de rede devem oferecer a capacidade de:

- Analisar diretamente executáveis desconhecidos em busca de comportamento malicioso

- Bloqueio automático de ameaças conhecidas

- Analisar e combater automaticamente ameaças desconhecidas

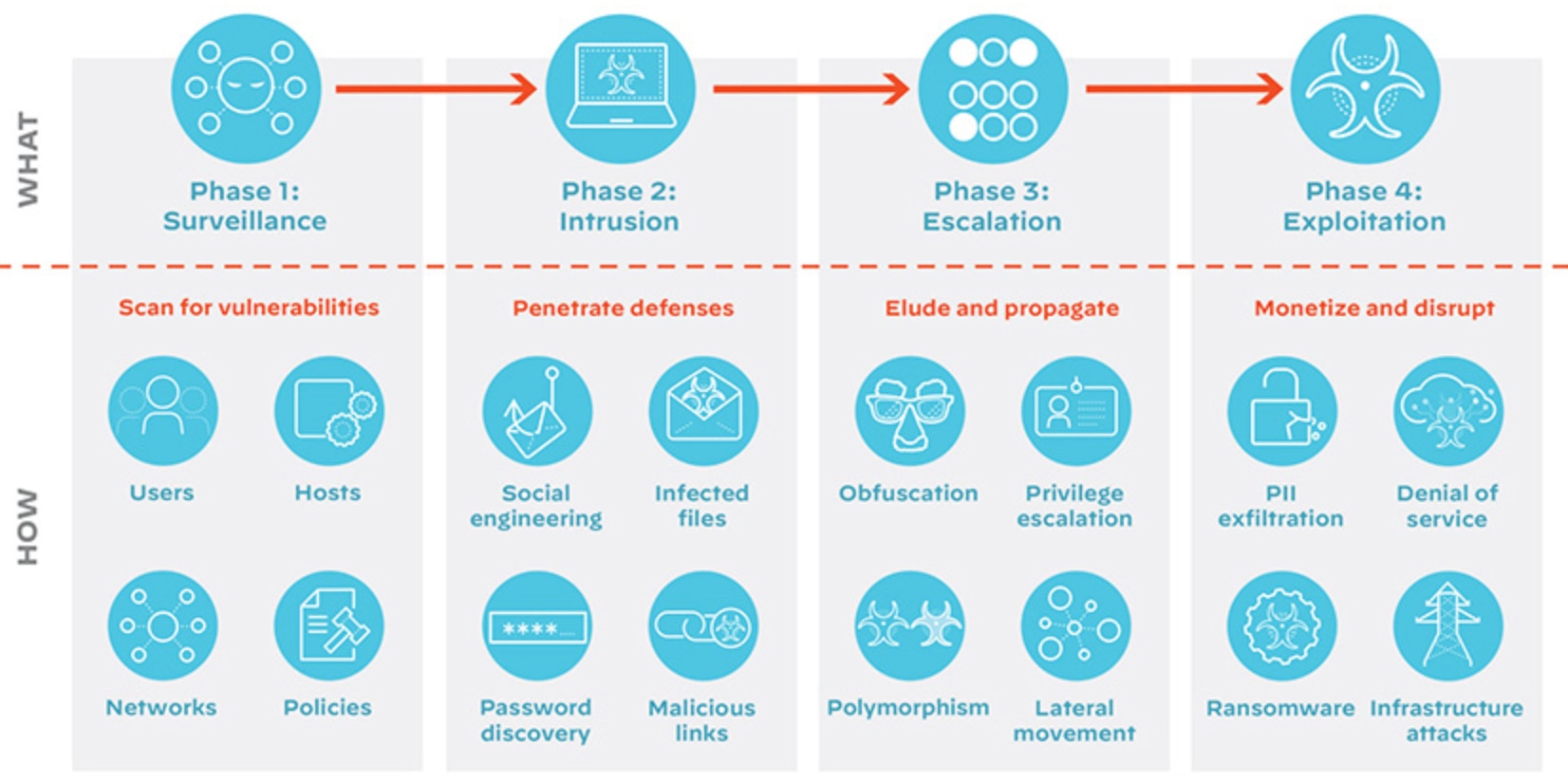

- Procure ameaças em todos os pontos do ciclo de vida do ataque cibernético

Figura 5: Anatomia de um ataque cibernético moderno

Integração flexível e adaptável

- Um dos principais desafios de integração no data center é o design de segurança. É necessário um novo paradigma que permita uma segurança de rede flexível e adaptável. A flexibilidade da rede ajuda a garantir a compatibilidade com praticamente qualquer ambiente da organização.

- A ativação da integração depende do suporte a uma ampla gama de recursos e opções de rede, inclusive:

- Redes locais virtuais (VLANs) baseadas em portas

- A capacidade de integração na camada 1 (física), na camada 2 (link de dados) ou na camada 3 (rede) do modelo de referência OSI (Open Systems Interconnection)

- Além disso, a solução de segurança de rede deve ser capaz de ativar recursos de segurança adicionais à medida que a postura de segurança muda. Ele também deve oferecer suporte a vários tipos de hipervisor e, potencialmente, ao provisionamento orientado por SDN.

Acesso seguro para usuários móveis e remotos

- A força de trabalho móvel exige acesso a aplicativos de locais geograficamente diferentes além da rede. Consequentemente, os usuários móveis e remotos devem ser protegidos.

- Isso requer segurança consistente. Portanto, as plataformas de segurança de rede devem:

- Habilite os níveis necessários de visibilidade, prevenção contra ameaças e aplicação de políticas de segurança.

- Proteja cargas de trabalho físicas e virtualizadas distribuídas em ambientes de nuvem híbrida.

- Fornecer acesso seguro para usuários móveis/remotos ao data center e à nuvem

- Abordar o uso de dispositivos de endpoint que não sejam equipamentos padrão emitidos pela empresa.

Uma política abrangente, uma plataforma de gerenciamento

O objetivo é simplificar a segurança com uma única plataforma de gerenciamento que pode "fazer tudo", inclusive:

- Integração do firewall em escala.

- Manter políticas de segurança consistentes.

- Implantar mudanças de emergência em milhares de firewalls.

Prontidão para a nuvem

Para ter sucesso na segurança da nuvem híbrida, as soluções devem atender aos seguintes objetivos de prioridade à nuvem:

- Estenda a política de forma consistente da rede para a nuvem.

- Impeça que o malware acesse e se mova lateralmente dentro da nuvem.

- Simplificar o gerenciamento.

- Minimiza o atraso da política de segurança à medida que as cargas de trabalho virtuais mudam.

- Proteja os aplicativos e dados residentes com a mesma postura de segurança estabelecida na rede física.

- Oferecer suporte a diversos ambientes de nuvem e virtualização (incluindo os principais provedores de nuvem pública e nuvens privadas virtualizadas).

- Integrar com serviços nativos da nuvem e ferramentas de automação.

- Automatize o provisionamento dos recursos de segurança de rede de acordo com os elementos de orquestração do ambiente híbrido.

Automação

SAs equipes de segurança geralmente dependem de processos manuais excessivos para as operações diárias. A segurança manual torna a mitigação mais lenta, aumenta a chance de erro e é difícil de ser dimensionada.

Ao usar análises precisas para impulsionar a automação, as equipes de segurança têm o poder de:

- Utilizar as práticas recomendadas de segurança, como o Zero Trust.

- Simplificar as tarefas de rotina.

- Concentre-se nas prioridades de negócios (como fornecimento de aplicativos, melhoria de processos ou busca de ameaças).

Há três áreas em que a automação é fundamental em um ambiente de nuvem híbrida:

- Automação de fluxo de trabalho

- Automação de políticas

- Automação de segurança

Uma plataforma de firewall deve incorporar aprendizado de máquina (ML) e automação para proteger contra ameaças conhecidas e desconhecidas, incluindo ransomware, cryptoworms, cryptojacking e muito mais.

As ameaças ao data center corporativo e aos ambientes de nuvem híbrida incluem:

- Ransomware

- Roubo de credenciais

- Ataques baseados no Sistema de Nomes de Domínio (DNS)

- Ataques direcionados "low-and-slow

- Ameaças persistentes avançadas (APTs)