O que é um túnel VPN?

Um túnel VPN é uma conexão segura e criptografada entre um dispositivo de rede e um servidor VPN que protege a transferência de dados pela Internet.

O túnel VPN cria um caminho privado, protegendo as informações transmitidas contra interceptação e acesso não autorizado. Os algoritmos de criptografia convertem os dados em código ilegível durante o trânsito, garantindo que, mesmo que os dados sejam interceptados, eles permaneçam inacessíveis e seguros.

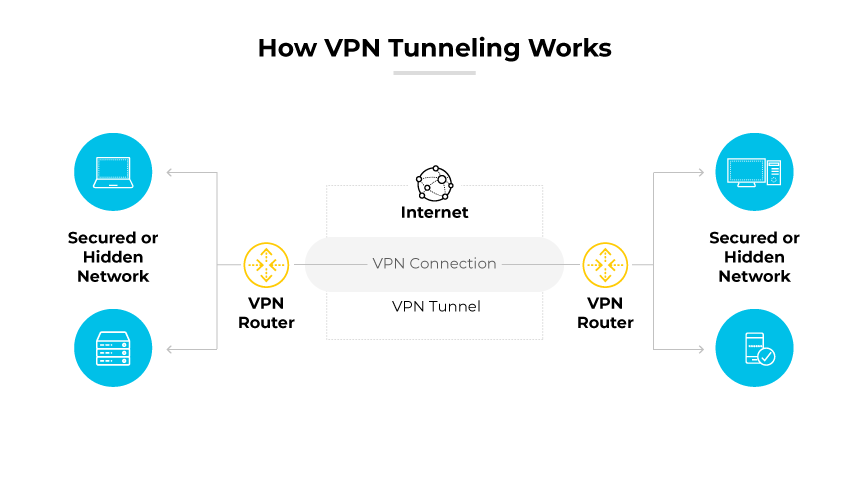

Como funciona o tunelamento de VPN?

VPN O tunelamento envolve a criação de uma conexão segura e criptografada em uma rede, normalmente a Internet. Essa conexão é chamada de "túnel" porque fornece uma passagem segura para os dados trafegarem entre um dispositivo e um servidor VPN.

O túnel VPN oculta o endereço IP do usuário e criptografa seus dados. Isso oferece proteção, especialmente ao usar Wi-Fi público não seguro. O processo de criptografia pode ser comparado ao envio de um envelope lacrado pelo correio. Mesmo que os funcionários dos correios vejam ou manuseiem o envelope, o conteúdo permanece privado, a menos que alguém o abra.

O tunelamento VPN inclui proteções como um kill switch, que interrompe o tráfego da Internet se a conexão VPN cair. Isso evita que o endereço IP público do usuário fique visível, o que mantém a integridade do túnel seguro.

O processo de tunelamento envolve várias etapas para garantir a gravidade e a privacidade:

1. Início da conexão VPN

O usuário deve selecionar um serviço de VPN e conectar seu dispositivo ao servidor VPN escolhido.

2. Estabelecimento de um túnel criptografado

O aplicativo VPN no dispositivo do usuário gera um canal criptografado. Essa criptografia protege o tráfego da Internet contra acesso não autorizado à medida que ele passa pela conexão de Internet do usuário até o servidor VPN.

3. Criptografia de dados

Os dados transmitidos pelo túnel são criptografados usando um protocolo específico, transformando as informações em um formato codificado conhecido como "texto cifrado". Esses dados criptografados são indecifráveis para qualquer pessoa sem as chaves de descriptografia adequadas.

4. Descriptografia no servidor VPN

O servidor VPN recebe os dados criptografados e usa chaves para descriptografá-los. Uma vez descriptografados, os dados podem continuar em seu destino pretendido na Internet.

5. Retorno dos dados ao dispositivo do usuário

Os dados enviados da Internet de volta para o usuário também passam pelo túnel criptografado, garantindo privacidade e segurança em ambas as direções.

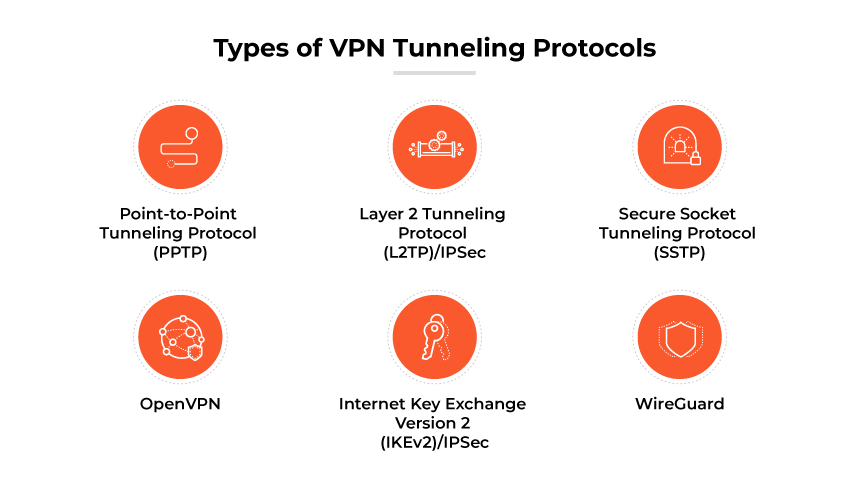

Tipos de protocolos de tunelamento VPN

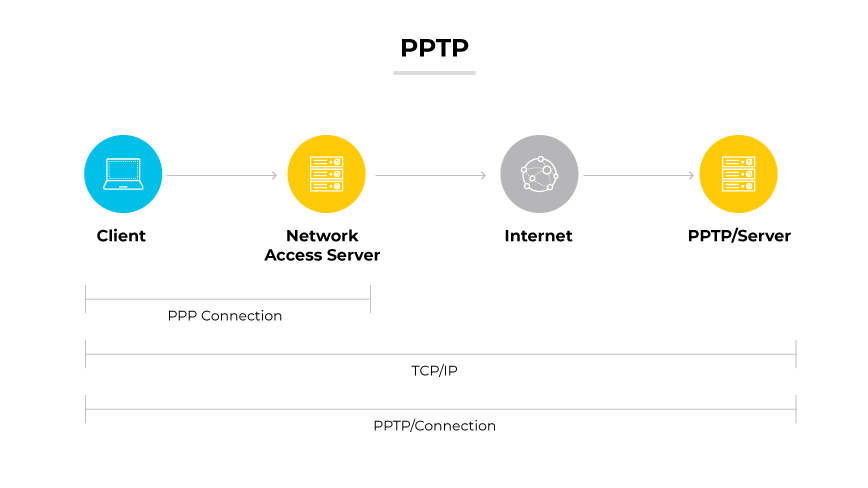

Protocolo de tunelamento ponto a ponto (PPTP)

PPTP facilita a criação de uma rede privada na Internet, permitindo a transferência segura de dados. Esse protocolo encapsula os pacotes de dados. A facilidade de instalação é uma vantagem importante, pois exige configuração mínima. A criptografia que o PPTP oferece não é tão forte quanto os protocolos mais recentes, o que o torna suscetível a violações de segurança.

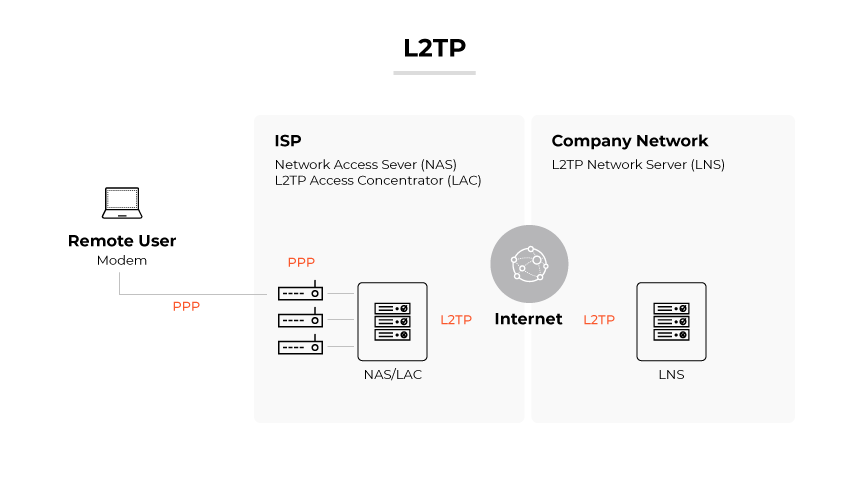

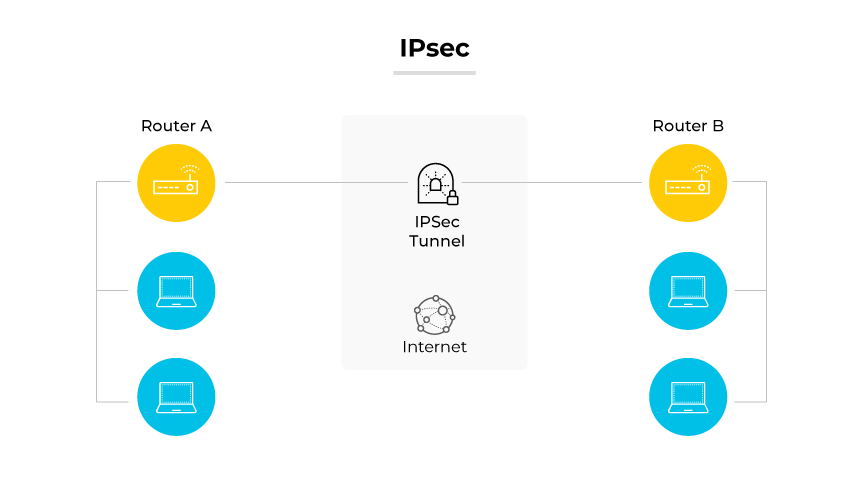

Layer 2 Tunneling Protocol (L2TP)/IPSec

O L2TP/IPSec é uma combinação de dois protocolos: L2TP para criar o túnel e IPSec para criptografia de dados e comunicações seguras.

Esse protocolo é reconhecido por sua compatibilidade com uma ampla gama de dispositivos e sistemas operacionais. No entanto, as duas camadas de segurança podem reduzir a velocidade de transmissão. Além disso, o uso de portas fixas pode resultar em complicações com alguns firewalls.

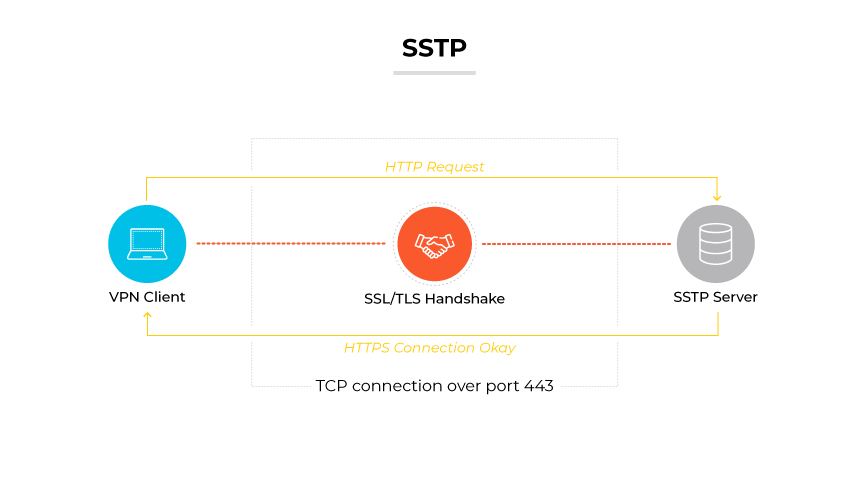

Protocolo de tunelamento de soquete seguro (SSTP)

SSTP utiliza SSL 3.0 para a passagem segura de dados pelo túnel. Ele é conhecido por seus recursos robustos de criptografia. O SSTP não depende de portas fixas. Consequentemente, um de seus benefícios característicos é a capacidade de contornar firewalls. A limitação do protocolo está na exclusividade de sua plataforma, pois ele não oferece suporte a sistemas que não sejam Windows.

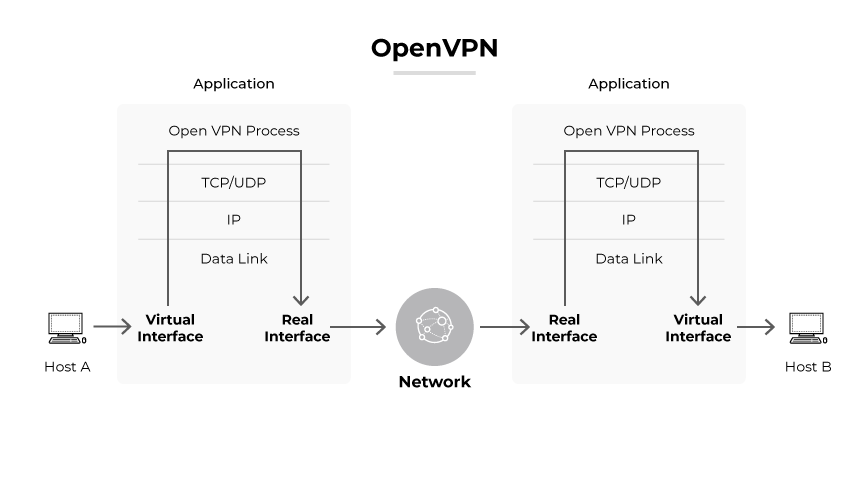

OpenVPN

OpenVPN, um protocolo de código aberto, oferece criptografia forte e a capacidade de funcionar em vários sistemas operacionais. Ele é altamente considerado pela sua flexibilidade e força de segurança, empregando criptografia AES de 256 bits. Embora o OpenVPN permita uma personalização significativa, ele exige procedimentos de configuração mais complexos, que podem ser atenuados com o uso de software de configuração.

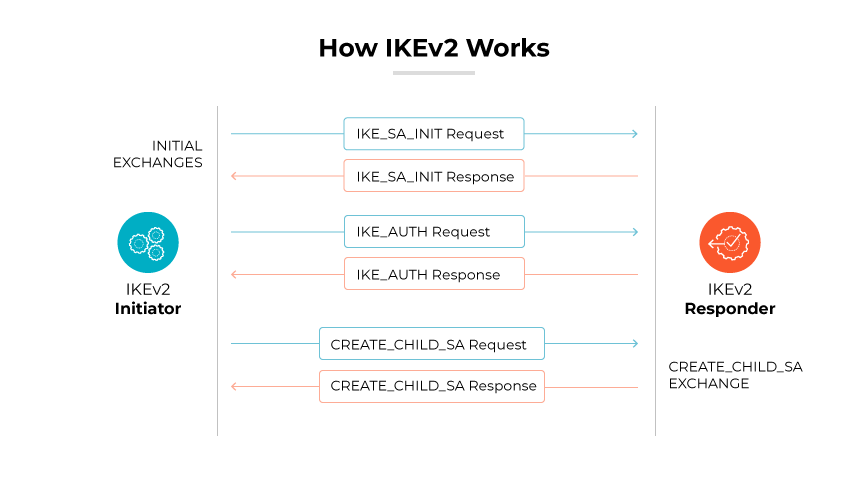

Troca de chaves da Internet versão 2 (IKEv2)/IPSec

IKEv2, em combinação com o IPSec, oferece uma experiência de VPN segura e eficiente. Ele é reconhecido por sua capacidade de restabelecer rapidamente uma conexão VPN ao mudar de rede, o que o torna uma opção adequada para dispositivos móveis. O suporte nativo em determinadas plataformas, como iOS, aumenta seu apelo, embora a configuração possa ser complicada em plataformas não nativas.

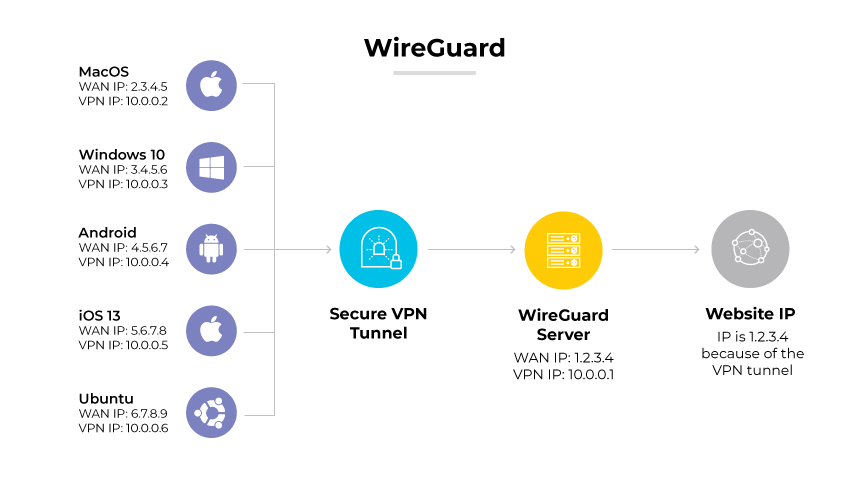

WireGuard

WireGuard é um protocolo VPN moderno, elogiado por seu design minimalista e alto desempenho. Com criptografia de última geração, ele é seguro e rápido. A natureza leve do WireGuard facilita a implementação e a auditoria, o que contribui para sua crescente popularidade, especialmente em aplicativos móveis.

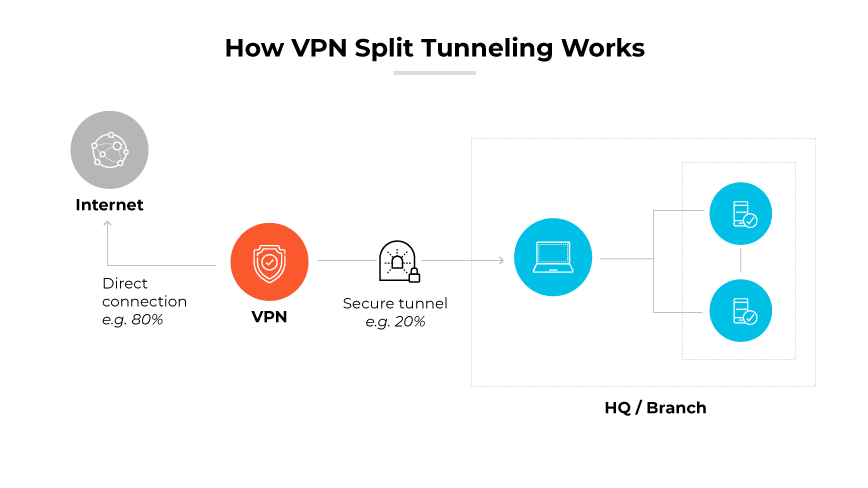

O que é VPN Split Tunneling?

O túnel dividido de VPN é um recurso que permite ao usuário rotear parte do tráfego da Internet por meio de uma VPN segura, enquanto outro tráfego acessa a Internet diretamente, ignorando a VPN. Esse método permite a divisão do tráfego da rede em dois fluxos. Um fluxo é criptografado e roteado por meio de um túnel VPN, e o outro se conecta à Internet. Isso é particularmente útil quando é necessário o acesso simultâneo a recursos em redes públicas e privadas.

A vantagem do split tunneling é sua eficiência. Ao direcionar apenas o tráfego necessário por meio da VPN, o senhor pode economizar largura de banda e melhorar a velocidade das atividades que não exigem criptografia. Por exemplo, um funcionário pode acessar os documentos internos da empresa por meio da VPN e, ao mesmo tempo, fazer streaming de música diretamente pela conexão local com a Internet, o que não requer segurança de VPN.

No entanto, há riscos potenciais. O tráfego que não usa a VPN não é criptografado, o que o torna potencialmente vulnerável a ameaças como a interceptação de dados. Embora o split tunneling possa otimizar o desempenho da rede, ele deve ser implementado criteriosamente para manter a segurança onde ela é mais necessária. Essa função depende do suporte do provedor de serviços VPN e pode variar entre diferentes dispositivos e sistemas operacionais.