O que é um site de vazamento da Dark Web?

A dark web (também conhecida como darkweb e darknet) é um subconjunto da Internet que está oculto e exige um determinado navegador ou software para acessar o conteúdo. Os sites de vazamento da Dark Web são sites na Dark Web usados por grupos de ransomware, hackers e outros agentes mal-intencionados para vazar dados roubados e conduzir negociações de resgate com as vítimas.

A Dark Web explicada

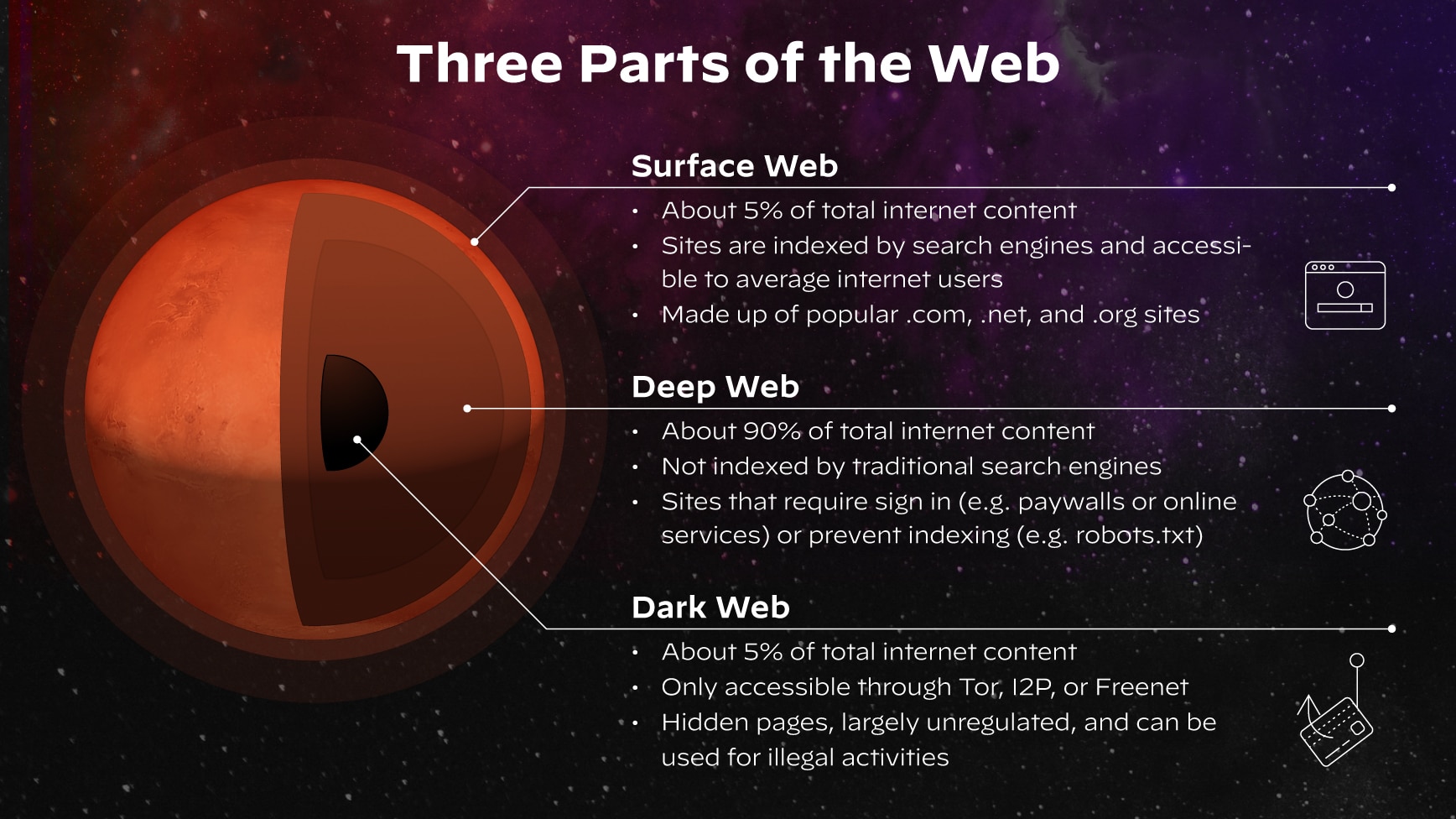

A dark web é uma área da Internet que não é indexada pelos mecanismos de pesquisa da web de superfície, como o Google ou o Bing. Ao contrário da deep web, que simplesmente não é indexada pelos mecanismos de pesquisa, os dark websites são mantidos intencionalmente ocultos. A dark web geralmente é acessada pela rede Tor (também conhecida como The Onion Routing, conforme definido, ou The Onion Router, de acordo com o uso popular).

A rede Tor consiste em sites conhecidos como onion sites ou onion links porque terminam em .onion em vez de .com ou .org. Essa rede permite que os usuários naveguem anonimamente e acessem conteúdo não indexado. O Tor protege os usuários fornecendo informações por meio de um caminho criptografado de servidores aleatórios, aumentando sua privacidade e tornando praticamente impossível ser alvo de vigilância e rastreamento. Os atores de ameaças aproveitam essa privacidade inerente, o que significa que a dark web é um submundo on-line de atividades anônimas e, muitas vezes, ilegais. Por exemplo, as pessoas costumam usar essa rede para compartilhar conteúdo pirata, além de negociar, vender drogas ilegais e parafernália.

Como funcionam os sites de vazamento da Dark Web?

Os sites de vazamento da Dark Web são usados por atores de ameaça na Dark Web para realizar operações comerciais criptografadas e monetizar ransomware, malware e outros ataques on-line. Os sites de vazamento da Dark Web servem como uma plataforma para carregar e compartilhar informações confidenciais e pessoais que os atores de ameaças roubaram de organizações visadas.

Por exemplo, grupos de ransomware e agentes mal-intencionados estão usando cada vez mais a dark web para publicar informações sobre organizações violadas e criar sites de vazamento. Em alguns casos, os atores de ameaças podem listar os nomes das organizações que foram alvo de ataques de ransomware.

Alguns atores também usam seus sites de vazamento para publicar a prova de comprometimento, que geralmente é uma amostra dos dados roubados durante um ataque de ransomware. Os agentes mal-intencionados ameaçam usar o site de vazamento para publicar o conjunto completo de informações comprometidas e compartilhar essas informações com a mídia se a organização não pagar o pedido de resgate.

Como resultado, os sites de vazamento da dark web oferecem às gangues de ransomware maior influência sobre suas vítimas. Ao "nomear e envergonhar" as organizações que foram afetadas e ao emitir ameaças públicas, eles aumentam a pressão sobre as organizações e aumentam a probabilidade de receber o pagamento rapidamente. Mesmo que as organizações tenham feito backup de seus dados e tenham a capacidade de se recuperar de um ataque de resgate, a ameaça de expor informações confidenciais pode fazer com que a organização pague ao ator da ameaça.

Tendências de sites de vazamento de ransomware

Em todos os setores e indústrias, organizações de todos os tamanhos estão vulneráveis a danos devastadores causados por esse tipo de ataque. Infelizmente, apesar da crescente conscientização do público e das tentativas de conter os ataques cibernéticos, as ameaças de ransomware continuam persistentes.

No mundo do ransomware, os sites de vazamento de dados da dark web são uma tática relativamente nova, que se tornou popular em 2020. No 2023 Unit 42® Ransomware Threat Report a Unit 42 analisou esses sites para descobrir as últimas tendências.

Todos os dias, os pesquisadores de ameaças da Unit 42 veem cerca de sete novas vítimas de ransomware publicadas em sites de vazamento. Isso é um a cada quatro horas. Em 2022, nomes e provas de comprometimento de 2.679 vítimas foram divulgados publicamente em sites de vazamento de ransomware, o que é cerca de 4% maior do que o número observado em 2021.

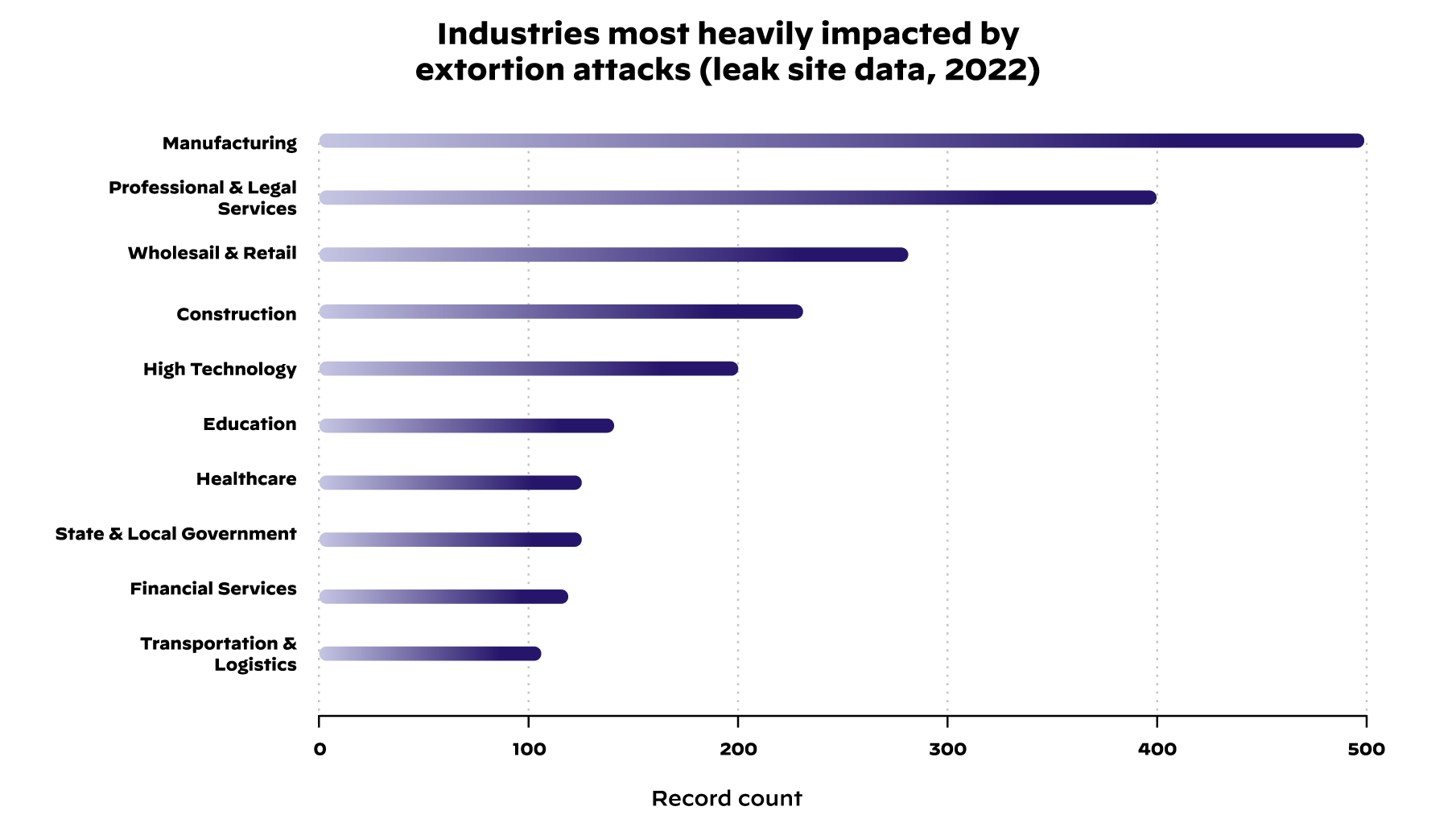

Os pesquisadores de ameaças da Unit 42 também descobriram que o setor de manufatura foi um dos mais visados por violações de ransomware em 2022, seguido pelo setor de serviços profissionais e jurídicos.

Como os ataques de ransomware são oportunistas por natureza, um dos motivos pelos quais a equipe vê determinados setores sendo mais afetados é que eles frequentemente usam sistemas com softwares desatualizados que não são atualizados/corrigidos com facilidade ou frequência. Os atacantes de ransomware também procuram alvos em setores em que a entrega pontual de bens ou serviços específicos é essencial para as operações corporativas.

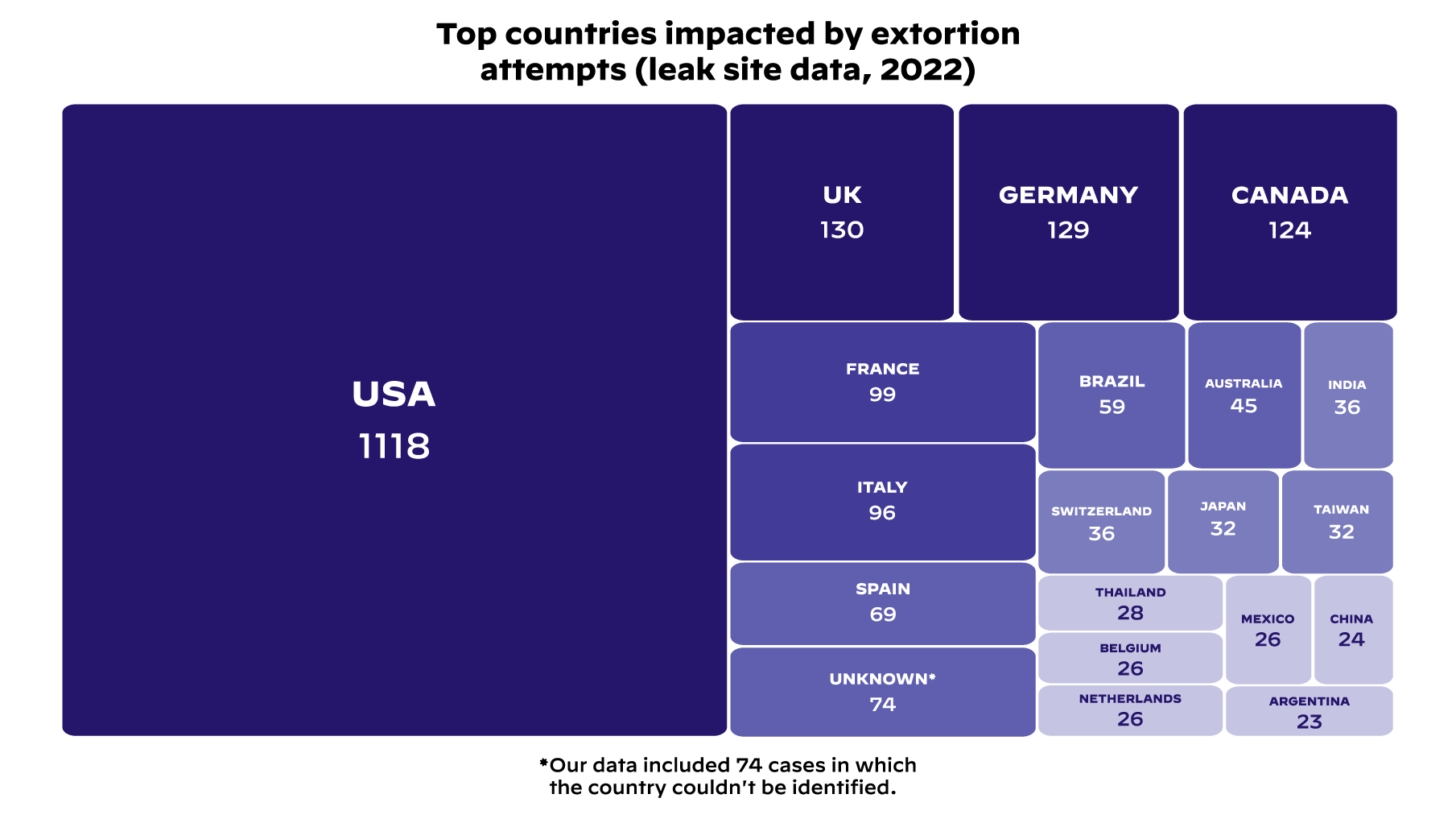

Outra análise importante do relatório analisou as organizações publicadas em sites de vazamento por país. O relatório constatou que os Estados Unidos são os mais gravemente afetados pelas operações de ransomware, respondendo por 42% dos vazamentos observados em 2022, seguidos pela Alemanha e pelo Reino Unido, que respondem por menos de 5% cada. No entanto, apesar da concentração de ataques de ransomware nos EUA, os dados da equipe mostraram que os grupos de ransomware têm uma presença global e foram observados impactando organizações em 107 países em 2022.

Também vale a pena mencionar que, quando a Unit 42 rastreia organizações cujas informações foram publicadas em um site de vazamento, eles normalmente estão procurando vítimas que optaram por não pagar o resgate. Portanto, espera-se que o impacto global real das gangues de ransomware que mantêm sites de vazamento seja maior do que a equipe pode observar, uma vez que, presumivelmente, algumas organizações optam por pagar os pedidos de resgate para manter suas informações fora da dark web.

Os grupos de ransomware que costumam usar sites de vazamento para pressionar as vítimas incluem LockBit 2.0, Pysa, Avaddon, Hive, Black Matter e Grief. Mas uma tendência importante observada nos sites de vazamento da dark web são os fluxos e refluxos das gangues responsáveis. A atividade de um determinado grupo de hackers tende a ser imprevisível, com uma atividade desenfreada seguida de uma calmaria. Pode haver várias explicações para isso, incluindo a pressão das autoridades policiais, problemas operacionais, concorrência intensa ou reformulação da marca.

Leia o 2023 Unit 42 Ransomware and Extortion Report para obter mais informações, incluindo recomendações acionáveis mapeadas para a estrutura MITRE ATT&CK.

O que fazer se a sua organização aparecer em um site de vazamento da Dark Web

Se as informações de sua organização aparecerem em um site de vazamento da dark web, isso pode gerar consequências legais e financeiras, além de danos à reputação e perdas comerciais relacionadas. É importante agir rapidamente e tomar medidas específicas para mitigar os danos.

Etapa 1: Confirmar que o vazamento é legítimo

Reúna o máximo possível de informações sobre o vazamento, inclusive a origem do hack e o tipo de informação que pode ter sido exposta. Verifique essas informações com os dados internos de sua organização para confirmar se o vazamento é legítimo. Existem também várias ferramentas e serviços on-line especializados em monitoramento da dark web. Ao verificar a legitimidade do vazamento primeiro, o senhor pode evitar ações desnecessárias.

Etapa 2: Informe a equipe de segurança de TI e o departamento jurídico de sua organização

Se o senhor verificar a legitimidade do vazamento do site da dark web, a próxima etapa é notificar a equipe de segurança de TI e o departamento jurídico (inclusive solicitando orientação de um advogado externo). A equipe de segurança trabalhará para investigar a violação e proteger os sistemas e as redes da sua organização para evitar mais exposição de dados e informações pessoais.

Ao mesmo tempo, o departamento jurídico avaliará as implicações da violação e tomará medidas legais, se necessário. Talvez seja necessário trabalhar com agências de aplicação da lei, como o FBI, para investigar a violação e identificar os autores. Além disso, a equipe jurídica da sua organização pode precisar cumprir os requisitos de conformidade legal e regulatória e notificar as pessoas afetadas e os órgãos regulatórios.

Etapa 3: Fortalecer seus protocolos e sistemas de segurança

À medida que sua equipe de TI começa a entender a natureza da violação de dados, é fundamental revisar e fortalecer os protocolos e sistemas de segurança da organização para evitar a ocorrência de futuras violações. Os membros da equipe de TI devem analisar minuciosamente as medidas de segurança existentes e identificar as áreas que precisam ser melhoradas ou modificadas.

Aproveite essa oportunidade para proteger informações confidenciais implementando medidas de segurança adicionais, incluindo autenticação multifator, limitação de protocolos de acesso remoto e aplicação de criptografia de dados e tráfego. Também é essencial restabelecer políticas e diretrizes de segurança claras para os funcionários, como requisitos de senha e controles de acesso a dados. Certifique-se de que os funcionários sejam treinados sobre as novas políticas de segurança e compreendam sua importância.

Etapa 4: Monitorar a dark web

Depois que a ameaça cibernética tiver sido gerenciada e seus sistemas e rede voltarem a funcionar, continue a monitorar a dark web em busca de novos vazamentos. Considere o benefício de um contrato de retenção com uma empresa de segurança cibernética respeitável para ajudar a monitorar possíveis ameaças.

A capacidade da sua organização de reagir de forma rápida e eficiente a uma notificação de vazamento na dark web pode ajudar a mitigar o impacto de um vazamento na sua organização, protegendo sua reputação e informações confidenciais.