Acesso remoto seguro: proteja os funcionários remotos contra ameaças cibernéticas

A pandemia acelerou a mudança para um ambiente de trabalho remoto, exigindo que as organizações de TI permitissem rapidamente que os funcionários trabalhassem em casa com segurança. As empresas têm visto vários resultados positivos como resultado da habilitação de uma força de trabalho remota, consolidando o funcionário remoto como parte do sucesso da empresa no futuro.

Infelizmente, as redes de TI da maioria das organizações não foram criadas para suportar uma grande população de funcionários remotos a longo prazo. Os profissionais de TI precisam rever suas estratégias de rede e segurança de rede para garantir que possam expandir os recursos de acesso remoto seguro para uma população substancialmente maior de funcionários remotos. Além disso, a equipe de TI precisa de visibilidade, gerenciamento e aplicação consistentes para proteger sua crescente força de trabalho remota contra ameaças cibernéticas e, ao mesmo tempo, garantir uma experiência de usuário otimizada, além de dar suporte aos funcionários dentro do perímetro corporativo (ou seja, dentro da sede corporativa ou das filiais).

Este artigo fornece uma visão abrangente do acesso remoto seguro, das tecnologias que o permitem e dos benefícios que as organizações obtêm quando implantam uma estratégia bem-sucedida de acesso remoto seguro.

O que é acesso remoto seguro?

O acesso remoto seguro é o conjunto de regras, processos, software e hardware que fornecem acesso seguro e disponibilidade de dados, incluindo LANs ou aplicativos e serviços hospedados em nuvem para funcionários, fornecedores e outros parceiros confiáveis que não estão fisicamente localizados na sede corporativa ou nas filiais de uma organização. O acesso remoto seguro permite que esses indivíduos usem os mesmos recursos que os funcionários que estão fisicamente localizados dentro do perímetro corporativo da organização.

Por que o acesso remoto seguro é importante?

O acesso remoto seguro é importante por três razões: para salvaguardar e proteger a propriedade intelectual, para aumentar a produtividade dos funcionários e para melhorar a vantagem competitiva da organização. As organizações podem cumprir com confiança suas metas atuais e inovar para alcançar novas metas quando os funcionários podem trabalhar com segurança de qualquer lugar.

A força de trabalho remota segura

Uma força de trabalho remota segura inclui os funcionários, fornecedores e outros parceiros confiáveis que não estão fisicamente localizados na sede corporativa ou nas filiais de uma organização. A força de trabalho remota segura requer acesso remoto seguro à rede de TI de uma organização para manter a produtividade enquanto não estiver fisicamente presente em um local corporativo.

Tecnologias de acesso remoto seguro

Há várias tecnologias de hardware e software que trabalham juntas para fornecer acesso remoto seguro à força de trabalho remota de uma organização. As tecnologias que uma organização escolhe dependem do tamanho, da cultura e do número de funcionários locais que ela mantém em comparação com o tamanho de sua força de trabalho remota. Aqui, analisamos as tecnologias de acesso remoto seguro comumente usadas.

Serviço de acesso seguro na borda (SASE)

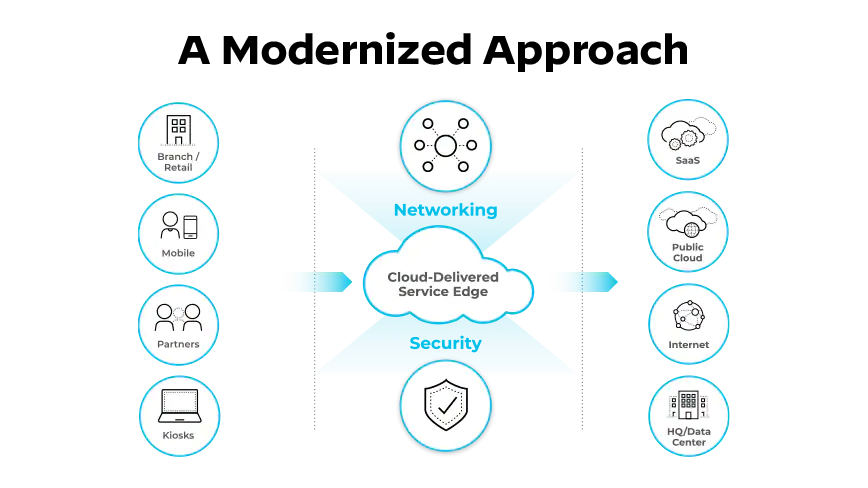

OSASE é a convergência de redes de longa distância (WAN) e serviços de segurança de rede- como CASB, SWG, FWaaSe Zero Trust Network Access (ZTNA)- em um único modelo de serviço entregue na nuvem.

![]()

O modelo SASE fornece acesso remoto seguro a aplicativos, dados e ferramentas corporativos para a força de trabalho remota.

O modelo SASE para o acesso remoto seguro migra as empresas de uma abordagem de segurança de rede baseada em perímetro e hardware para uma abordagem que fornece acesso remoto seguro a aplicativos, dados e ferramentas corporativos para uma força de trabalho remota que trabalha em qualquer lugar - em suas casas, filiais ou sedes corporativas.

Rede privada virtual (VPN)

A rede privada virtual, ou VPN, fornece acesso remoto seguro por meio de um túnel criptografado para conectar o computador ou dispositivo de um usuário à rede de TI de uma organização. Uma VPN torna a conexão com a Internet mais segura e oferece privacidade e anonimato on-line.

Organizações, governos e empresas de todos os tamanhos usam VPNs para acesso remoto seguro aos recursos do data center ou às redes locais corporativas (LAN). As VPNs pessoais também se tornaram muito populares, pois mantêm a localização dos usuários privada, criptografam os dados com segurança e permitem que os usuários naveguem na web anonimamente.

As VPNs podem ser implantadas com software cliente em um endpoint ou por meio de um navegador da Web sem cliente. Com o último, um usuário normalmente navega para um portal HTTP/HTTPS que estabelece uma conexão criptografada SSL/TLS com um servidor ou um aplicativo por meio do provedor de serviços VPN.

Proxies da Web

Os proxies da web são um método de conexão popular e geralmente são usados em conjunto com gateways da web seguros (SWGs). Os servidores proxy terminam a conexão entre o usuário e a rede e, em seguida, enviam uma solicitação ao destino final em nome do usuário. Os proxies da Web podem fornecer um nível adicional de privacidade para o aplicativo ou para o usuário conectado. Semelhante às VPNs tradicionais, o tráfego de proxy da Web normalmente não é inspecionado quanto a ameaças, o que aumenta o risco para o aplicativo e o usuário. Os proxies da Web funcionam apenas para solicitações da Web e não fornecem criptografia de todo o tráfego do dispositivo.

Acesso à rede Zero Trust (ZTNA)

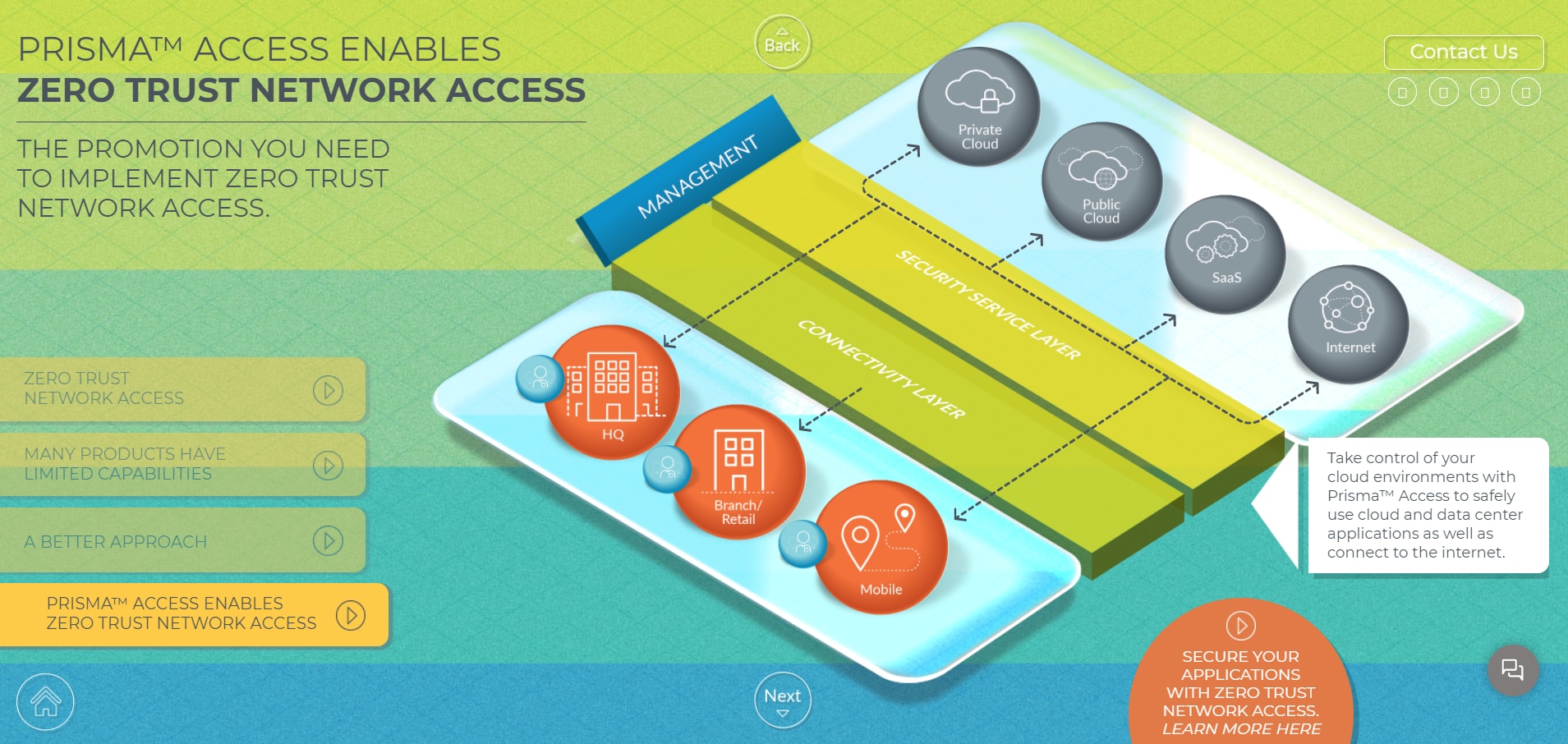

As tecnologiasZero Trust Network Access (ZTNA) fornecem acesso remoto seguro a aplicativos e serviços com base em políticas de controle de acesso definidas. Por padrão, o acesso remoto seguro via ZTNA nega acesso à rede a todos os usuários. Em vez disso, os administradores de rede configuram as permissões de usuário para que eles possam acessar apenas os aplicativos e serviços que foram identificados como necessários para que o usuário faça seu trabalho. Depois que o usuário é autenticado no serviço ZTNA, o serviço ZTNA provisiona o usuário com acesso no nível do aplicativo e do serviço por meio de um túnel seguro e criptografado. Esse túnel criptografado fornece acesso remoto seguro, protegendo endereços IP que, de outra forma, seriam acessíveis ao público.

Zero Trust Network Access (ZTNA) com Prisma AccessAcesso remoto ao desktop

O acesso remoto à área de trabalho é um método antigo e ainda popular para acessar recursos, geralmente em uma LAN corporativa. Nesse caso, um usuário se conectará a uma instância de computação física ou virtual localizada na LAN. Exemplos populares incluem o Remote Desktop Protocol (RDP) e a computação em rede virtual (VNC).

Embora o acesso remoto à área de trabalho possa ter vantagens de conveniência, esse método não é normalmente recomendado, pois introduz riscos de segurança significativos à rede corporativa. Como grande parte dos dados da organização é distribuída em aplicativos SaaS de terceiros, o acesso direto a esses aplicativos é outra alternativa. As equipes de segurança podem implementar firewalls de aplicativos da Web (WAFs), soluções de prevenção contra perda de dados (DLP)ou soluções de CASB (Cloud Access Security Broker) para proteger os dados nos aplicativos.

Secure Web Gateway (SWG)

Um secure web gateway (SWG) protege os usuários contra ameaças baseadas na web e inclui a aplicação e o cumprimento de políticas corporativas de uso aceitável. Um SWG fornece acesso remoto seguro, conectando os usuários a um SWG em vez de diretamente a um site. Em seguida, o SWG conecta o usuário ao site desejado e executa funções como URL Filtering, inspeção de conteúdo malicioso, controles de acesso à Web e outras medidas de segurança.

As soluções Remote Browser Isolation (RBI) complementam os recursos do SWG para fornecer meios adicionais de proteger o tráfego da Web do usuário. As soluções RBI isolam o conteúdo da navegação na web para que o usuário possa ver o conteúdo solicitado, mas o conteúdo em si não é enviado para o dispositivo endpoint. Essa abordagem permite a experiência esperada do usuário, mas o conteúdo em si fica em um servidor isolado, onde não pode ameaçar a segurança da rede.

Controle de acesso à rede (NAC)

O controle de acesso à rede (NAC) é uma combinação de tecnologias e políticas de TI que gerenciam e monitoram o acesso à rede para todos os dispositivos que tentam acessar uma rede corporativa dentro do perímetro corporativo. Um NAC permite que apenas dispositivos móveis autenticados que estejam em conformidade com políticas de segurança predefinidas recuperem recursos proprietários disponíveis na rede corporativa quando o usuário estiver no escritório.

Uma estratégia de NAC pode ajudar os profissionais de TI a visualizar e gerenciar o acesso à rede de um dispositivo sem ter emitido o dispositivo diretamente para um usuário que conecta o dispositivo à rede. No geral, porém, o NAC é uma abordagem de acesso remoto seguro menos eficaz do que outras tecnologias e estratégias.

Logon único (SSO)

As tecnologias de logon único (SSO) permitem que um usuário acesse vários aplicativos de rede com um único nome de usuário e senha. Os usuários gostam dessa abordagem de segurança, pois só precisam se lembrar de um nome de usuário e senha para acessar vários aplicativos e sistemas. No entanto, os benefícios da facilidade de uso inerentes ao SSO também facilitam a penetração de agentes mal-intencionados na rede de uma organização. Devido às possíveis vulnerabilidades de segurança impostas pelo SSO, essas tecnologias devem ser usadas em conjunto com estratégias e tecnologias de segurança adicionais para fornecer acesso remoto seguro.

Gerenciamento de acesso privilegiado (PAM)

O Privileged Access Management (PAM) é uma combinação de tecnologias e processos que fornece aos usuários acesso a vários aplicativos, sistemas ou processos com base no nível de acesso atribuído, ou "privilégios", e é considerado parte da estratégia de gerenciamento de identidade e acesso (IAM)da organização. A abordagem PAM para a segurança cibernética identifica diferentes funções dentro de uma organização e, em seguida, atribui a essas funções o acesso apenas às ferramentas e aos aplicativos necessários para realizar seu trabalho. Por exemplo, um funcionário de escritório típico pode ter acesso a aplicativos básicos de escritório e unidades de documentos, mas não teria acesso - ou "privilégios" - para alterar informações no diretório de funcionários da organização. Essa abordagem é útil para funcionários que acessam a rede organizacional dentro do perímetro corporativo ou por meio de acesso remoto seguro.

Benefícios do acesso remoto seguro

Com uma estratégia abrangente de acesso remoto seguro, os profissionais de segurança cibernética podem fazer três coisas de forma simples e eficiente: fornecer acesso seguro a partir de qualquer dispositivo; proteger a navegação na web; e desenvolver a conscientização sobre a segurança em toda a organização. O acesso remoto seguro permite que os funcionários trabalhem com segurança em qualquer lugar, ajudando suas organizações a cumprir com confiança as metas atuais e a inovar para alcançar novas metas.

Acesso seguro de qualquer dispositivo

Com uma estratégia e tecnologias abrangentes de acesso remoto seguro, os profissionais de segurança cibernética podem monitorar e gerenciar as conexões de rede com seus dados, de qualquer lugar e em qualquer dispositivo. Independentemente de as conexões de rede serem feitas por dispositivos móveis pessoais, laptops de fornecedores ou pelo crescente número de itens habilitados para a Internet que compõem a Internet das coisas (IoT), a equipe de segurança cibernética de uma organização pode ver tudo e garantir que todos os dispositivos estejam se envolvendo com aplicativos e dados corporativos de forma segura e protegida.

Navegação segura na web

A maioria dos navegadores da Web, como o Google Chrome, fornece algum nível de segurança para uma experiência segura de navegação na web. No entanto, uma estratégia bem-sucedida de acesso remoto seguro oferece às organizações mais controle sobre a experiência de navegação na web, eliminando a dependência exclusiva dos fornecedores de navegadores da web para uma experiência de navegação segura na web. Com várias tecnologias de acesso remoto seguro implementadas, os profissionais de segurança cibernética podem manter uma experiência segura de navegação na web que minimiza a exposição da rede a possíveis ameaças à segurança ou a atores mal-intencionados.

Desenvolvimento de conscientização sobre segurança

A conscientização dos funcionários sobre a segurança continua sendo o maior desafio de segurança de uma organização. Uma estratégia de acesso remoto seguro fornece às organizações as tecnologias para automatizar e simplificar muitas operações diárias de gerenciamento da segurança da rede. Esse suporte permite que os profissionais de segurança cibernética concentrem sua atenção em educar os usuários sobre as ameaças de segurança mais recentes e em monitorar vulnerabilidades novas ou em evolução que possam ameaçar os usuários, os dados e as operações da organização.

Soluções de acesso remoto seguro

As organizações têm múltiplas soluções de acesso remoto seguro disponíveis para consideração. Os profissionais de segurança de rede e cibernética precisam ter em mente o tamanho da organização, a cultura e o número de funcionários dentro do perímetro corporativo em comparação com a população da força de trabalho remota ao desenvolver e implantar uma solução eficaz de acesso remoto seguro.

Descubra como o senhor pode fornecer acesso remoto seguro e garantir que seus funcionários possam trabalhar com segurança em qualquer lugar, agora e no futuro.