O que é governança de acesso a dados?

A governança de acesso aos dados é um componente estratégico da governança de dados. Envolve os processos e as tecnologias que as organizações usam para gerenciar, monitorar e controlar o acesso aos seus dados. O principal objetivo da governança de acesso aos dados é garantir que as pessoas certas tenham o acesso certo aos dados certos no momento certo, além de proteger as informações confidenciais contra acesso não autorizado.

Explicação da governança de acesso a dados

Em resumo, a governança do acesso aos dados refere-se ao gerenciamento e ao controle dos dados, respondendo especificamente quem tem acesso a quê e o que pode fazer com eles. Seu principal objetivo é manter a segurança, a integridade e a privacidade dos ativos de dados de uma organização. Muitos usuários e aplicativos exigem acesso legítimo aos dados, mas a implementação de permissões excessivas pode aumentar o risco de violação de dados.

As equipes de segurança precisam supervisionar as permissões de acesso aos dados para garantir que elas sejam concedidas de acordo com o princípio do privilégio mínimo. Essa supervisão requer ferramentas que lhes permitam:

- Identifique, classifique e monitore o acesso a dados confidenciais.

- Entenda quais usuários, aplicativos e sistemas têm permissão para visualizar ou modificar dados confidenciais.

- Implementar políticas e procedimentos que limitem o acesso.

- Mantenha uma trilha de auditoria clara e a responsabilidade das permissões históricas para os ativos de dados.

Governança de acesso a dados em conformidade e auditoria

As empresas precisam estar em conformidade com várias normas de proteção e privacidade de dados, como GDPR, HIPAA e PCI DSS. Essas estruturas geralmente impõem requisitos rigorosos sobre como os dados são acessados, armazenados e processados.

Os principais aspectos da governança de acesso a dados em conformidade e auditoria incluem:

- Identificar dados confidenciais que exigem níveis mais rigorosos de controle de acesso.

- Aplicar controles de acesso granulares que se alinham aos requisitos regulatórios.

- Monitoramento e auditoria de acesso para detectar possíveis violações.

- Mapeamento e criação de relatórios sobre controles de acesso antes de uma auditoria

Governança de dados na segurança da nuvem

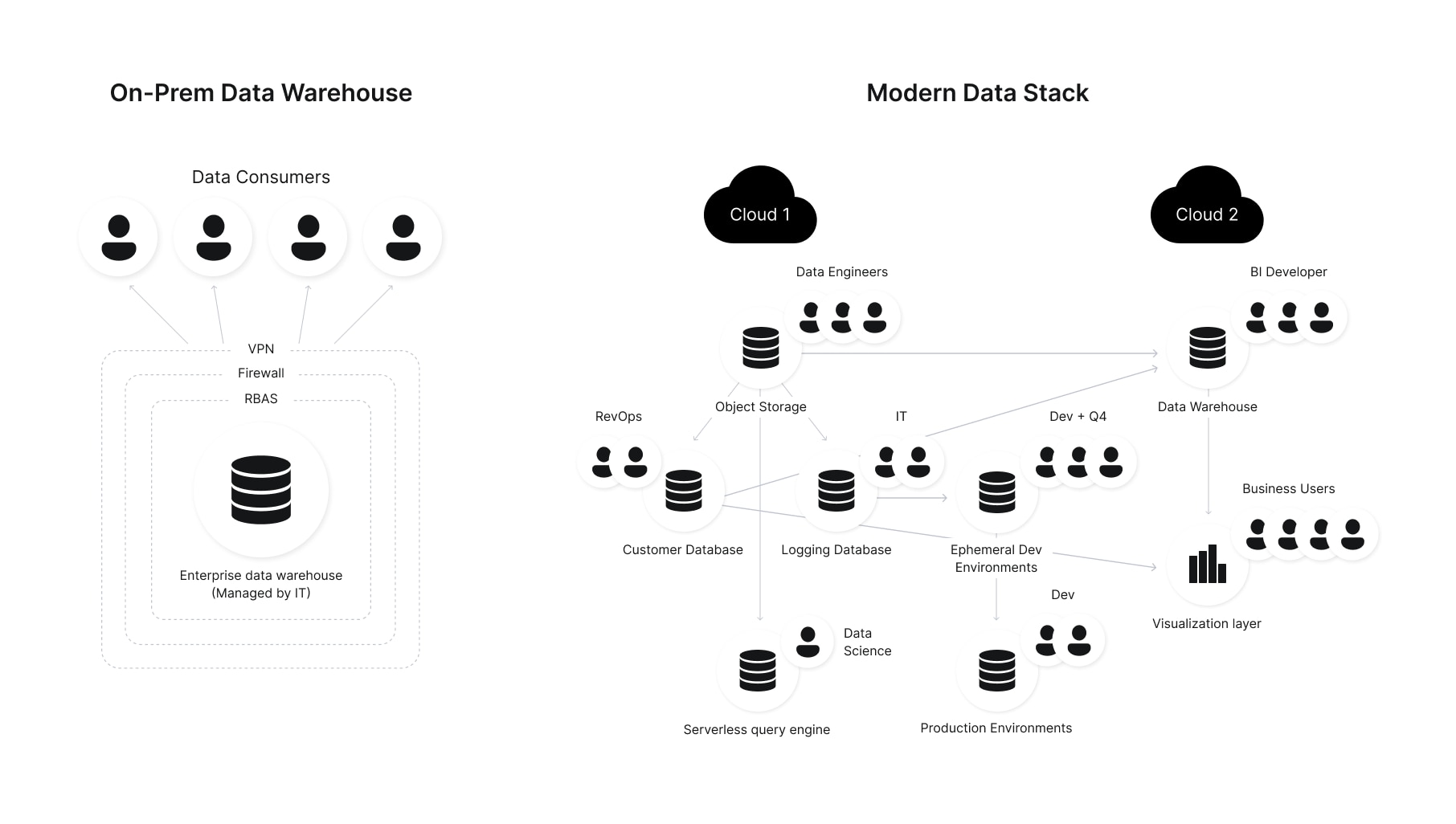

A nuvem torna a governança do acesso aos dados mais difícil de gerenciar devido à dispersão de dados, à dispersão de permissões e às arquiteturas complexas de várias nuvens. A governança de dados de acesso é um componente essencial da segurança em nuvem, pois a exposição não autorizada de dados confidenciais é normalmente a primeira etapa de um ataque de segurança cibernética, como ransomware ou roubo de IP.

Do ponto de vista da segurança, a governança eficaz do acesso aos dados inclui:

- Mapear o acesso a dados confidenciais em vários serviços de nuvem para garantir que apenas usuários e sistemas autorizados possam visualizar, modificar ou compartilhar as informações.

- Monitoramento e detecção de padrões de acesso incomuns ou movimentação de dados que possam indicar uma violação de segurança ou ameaça interna.

- Implementação de políticas e procedimentos consistentes para gerenciar permissões de acesso em diferentes ambientes e plataformas de nuvem.

- Manter uma visão holística do acesso aos dados em toda a organização, permitindo que as equipes de segurança priorizem efetivamente os riscos e respondam rapidamente aos incidentes.

Software usado para governança de acesso a dados

Diferentes ferramentas e soluções de software podem ajudar as organizações a implementar uma governança eficaz do acesso aos dados, fornecendo visibilidade, controle e recursos de relatórios. Alguns softwares populares usados para governança de acesso a dados incluem:

DSPM

As soluções de gerenciamento de postura de segurança de dados (DSPM) fornecem visibilidade abrangente de ativos, funções e permissões de dados confidenciais em vários ambientes de nuvem. Eles também ajudam a priorizar e gerenciar os riscos de acesso e a simplificar as tarefas relacionadas à governança. Algumas soluções incorporam o DSPM em uma plataforma de segurança de dados mais ampla.

Gerenciamento de identidade e acesso (IAM)

As ferramentas de gerenciamento de identidade e acesso (IAM) permitem que as organizações gerenciem identidades de usuários, controles de acesso e permissões em vários sistemas e aplicativos. Eles são usados para revogar ou conceder permissões, mas não têm conhecimento contextual dos dados armazenados em cada recurso da nuvem. Os exemplos incluem o Okta, o Azure Active Directory e o AWS Identity and Access Management (IAM).

Prevenção de perda de dados (DLP)

As soluções de prevenção contra perda de dados (DLP) se concentram em evitar o vazamento de dados, seja ele intencional ou acidental. Eles monitoram, detectam e bloqueiam a transmissão de dados confidenciais, muitas vezes incorporando recursos de governança de acesso a dados para ajudar a gerenciar o acesso a dados confidenciais.

Perguntas frequentes sobre governança de acesso a dados

A governança de dados é um conceito mais amplo que abrange o gerenciamento, o controle e a administração gerais dos ativos de dados de uma organização. Isso envolve o estabelecimento de processos, políticas e padrões para garantir a qualidade, a consistência e a conformidade dos dados com os regulamentos. A governança de dados concentra-se em aspectos como arquitetura de dados, integração de dados, linhagem de dados, gerenciamento de metadados e gerenciamento de dados mestres.

A governança de acesso a dados é um aspecto específico da governança de dados que trata do gerenciamento e do controle de quem tem acesso a quais dados dentro da organização, bem como das ações que podem ser realizadas com eles. Com o objetivo de manter a segurança, a integridade e a privacidade dos ativos de dados, ele envolve a implementação de políticas de controle de acesso, o monitoramento do acesso aos dados e a adesão ao princípio do privilégio mínimo.

A conformidade com o GDPR refere-se à adesão de uma organização ao Regulamento Geral de Proteção de Dados da União Europeia, uma lei abrangente de privacidade de dados que entrou em vigor em maio de 2018. O regulamento se aplica a qualquer organização que processe os dados pessoais de residentes da UE, independentemente de sua localização geográfica.

A conformidade com o GDPR envolve a implementação de medidas de proteção de dados, como minimização de dados, criptografia e pseudonimização, bem como a garantia de que os direitos dos titulares de dados, incluindo o direito de acesso, retificação e exclusão, sejam respeitados. As organizações também devem realizar avaliações de impacto sobre a proteção de dados, nomear um responsável pela proteção de dados, se necessário, e relatar violações de dados em até 72 horas.

Os regulamentos da HIPAA referem-se à Health Insurance Portability and Accountability Act, uma lei federal dos EUA que estabelece padrões para proteger a privacidade e a segurança das informações de saúde dos pacientes. Os regulamentos consistem na Privacy Rule (Regra de Privacidade), que rege o uso e a divulgação de informações de saúde protegidas (PHI), e na Security Rule (Regra de Segurança), que estabelece requisitos específicos para proteger a confidencialidade, a integridade e a disponibilidade das PHI eletrônicas.

As organizações que lidam com PHI, como os prestadores de serviços de saúde e seus associados comerciais, devem implementar proteções administrativas, físicas e técnicas, além de garantir treinamento adequado e práticas de gerenciamento de risco para obter conformidade com a HIPAA.

As permissões de usuário são os direitos de acesso específicos concedidos a indivíduos ou grupos dentro de uma organização para interagir com dados, aplicativos e outros recursos. As permissões determinam quais ações os usuários podem executar, como ler, gravar, modificar ou excluir, e em quais recursos.

O gerenciamento de permissões de usuário na nuvem envolve a implementação do controle de acesso baseado em função (RBAC) ou do controle de acesso baseado em atributo (ABAC) para atribuir privilégios apropriados com base em funções ou atributos de trabalho. A revisão e a atualização regulares das permissões, combinadas com o princípio do privilégio mínimo, ajudam a evitar o acesso não autorizado e a manter um ambiente de nuvem seguro.

O monitoramento do acesso aos dados é o processo de observar e analisar continuamente o acesso e o uso dos dados de uma organização para detectar possíveis ameaças à segurança, violações de políticas ou problemas de conformidade.

Na segurança da nuvem, o monitoramento do acesso aos dados envolve o rastreamento das atividades do usuário, a identificação de tentativas de acesso não autorizado e o monitoramento das transferências de dados em busca de anomalias ou comportamentos suspeitos. As soluções de monitoramento avançado podem usar algoritmos de aprendizado de máquina ou inteligência artificial para detectar padrões incomuns e gerar alertas sobre possíveis incidentes de segurança.