-

O que é detecção e resposta de dados (DDR)?

- Explicação sobre detecção e resposta de dados

- Por que a DDR é importante?

- Aprimoramento das soluções DSPM com monitoramento dinâmico

- Um olhar mais atento à detecção e resposta de dados (DDR)

- Como funcionam as soluções DDR

- Como o DDR se encaixa no cenário de segurança de dados em nuvem?

- A agenda do CISO precisa de uma ferramenta adicional de segurança cibernética?

- Apoiando a inovação sem sacrificar a segurança

- Perguntas frequentes sobre DSPM e detecção e resposta de dados

- O que é proteção de dados em nuvem?

- O que é classificação de dados?

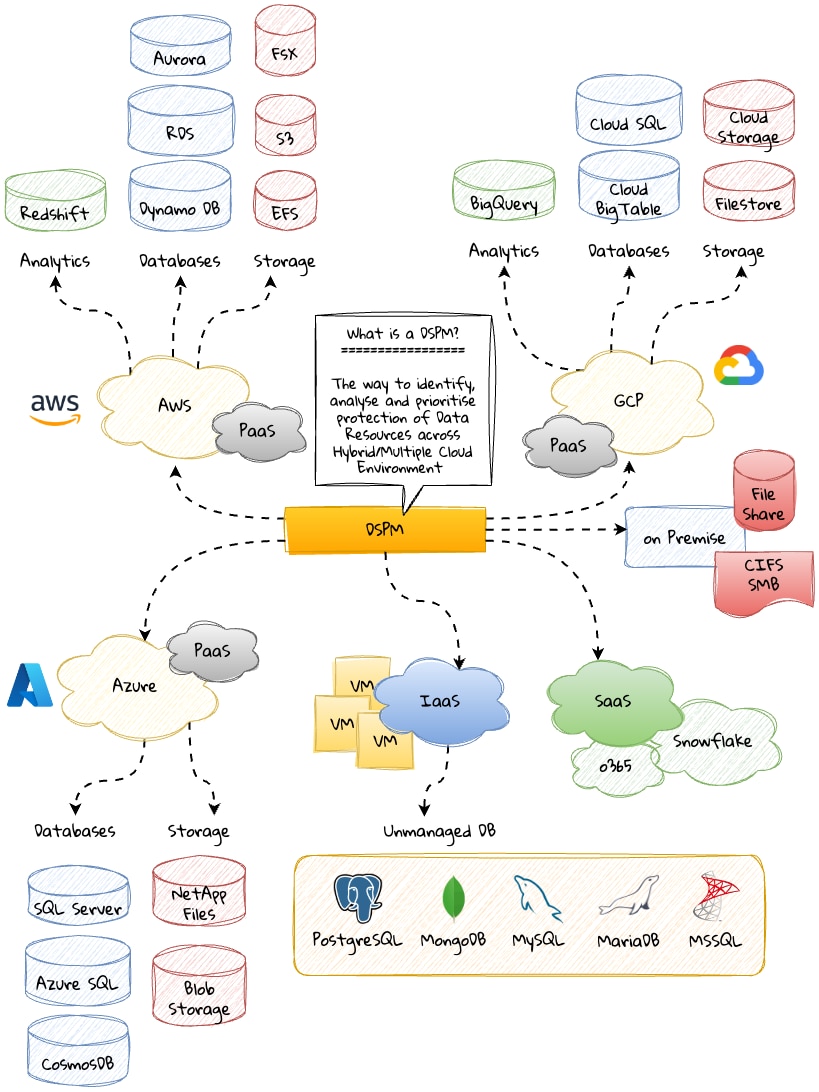

O que é gerenciamento de postura de segurança de dados (DSPM)?

O gerenciamento de postura de segurança de dados (DSPM) é uma abordagem abrangente para proteger os dados confidenciais de uma organização contra acesso, divulgação, alteração ou destruição não autorizados. O DSPM engloba várias medidas de segurança, incluindo classificação de dados, criptografia de dados, controle de acesso, prevenção de perda de dados (DLP) e monitoramento. Com a implementação dessas medidas, as organizações podem estabelecer e manter uma postura sólida de segurança de dados, conforme necessário para atender aos regulamentos de privacidade e segurança, evitar violações de dados e proteger a reputação da marca.

Explicação da DSPM

O gerenciamento de postura de segurança de dados (DSPM) compreende as práticas e tecnologias de segurança que abordam os desafios de segurança decorrentes da proliferação de dados confidenciais espalhados por diversos ambientes. Componente essencial da segurança de dados, o DSPM fornece às organizações uma abordagem para proteger dados em nuvem , garantindo que dados confidenciais e regulamentados tenham a postura de segurança correta, independentemente de onde os dados residam ou sejam movidos.

Como uma abordagem prescritiva e que coloca os dados em primeiro lugar para proteger os ativos de dados de uma organização na nuvem e no local, o DSPM prioriza a segurança dos dados, em vez de apenas os sistemas onde os dados residem. Dessa forma, o DSPM é um componente essencial de uma estratégia de segurança de dados, especialmente em ambientes de nuvem e nativos da nuvem, nos quais os controles de segurança tradicionais são insuficientes.

Uma tendência emergente na computação em nuvem - abordada pela Gartner em seu 2022 Hype Cycle for Data Security - a tecnologia DSPM automatiza a detecção e a proteção de dados para enfrentar o principal desafio no gerenciamento seguro de dados - a visibilidade. Por meio do DSPM, as organizações obtêm informações críticas com a capacidade de ver:

- Onde residem os dados confidenciais

- Quem tem acesso a ele

- Como os dados foram usados

- Qual é a postura de segurança do armazenamento de dados ou do aplicativo

Como funciona o DSPM

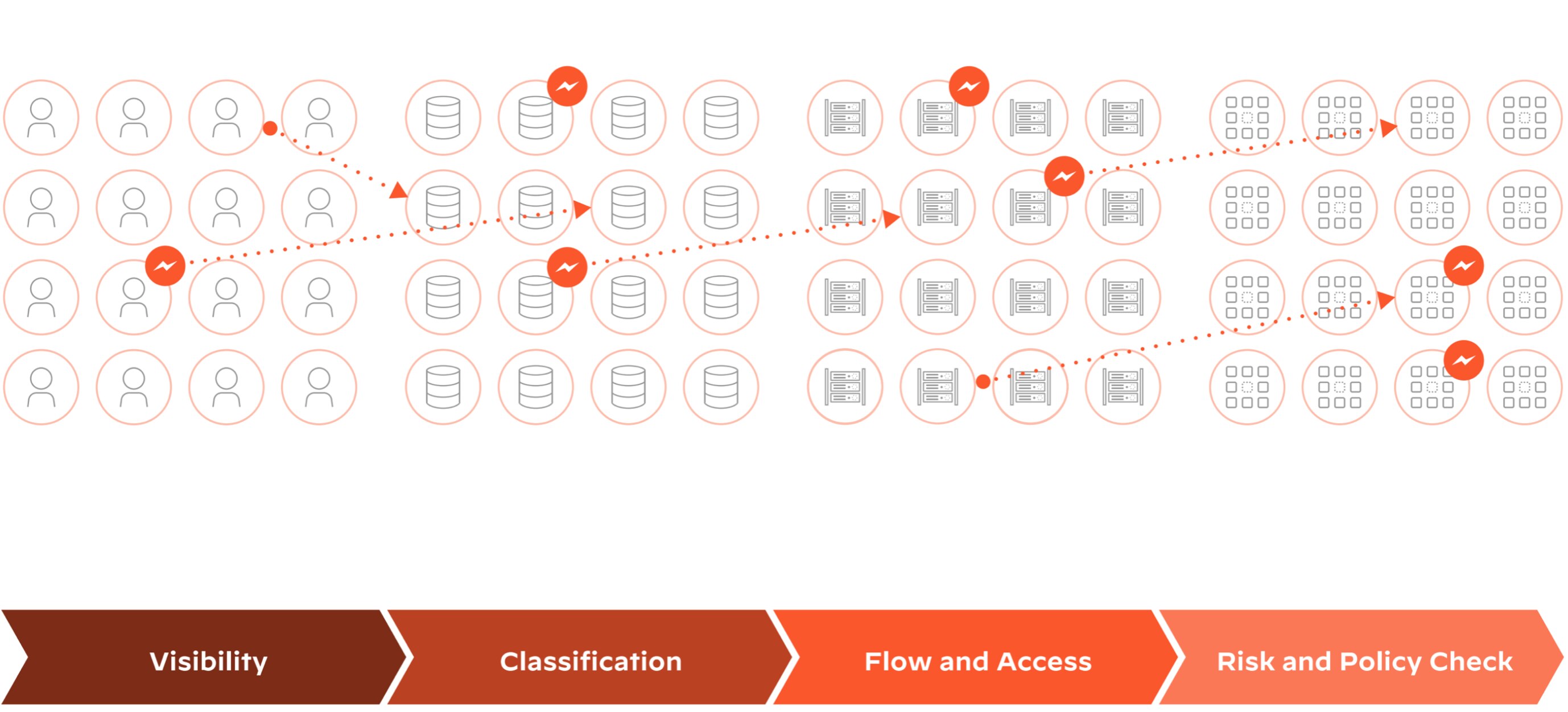

O DSPM usa a análise de fluxo de dados para entender como os dados se movem dentro de uma organização e para identificar possíveis riscos e vulnerabilidades. As principais etapas envolvidas no processo de DSPM incluem:

Descoberta de dados

O DSPM começa com a localização e a catalogação das fontes de dados em toda a organização - bancos de dados, sistemas de arquivos, armazenamento em nuvem, aplicativos de terceiros etc. - para ajudar as organizações a entender onde residem seus dados confidenciais.

Classificação de dados

Depois que as fontes de dados são identificadas, o DSPM classifica os dados de acordo com a sensibilidade e a importância. As informações são informações pessoais identificáveis (PII), por exemplo, dados financeiros ou propriedade intelectual? A classificação direciona a priorização dos esforços de proteção de dados e os alinha com os requisitos de conformidade regulatória.

Mapeamento de fluxo de dados

O DSPM mapeia o fluxo de dados confidenciais entre vários componentes da infraestrutura da organização, como servidores, bancos de dados e aplicativos. O mapeamento ajuda as organizações a visualizar como os dados são acessados, processados e transmitidos, fornecendo insights sobre possíveis pontos fracos e vulnerabilidades.

Avaliação de riscos

Ao analisar o fluxo de dados, o DSPM identifica possíveis riscos e vulnerabilidades, como acesso não autorizado, vazamento de dados ou falta de criptografia. As organizações podem então priorizar seus esforços de segurança e abordar as ameaças mais críticas com base nas descobertas.

Implementação do controle de segurança

Também com base na avaliação de risco, as organizações podem implementar controles de segurança adequados para proteger seus dados. Os controles podem incluir criptografia, controle de acesso e técnicas de prevenção contra perda de dados (DLP) para garantir a segurança dos dados confidenciais à medida que eles circulam pela organização.

Monitoramento e auditoria

O DSPM monitora continuamente o fluxo de dados para detectar anomalias, possíveis ameaças e violações de políticas. As auditorias regulares ajudam a garantir que os controles de segurança sejam eficazes e que a organização permaneça em conformidade com as normas de proteção de dados.

Resposta e correção de incidentes

No evento de um incidente de segurança, o DSPM fornece as informações necessárias para identificar rapidamente os dados afetados, avaliar o escopo da violação e implementar medidas mensuráveis para minimizar o impacto.

Figura 2: Descoberta de dados, classificação e governança de acesso

Ao utilizar a análise do fluxo de dados, o DSPM permite que as organizações obtenham uma compreensão abrangente de como seus dados confidenciais se movem e interagem em sua infraestrutura. Esse entendimento permite que as empresas identifiquem e tratem dos possíveis riscos, garantindo a proteção de seus valiosos ativos de dados e mantendo a conformidade regulatória.

A importância do gerenciamento da postura de segurança de dados

A importância do DSPM não pode ser exagerada, pois ele aborda ativamente os desafios críticos e as possíveis consequências que as organizações enfrentam no mundo atual orientado por dados.

A falha na implementação do DSPM pode deixar as organizações expostas a ameaças à segurança, colocando em risco ativos de dados valiosos. As perdas de dados - que podem envolver a perda de informações confidenciais, propriedade intelectual e segredos comerciais - prejudicam a reputação da marca, muitas vezes impondo repercussões de longo prazo. Sem priorizar o DSPM, as organizações podem ter dificuldades para alocar recursos de forma eficaz, especialmente no que diz respeito a permanecerem responsivas em um cenário dinâmico de ameaças. A colaboração entre as equipes de TI, segurança e negócios é interrompida, resultando em objetivos desalinhados e práticas de segurança abaixo do ideal.

Por outro lado, ao reconhecer a importância da DSPM e incorporá-la em seus processos, as organizações podem criar estratégias coesas para enfrentar seus desafios. O DSPM desempenha um papel fundamental na redução dos riscos à segurança dos dados, bem como nos resultados comerciais.

Recursos do DSPM

De acordo com a projeção da Gartner, "até 2026, mais de 20% das organizações implantarão o DSPM, devido à necessidade urgente de encontrar repositórios de dados anteriormente desconhecidos e suas localizações geográficas para ajudar a mitigar os riscos de segurança e privacidade".

Descoberta abrangente de dados

Ao examinar os ambientes de nuvem e os armazenamentos de dados no local para localizar e catalogar os ativos de dados, as ferramentas de DSPM desempenham um papel vital na descoberta de dados obscuros e permitem que as organizações entendam e abordem sua superfície de ataque.

Dados obscuros referem-se a informações criadas, armazenadas e processadas fora dos sistemas oficiais de TI de uma organização, geralmente sem o conhecimento ou o consentimento dos departamentos de TI. Ao incorporar a descoberta de dados no DSPM, as organizações podem identificar e localizar fontes de dados obscuros em toda a sua infraestrutura, seja em serviços de nuvem não autorizados, dispositivos pessoais e aplicativos de terceiros.

Obter visibilidade de todas as informações que uma organização possui, incluindo dados sombra, é fundamental para entender o cenário de dados e implementar criptografia, controle de acesso, prevenção contra perda de dados (DLP) e outros controles de segurança adequados em todo o campo.

Vantagem da classificação de dados

O processo ativo de classificação de dados do DSPM permite que as organizações concentrem seus recursos de segurança nos ativos de informações mais importantes por meio de uma abordagem direcionada que garante que os dados confidenciais recebam o nível adequado de proteção.

A classificação de dados também ajuda as organizações a aderir aos requisitos de proteção de dados, pois diferentes tipos de dados podem exigir controles de segurança específicos para manter a conformidade. Ao compreender a sensibilidade e os requisitos regulatórios de seus dados, as organizações podem implementar medidas personalizadas.

Acesso à governança

A governança de acesso é um recurso fundamental do DSPM. Envolve o gerenciamento de quem tem acesso a quais dados e a garantia de que os direitos de acesso sejam concedidos com base no princípio do privilégios mínimos, que afirma que os indivíduos devem ter acesso apenas aos dados de que precisam para desempenhar suas funções. O DSPM ajuda as organizações a aplicar esse princípio, fornecendo visibilidade dos controles de acesso e identificando instâncias de acesso excessivo ou inadequado.

Detecção e correção de vulnerabilidades e configurações incorretas

Um ponto forte do DSPM reside em sua capacidade de detecção de riscos. Ao examinar continuamente várias fontes de dados, como bancos de dados, sistemas de arquivos e armazenamento em nuvem, as ferramentas DSPM podem descobrir vulnerabilidades ocultas e configurações incorretas que podem expor dados confidenciais a acesso não autorizado ou vazamento.

O DSPM pode detectar comportamentos anormais de usuários, padrões de acesso e movimentação de dados, o que pode indicar possíveis ameaças internas ou ataques externos. Ao fornecer alertas em tempo real e percepções acionáveis, as soluções DSPM permitem que as organizações respondam rapidamente aos riscos emergentes e evitem violações de dados antes que elas ocorram.

Vídeo 1: Saiba como a QlikTech lidou com a segurança dos dados dos clientes no modelo de responsabilidade compartilhada.

Suporte à conformidade

A não conformidade com as normas de proteção de dados, como GDPR, HIPAA e CCPA, implica multas e penalidades monetárias significativas. Ao fornecer visibilidade dos ativos de dados e dos controles de segurança, o DSPM ajuda as organizações a atender aos padrões regulatórios e a demonstrar sua conformidade com o PCI DSS e outras normas de proteção de dados. Eles também podem monitorar a não conformidade e alertar a equipe de segurança sobre os problemas que precisam ser resolvidos.

Análise de risco estático

As ferramentas DSPM usam a análise de risco estático para identificar possíveis riscos aos dados. Isso envolve a análise de dados em repouso para identificar informações confidenciais, avaliar seu nível de risco e determinar se elas estão adequadamente protegidas. Ao identificar os riscos dos dados, as organizações podem priorizar seus esforços de segurança e tomar medidas para mitigar esses riscos.

Controles de políticas

O DSPM fornece recursos para controle de políticas, permitindo que as organizações definam políticas de segurança que especificam como os dados devem ser protegidos e quem deve ter acesso a eles. Em seguida, o DSPM aplicará os controles definidos - que podem incluir criptografia, tokenização, restrições de acesso - e os aplicará nos armazenamentos de dados da organização, garantindo uma proteção consistente dos dados e reduzindo o risco de acesso não autorizado.

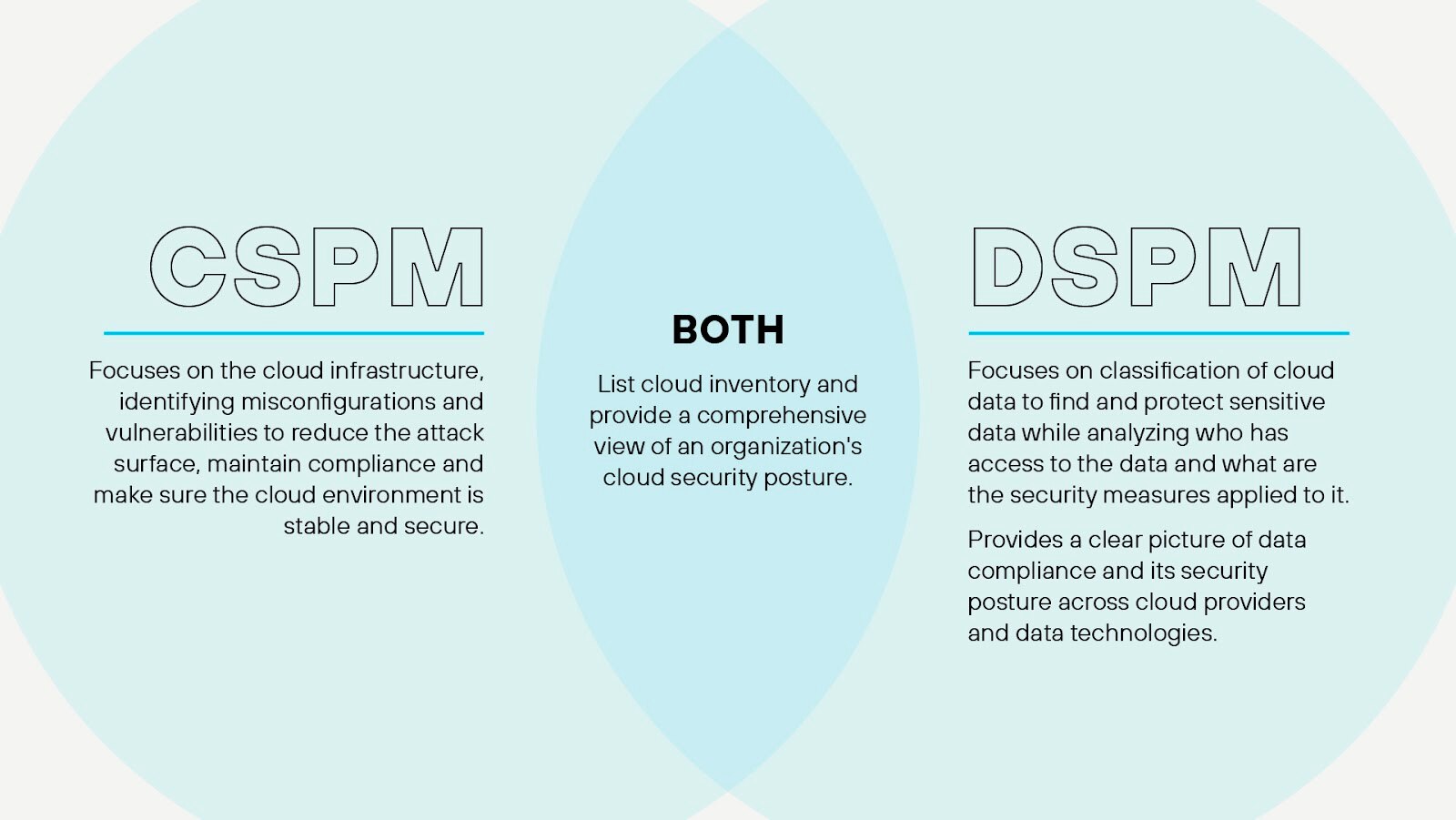

DSPM vs. CSPM

Embora o DSPM e o gerenciamento da postura de segurança em nuvem (CSPM) contribuam para a postura geral de segurança de uma organização, eles abordam diferentes aspectos da segurança das informações.

O CSPM concentra-se no monitoramento, na avaliação e no aprimoramento contínuos da postura de segurança de uma organização em um ambiente de computação em nuvem. As organizações contam com soluções de CSPM para identificar e corrigir configurações incorretas, vulnerabilidades e violações de conformidade em infraestruturas baseadas em nuvem, como infraestrutura como serviço (IaaS), plataforma como serviço (PaaS) e software como serviço (SaaS).

O CSPM - normalmente integrado às plataformas de aplicativos nativos da nuvem - utiliza APIs, automação e aprendizado de máquina para coletar e analisar dados de vários recursos da nuvem, incluindo máquinas virtuais, armazenamento, redes e aplicativos. Eles avaliam as configurações e definições de segurança desses recursos em relação aos benchmarks padrão do setor, às práticas recomendadas e aos requisitos regulatórios, como CIS, NIST, GDPR e HIPAA. Ao identificar os desvios das linhas de base de segurança estabelecidas, as soluções de CSPM permitem que as organizações priorizem e corrijam os riscos de segurança em tempo hábil.

O DSPM se concentra nos próprios dados. Enquanto o CSPM protege o ambiente de nuvem, o DSPM protege os dados dentro do ambiente. Seus vários componentes trabalham juntos para identificar dados confidenciais, classificá-los de acordo com o nível de sensibilidade, aplicar criptografia e controles de acesso adequados e monitorar continuamente a possível exfiltração de dados ou atividades não autorizadas. As soluções DSPM também oferecem recursos de relatório e auditoria para ajudar as organizações a rastrear o uso de dados, demonstrar conformidade com os padrões regulatórios e identificar áreas de melhoria.

Ambas as tecnologias desempenham um papel vital na garantia da confidencialidade, integridade e disponibilidade dos ativos críticos de uma organização, e a implementação combinada de CSPM e DSPM pode melhorar significativamente a postura de segurança de uma organização.

Casos de uso do DSPM

Catalogar ativos de dados

Com o DSPM, as organizações podem localizar e catalogar rapidamente seus ativos de dados, mesmo em ambientes complexos com várias nuvens. As ferramentas de DSPM também podem classificar os dados com base em sua sensibilidade, ajudando a priorizar os esforços de segurança e a garantir que os dados confidenciais sejam adequadamente protegidos.

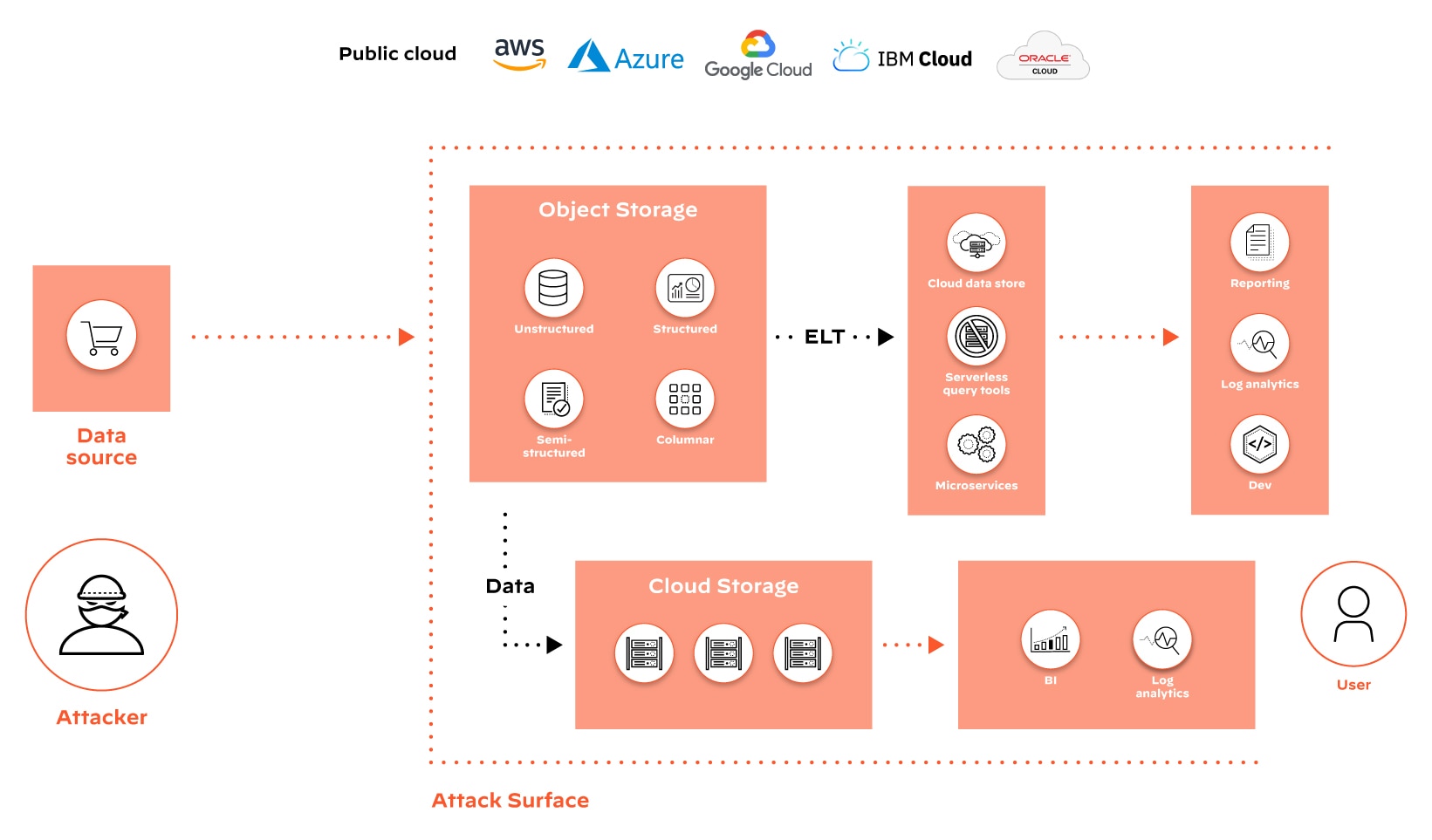

Avaliar e abordar a superfície de ataque

Ao fornecer visibilidade sobre onde residem os dados confidenciais e quem tem acesso a eles, as ferramentas de DSPM ajudam a identificar possíveis vetores de ataque e a tomar medidas para minimizar a superfície de ataque. Isso pode reduzir significativamente o risco de uma violação de dados e ajudar a proteger a reputação da organização.

Aplicar o privilégio mínimo

As organizações usam o DSPM para rastrear as permissões de acesso aos dados e aplicar o princípio do privilégio mínimo. As ferramentas de DSPM fornecem visibilidade sobre quem tem acesso a quais dados e identificam instâncias de acesso excessivo ou inadequado, o que ajuda na implementação de controles de acesso adequados.

Simplifique a segurança dos dados em ambientes multinuvem

As empresas que operam em ambientes multinuvem - aproveitando serviços do Google Cloud, AWS, Azure e outros provedores de nuvem - rapidamente se deparam com os desafios de gerenciar a segurança de dados entre plataformas. O DSPM simplifica os processos de gerenciamento de dados, fornecendo uma visão unificada de todos os ativos de dados, independentemente de onde residam. Muitas organizações contam com o DSPM para descobrir e classificar dados em ambientes multinuvem, aplicar políticas de segurança consistentes e fornecer visibilidade em tempo real da postura de segurança dos dados.

Aprimore a proteção de dados em uma estratégia que prioriza a nuvem

Para as organizações que adotam uma estratégia que prioriza a nuvem, o DSPM pode ajudar a garantir que a segurança dos dados não seja comprometida na transição para a nuvem. O DSPM pode descobrir e classificar os dados à medida que são movidos para a nuvem e identificar possíveis riscos. Ele também pode monitorar os dados em tempo real, alertando a equipe de segurança sobre alterações que possam indicar um risco de segurança.

Implementar uma abordagem de dados em primeiro lugar

Para organizações que priorizam uma abordagem de dados em primeiro lugar, o DSPM oferece proteção de alto nível para dados confidenciais. Isso é particularmente benéfico para organizações que lidam com grandes volumes de dados confidenciais, como as dos setores financeiro ou de saúde. O DSPM também ajuda essas organizações a garantir e demonstrar conformidade com as normas de proteção de dados.

Ferramentas e plataformas DSPM

Projetadas para proteger dados confidenciais, as plataformas DSPM oferecem uma série de funcionalidades.

- Prevenção contra perda de dados (DLP): Os recursos de DPL consistem em monitorar e controlar a movimentação de dados dentro de uma organização, ajudando a evitar acesso não autorizado, vazamentos de dados e violações.

- Encriptação: As soluções DSPM fornecem recursos de criptografia e descriptografia de dados, protegendo dados confidenciais em repouso e em trânsito.

- Gerenciamento de identidade e acesso (IAM): Os recursos deIAM realizam a tarefa crítica de gerenciar identidades, autenticação e autorização de usuários, garantindo que somente usuários autorizados tenham acesso a dados e recursos confidenciais.

- Mascaramento e anonimização de dados: A inclusão do mascaramento de dados serve para proteger dados confidenciais, substituindo-os por dados fictícios ou embaralhados, que mantêm sua estrutura e formato, mas não podem ser vinculados às informações originais.

- Gerenciamento de informações e eventos de segurança (SIEM): Os recursos do SIEM coletam, analisam e informam sobre eventos e incidentes de segurança para detectar ameaças, realizar análises forenses e manter a conformidade.

- Classificação de dados: As plataformas DSPM ajudam as organizações a identificar e categorizar dados confidenciais, permitindo melhor controle e proteção.

A seleção da solução DSPM adequada depende dos requisitos e objetivos da organização. As empresas nativas da nuvem que trabalham com aplicativos de microsserviços distribuídos geralmente optam pela solução centralizada de um CNAPP com recursos de DSPM perfeitamente integrados. No entanto, as soluções de gerenciamento de postura de segurança de dados não são necessariamente de tamanho único.

Cada organização deve escolher uma solução de DSPM que se alinhe às suas necessidades exclusivas de segurança de dados e às obrigações regulatórias.