Com o suporte da comunidade

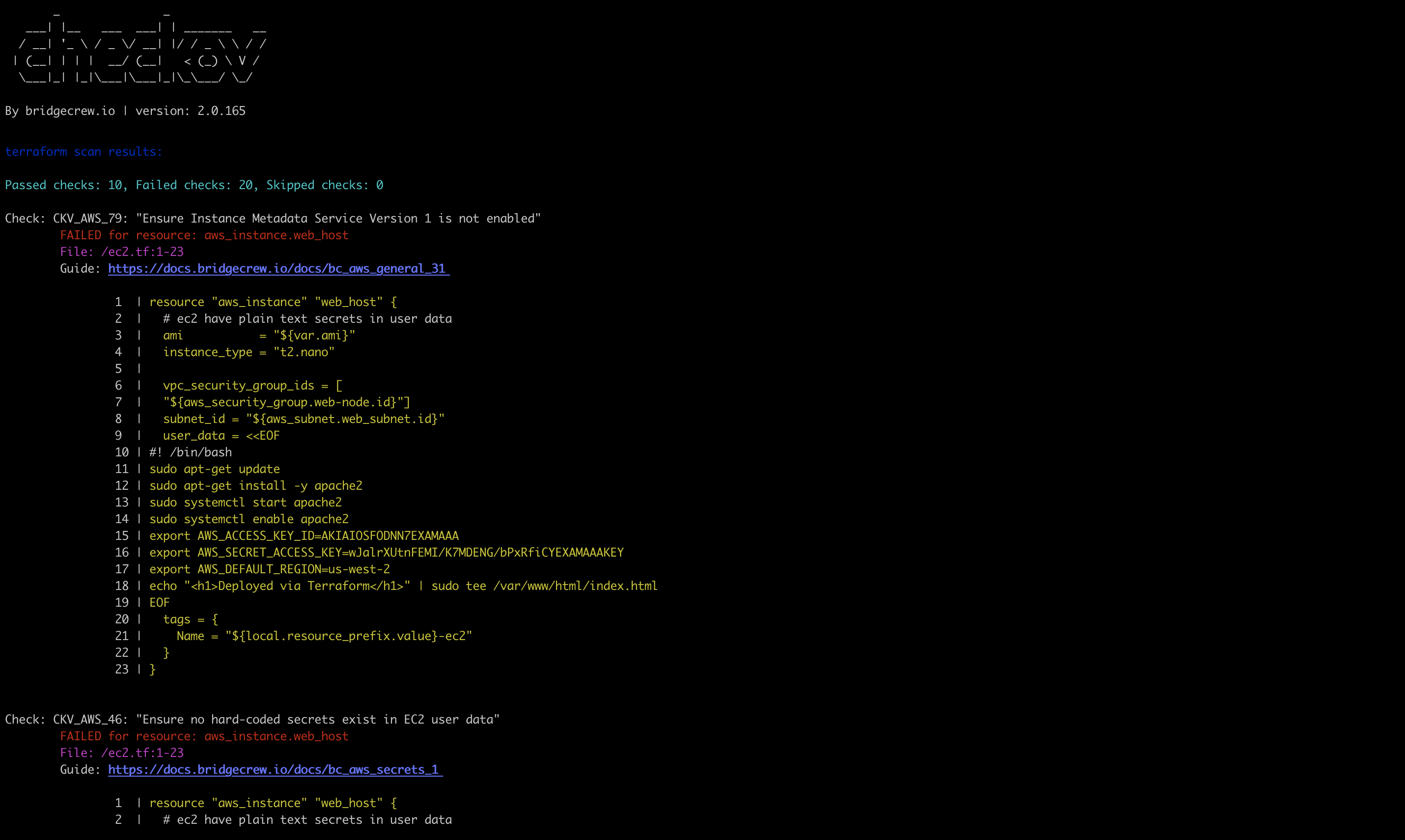

A solução Bridgecrew foi desenvolvida no projeto de código aberto Checkov. Checkov é uma ferramenta de política como código com milhões de downloads que verifica as configurações incorretas em modelos de IaC, como Terraform, CloudFormation, Kubernetes, Helm, ARM Templates e estruturas sem servidor. Os usuários podem aproveitar centenas de políticas prontas para uso e acrescentar regras personalizadas. A solução Bridgecrew incrementa a ferramenta Checkov com a simplificação da experiência do usuário e recursos empresariais.

Verificação de configurações incorretas de políticas

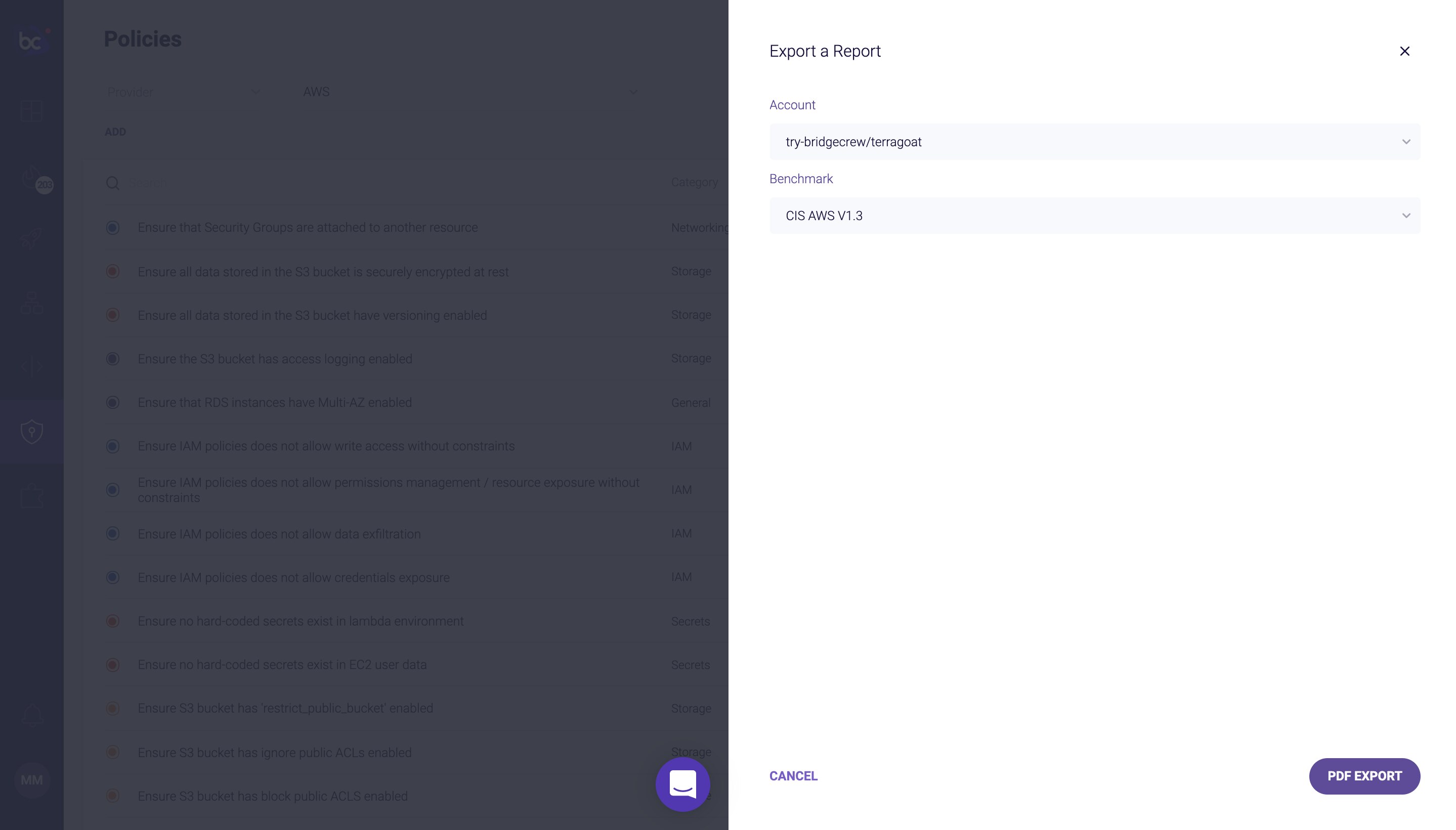

A ferramenta Checkov verifica modelos de IaC de acordo com centenas de políticas prontas para uso baseadas em benchmarks, como o CIS, além de verificações provenientes da comunidade.

Uso de políticas de reconhecimento de contexto

As políticas da ferramenta Checkov incluem verificações baseadas em gráficos que permitem diversos níveis de relacionamentos de recursos para políticas complexas, como níveis mais elevados de gravidade para recursos da Internet.

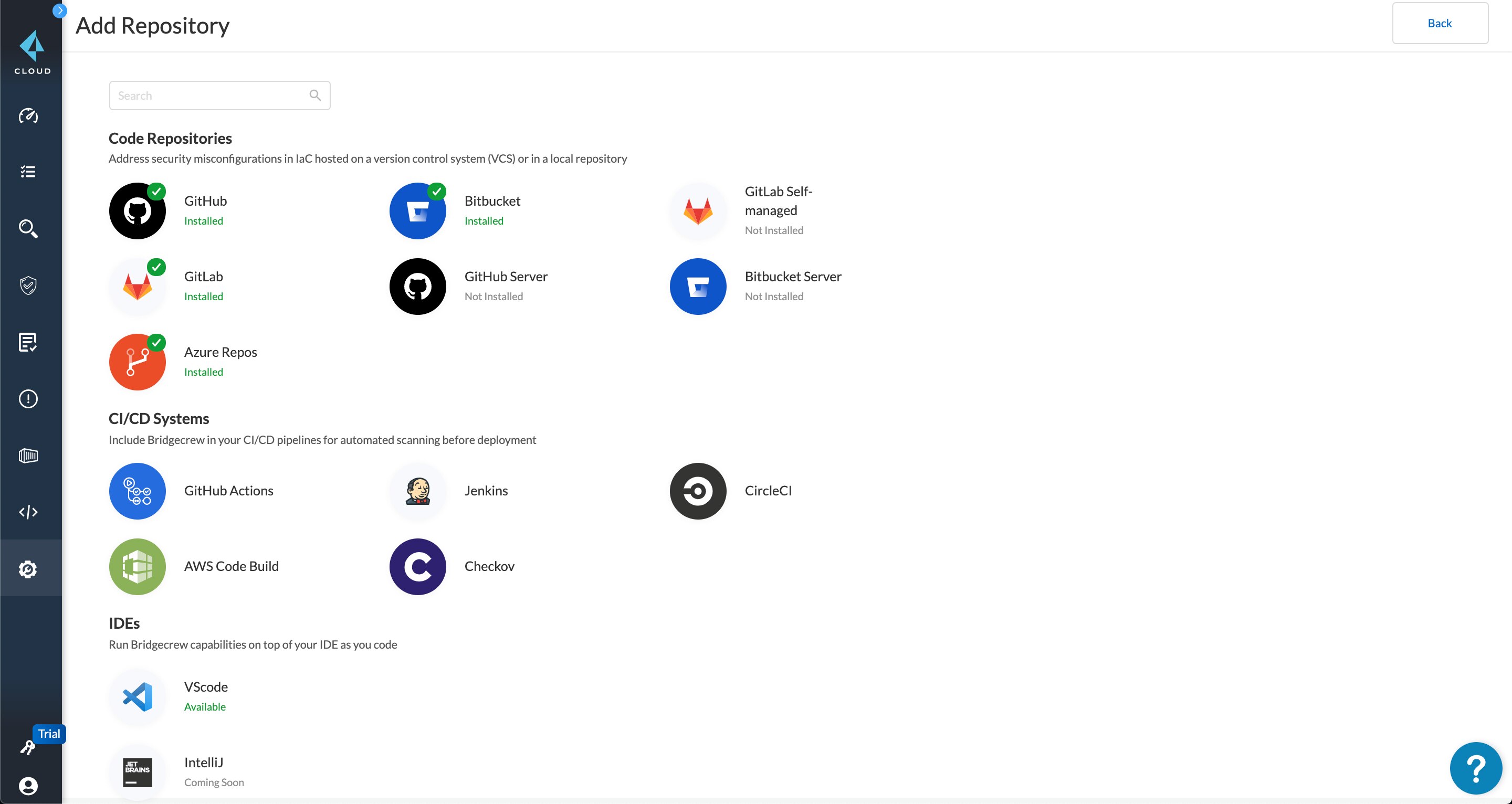

Ampliação de recursos e integrações

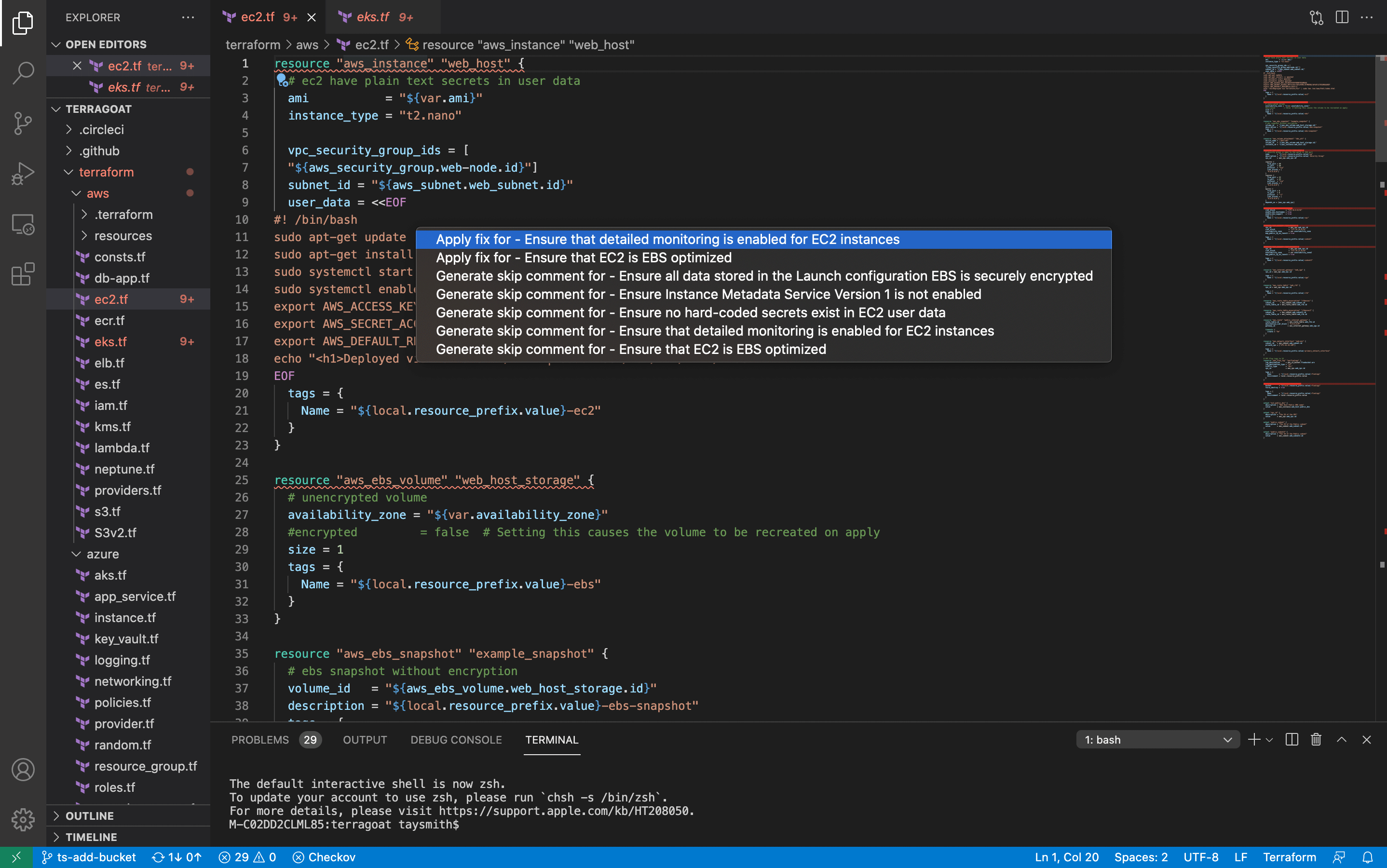

A ferramenta Checkov foi projetada para ser extensível, com a capacidade de incluir políticas personalizadas e tags, assim como interfaces de linha de comando (CLIs) concebidas para serem adicionadas à integração contínua e outras ferramentas de DevOps.

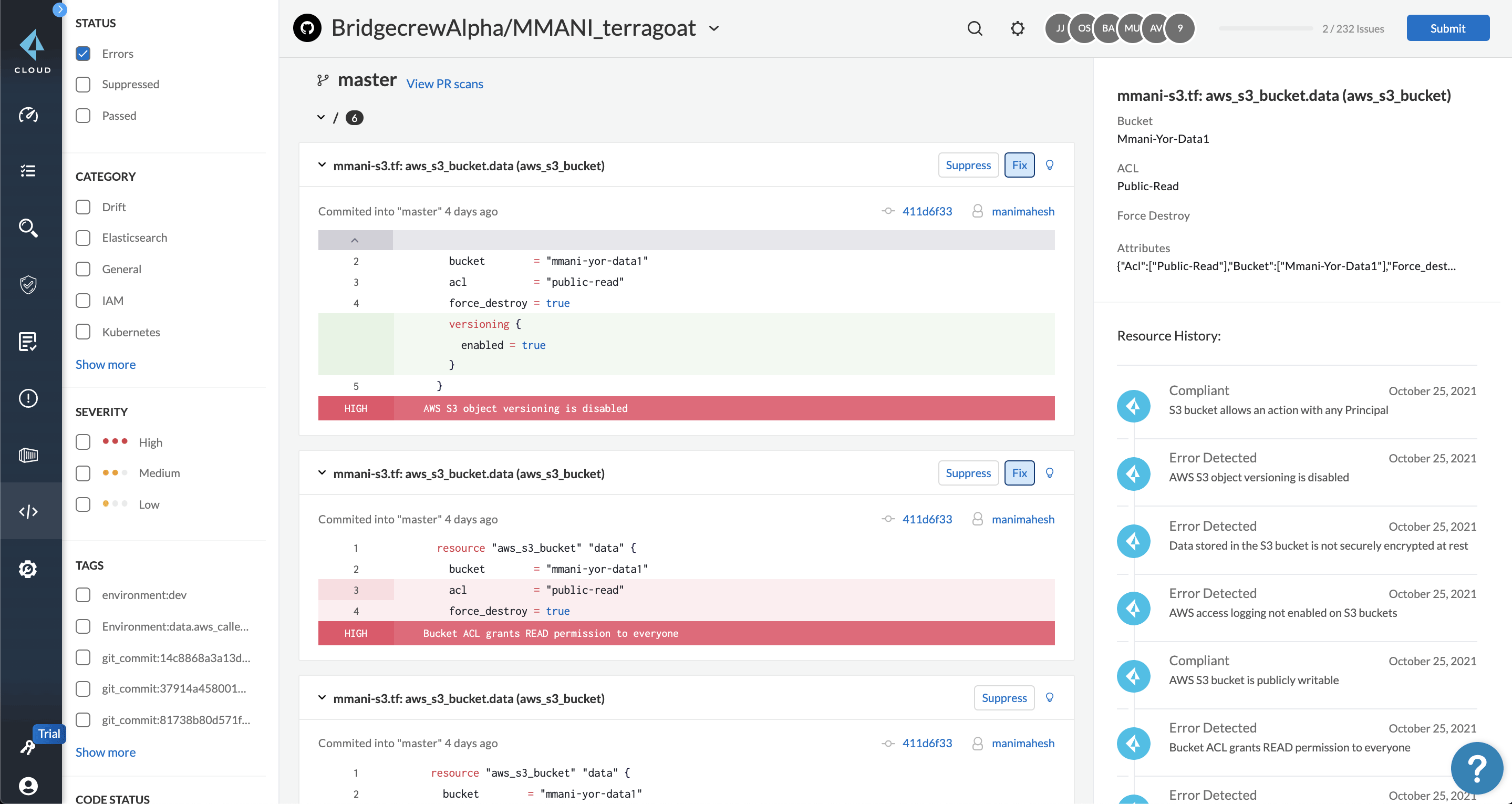

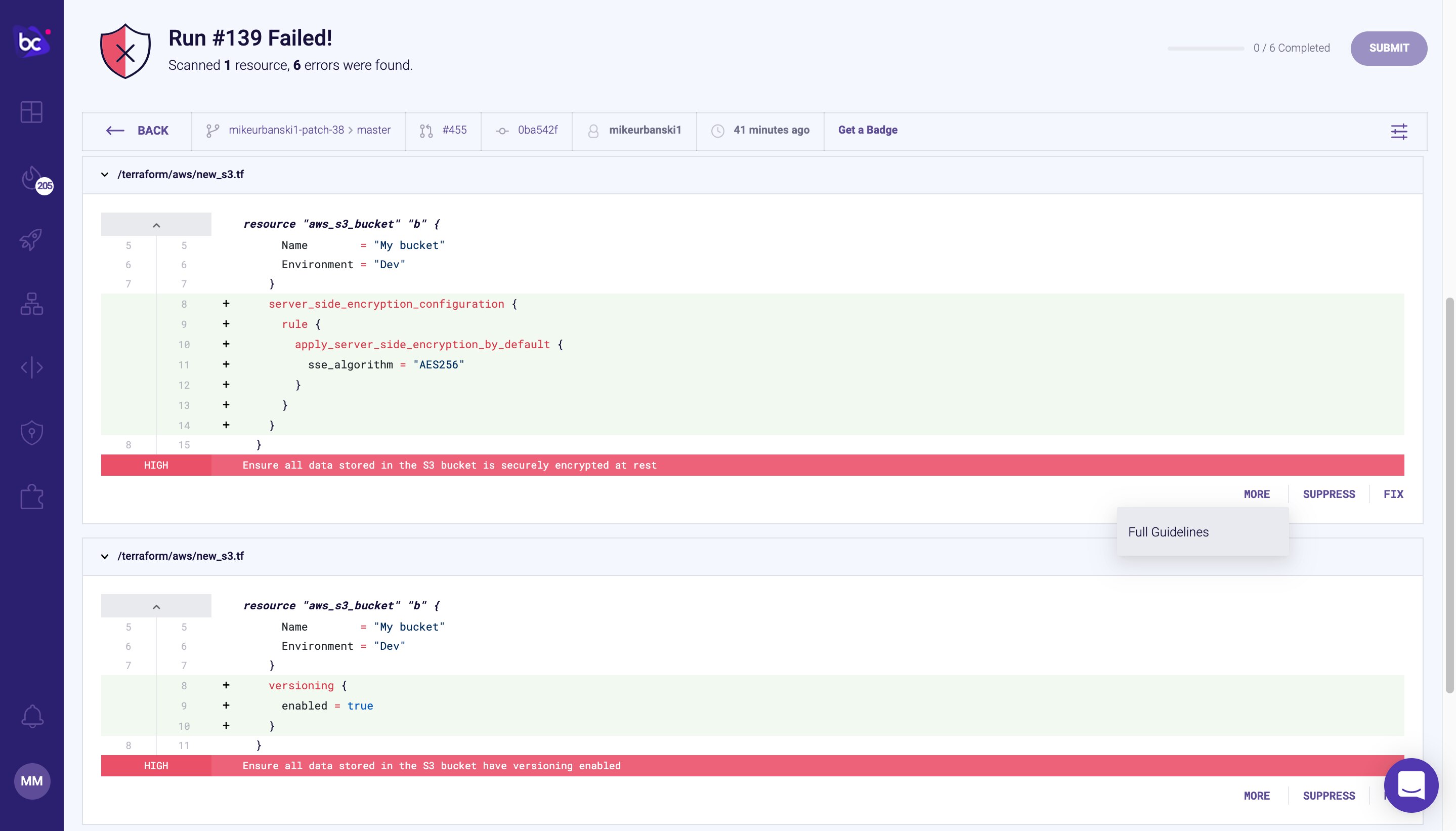

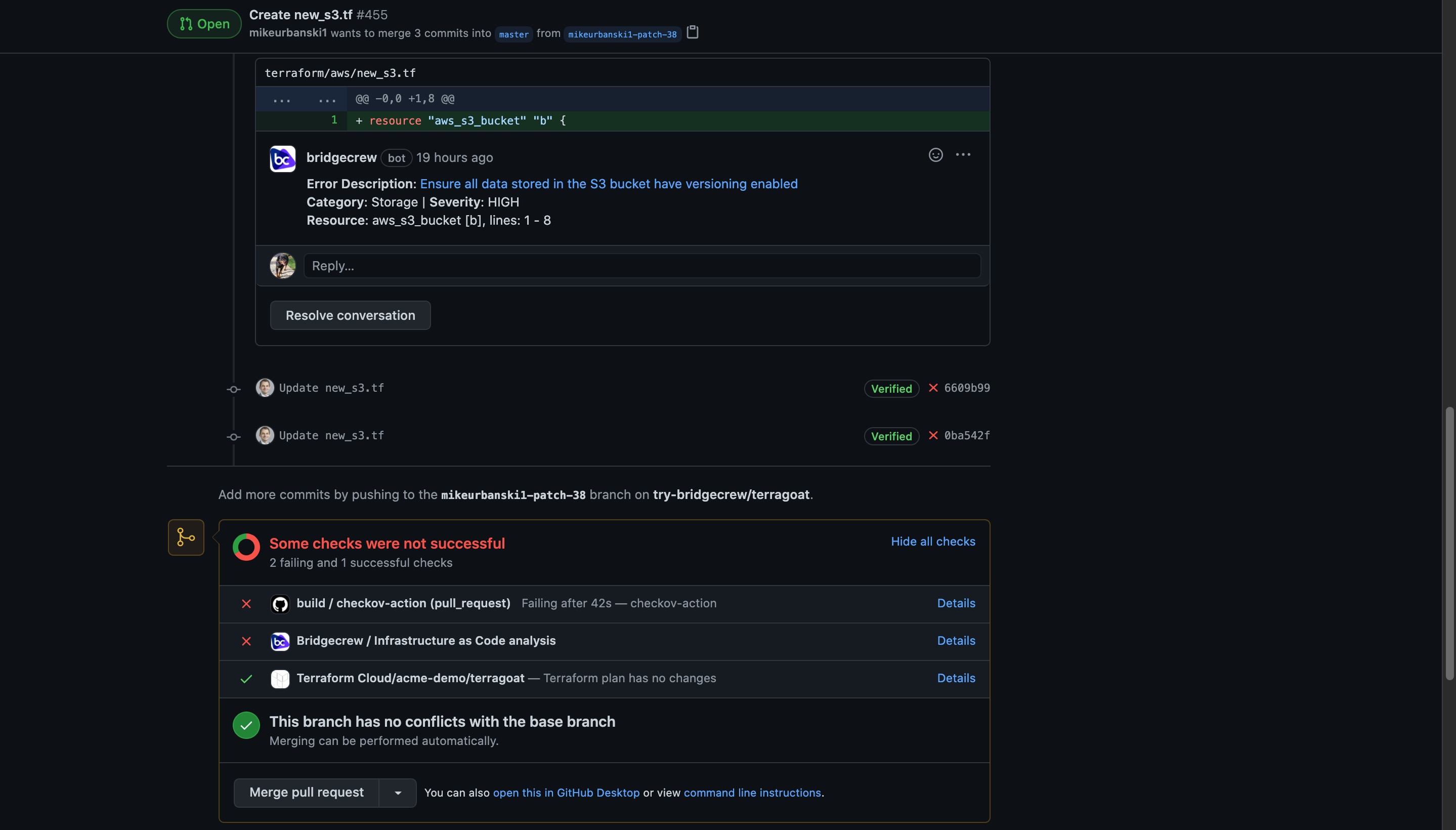

Integração com a solução Bridgecrew para ampliar as capacidades

A solução Bridgecrew incrementa as capacidades de código aberto da ferramenta Checkov com um histórico de verificações, integrações adicionais, autocorreções e muito mais.