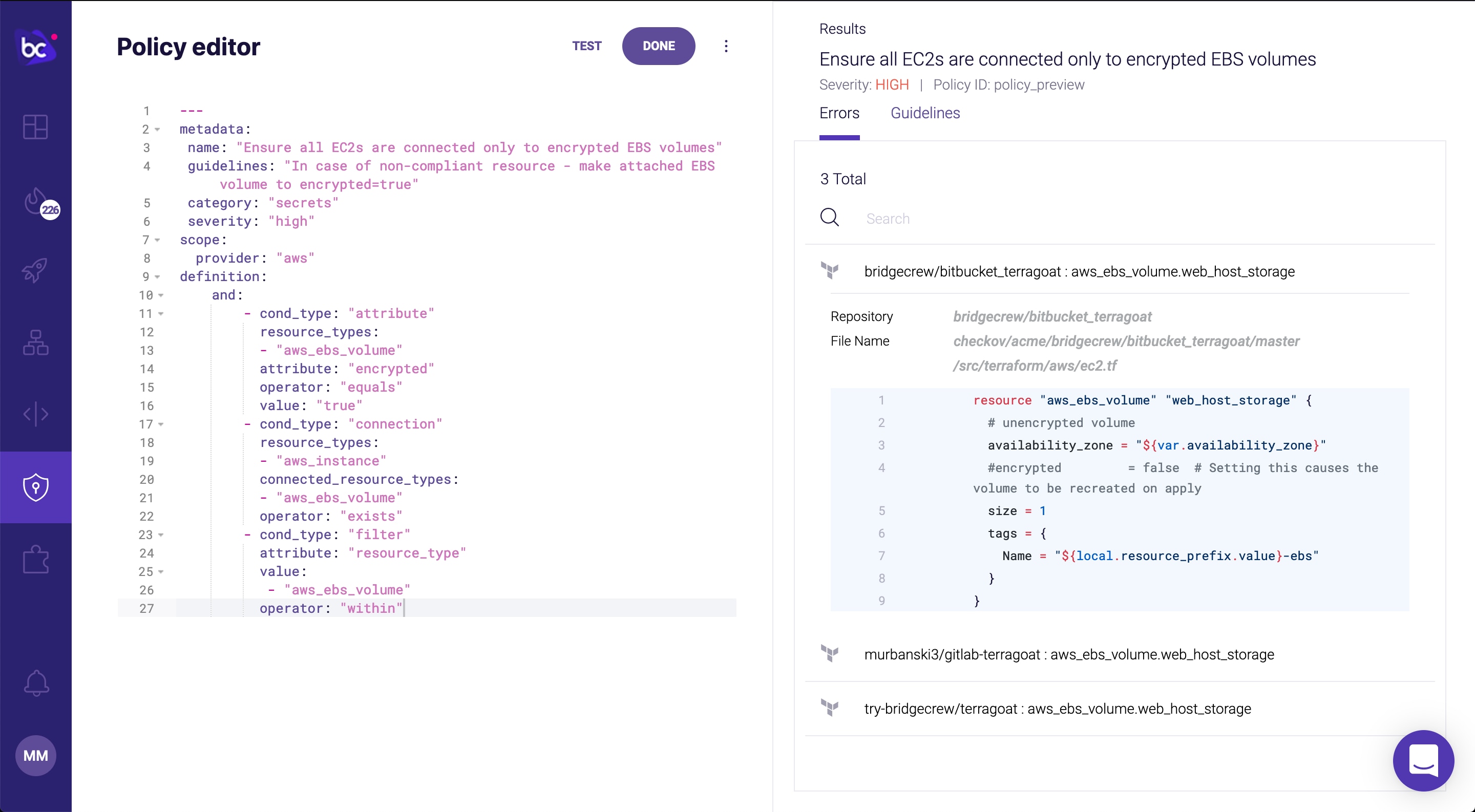

Varredura de infraestrutura como código

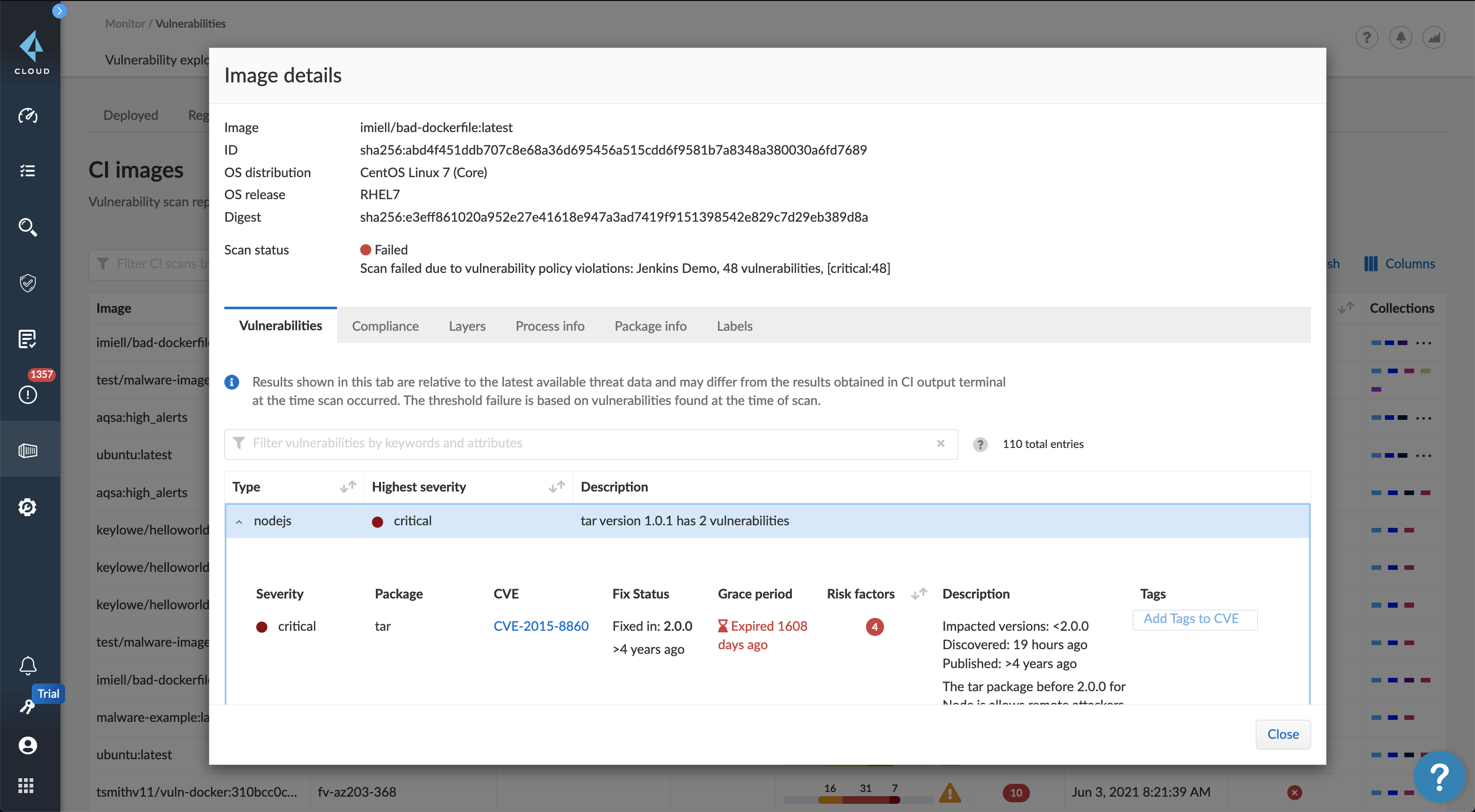

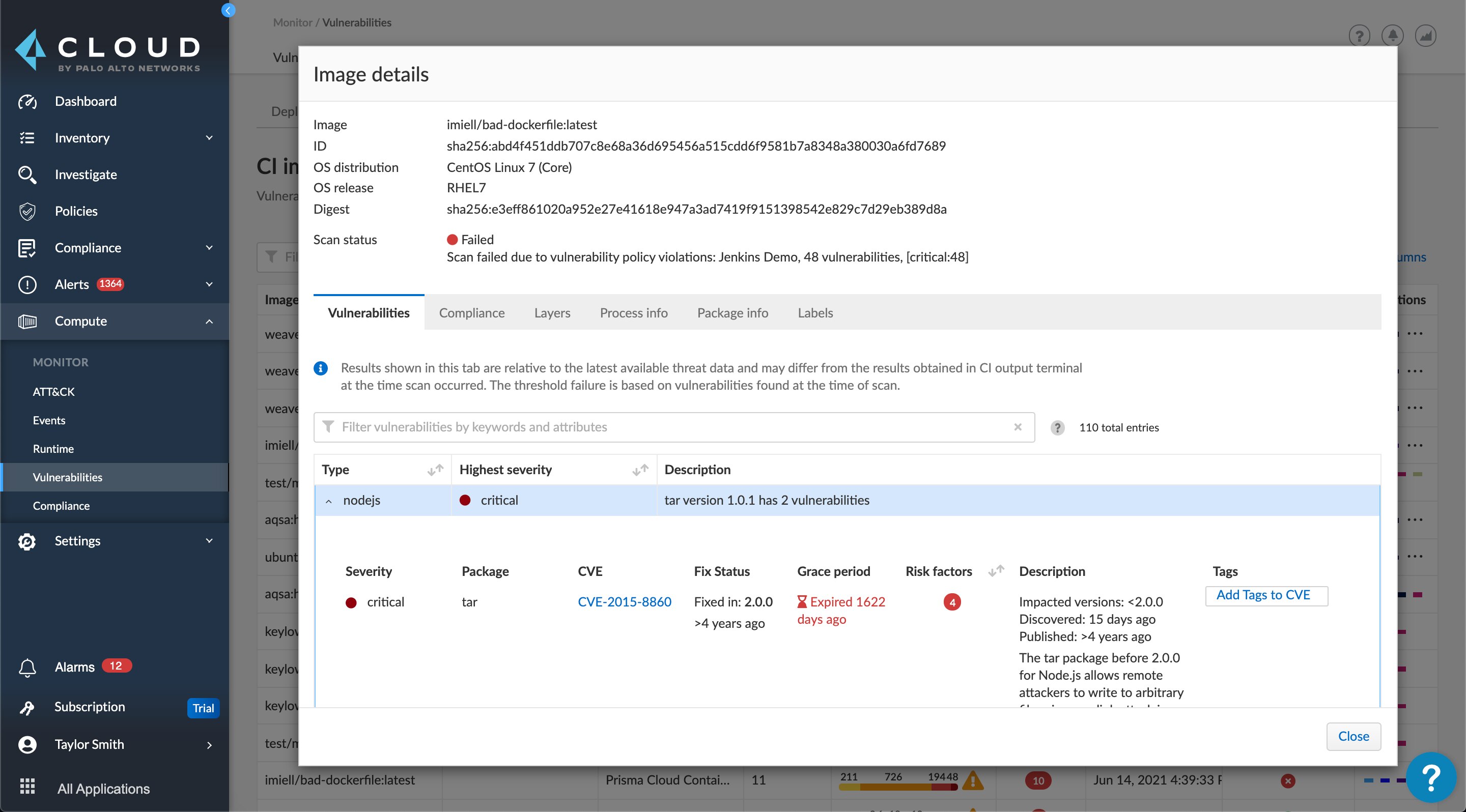

A infraestrutura como código apresenta uma oportunidade de proteger a infraestrutura de nuvem em código antes mesmo de ser implantada na produção. O Prisma Cloud simplifica a segurança em todo o ciclo de vida de desenvolvimento de software usando automação e incorporando segurança em fluxos de trabalho em ferramentas de DevOps para modelos Terraform, CloudFormation, Kubernetes, Dockerfile, Serverless e ARM.

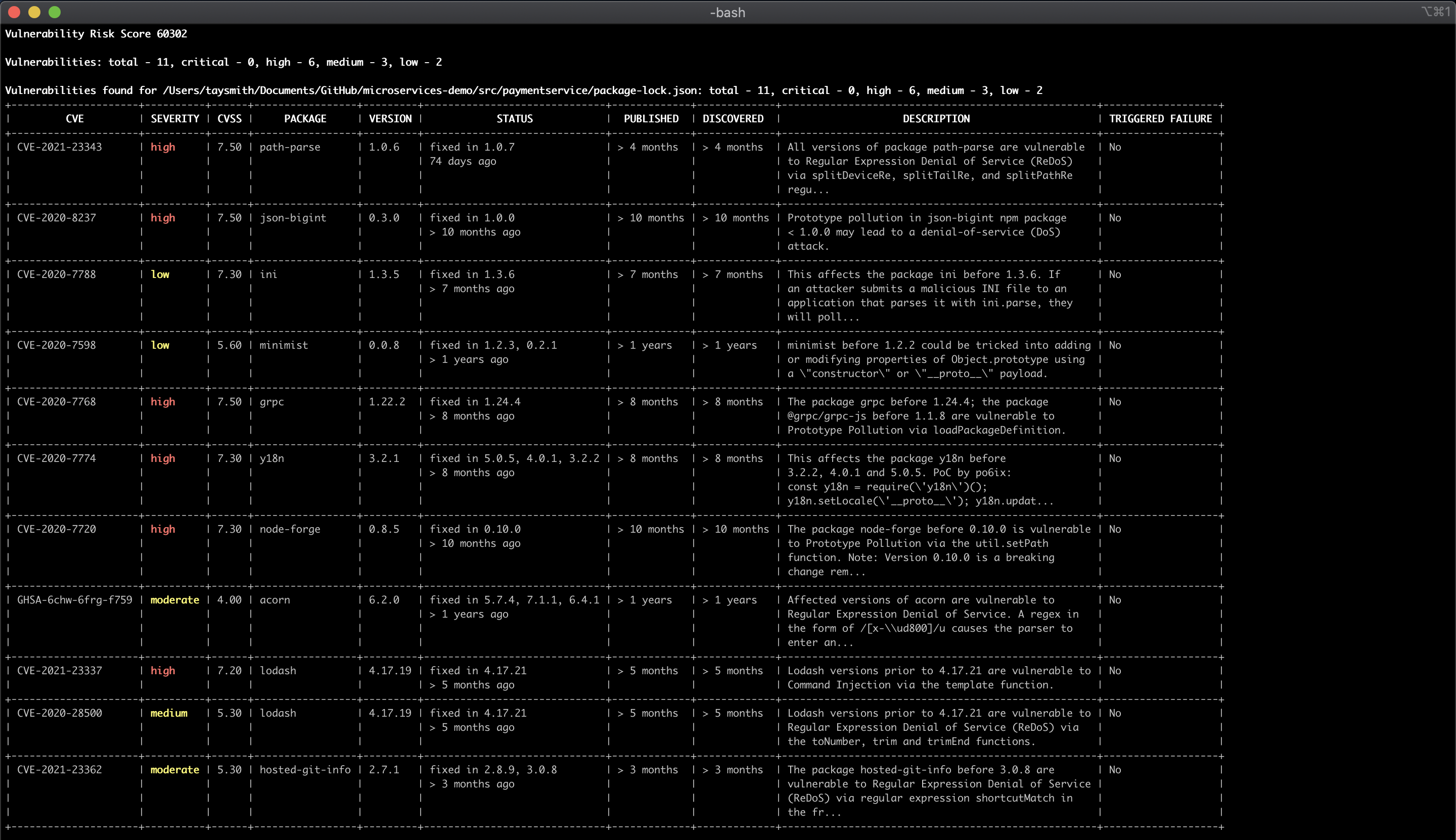

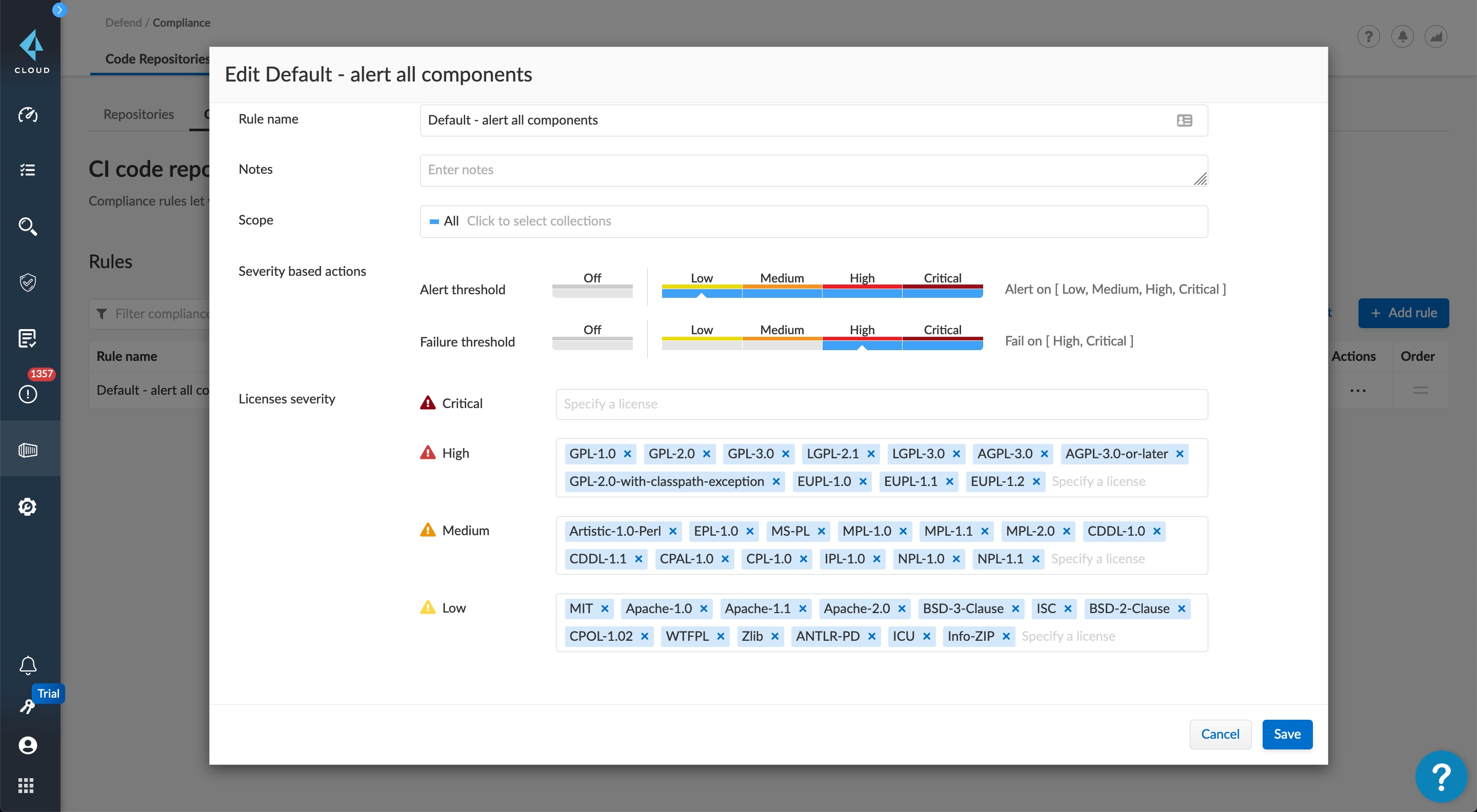

Automatize verificações de configuração incorreta da nuvem no código

Adicione verificações automatizadas de configurações incorretas em cada etapa do ciclo de vida de desenvolvimento de software.

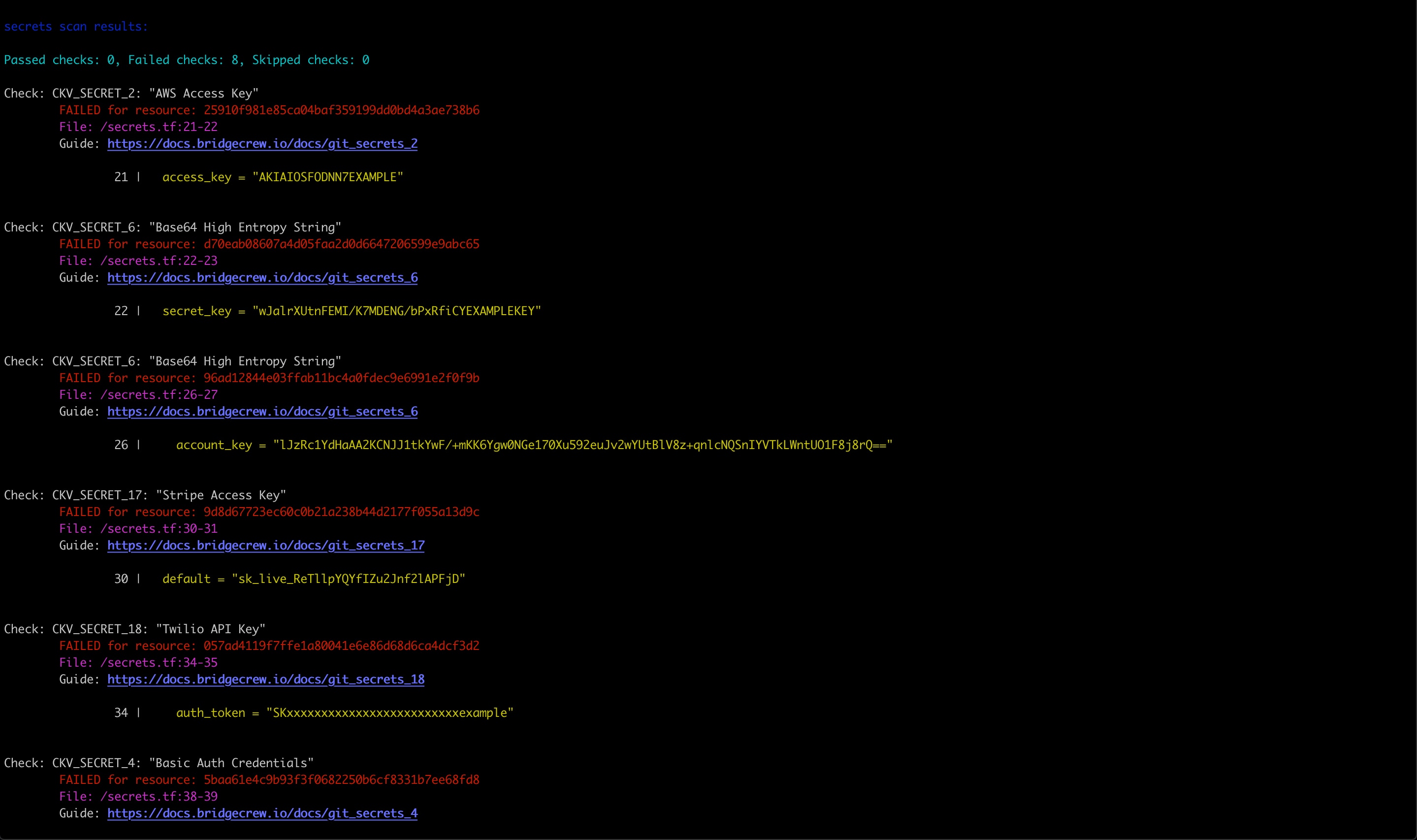

Aproveite o poder do código aberto e da comunidade

Checkov, a ferramenta de código aberto que a Bridgecrew criou para potencializar sua varredura de tempo de compilação, é apoiada por uma comunidade ativa e foi baixada milhões de vezes.

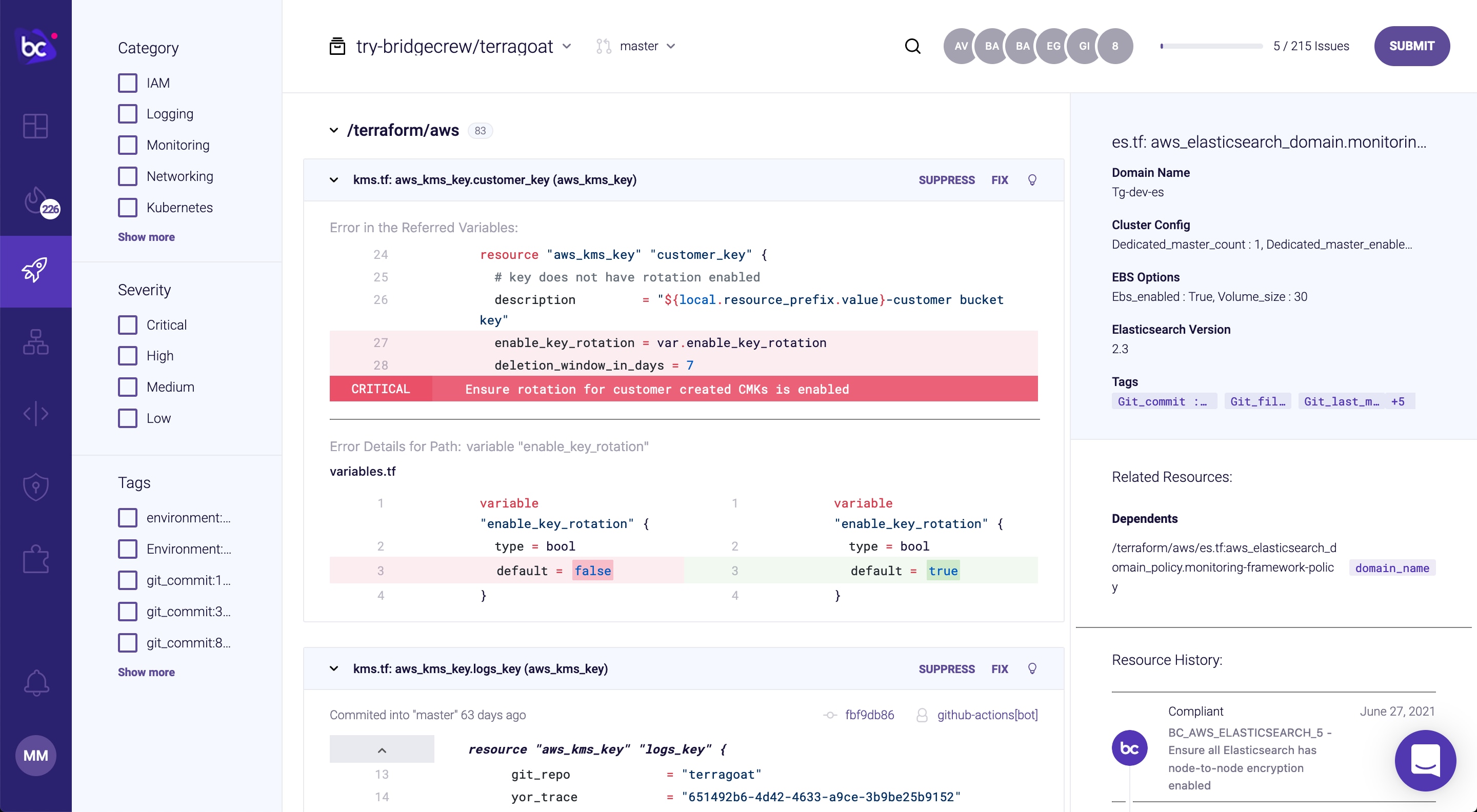

Incorpore verificações de configuração incorreta nas ferramentas do desenvolvedor

A Bridgecrew vem com integrações nativas para IDEs, VCS e ferramentas de CI/CD para ajudar os desenvolvedores a proteger o código em seus fluxos de trabalho existentes.

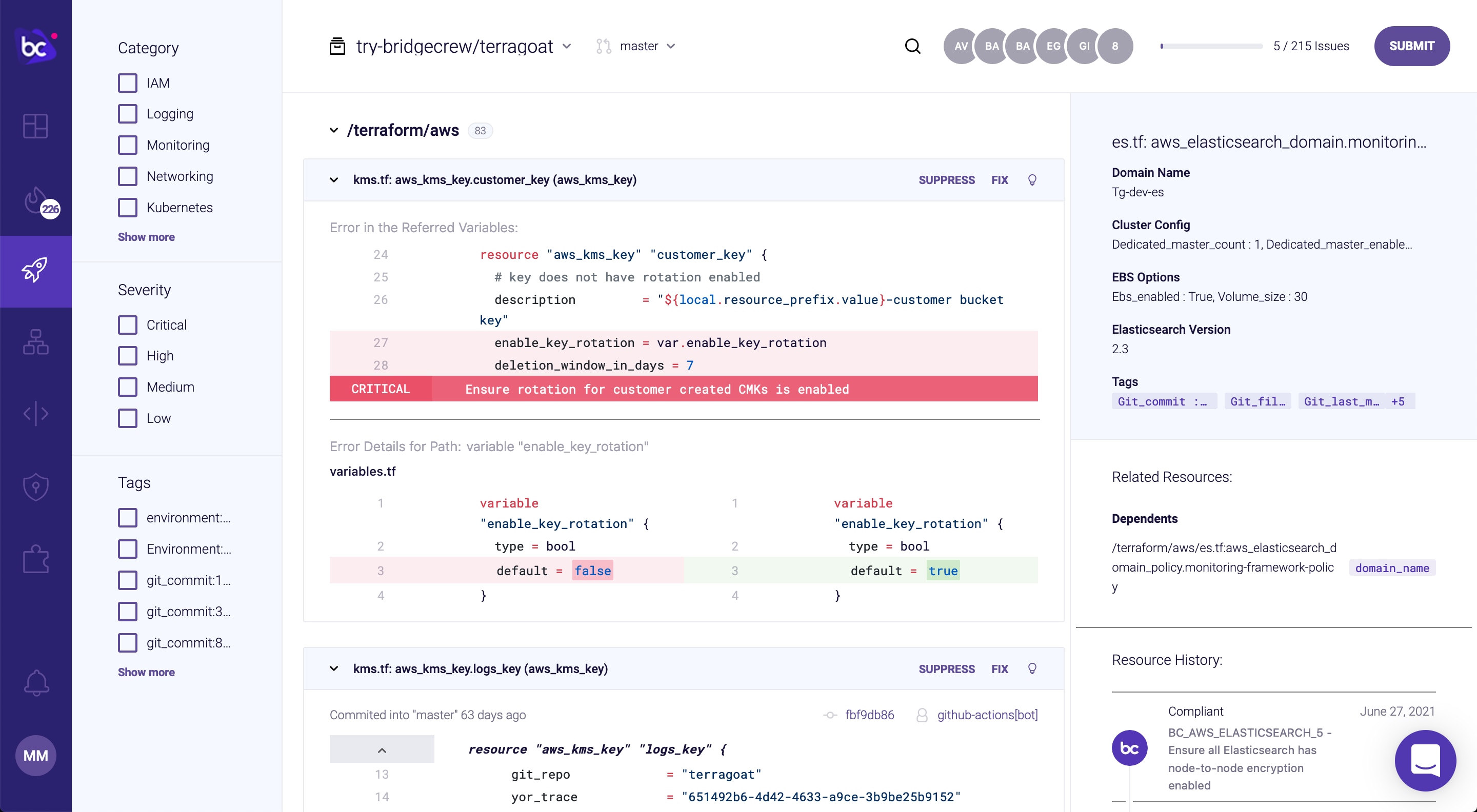

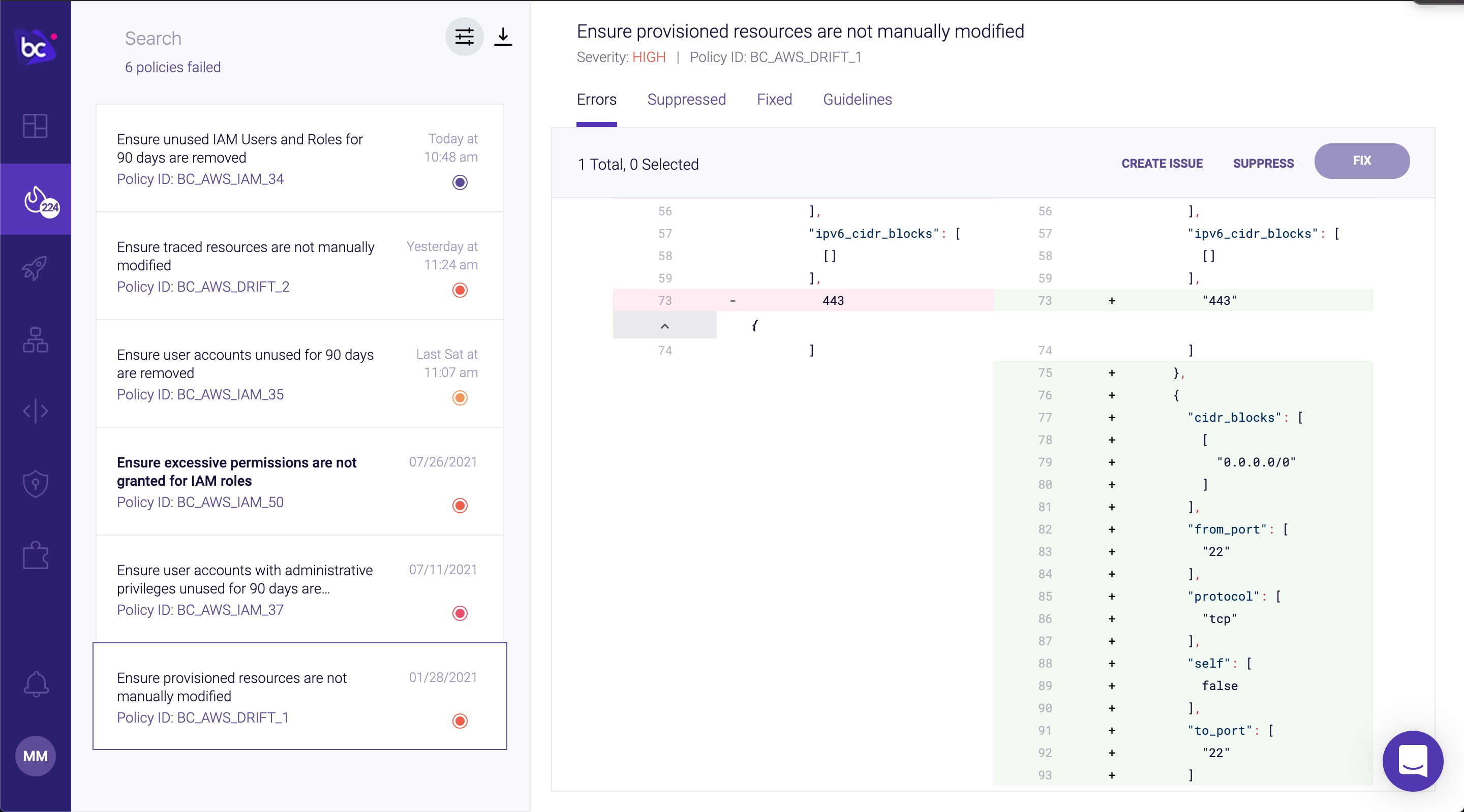

Inclua contexto profundo para configurações incorretas

A Bridgecrew rastreia automaticamente as dependências de recursos de IaC, bem como os modificadores de desenvolvedor mais recentes para melhorar a colaboração em grandes equipes.

Forneça feedback automatizado e correções no código

Automatize comentários de solicitações pull para configurações incorretas, juntamente com solicitações pull automatizadas e confirme correções para configurações incorretas identificadas.