- 1. Segurança do protocolo da Internet (IPsec)

- 2. Protocolo de tunelamento de soquete seguro (SSTP)

- 3. WireGuard

- 4. OpenVPN

- 5. SoftEther

- 6. Protocolo de tunelamento ponto a ponto (PPTP)

- 7. Protocolo de tunelamento de camada 2 (L2TP)

- 8. Qual protocolo VPN é o melhor para sua empresa?

- 9. FAQs sobre protocolos VPN

Quais são os diferentes tipos de protocolos de VPN?

Os tipos de protocolos de VPN incluem:

- Segurança do protocolo da Internet (IPsec)

- Protocolo de tunelamento de soquete seguro (SSTP)

- WireGuard

- OpenVPN

- SoftEther

- Protocolo de tunelamento ponto a ponto (PPTP)

- Protocolo de tunelamento de camada 2 (L2TP)

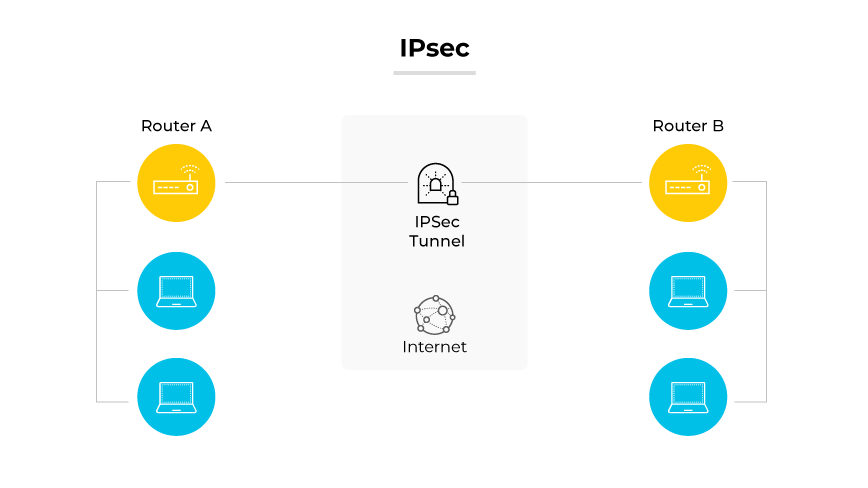

Segurança do protocolo da Internet (IPsec)

O Internet Protocol Security (IPsec) é um conjunto de protocolos que oferece suporte à comunicação segura em redes IP (Internet Protocol) por meio de autenticação e criptografia. Seu principal objetivo é garantir a integridade e a confidencialidade dos dados e a autenticação da origem dos dados entre duas partes em comunicação.

O IPsec opera criptografando e autenticando todas as transferências de pacotes IP. Ele funciona por meio de dois modos principais: Transporte e túneis. O modo Transport criptografa somente a mensagem dentro do pacote de dados, enquanto o modo Tunnel criptografa todo o pacote de dados. Dois protocolos principais do IPsec, o Authentication Header (AH) e o Encapsulating Security Payload (ESP), fornecem autenticação da origem dos dados, integridade sem conexão e um serviço anti-repetição.

O IPsec é amplamente implementado na formação de túneis seguros, especialmente para VPNs. As empresas usam o IPsec para acesso remoto seguro dos usuários às redes corporativas, conexões site a site e criptografia da camada de rede.

As vantagens do IPsec incluem sua alta segurança e versatilidade em diferentes protocolos de camada de rede. A complexidade da configuração pode ser uma desvantagem, exigindo conhecimento especializado para a instalação e manutenção adequadas. Embora o IPsec seja independente de protocolo e ofereça suporte a uma ampla gama de algoritmos de criptografia, o gerenciamento de suas chaves e certificações pode apresentar desafios.

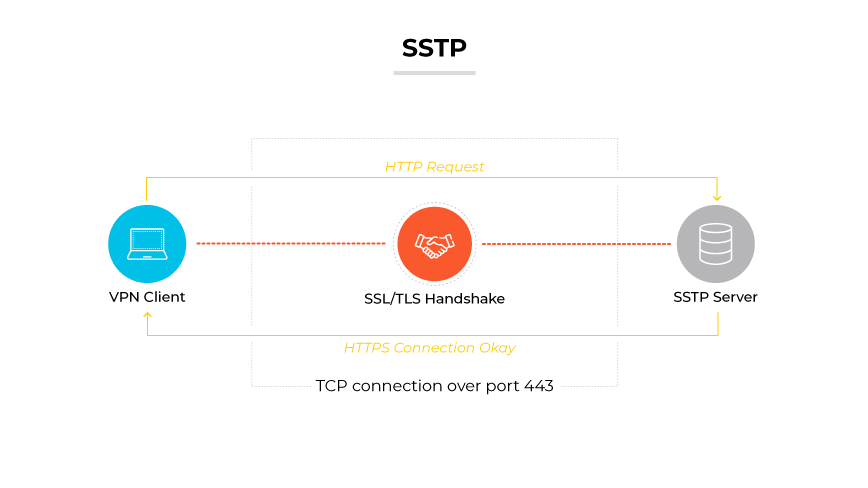

Protocolo de tunelamento de soquete seguro (SSTP)

O Secure Socket Tunneling Protocol (SSTP) é um protocolo de comunicação VPN desenvolvido para fornecer conexões seguras e criptografadas em uma rede. O SSTP usa a criptografia SSL/TLS, que é a mesma tecnologia que sustenta as conexões seguras da Internet. A criptografia SSL/TLS garante a privacidade e a segurança dos dados enquanto eles trafegam pela Internet.

O SSTP funciona canalizando o tráfego VPN por meio do canal SSL 3.0. Isso significa que ele pode se beneficiar de recursos como os recursos de criptografia e integridade de conexão integrados do SSL. O SSTP normalmente usa a porta HTTPS padrão (TCP 443), o que permite que ele contorne a maioria dos firewalls e restrições de rede. O SSTP é uma opção confiável para usuários que precisam garantir que suas conexões VPN não sejam bloqueadas ou limitadas por ferramentas de gerenciamento de rede local.

O SSTP é comumente usado em cenários em que outros protocolos de VPN podem ser bloqueados. Como ele opera pela porta HTTPS, é menos provável que seja detectado e filtrado. Isso é útil em ambientes com políticas restritivas de Internet ou para aqueles que precisam acessar informações potencialmente confidenciais em uma rede Wi-Fi pública.

Os benefícios do SSTP incluem seu alto nível de segurança, métodos de criptografia fortes e a capacidade do protocolo de atravessar firewalls. O SSTP é um protocolo proprietário desenvolvido pela Microsoft, o que pode limitar sua confiabilidade para alguns usuários. O SSTP foi projetado principalmente para o Windows, o que pode restringir sua usabilidade em outros sistemas operacionais.

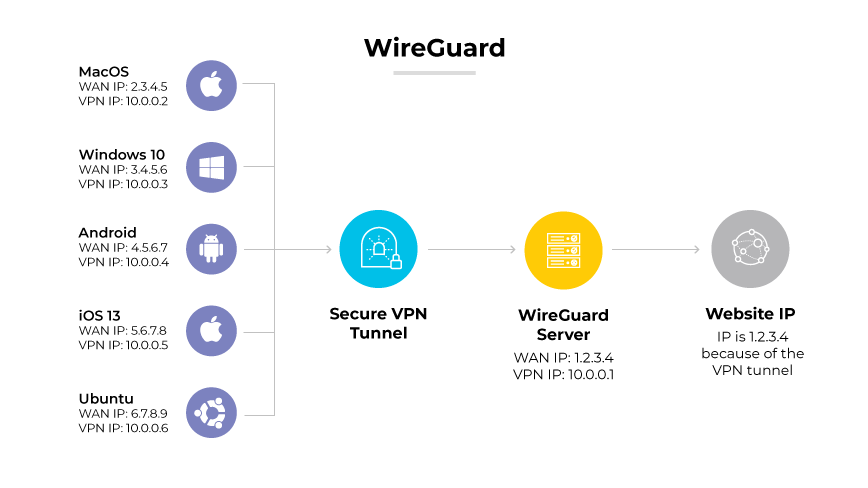

WireGuard

O WireGuard é um protocolo VPN de ponta conhecido por sua simplicidade e desempenho de alta velocidade. O WireGuard foi projetado para ser muito mais simples e rápido do que os protocolos legados, usando técnicas criptográficas de última geração. Como um projeto de código aberto, a abordagem simplificada do WireGuard resulta em maior eficiência e facilidade de uso.

Funcionando por meio de um mecanismo exclusivo chamado cryptokey routing, o WireGuard estabelece conexões VPN seguras com velocidade e agilidade notáveis. Ele funciona atribuindo endereços IP estáticos a clientes VPN e gerenciando o tráfego por meio de chaves criptográficas. Essa abordagem simplifica o processo de configuração, reduz a latência e aumenta o desempenho do protocolo em relação aos protocolos VPN tradicionais.

O WireGuard é benéfico para empresas com uma força de trabalho móvel ou com requisitos de conexões rápidas e confiáveis para serviços em nuvem. Como o WireGuard é leve, pode ser executado em vários dispositivos (sistemas incorporados, servidores completos, etc.), o que o torna versátil para diferentes cenários de rede corporativa.

O WireGuard tem suas desvantagens. A atribuição de endereço IP estático pode gerar preocupações com a privacidade, pois pode registrar a atividade do usuário. O WireGuard ainda está em desenvolvimento, o que significa que pode não ter os testes extensivos e a confiança em larga escala estabelecidos por protocolos mais antigos.

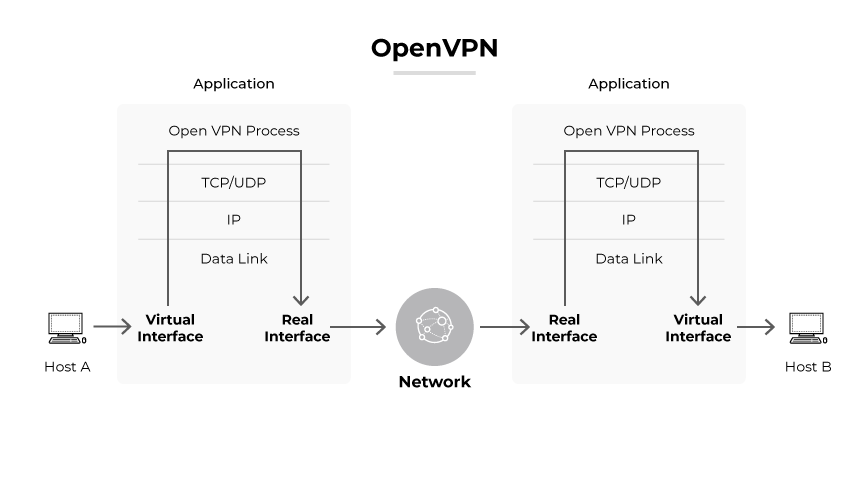

OpenVPN

O OpenVPN é um protocolo de VPN seguro e robusto, preferido no ambiente corporativo por sua forte criptografia e configurabilidade. Esse protocolo funciona criando conexões seguras ponto a ponto ou site a site em configurações roteadas ou em ponte. O OpenVPN usa protocolos de segurança personalizados que utilizam SSL/TLS para troca de chaves.

O OpenVPN opera encapsulando dados em pacotes criptografados SSL/TLS, que são então transmitidos pela rede. Esse protocolo pode ser executado nos protocolos de controle de transmissão TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol) da Internet. O TCP garante a entrega confiável de pacotes de dados, enquanto o UDP prioriza a velocidade, tornando o OpenVPN versátil para diferentes necessidades de desempenho da rede.

As empresas usam o OpenVPN por sua adaptabilidade a vários tipos de rede e por sua capacidade de estabelecer uma conexão segura e confiável pela intranet e pela Internet. O OpenVPN é útil para organizações com forças de trabalho remotas e/ou altos requisitos de segurança.

As vantagens do OpenVPN incluem seu forte perfil de segurança, sua natureza de código aberto (que permite a revisão por pares e auditorias) e a capacidade de contornar firewalls. O OpenVPN não é conhecido por ser fácil de instalar e configurar, especialmente para aqueles que não têm amplo conhecimento de rede. O protocolo não é compatível nativamente com a maioria dos sistemas operacionais.

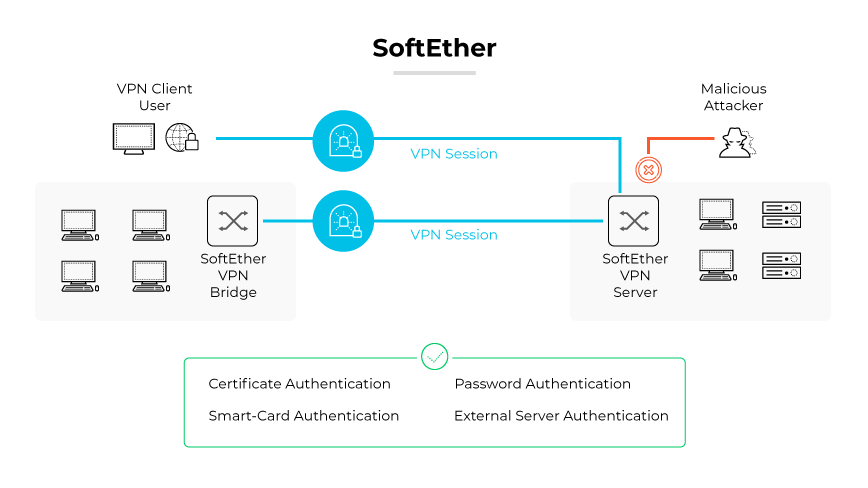

SoftEther

O SoftEther (Software Ethernet) é um protocolo VPN versátil, conhecido por seu desempenho e interoperabilidade. O SoftEther é um software VPN de código aberto e multiprotocolo que oferece suporte a SSL VPN, L2TP/IPsec, OpenVPN e SSTP, tudo em um único servidor VPN.

O protocolo funciona estabelecendo uma comunicação segura entre cliente e servidor por meio do tunelamento SSL-VPN em HTTPS. O SoftEther ignora firewalls e NATs, o que o torna altamente eficaz para usuários em ambientes de rede restritos. O SoftEther também é uma solução VPN abrangente que facilita o acesso remoto e a VPN site a site.

O SoftEther funciona bem em vários cenários, incluindo acesso remoto individual, redes corporativas e conexão segura de vários sites no local. Sua capacidade de suportar diferentes protocolos de VPN o torna uma ferramenta universal para a criação de túneis de VPN.

O SoftEther se destaca por seus fortes recursos de criptografia, resistência a restrições de rede e suporte a vários sistemas operacionais. O SoftEther é menos conhecido em comparação com protocolos estabelecidos, como o OpenVPN, o que pode limitar a adoção. Ele pode apresentar uma curva de aprendizado mais acentuada para os administradores de rede.

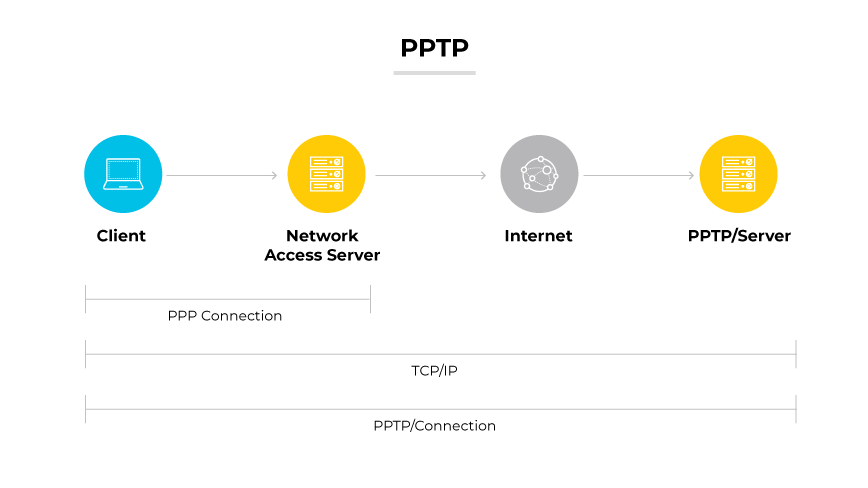

Protocolo de tunelamento ponto a ponto (PPTP)

Desenvolvido pela Microsoft, o PPTP (Point-to-Point Tunneling Protocol) é um dos protocolos VPN mais antigos. O PPTP facilita a transmissão segura de dados ao criar um túnel para comunicação ponto a ponto. O protocolo encapsula os pacotes de dados em um envelope IP, permitindo que sejam enviados por uma rede.

O PPTP funciona usando um canal de controle sobre TCP e um túnel GRE operando para encapsular pacotes PPP. A configuração simples o torna relativamente rápido e amplamente compatível com vários dispositivos e configurações de rede. O PPTP não é recomendado para comunicações confidenciais porque usa padrões de criptografia mais fracos.

O principal caso de uso do PPTP são cenários em que o suporte legado é necessário ou a velocidade é mais importante do que a segurança. O PPTP não é aconselhável para a transmissão de dados empresariais confidenciais devido às suas conhecidas vulnerabilidades de segurança.

Os prós do PPTP incluem velocidade e facilidade de configuração. O protocolo está integrado à maioria dos sistemas operacionais. As desvantagens superam os benefícios porque o PPTP é inseguro. Os padrões avançados de criptografia ultrapassaram o PPTP, tornando-o obsoleto para as empresas preocupadas com a proteção de dados confidenciais.

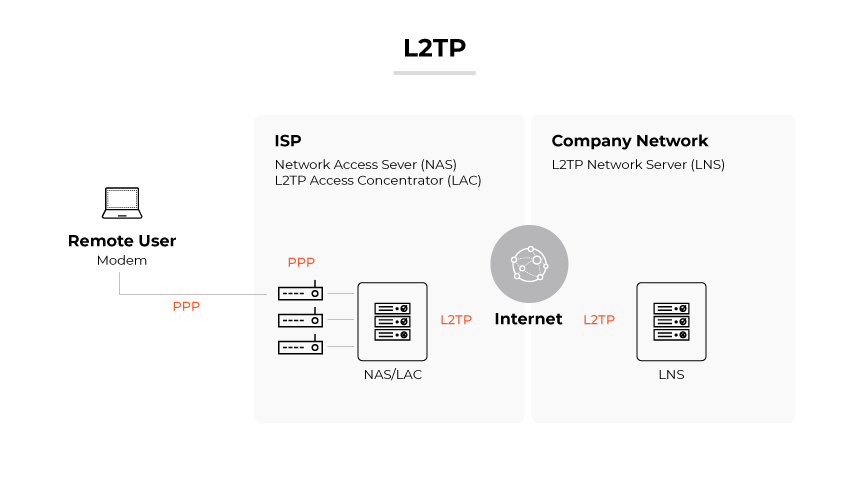

Protocolo de tunelamento de camada 2 (L2TP)

O L2TP (Layer 2 Tunneling Protocol) é um protocolo de tunelamento. Ele não fornece criptografia ou confidencialidade por si só. O L2TP se baseia em um protocolo de criptografia que passa dentro do túnel para proporcionar privacidade. O L2TP geralmente é combinado com o IPsec, que é responsável pela criptografia e pelo transporte seguro de dados entre os endpoints.

O L2TP funciona encapsulando pacotes de dados em quadros L2TP que são enviados pela Internet. Quando combinados com o IPsec, os pacotes de dados são criptografados e autenticados, fornecendo um canal seguro para a transmissão de informações confidenciais. Esse emparelhamento é comumente chamado de L2TP/IPsec. O protocolo é amplamente usado para criar conexões VPN.

Os casos de uso típicos do L2TP incluem a conexão de filiais a uma rede corporativa central, o acesso e o aumento da segurança da transmissão de dados pela Internet. O L2TP continua sendo a opção preferida das empresas porque não é tão complexo quanto os protocolos mais recentes e oferece suporte a vários dispositivos e plataformas.

As vantagens do L2TP incluem a compatibilidade e a capacidade de funcionar em vários dispositivos. O L2TP tem várias desvantagens, incluindo possíveis gargalos de velocidade (devido ao encapsulamento duplo) e dificuldades para atravessar firewalls em comparação com os protocolos que usam técnicas furtivas.

Qual protocolo VPN é o melhor para sua empresa?

Para escolher o melhor protocolo VPN para sua empresa, avalie os requisitos de segurança, velocidade e compatibilidade de rede. Protocolos como L2TP/IPsec são amplamente suportados e oferecem um equilíbrio entre velocidade e segurança. Protocolos com criptografia mais forte e processos de autenticação mais rigorosos podem ser mais apropriados para organizações que exigem medidas de segurança aprimoradas.

Cada protocolo tem seu próprio conjunto de vantagens. Alguns priorizam a força da criptografia, outros são otimizados para velocidade a fim de suportar tarefas com uso intenso de largura de banda, e vários oferecem estabilidade superior para dispositivos móveis e usuários remotos.

A escolha certa se alinhará aos casos de uso específicos da sua empresa, à arquitetura de rede, aos serviços de VPN e às expectativas de desempenho. Uma avaliação cuidadosa dos requisitos o guiará até o protocolo mais adequado para uma experiência de VPN segura e eficiente. Trabalhe com seu provedor de VPN para tomar a melhor decisão possível.

| Comparação de protocolos VPN | ||

|---|---|---|

| Protocolo | Vantagens | Desvantagens |

| IPsec | - Alta segurança - Versátil entre protocolos de rede |

- Configuração complexa - Desafios de gerenciamento de chaves e certificados |

| SSTP | - Criptografia forte - Contorna firewalls usando a porta HTTPS |

- Proprietário da Microsoft - Limitado ao sistema operacional Windows |

| WireGuard | - Simples e rápido - Criptografia de última geração - Eficiente e fácil de usar |

- Atribuições de IP estático podem gerar preocupações com a privacidade - Ainda em desenvolvimento |

| OpenVPN | - Criptografia e segurança fortes - Código aberto e auditável - Flexível em diferentes redes |

- Difícil de instalar e configurar - Requer conhecimento de rede |

| SoftEther | - Criptografia forte e interoperabilidade - Suporte a vários protocolos - Eficaz em redes restritas |

- Menos conhecido, o que pode limitar a adoção - Curva de aprendizado mais acentuada |

| PPTP | - Rápido e fácil de configurar - Amplamente compatível com dispositivos |

- Vulnerabilidades de segurança conhecidas - Padrões de criptografia desatualizados |

| L2TP/IPsec | - Amplamente compatível e fácil de usar - Funciona em vários dispositivos e plataformas |

- Pode ser lento devido ao encapsulamento duplo - Dificuldade de atravessar o firewall |