-

O que é um concentrador de VPN?

- Como funciona um concentrador de VPN?

- Por que usar um concentrador de VPN?

- Benefícios do concentrador de VPN

- Desvantagens do concentrador de VPN

- Tipos de protocolo de criptografia do concentrador de VPN

- Concentrador VPN vs. Roteador VPN

- Concentrador de VPN vs. VPN site a site

- Concentrador de VPN vs. Criptografia IPsec

- Concentrador de VPN vs. Cliente VPN

- Perguntas frequentes sobre o concentrador VPN

Como funciona uma VPN?

Uma rede privada virtual, ou VPN, protege as transferências de dados pela Internet, criando um túnel criptografado entre o dispositivo do usuário e um servidor remoto.

Isso envolve a configuração de uma rede segura, a autenticação do acesso do usuário, o estabelecimento de um túnel protegido e a manutenção e o término das conexões. As VPNs permitem o acesso remoto seguro aos recursos da empresa, garantindo que os dados permaneçam criptografados e inacessíveis a usuários não autorizados.

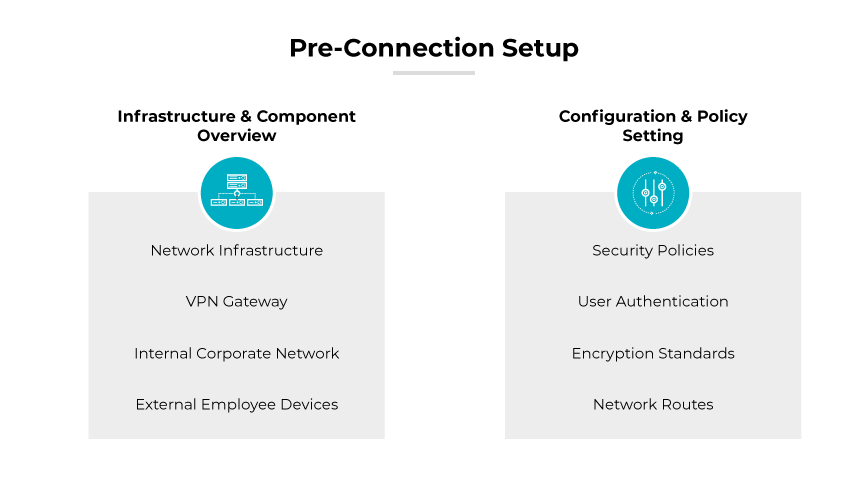

1. Configuração da pré-conexão

Visão geral da infraestrutura e dos componentes

As redes privadas virtuais (VPN) corporativas dependem da função coordenada do servidor ou gateway VPN, do software cliente e da infraestrutura de rede subjacente.

O gateway da VPN fica na borda da rede. Ele funciona como uma ponte entre a rede corporativa interna e os dispositivos externos, implementando medidas de segurança para o tráfego de dados. O software cliente, instalado nos dispositivos dos funcionários, inicia a conexão VPN e lida com a comunicação contínua com o gateway VPN. A infraestrutura de rede inclui roteadores, switches e firewalls que mantêm a integridade da rede e facilitam o fluxo de dados.

Configuração e definição de políticas

Antes de se conectar à Internet por meio de uma VPN, há uma série de etapas que devem ser seguidas. A configuração inicial da VPN exige uma configuração cuidadosa.

Os administradores definem políticas de segurança e regras de acesso para controlar o fluxo de tráfego e ditar as permissões dos usuários. Isso envolve o estabelecimento de um protocolo de comunicação seguro, a seleção de padrões de criptografia fortes e a configuração de rotas de rede que o tráfego VPN criptografado seguirá.

As regras de acesso são definidas para especificar quais usuários podem acessar quais recursos da rede quando conectados via VPN. Isso garante que os funcionários tenham o nível adequado de acesso à rede e que os dados da empresa e as informações pessoais permaneçam seguros.

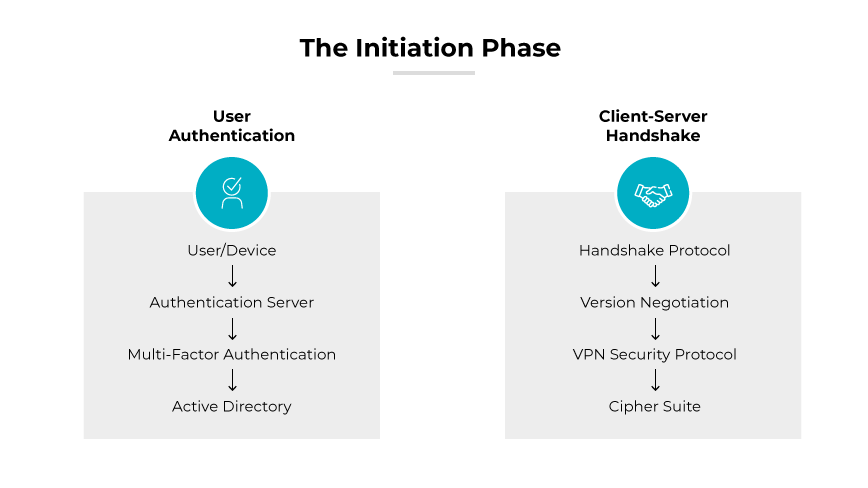

2. A fase de iniciação

Autenticação do usuário

A autenticação do usuário é o início da fase de iniciação da VPN. Esse processo verifica a identidade do usuário que está tentando acessar a rede. Os certificados emitidos por uma autoridade certificadora confiável confirmam a legitimidade do dispositivo do usuário.

A autenticação multifator acrescenta uma camada de segurança adicional, exigindo que o usuário forneça dois ou mais fatores de verificação. Isso pode incluir uma senha, um token físico ou uma verificação biométrica. Os serviços de diretório, como o Active Directory, centralizam o gerenciamento de credenciais e aplicam políticas de acesso, garantindo que apenas usuários autenticados obtenham acesso à rede.

O processo de autenticação protege contra o acesso não autorizado tanto da rede local quanto da Internet em geral.

Handshake cliente-servidor

Após a autenticação bem-sucedida, o cliente e o servidor iniciam um protocolo de handshake. Essa etapa envolve a negociação da versão em que o cliente e o servidor concordam com a versão do protocolo de segurança da VPN a ser usada. Eles também selecionam um conjunto de cifras, que determina o algoritmo de criptografia e o método de troca de chaves.

O handshake garante que o cliente e o servidor tenham as credenciais e os recursos criptográficos necessários para estabelecer um canal de comunicação seguro. É a base para todas as trocas de dados subsequentes na conexão criptografada, do usuário ao provedor de serviços de Internet (ISP) e até o servidor VPN.

3. Estabelecimento do túnel

Seleção de protocolos e considerações sobre segurança

Após a conclusão do handshake cliente-servidor, o foco passa a ser o estabelecimento do túnel VPN. O protocolo de tunelamento é o núcleo que suporta a passagem segura de dados. Tanto o cliente quanto o servidor concordam com um protocolo de tunelamento (como IPsec ou L2TP) que se adapte aos seus requisitos de segurança e aos recursos da rede. A seleção do protocolo de tunelamento determina o nível de segurança, a compatibilidade com a infraestrutura existente e a capacidade de atravessar firewalls e tradutores de endereços de rede (NATs).

Mecanismos de troca de chaves e criptografia

Após a seleção do protocolo, a criação do canal seguro começa com uma troca de chaves. O algoritmo Diffie-Hellman (DH) é geralmente a escolha para essas trocas. Isso proporciona uma maneira de gerar e compartilhar com segurança uma chave entre as duas partes sem a necessidade de transmitir a própria chave pela Internet. Nesse mecanismo, tanto o cliente quanto o servidor geram pares de chaves temporárias - privadas e públicas - e trocam as chaves públicas entre si. Em seguida, cada lado combina a chave pública recebida com sua própria chave privada para gerar um segredo compartilhado.

A segurança adicional é proporcionada pelo emprego de grupos DH avançados com tamanhos de chave maiores. Além disso, algoritmos criptográficos como o AES são usados para criptografar o segredo compartilhado, fornecendo outra camada de segurança. Algumas implementações usam perfect forward secrecy (PFS), garantindo que o comprometimento de uma chave não leve ao comprometimento de todas as chaves subsequentes.

O canal seguro é essencial para manter a confidencialidade e a integridade dos dados em todas as comunicações entre o cliente e a rede corporativa. Uma vez estabelecido, o canal seguro funciona como um túnel de proteção para o tráfego de dados. Isso garante que as informações confidenciais enviadas pelo túnel permaneçam criptografadas e inacessíveis a qualquer pessoa sem a chave de descriptografia.

4. Transferência de dados

Alocação de endereços IP e integração de rede

Depois que um canal seguro é estabelecido, a alocação de endereços IP é fundamental para integrar o cliente à rede. Cada cliente VPN recebe um endereço IP de um pool designado, o que é fundamental para direcionar os pacotes para seus devidos destinos. A alocação de endereços IP permite que o dispositivo cliente entre efetivamente na rede corporativa. Isso permite que o cliente acesse os recursos de acordo com as permissões e políticas estabelecidas.

Otimização do desempenho na transmissão de dados

Nessa fase, a eficiência da transferência de dados fica em primeiro plano. Os protocolos VPN podem incorporar mecanismos como a compactação para melhorar a taxa de transferência e reduzir a latência, otimizando o desempenho da rede. A escolha do protocolo de tunelamento pode afetar a velocidade e a confiabilidade da conexão. Protocolos como o tunelamento ponto a ponto (PPTP) oferecem velocidades mais altas, mas menos segurança, enquanto outros, como o OpenVPN, oferecem um equilíbrio melhor entre velocidade e segurança.

Comutação e roteamento de pacotes

O método pelo qual os pacotes de dados navegam pela VPN é fundamental para manter uma conexão de alto desempenho. As técnicas de comutação de pacotes permitem o roteamento dinâmico de pacotes. Isso leva em conta fatores como congestionamento da rede e mudanças nas condições em tempo real. Uma abordagem dinâmica garante que a VPN possa manter uma conexão estável e eficiente, mesmo diante das demandas variáveis da rede.

Garantia de integridade e privacidade

Depois que os pacotes de dados são preparados para o trânsito, eles passam pelo túnel seguro, efetivamente isolados de interferências externas. Essa privacidade não se refere apenas à ocultação de dados de possíveis bisbilhoteiros. Ele também mantém a integridade do pacote, garantindo que nenhuma parte da comunicação seja alterada em trânsito.

Na extremidade do túnel, o servidor VPN processa os pacotes de entrada. Ele descriptografa os dados e remove o encapsulamento para encaminhar os dados originais ao destino pretendido dentro da rede corporativa.

5. Roteamento de rede e acesso a recursos

Métodos de roteamento de tráfego: Split vs. Full Tunneling

A tecnologia VPN oferece dois métodos principais para rotear o tráfego do cliente para a rede corporativa: tunelamento dividido e tunelamento completo.

O tunelamento dividido permite o acesso direto à Internet pelo dispositivo do usuário para tráfego não corporativo. Isso economiza largura de banda na rede corporativa. No entanto, isso pode introduzir riscos de segurança, pois o tráfego não se beneficia dos firewalls corporativos e de outras medidas de segurança.

O tunelamento completo encaminha todo o tráfego do cliente através da VPN para a rede corporativa, independentemente de seu destino. Isso garante que todos os dados estejam sujeitos às políticas de segurança corporativa, mas pode resultar em maior uso de largura de banda e possível congestionamento da rede.

Controle de acesso e políticas de rede

O acesso aos recursos da rede por meio de uma VPN é regulado por meio de listas de controle de acesso (ACLs) e políticas de rede. As ACLs são um conjunto de regras que definem quais usuários ou processos do sistema têm acesso a objetos e quais operações são permitidas em determinados objetos. Cada entrada em uma ACL especifica um assunto e uma operação; por exemplo, ela pode permitir que um usuário leia um arquivo, mas não o modifique.

As políticas da rede podem ainda ditar termos com base nas funções do usuário, no status de conformidade do dispositivo e em outros fatores. Eles garantem que somente usuários autorizados possam acessar recursos corporativos confidenciais e definem as condições sob as quais esses recursos podem ser acessados. Essas medidas são fundamentais para proteger a rede corporativa e impedir o acesso não autorizado a dados confidenciais.

A configuração estratégica do roteamento de rede e do acesso a recursos é fundamental para equilibrar a eficiência operacional e a segurança em uma configuração de VPN corporativa. Por meio de métodos de tunelamento adequados e controles de acesso rigorosos, as empresas podem garantir tanto a produtividade quanto a proteção de seus ativos digitais.

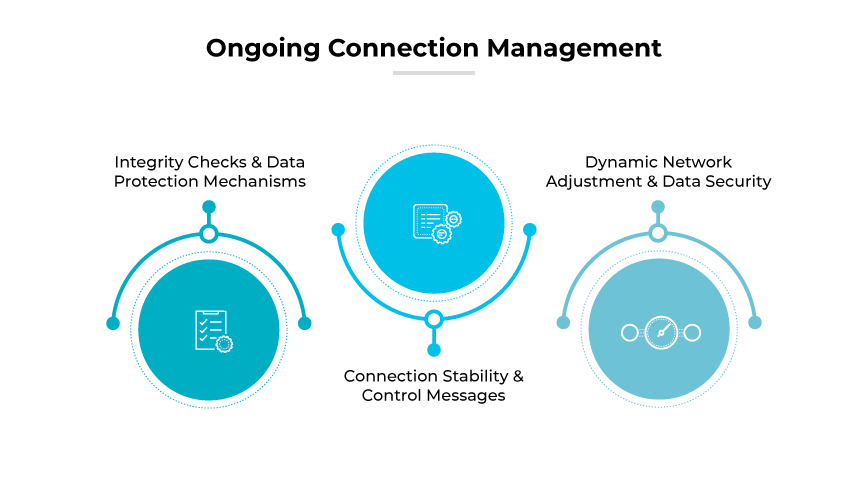

6. Gerenciamento contínuo de conexões

Verificações de integridade e mecanismos de proteção de dados

O gerenciamento contínuo da conexão em uma VPN garante a proteção e a estabilidade contínuas do link da rede. Para a integridade dos dados, os protocolos VPN incorporam mecanismos como somas de verificação e números de sequência.

Uma soma de verificação é um valor derivado da soma dos bytes em um pacote de dados, que é usado para detectar erros após a transmissão. Se a soma de verificação calculada pelo receptor corresponder à do remetente, isso confirma que os dados não foram adulterados em trânsito.

Os números de sequência ajudam a manter a ordem correta dos pacotes. Isso evita ataques de repetição em que mensagens antigas são reenviadas, o que pode interromper a comunicação ou facilitar o acesso não autorizado.

Estabilidade da conexão e mensagens de controle

A conexão VPN é mantida ativa e estável usando heartbeats e mensagens keepalive.

Os batimentos cardíacos são sinais regulares enviados por um dispositivo a outro para confirmar que a conexão está ativa. Se um batimento cardíaco não for retornado, isso sinaliza um possível problema com a conexão, o que exige medidas corretivas.

As mensagens keepalive têm uma finalidade semelhante. Eles são enviados em intervalos predefinidos para manter a conexão aberta mesmo quando nenhum dado real está sendo transmitido. Isso é crucial para as VPNs porque, caso contrário, os tempos ociosos poderiam fechar a conexão, interrompendo o acesso à rede corporativa.

Essas verificações e mensagens permitem o ajuste dinâmico às mudanças nas condições da rede e, ao mesmo tempo, protegem a integridade e a confidencialidade dos dados. Eles contribuem para a criação de um canal confiável e seguro para comunicações corporativas em redes Wi-Fi públicas potencialmente inseguras.

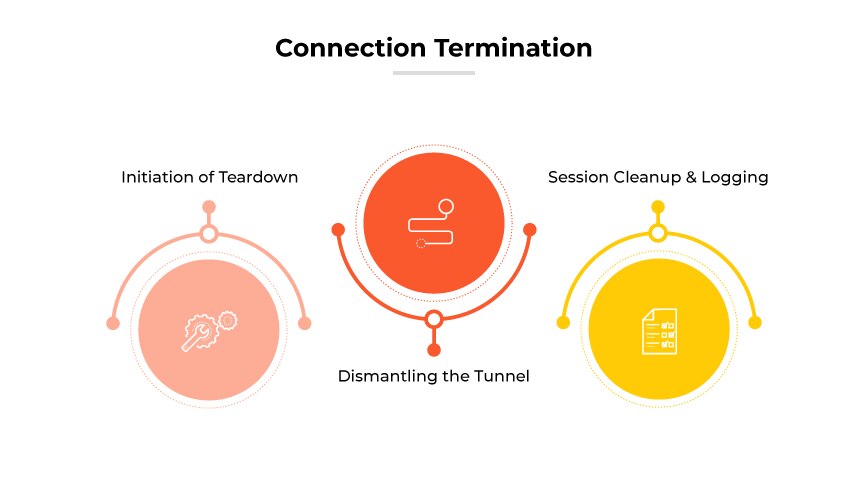

7. Terminação da conexão

Processo de desmontagem e fechamento seguro

O encerramento da conexão é uma fase crítica que garante o fechamento seguro da sessão de comunicação.

O processo de encerramento começa quando o cliente VPN do usuário sinaliza ao servidor para encerrar a sessão ou quando o próprio servidor inicia o encerramento devido à inatividade ou ao logout do usuário. Esse sinal inicia uma série de mensagens que confirmam o fechamento do túnel. Em seguida, o software VPN desmonta o túnel, geralmente usando uma sequência controlada de etapas. O desmantelamento inclui o envio de um pacote de encerramento, que garante que ambas as extremidades do túnel VPN reconheçam o fim da sessão.

A limpeza da sessão é uma etapa importante após o encerramento. O servidor VPN garante que todos os recursos alocados, como endereços IP, sejam liberados enquanto os dados temporários associados à sessão são excluídos. Isso mantém a integridade e a segurança do serviço VPN para conexões futuras.

O registro de sessão desempenha um papel fundamental na manutenção de um registro para fins de auditoria e conformidade. Os logs podem fornecer detalhes sobre tempos de conexão, volumes de transferência de dados e atividade do usuário. Esses registros são frequentemente analisados em auditorias de segurança para garantir a adesão às políticas corporativas. Os registros também são monitorados quanto a atividades anômalas que possam indicar uma violação.

O processo de encerramento da conexão protege contra acesso não autorizado e possíveis vazamentos de dados. A limpeza e o registro de sessões permitem avaliações contínuas de segurança no ambiente VPN corporativo.

Como funciona uma VPN? Perguntas frequentes

- Configuração da pré-conexão

- Iniciação

- Estabelecimento do túnel

- Transferência de dados

- Roteamento de rede e acesso a recursos

- Gerenciamento contínuo da conexão

- Terminação da conexão

Para usar uma VPN:

- Instale o software cliente VPN de seu provedor.

- Digite suas credenciais de login.

- Selecione um local de servidor para o endereço virtual desejado.

- Conectar. Seu tráfego de Internet agora é criptografado, protegendo suas atividades on-line em uma rede privada.

Esta é uma visão geral simplificada. As etapas exatas de uso variam de acordo com a VPN.