O que é prevenção contra perda de dados em nuvem (DLP)?

A prevenção contra perda de dados (DLP) na nuvem é uma estratégia de segurança de dados que monitora, detecta e evita proativamente a exposição ou a exfiltração de dados confidenciais em ambientes de nuvem. As soluções avançadas de DLP empregam técnicas como classificação de dados, correspondência de padrões e aprendizado de máquina para identificar e proteger com precisão as informações críticas. Ao aplicar políticas com reconhecimento de contexto, o DLP garante a conformidade com os padrões regulatórios e reduz o risco de violações de dados em infraestruturas complexas baseadas em nuvem.

Explicação da prevenção contra perda de dados em nuvem (DLP)

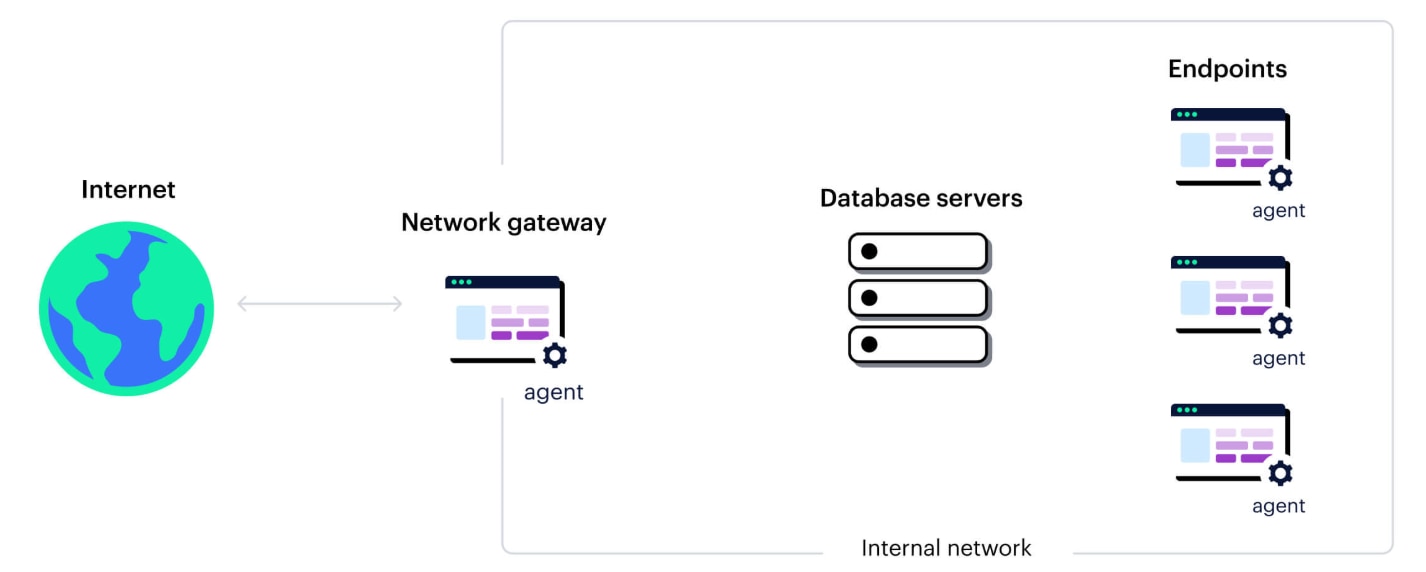

A prevenção contra perda de dados (DLP) na nuvem refere-se a um conjunto de soluções que garantem a proteção de dados confidenciais no armazenamento em nuvem de uma organização contra uso indevido ou vazamento. As soluções tradicionais de prevenção de perda de dados diferem pelo fato de serem normalmente implantadas no local e se concentrarem na proteção dos endpoints e da infraestrutura de rede interna da organização.

Figura 1: As abordagens tradicionais de DLP foram desenvolvidas para o antigo perímetro, quando as organizações armazenavam dados em sua infraestrutura de servidores físicos e a movimentação de dados era restrita às redes internas.

Um dos principais casos de uso das soluções de DLP em nuvem foi acelerado quando os funcionários fizeram a transição para um modelo híbrido de WFH. Aparentemente, de um dia para o outro, o uso de dados passou das configurações tradicionais no local para a nuvem. E, não surpreendentemente, a rápida mudança aumentou o risco de violações de dados, especialmente devido à forte dependência de plataformas de colaboração baseadas em nuvem que abrem portas para novas exposições de dados.

Dados confidenciais na nuvem

Os dados confidenciais, como informações de identificação pessoal (PII), registros financeiros ou propriedade intelectual, são encontrados em 66% dos buckets de armazenamento e 63% dos buckets de armazenamento expostos publicamente, mostrou recentemente uma pesquisa da Unit 42 ® . Tanto as ameaças internas quanto as externas colocam essas informações confidenciais em risco. A falta de percepção do tipo de informação, como PII ou números de cartão de crédito, armazenada em cada objeto de dados dificulta a proteção de informações confidenciais contra vazamentos acidentais. A pesquisa do Relatório de Investigações de Violação de Dados de 2023 coloca o risco em perspectiva, com 5.199 violações de dados confirmadas em 16.312 incidentes examinados.

Como funciona o DLP em nuvem

O Cloud DLP funciona aproveitando as práticas recomendadas e as técnicas avançadas de segurança de dados em nuvem para minimizar os dados em risco nos ambientes de nuvem.

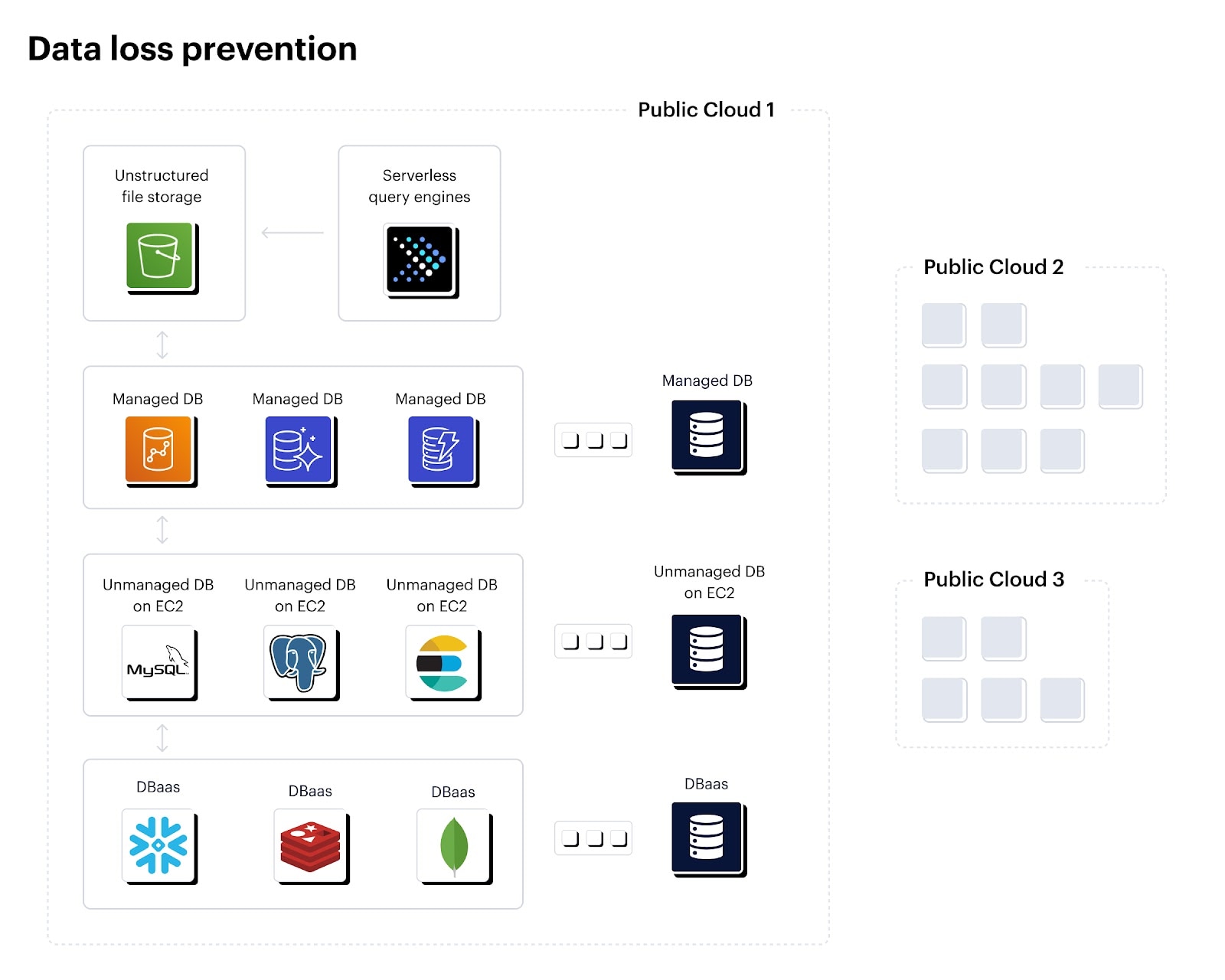

Figura 2: Equilíbrio entre escalabilidade e agilidade com prevenção de perda de dados na nuvem pública

Descoberta de dados

O Cloud DLP começa com a varredura da infraestrutura de nuvem da organização, incluindo serviços de armazenamento em nuvem, bancos de dados e aplicativos. Ele procura dados confidenciais, como informações pessoais, registros financeiros, propriedade intelectual ou quaisquer outros dados definidos por políticas predefinidas que possam causar uma violação.

Classificação de dados

Depois que os dados confidenciais são descobertos, eles são classificados em diferentes categorias com base em regras e políticas predefinidas. A classificação de dados divide ainda mais os dados por tipos que incluem público, interno, confidencial e restrito, sendo o mais sensível, normalmente envolvendo segredos comerciais ou histórico de transações financeiras.

Aplicação de políticas

Se uma possível violação de política for descoberta, a solução de DLP em nuvem tomará medidas com base em políticas predefinidas. Essas políticas podem incluir o bloqueio da transmissão de dados, a criptografia de dados ou a aplicação de mascaramento de dados para impedir o acesso não autorizado.

Monitoramento e detecção contínuos

Por fim, o DLP em nuvem monitora continuamente os dados em trânsito e em repouso no ambiente de nuvem. Ele também procura anomalias e comportamentos suspeitos que indicam possíveis riscos à segurança, como tentativas de exfiltração de dados ou movimentos incomuns.

DLP tradicional vs. DLP em nuvem

Aqui está uma comparação lado a lado de como as ferramentas tradicionais de DLP se comparam às suas contrapartes na nuvem.

| DLP tradicional (a maneira antiga) | DLP em nuvem (a nova maneira) |

| Luta para fornecer visibilidade abrangente dos dados que fluem nos ambientes de nuvem | Projetado para se integrar perfeitamente a várias plataformas, aplicativos e serviços em nuvem com visibilidade mais aprimorada |

| Requer esforços de configuração manual complexos e demorados para implementação e manutenção | Simples de implantar e construído com políticas pré-configuradas e modelos adaptados para serviços populares em nuvem |

| Não é possível inspecionar o conteúdo de arquivos criptografados | Oferece suporte à criptografia de dados em repouso e em trânsito |

| Não consegue detectar efetivamente ameaças internas ou exposição acidental de dados | Pode identificar facilmente possíveis ameaças internas mais cedo por meio de comportamento suspeito do usuário e recursos de detecção de anomalias |

| Não pode ser dimensionado ao lidar com grandes volumes de dados | Projetado para ser dimensionado e lidar com o aumento do volume do fluxo de dados |

| Não consegue se adaptar às regulamentações de política de dados em constante evolução | Atualiza-se facilmente para estar em conformidade com as mudanças nas leis de proteção de dados e regulamentos de políticas |

Benefícios do DLP em nuvem

A adoção de controles de segurança de acesso mais rígidos e soluções de DLP empresarial em nuvem surgiu como uma pedra angular das medidas de segurança para empresas em escala rápida.

Descoberta do Shadow IT

O Cloud DLP ajuda a identificar aplicativos em nuvem não autorizados ou não gerenciados, o que é particularmente importante para funcionários que desconhecem as políticas de TI de uma organização ou se os controles de segurança adequados não estiverem em vigor.

Visibilidade aprimorada dos dados

O DLP em nuvem aprimora os recursos de descoberta e classificação de dados, permitindo que as equipes de TI obtenham insights valiosos sobre seu cenário de dados. Ele faz isso identificando rapidamente todos os dados confidenciais, compreendendo os fluxos de dados e priorizando os esforços de proteção de dados com base em fatores de risco de gravidade.

Simplifique a conformidade regulatória

As multas por conformidade regulatória são caras. As violações do GDPR, por exemplo, podem custar a uma empresa até 20 milhões de euros ou 4% do faturamento mundial. O DLP em nuvem aplica políticas de criptografia para dados confidenciais em repouso e em trânsito, adicionando uma camada extra de proteção para atender aos requisitos de conformidade. Ele também ajuda a identificar e classificar dados confidenciais, implementar políticas de tratamento de dados e gerar trilhas de auditoria.

Fornecer uma proteção de segurança contra configurações incorretas na nuvem

As soluções de DLP em nuvem podem avaliar as configurações de segurança dos serviços e aplicativos em nuvem quase instantaneamente. Ele procura configurações incorretas comuns, como permissões excessivas, desativação de configurações de registro e monitoramento e acesso ao armazenamento exposto em contêineres de nuvem pública, como buckets S3.

Perguntas frequentes sobre a prevenção de perda de dados em nuvem

A prevenção de violação de dados abrange as estratégias, os processos e as tecnologias empregadas para proteger informações confidenciais contra acesso não autorizado, divulgação ou roubo. A prevenção eficaz de violações de dados exige uma abordagem de segurança em camadas que inclua medidas de proteção em nível de rede, aplicativos e dados.

Os principais aspectos da prevenção de violação de dados incluem controles de acesso, criptografia de dados, sistemas de detecção e prevenção de intrusão, monitoramento contínuo e atualizações de segurança em tempo hábil.

A governança de acesso a dados refere-se ao gerenciamento sistemático de controles de acesso, permissões e políticas para dados confidenciais dentro de uma organização. Com a implementação de uma abordagem centralizada e granular, as organizações podem monitorar e regular o acesso do usuário, garantindo que somente usuários autorizados possam acessar, modificar ou compartilhar informações críticas.

A governança do acesso aos dados desempenha um papel fundamental na mitigação de ameaças internas, no aprimoramento da segurança dos dados e na adesão aos requisitos de conformidade regulatória. Os principais componentes da governança de acesso aos dados incluem gerenciamento de identidade e acesso, controles de acesso baseados em funções e auditoria e monitoramento contínuos das atividades do usuário.

A conformidade com a privacidade de dados refere-se à adesão de uma organização às leis, aos regulamentos e aos padrões do setor que regem a coleta, o armazenamento, o processamento e o compartilhamento de dados pessoais e confidenciais.

Os requisitos de conformidade variam de acordo com a jurisdição, o setor e o tipo de dados envolvidos, com exemplos que incluem o Regulamento Geral de Proteção de Dados (GDPR), a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) e a Lei de Privacidade do Consumidor da Califórnia (CCPA).

Para obter conformidade com a privacidade de dados, as organizações devem implementar medidas rigorosas de proteção de dados, respeitar os direitos individuais de privacidade e manter a transparência em suas práticas de tratamento de dados. Auditorias regulares, treinamento de funcionários e planos de resposta a incidentes ajudam a prevenir e mitigar as violações de conformidade com a privacidade de dados.

A avaliação de risco de segurança de dados é um processo sistemático de identificação, avaliação e priorização de possíveis riscos para os dados confidenciais de uma organização. A avaliação tem como objetivo descobrir vulnerabilidades e pontos fracos na infraestrutura de proteção de dados, permitindo que as organizações implementem proteções adequadas e reduzam as ameaças.

As etapas de uma avaliação de risco de segurança de dados incluem a definição do escopo, a identificação de ativos, a determinação de ameaças e vulnerabilidades, a avaliação do impacto dos riscos potenciais e a priorização dos esforços de correção.