Pesquisar

Tendências de ataque de resposta a incidentes em 2022, tipos de incidentes mais comuns, como os invasores obtêm acesso inicial, quais vulnerabilidades eles exploram e quais setores eles visam

01

RANSOMWARE

Os invasores estão exigindo e recebendo pagamentos de resgate mais altos

Até junho, o pagamento médio de ransomware nos casos trabalhados pelas equipes de resposta a incidentes da Unit 42 em 2022 era de US$ 925.162, um aumento de 71% em relação a 2021.

US$ 30MUSD

Maior quantia exigida

US$ 8,5MUSD

Maior quantia paga

Estudo de caso:

BlackCat Ransomware

Assista agora

Os invasores usam técnicas de extorsão múltipla para maximizar o lucro.

Os agentes de ransomware normalmente criptografam os arquivos de uma organização – mas, cada vez mais, eles também expõem suas vítimas, aumentando a pressão para pagar. Muitos grupos de ransomware mantêm sites de vazamento na dark web para fins de dupla extorsão.

Os agentes de ameaças têm utilizado cada vez mais a extorsão – seja em combinação com outras técnicas ou por conta própria.

4%

dos casos da Unit 42 envolveram extorsão sem criptografia, e esperamos um aumento nessa porcentagem.

A RaaS está ajudando a impulsionar um aumento de agentes de ameaças não qualificados.

Ransomware como um serviço (RaaS) é um negócio para criminosos, por criminosos. Eles normalmente definem os termos para o ransomware, muitas vezes em troca de taxas mensais ou uma porcentagem dos resgates pagos. O RaaS facilita muito a realização de ataques, diminuindo a barreira para a entrada e acelerando o crescimento do ransomware.

02

INCIDENTES DA NUVEM

A configuração incorreta é a principal causa

de violações da nuvem

Quase 65% dos incidentes de segurança na nuvem conhecidos ocorreram devido a configurações incorretas. O principal culpado? A configuração do IAM.

Analisamos mais de 680.000 identidades em 18.000 contas em nuvem de 200 organizações diferentes. O que descobrimos é que quase todos não tinham os controles adequados da política de IAM para permanecerem seguros.

03

BEC

O comprometimento de e-mail comercial é muito mais do que um aborrecimento.

O FBI dos EUA chama o BEC de “golpe de US$ 43 bilhões”. Isso faz referência aos incidentes relatados ao Internet Crime Complaint Center (Centro de reclamações criminais da Internet) de 2016 a 2021.

A telemetria da Unit 42 sobre as campanhas de ataque de BEC resultou na prisão de agentes de BEC na Operação Falcon II e na Operação Delilah.

INFORMAÇÕES SOBRE

Como os invasores entram

Os três principais vetores de acesso inicial para adversários foram phishing, vulnerabilidades de software conhecidas e ataques de credenciais de força bruta, principalmente no remote desktop protocol (protocolo de área de trabalho remota - RDP).

77%

de causas suspeitas de invasões vieram de phishing, exploração de vulnerabilidade e ataques de força bruta.

04

Vectors

Os invasores usaram phishing 40% do tempo para obter acesso inicial

Os invasores procuram maneiras fáceis de entrar. Phishing é um método de baixo custo com altos resultados. Nós apresentamos “10 recomendações para prevenir ataques de phishing” em nosso relatório.

05

LOG4SHELL

Log4Shell: Uma vulnerabilidade crítica com impacto contínuo

Uma vulnerabilidade de execução remota de código (RCE) de dia zero no Log4j 2 do Apache foi identificada como sendo explorada de forma desconhecida em 9 de dezembro de 2021. O Log4Shell foi classificado como 10 no Sistema de pontuação de vulnerabilidade comum (Common Vulnerability Scoring System - CVSS) – a maior pontuação possível.

Em 2 de fevereiro, observamos quase 126 milhões de acessos acionando a assinatura do Threat Prevention destinada a proteger contra tentativas de explorar a vulnerabilidade do Log4j. O Log4j representou quase 14% dos casos em que os invasores exploraram vulnerabilidades para obter acesso ao longo do último ano – apesar de ser público apenas por alguns meses do período de tempo estudado.

Ainda em 23 de junho, o CISA lançou um aviso de alerta de que agentes maliciosos continuam a explorar o Log4Shell no VMware Horizon Systems.

06

zoho

Vulnerabilidades do Zoho usadas por campanhas sofisticadas e difíceis de detectar

O CISA dos EUA lançou um alerta em 16 de setembro de 2021, alertando que os agentes avançados de ameaças persistentes (APT) estavam explorando ativamente as vulnerabilidades recém-identificadas no gerenciamento de senhas de autoatendimento e na solução de logon único Zoho ManageEngine ADSelfService Plus. A Unit 42 divulgou mais tarde uma campanha persistente, sofisticada, ativa e difícil de detectar usando as vulnerabilidades rastreadas como TiltedTemple.

A campanha TiltedTemple atacou mais de 13 alvos nos setores de tecnologia, defesa, saúde, energia, finanças e educação, aparentemente com o objetivo de reunir e exfiltrar documentos confidenciais de organizações comprometidas. O Zoho ManageEngine ADSelfService Plus representou cerca de 4% das vulnerabilidades que os agentes de ameaças exploraram para obter acesso inicial em nossos casos de resposta a incidentes.

A natureza de alguns dos ataques observados, no entanto, ressalta que o volume não é a única consideração ao avaliar o risco relacionado a uma vulnerabilidade.

07

PROXYSHELL

Vulnerabilidades mais comuns do ProxyShell exploradas por invasores em casos recentes da Unit 42

ProxyShell é uma cadeia de ataque que funciona explorando três vulnerabilidades no Microsoft Exchange: CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207. A cadeia de ataque permite que os invasores executem códigos remotos, o que significa que eles seriam capazes de executar códigos maliciosos em sistemas comprometidos sem a necessidade de acesso físico a eles.

O CISA dos EUA emitiu um aviso urgente contra o ProxyShell em 21 de agosto de 2021. Os invasores exploraram ativamente o ProxyShell quase assim que foi divulgado – nos casos da Unit 42 em que os atacantes obtiveram acesso inicial explorando uma vulnerabilidade, eles usaram o ProxyShell mais da metade do tempo.

INFORMAÇÕES SOBRE

Setores

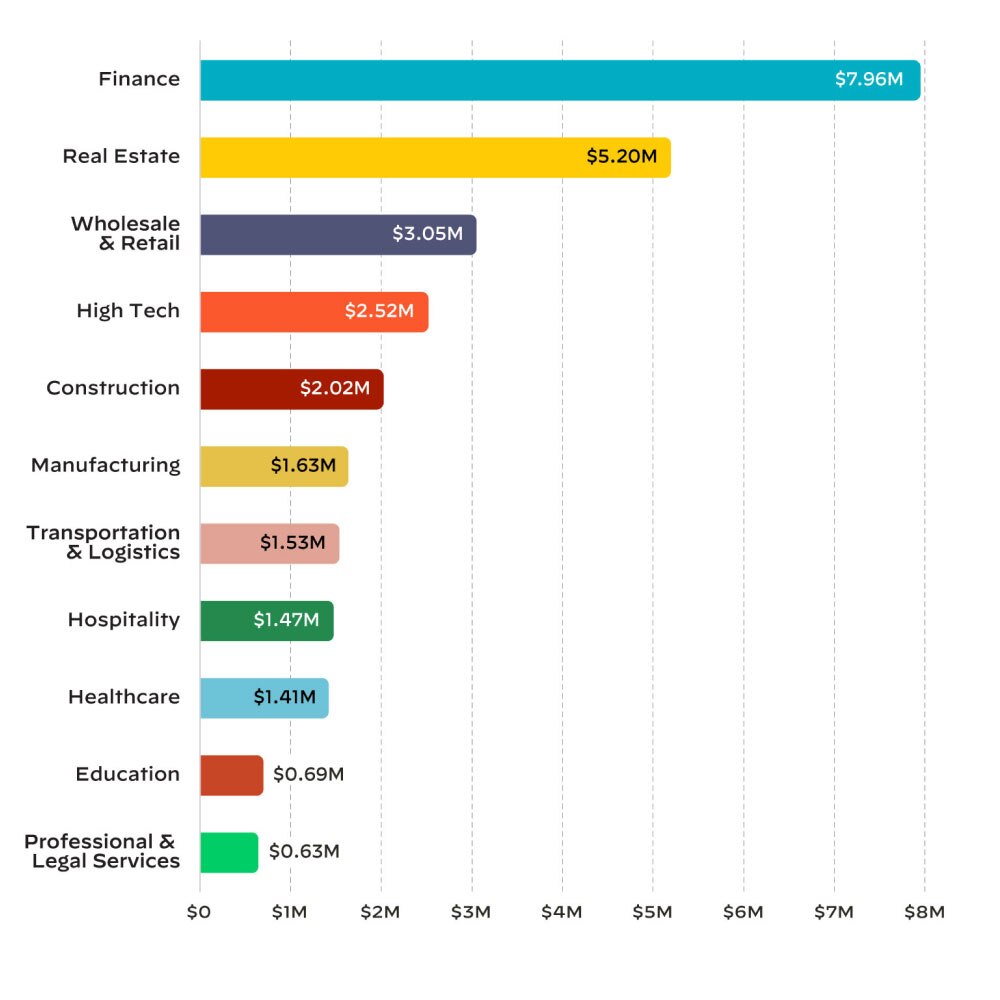

Os principais setores afetados em nossos dados de caso foram finanças, serviços profissionais e jurídicos, manufatura, saúde, alta tecnologia, atacado e varejo.

Esses setores representaram 63% dos nossos casos.

As organizações desses setores armazenam, transmitem e processam altos volumes de informações sensíveis monetizáveis, que podem atrair agentes de ameaça.

Os invasores são muitas vezes oportunistas – em alguns casos, um setor pode ser particularmente afetado porque, por exemplo, as organizações desse setor fazem uso generalizado de certos softwares com vulnerabilidades conhecidas.

08

Principais setores afetados em 2022

Financeiro

A demanda média de resgate que observamos no ano passado para o setor financeiro foi de quase US$ 8 milhões. No entanto, o pagamento médio foi de apenas cerca de US$ 154.000 – representando cerca de 2% em média da demanda nos casos em que as organizações decidiram pagar o resgate.

Saúde

A demanda média de resgate que observamos no ano passado para o setor de saúde foi superior a US$ 1,4 milhão. E o pagamento médio foi de US$ 1,2 milhão, representando cerca de 90% em média da demanda nos casos em que as organizações decidiram pagar o resgate.

09

6 melhores práticas recomendadas

O cenário de ameaças cibernéticas pode ser esmagador. Todos os dias trazem notícias de mais ataques cibernéticos e tipos de ataque mais sofisticados. Algumas organizações podem não saber por onde começar, mas nossos consultores de segurança têm algumas sugestões. Veja aqui seis:

1

Realize treinamentos recorrentes para funcionários e contratados em melhores práticas de prevenção e segurança de phishing.

2

Desative qualquer acesso RDP externo direto sempre usando uma VPN MFA de nível empresarial.

3

Corrija sistemas expostos à Internet o mais rápido possível para evitar a exploração de vulnerabilidades.

4

Implemente o MFA como política de segurança para todos os usuários.

5

Exija que toda a verificação de pagamento ocorra fora do e-mail, garantindo um processo de verificação de várias etapas.

6

Considere um serviço de detecção de violação de credenciais e/ou solução de gerenciamento de superfície de ataque para ajudar a rastrear sistemas vulneráveis e possíveis violações.

Aprofunde-se ainda mais com os especialistas da Unit 42

Fique à frente dos ataques.

O ransomware e o comprometimento de e-mail comercial (BEC) constituíram a maioria dos casos aos quais a Unit 42™ respondeu no ano passado. Ouça dicas de especialistas sobre como se preparar e responder à evolução do cenário de ameaças.

Aperfeiçoe sua apresentação.

Nossos clientes pedem ajuda para apresentar os riscos e ameaças à sua liderança, especialmente ao conselho administrativo. Junte-se aos nossos executivos para uma conversa sobre como usar o relatório de resposta a incidentes para fortalecer seu argumento.

Aprofunde-se ainda mais com os especialistas da Unit 42

Fique à frente dos ataques.

Aperfeiçoe sua apresentação.