![]()

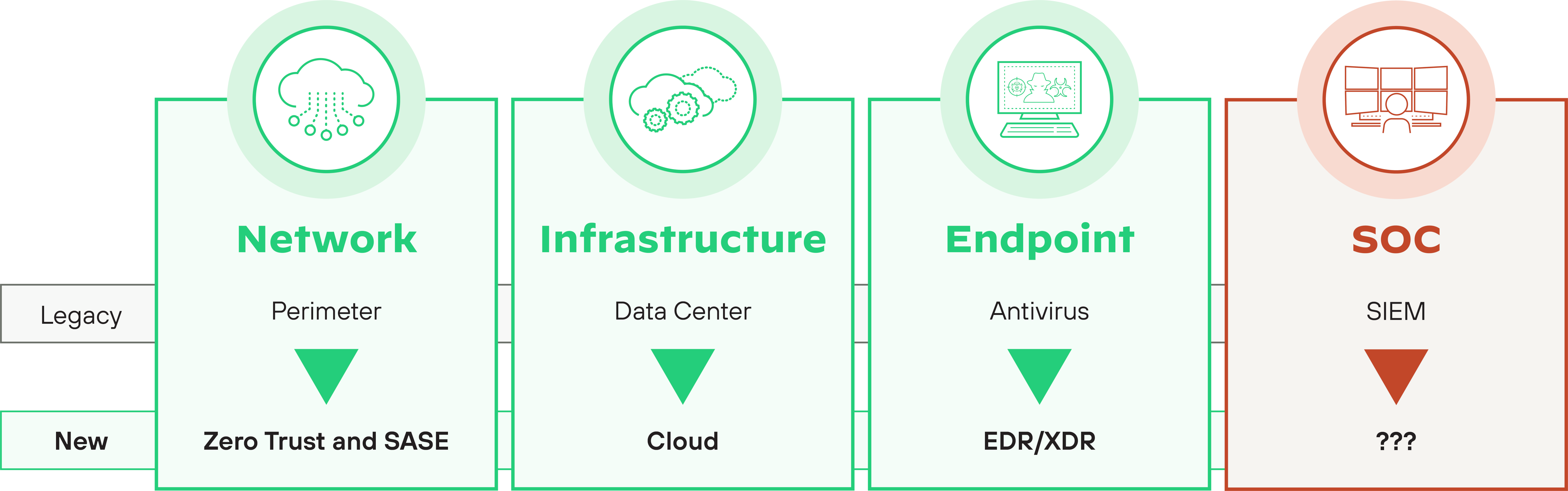

Figura 1: É hora de o SOC evoluir para além dos SIEMs legados

Para isso, o mercado de SIEM tem evoluído lentamente, com incentivo limitado para que os fornecedores invistam em mudanças significativas em seus produtos e soluções. Há vários motivos para essa inércia tecnológica, incluindo:

- Tecnologia legada: muitos SIEMs foram desenvolvidos há mais de uma década e, em geral, se baseiam em arquiteturas desatualizadas, o que limita sua capacidade de se adaptar aos novos desafios de segurança.

- Complexidade: a implementação e o gerenciamento dos SIEMs costumam ser complexos, incluindo a necessidade de ajuste contínuo para evitar problemas como falsos positivos ou perda de eventos críticos de segurança. Por isso, os fornecedores podem relutar em fazer mudanças significativas que poderiam interromper as operações de seus clientes.

- Falta de inovação: o mercado de SIEM é relativamente maduro, e pode haver um incentivo limitado para que os fornecedores invistam em inovações.

- Desafios de integração: geralmente, as soluções SIEM se integram a outras ferramentas de segurança, como sistemas EDR, sistemas de detecção de intrusão (IDS) e ferramentas de análise de tráfego de rede (NTA). Alterar a tecnologia subjacente de uma solução SIEM poderia interromper essas integrações, dificultando o gerenciamento das operações de segurança pelos clientes.

- Requisitos de personalização: Muitas organizações personalizaram suas soluções SIEM para atender às suas necessidades específicas. Fazer mudanças significativas na tecnologia subjacente pode exigir que os clientes reconfigurem seus sistemas, o que pode ser algo demorado e caro.

- Conformidade regulatória: Muitas organizações usam soluções SIEM para atender aos requisitos de conformidade regulatória, portanto, as alterações em um SIEM podem afetar sua capacidade de atender a esses requisitos.

“As plataformas de análise de segurança têm mais de uma década de experiência em agregação de dados aplicada a esses desafios, mas ainda não forneceram recursos de IR suficientes em escala empresarial, o que força as empresas a priorizar soluções alternativas.”

– Allie Mellen, analista sênior da Forrester

![]()

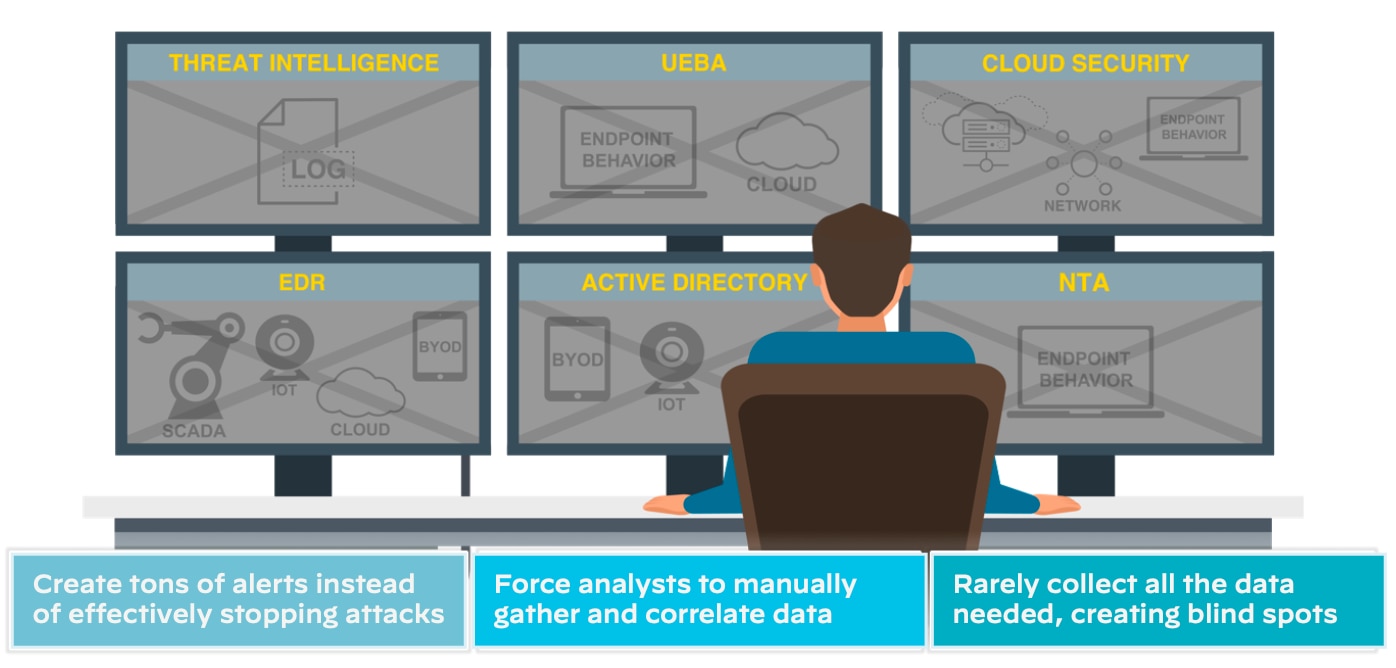

Figura 2: Ferramentas isoladas deixam a investigação e a resposta mais lentas

Segurança cibernética totalmente reimaginada

A segurança cibernética tem um problema urgente de correção de ameaças. Com a rápida proliferação de aplicativos, cargas de trabalho, microsserviços e usuários, nossa superfície de ataque digital coletiva cresceu mais rapidamente do que podemos protegê-la. Com essa realidade, as ferramentas de detecção e prevenção podem acabar gerando milhares de alertas todos os dias, excedendo em muito o volume que as equipes de segurança têm condições de lidar de forma efetiva. Esses alertas vêm de muitas fontes desconectadas, o que faz com que os analistas de segurança tenham que montar o quebra-cabeça.

A análise de uma possível ameaça, geralmente, precisa de várias etapas, incluindo:

- Revisar os dados de registro disponíveis para começar a juntar as peças do que pode ter ocorrido.

- Comparação manual de dados com fontes de inteligência de ameaças para determinar se os indicadores são maliciosos.

- Encontrar lacunas de informações e buscar dados disponíveis que possam indicar etapas adicionais em um ataque.

- Verificar se novos links de informações para alertas estão sendo tratados por outros membros da equipe para coordenar esforços.

- Avaliar se o alerta precisa ser escalado, descartado ou rapidamente corrigido e encerrado.

![]()

Essas etapas precisam de muito tempo e várias ferramentas para serem concluídas em um SOC tradicional, e estamos falando apenas da triagem. O resultado líquido é que os analistas somente têm tempo para lidar com os alertas com maior prioridade que aparecem todos os dias. Enquanto isso, um número desconcertante de alertas de prioridade mais baixa não é abordado. Investigações históricas de incidentes mostram que um conjunto de alertas de prioridade mais baixa é, na verdade, parte de um único ataque, não percebido pelas plataformas legadas de detecção de ameaças.

Além disso, os analistas de segurança responsáveis pela triagem de alertas, geralmente, ficam sem contexto suficiente para determinar o risco real que um ataque representa para a organização. Dessa forma, o alerta é encaminhado a um grupo de nível superior para validação adicional, o que exige ainda mais tempo, trabalho e recursos, criando ineficiências em todos os níveis. Pensando nisso, os adversários cibernéticos estão apostando em nossa incapacidade de agir rapidamente, mas a maioria das organizações ainda está levando horas, ou até mesmo dias ou meses, para identificar e corrigir as ameaças.

No centro de nossa fraqueza está nossa incapacidade de aproveitar totalmente as grandes escalas de dados para nossa defesa. As soluções SIEM foram criadas para facilitar o gerenciamento de alertas e de registros, mas dependem muito da detecção e da correção realizadas por pessoas, com análises e automação de processos inseridas pontualmente. O combate às ameaças atuais exige que reimaginemos totalmente a forma como executamos a segurança cibernética em nossas organizações com a IA.

O SOC moderno deve ser criado em uma nova arquitetura projetada para atender às necessidades em evolução dos ambientes de TI modernos. Essa arquitetura deve ser flexível, dimensionável, adaptável e capaz de se integrar a uma ampla gama de ferramentas e tecnologias de segurança. No geral, o design deve considerar fornecer:

- Integração, análise e triagem de dados amplas e automatizadas

- Fluxos de trabalho unificados que permitem que os analistas sejam produtivos

- Inteligência incorporada e resposta automatizada que podem bloquear ataques com ajuda mínima de analistas

Ao contrário das operações de segurança legadas, o SOC moderno lidera com a ciência de dados aplicada a conjuntos de dados massivos, em vez de depender do julgamento das pessoas e das regras projetadas para capturar as ameaças de ontem.

Analisando o XSIAM

A Palo Alto Networks tem trabalhado muito para resolver as limitações das soluções de segurança atuais apresentadas acima. Por isso, nosso setor precisa inovar continuamente para se manter à frente da curva de segurança. O Cortex XSIAM, ou gerenciamento de automação e inteligência de segurança estendida, representa uma mudança em direção a uma arquitetura orientada por IA, criada do zero.

É um ponto de inflexão na forma como pensamos sobre a segurança cibernética e nos apoiamos na IA em áreas em que as máquinas são simplesmente criadas para ter um desempenho melhor do que o nosso. É a soma de uma visão para criar a plataforma de segurança autônoma do futuro, impulsionando uma segurança muito melhor com detecção e resposta quase em tempo real.

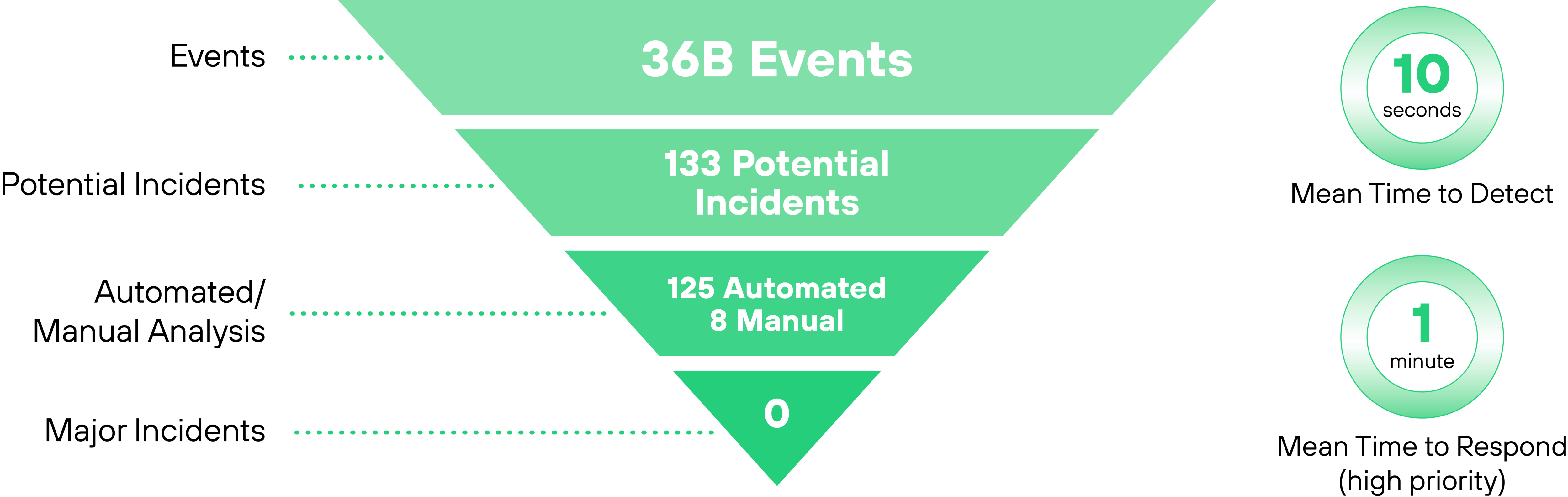

![]()

Figura 3: Na Palo Alto Networks, somos nosso primeiro cliente

O XSIAM unifica as melhores funções da categoria, incluindo EDR, XDR, SOAR, ASM, UEBA, TIP e SIEM. Criado com base em um modelo de dados específico de segurança e atualizado continuamente com a inteligência de ameaças da Palo Alto Networks coletada globalmente em dezenas de milhares de clientes, o XSIAM usa um design orientado por ML para integrar grandes quantidades de dados de segurança. Em seguida, ele agrupa os alertas em incidentes para uma análise e uma triagem automatizadas e para responder à maioria dos incidentes automaticamente, permitindo que os analistas se concentrem nas poucas ameaças que precisam de intervenção humana. O XSIAM já foi aprovado na produção, alimentando o próprio SOC da Palo Alto Networks e transformando mais de um trilhão de eventos mensais em apenas alguns incidentes diários para os analistas.

Um novo paradigma para alimentar o SOC moderno

O Cortex XSIAM aproveita o poder da inteligência de máquina e da automação para melhorar muito os resultados de segurança e transformar o modelo de SecOps. O XSIAM coloca o SOC no controle da segurança corporativa, do endpoint à nuvem, centralizando os dados e as funções de segurança para superar as ameaças, acelerar a resposta e simplificar drasticamente as atividades dos analistas e da equipe do SOC.

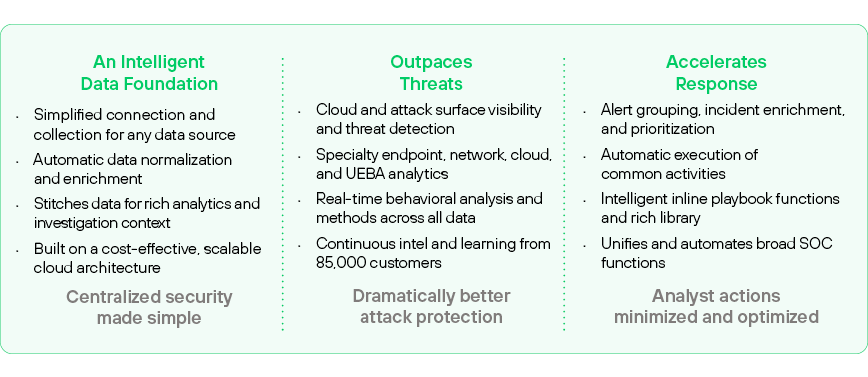

![]()

Figura 4: Destaques do Cortex XSIAM: uma única plataforma faz tudo

A empresa híbrida de hoje gera muito mais dados de segurança do que há alguns anos. No entanto, o SOC típico ainda opera com silos de dados, visibilidade limitada da nuvem, tecnologia SIEM ultrapassada e processos manuais e realizados por pessoas que permitem a exploração de invasores.

O aumento do número de analistas não pode conter esse movimento, e as ferramentas adicionais só pioram a complexa arquitetura do SOC atual e os encargos de manutenção de engenharia. O SOC moderno deve se voltar para um modelo inteligente e impulsionado por máquina que possa bloquear ataques do endpoint à nuvem, em escala, com envolvimento mínimo de analistas e sobrecarga de engenharia do SOC.

O Cortex XSIAM foi criado para atender às necessidades do SOC moderno, aproveitando o poder da inteligência de máquina e da automação para melhorar drasticamente os resultados de segurança e transformar o modelo manual de SecOps. Esse modelo permite que o SOC seja proativo em vez de reativo, cumprindo a promessa de dados que passam por triagem de máquina para que os analistas possam se concentrar em comportamentos incomuns e anomalias.

O XSIAM foi projetado exclusivamente para ser o centro da atividade do SOC, substituindo o SIEM e os produtos especializados ao unificar uma ampla funcionalidade em uma plataforma de SecOps holística e orientada para as tarefas. Criado especificamente com foco na detecção de ameaças e resposta, o XSIAM centraliza, automatiza e dimensiona as operações de segurança que podem proteger totalmente a empresa híbrida.

A abordagem do SecOps que prioriza o ser humano já chegou a seu limite há muito tempo. O SOC moderno deve se transformar em um sistema de segurança inteligente, comandado por máquinas e com recursos humanos, que ofereça uma proteção muito melhor em escala e eficiência sem precedentes.

Como funciona

O XSIAM é a plataforma central de operações para o SOC moderno, fornecendo os melhores recursos da categoria de EDR, XDR, SOAR, gerenciamento de superfície de ataque (ASM), gerenciamento de inteligência de ameaças (TIM), UEBA, SIEM e muito mais. Mas o XSIAM não é uma coleção de diferentes ferramentas. Em vez disso, o XSIAM reúne funções e inteligência em uma experiência de usuário orientada a tarefas e um fluxo de gerenciamento de incidentes avançado que minimiza as atividades e a alternância de contexto para possibilitar uma resposta rápida e precisa a ataques.

A operação do XSIAM é revolucionária, utilizando automação inteligente para romper com o modelo orientado por analistas dos produtos de segurança atuais. Desde a integração de dados até o gerenciamento de incidentes, o XSIAM ajuda a minimizar as tarefas dos analistas e de toda a equipe do SOC para que eles possam se concentrar em atividades valiosas que o sistema não pode realizar.

Controles SOC para a nuvem e a empresa híbrida

Atualmente, a maioria das equipes de SOC opera com dados limitados e isolados, incluindo uma visibilidade lamentavelmente inadequada da nuvem fluida e dos recursos voltados para a Internet que já estão envolvidos em mais de um terço dos casos de violação. Os produtos de segurança da nuvem oferecem proteções essenciais, mas geralmente são operados de forma independente e fora do SOC. No entanto, a equipe do SOC deve ser capaz de monitorar centralmente toda a segurança e conduzir investigações dos muitos incidentes que envolvem ativos de nuvem.

O XSIAM cria uma base de dados inteligente em todas as fontes de segurança da empresa, desde endpoints até feeds de nuvem especializados de provedores, cargas de trabalho dinâmicas e produtos de segurança em nuvem. O sistema coleta continuamente alertas e eventos de telemetria profunda dessas fontes, prepara e enriquece automaticamente os dados e os integra de forma exclusiva à inteligência de segurança ajustada para oferecer suporte à análise avançada de aprendizado de máquina especializada para fontes específicas e detecção de comportamento em toda a cadeia de destruição.

Nova arquitetura do SOC

A arquitetura ultrapassada do banco de dados do SIEM, a complexidade do gerenciamento e a evolução limitada fizeram com que a inovação tivesse que vir de ferramentas especializadas adjacentes. O resultado é uma arquitetura SOC que é um labirinto complexo e frágil de pipelines de dados, integrações de produtos e constantes problemas de gerenciamento.

O XSIAM consolida várias ferramentas e dimensiona, centraliza e automatiza a coleta de dados para otimizar a infraestrutura do SOC e reduzir significativamente os custos de engenharia e operações.

Instantâneo: aumente os analistas com inteligência orientada por ML

Um componente-chave na transformação moderna do SOC é garantir que as equipes de segurança aproveitem todo o potencial do aprendizado de máquina para aumentar e complementar as capacidades das pessoas que atuam na segurança. A análise avançada e a IA podem reduzir significativamente o tempo que as equipes gastam processando grandes quantidades de dados na empresa para desenvolver insights críticos de segurança. Como um subconjunto da IA, o aprendizado de máquina usa dados de treinamento de um ambiente de cliente para permitir que as máquinas aprendam e aprimorem seu conhecimento sobre o ambiente e o desempenho em uma tarefa.

Ao detectar automaticamente padrões anômalos em várias fontes de dados e fornecer alertas com contexto, o aprendizado de máquina e a IA atuais conseguem cumprir sua promessa de acelerar as investigações e remover pontos cegos na empresa.

Isso funciona treinando modelos de ML com dados de qualidade relevantes para a segurança, usando-os para detectar padrões entre os dados, testando e refinando os processos. As técnicas de ML e IA podem coletar, integrar e analisar dados e interrogá-los para reduzir a quantidade necessária de tempo e conhecimento para uma pessoa executar essas tarefas. Isso também minimiza o desafio de uma equipe de SOC que tenta encontrar contexto e evidências de ameaças em várias camadas de segurança incorporadas nos dados.

As técnicas de ML com supervisão podem ser usadas para ler os marcadores digitais dos dispositivos, como computadores desktop, servidores de e-mail ou servidores de arquivos e, em seguida, aprender o comportamento de diferentes tipos de dispositivos e detectar comportamentos anômalos. A promessa do aprendizado de máquina é a capacidade de determinar inferências causais sobre o que está acontecendo em um ambiente e permitir que o software identifique as próximas etapas em vez de depender da interação humana. Por exemplo, sinalizar ações ruins com base puramente no comportamento e nas interações dentro dos conjuntos de dados unificados para que seja possível propagar uma decisão para o restante da rede com instruções explícitas, como instruir um agente a conter o problema ou um firewall a não se comunicar.

O aprendizado de máquina no XSIAM pode fornecer:

- Análise comportamental: o XSIAM usa algoritmos de IA e ML para analisar o comportamento dos endpoints e detectar anomalias que possam indicar a presença de uma ameaça.

- Inteligência de ameaças: a plataforma aplica algoritmos de ML para analisar grandes volumes de dados de inteligência de ameaças e identificar padrões e tendências que possam indicar uma possível ameaça.

- Resposta automatizada: o XSIAM usa automação com tecnologia de IA para responder às ameaças em tempo real, sem a necessidade de intervenção humana.

- Análise preditiva: a plataforma aproveita os algoritmos de ML para analisar dados históricos e prever possíveis ameaças, ajudando as organizações a se protegerem de forma proativa contra ataques futuros.

- Aprendizado contínuo: os algoritmos de ML do XSIAM aprendem continuamente com novos dados e ajustam seus modelos, melhorando a precisão e a eficácia da plataforma ao longo do tempo.

Criado para a detecção e resposta às ameaças

A base do XSIAM é a detecção e a resposta às ameaças, e o XSIAM é único em sua automação do fluxo de gerenciamento de incidentes. A análise do XSIAM fornece inteligência baseada em técnicas, permitindo que os alertas sejam agrupados em incidentes, totalmente enriquecidos com o contexto relevante. A automação incorporada e os manuais em linha aplicam resultados analíticos para uma execução inteligente, processando e fechando totalmente os alertas ou incidentes sempre que possível.

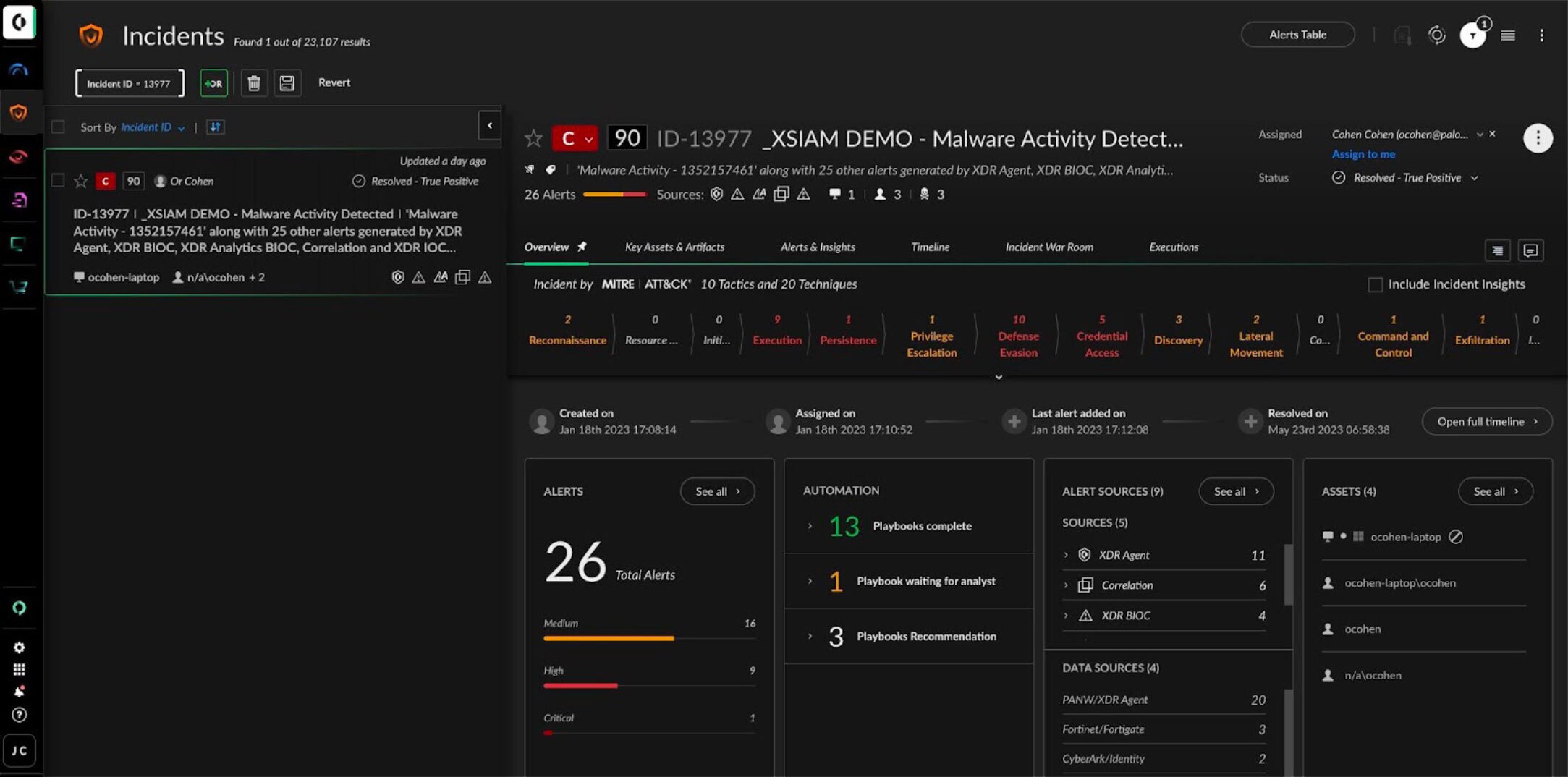

![]()

Figura 5: Visualização do gerenciamento de incidentes do analista

A visualização do gerenciamento de incidentes do analista fornece um resumo completo das ações executadas automaticamente, os resultados e as ações sugeridas restantes. Quando são necessárias outras atividades de investigação e resposta, o analista recebe uma linha do tempo detalhada do incidente e uma ampla inteligência XSIAM de todas as análises e funções. As ações de correção e resposta podem aproveitar os manuais em linha e, para endpoints gerenciados, o XSIAM oferece opções de ação de correção com um clique, além de ferramentas avançadas de acesso ao terminal em tempo real e de análise forense.

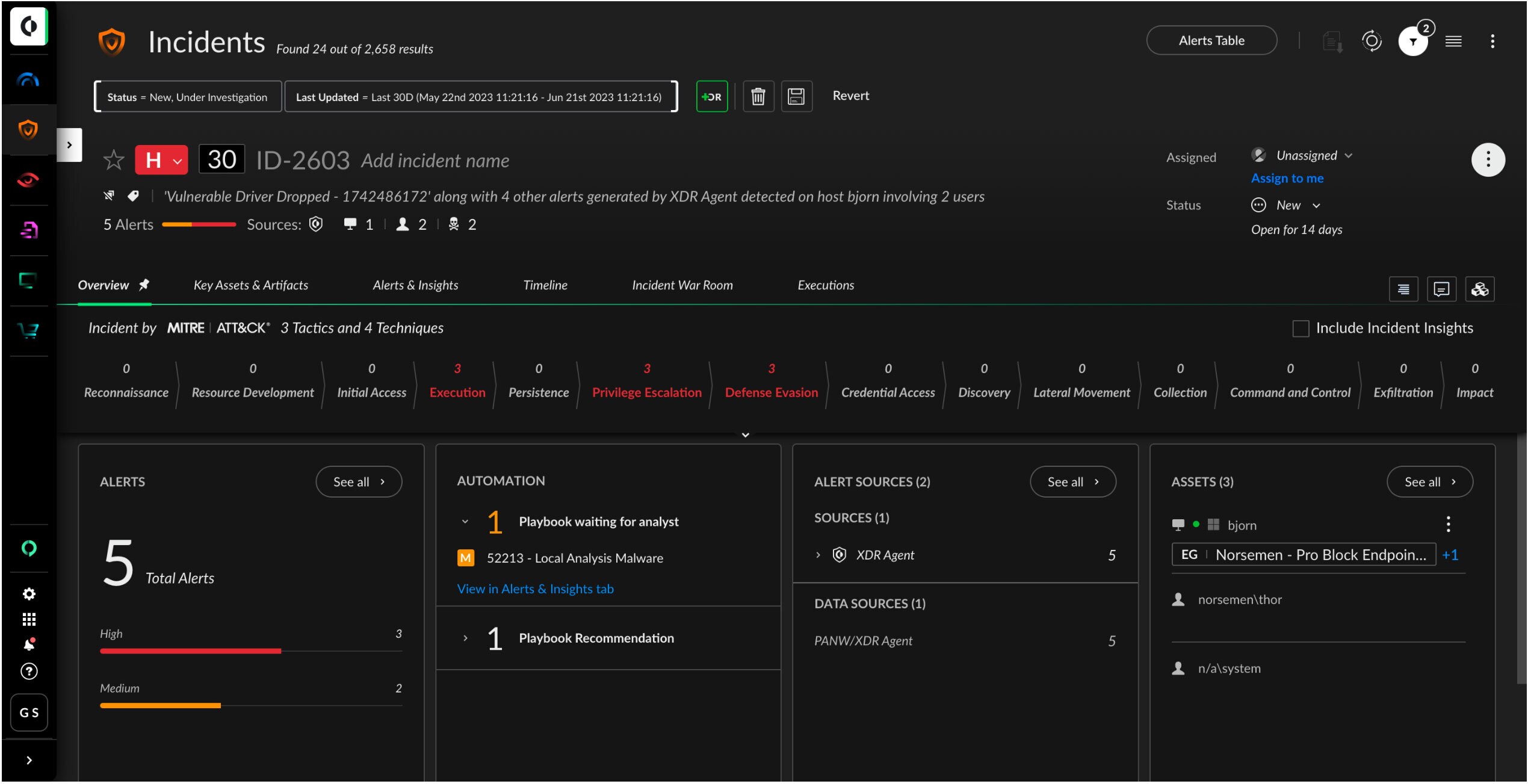

![]()

Figura 6: Obtenha um contexto mais profundo sobre incidentes com o mapeamento MITRE ATT&CK, alertas associados, status do manual, fontes de alerta e artefatos

Benefícios exclusivos do Cortex XSIAM

O Cortex XSIAM é uma verdadeira plataforma SOC e um divisor de águas para o modelo operacional SOC tradicional, com várias ferramentas e orientado por pessoas. Na maioria das vezes, as organizações que usam um modelo de SOC legado têm problemas semelhantes com a arquitetura e o gerenciamento de segurança existentes. O Cortex XSIAM foi criado por profissionais de segurança que passaram por essas dificuldades. Seu desenvolvimento foi influenciado pelos clientes da Palo Alto Networks que buscavam uma maneira de resolver seus desafios de resultados de segurança.

![]()

Figura 7: Centralize, automatize e dimensione as operações para proteger sua organização

| Resumo dos principais recursos |

Integração de dados

A arquitetura de nuvem simplifica a integração, o monitoramento e a geração de relatórios com centenas de pacotes de dados pré-criados, tipos de conectores padrão e etapas simples e automatizadas para configuração.

|

Gerenciamento de inteligência de ameaças

Gerencie os feeds de inteligência de ameaças da Palo Alto Networks e de terceiros e mapeie-os automaticamente para alertas e incidentes.

|

Base de dados inteligente

Colete continuamente a telemetria profunda, alertas e eventos de qualquer fonte, enriqueça e mapeie-os automaticamente para um modelo de dados unificado e combine os eventos em inteligência ajustada para análise de aprendizado de máquina.

|

Proteção e inteligência de endpoint

Consolide os gastos com SIEM e EPP/EDR em uma solução unificada e integrada, com um agente de endpoint completo e back-end de análise de nuvem para fornecer prevenção contra ameaças a endpoints, resposta automatizada e telemetria detalhada útil para qualquer investigação de ameaças.

|

Análise de detecção de ameaças

Aplique análises especializadas e detecções baseadas em comportamento em todos os dados coletados com análises baseadas em técnicas.

|

Visibilidade da superfície de ataque e ação

Obtenha uma visão holística do seu inventário de ativos, incluindo endpoints internos e alertas de vulnerabilidade para ativos descobertos voltados para a Internet, com recursos ASM incorporados.

|

Investigação e resposta automatizadas

Execute automaticamente muitas tarefas e forneça aos seus analistas a inteligência e a orientação necessárias para concluir ações que exigem ações humanas com funções automatizadas e manuais inteligentes em linha.

|

Análises de comportamento de entidade e usuário

Use o aprendizado de máquina e a análise comportamental para criar perfis de usuários, máquinas e entidades para identificar e alertar sobre comportamentos que podem indicar uma conta comprometida ou um invasor mal-intencionado.

|

Playbooks e orquestração

Crie e orquestre manuais para uso com um módulo e um marketplace SOAR (orquestração, automação e resposta de segurança) robustos.

|

Análise de rede e nuvem

Detecte e alerte sobre anomalias em dados de rede e nuvem, como eventos de firewall, registros de provedores de serviços em nuvem e alertas de produtos de segurança em nuvem com análises especializadas.

|

Gerenciamento de exposição do Cortex

Reduza o ruído das vulnerabilidades em até 99% com a priorização orientada por IA e a correção automatizada, abrangendo a empresa e a nuvem.

|

Segurança de e-mail do Cortex

Amplie a detecção e a resposta orientada por IA líder do setor para impedir as ameaças mais avançadas com base em e-mail.

|

Gerenciamento, relatórios e conformidade

As funções de gerenciamento centralizado simplificam as operações. Os recursos avançados de relatórios gráficos que dão suporte a relatórios de conformidade, ingestão de dados, tendências de incidentes, métricas de desempenho do SOC e muito mais.

|

![]()

Unindo a segurança proativa e reativa com o XSIAM 3.0

A evolução mais recente do Cortex XSIAM dá um passo revolucionário ao unificar a resposta reativa a incidentes com o gerenciamento proativo da postura de segurança. O XSIAM 3.0 amplia seus recursos para abordar duas das áreas de risco mais críticas que afetam as empresas atualmente:

Gerenciamento de exposição do Cortex

Reduza o ruído das vulnerabilidades em até 99% com a priorização orientada por IA e a correção automatizada, abrangendo a empresa e a nuvem. Essa abordagem disruptiva do gerenciamento de vulnerabilidade se concentra nas vulnerabilidades com explorações ativas e sem controles compensatórios, permitindo que você priorize o 0,01% crítico das ameaças que realmente importam.

Com o gerenciamento de exposição do Cortex, você pode:

- Reduzir em 99% o ruído das vulnerabilidades em toda a empresa e na nuvem, priorizando as vulnerabilidades com explorações ativas e sem controles de compensação

- Acelerar a correção com a automação líder do setor por meio de resumos em linguagem simples com tecnologia de IA e automação de manuais nativos

- Encerrar o ciclo para evitar ataques futuros, criando novas proteções para riscos críticos diretamente nas plataformas de segurança líderes do setor da Palo Alto Networks

Segurança de e-mail Cortex

Impeça tentativas avançadas de phishing e ataques baseados em e-mail com análises impulsionadas por LLM combinadas com detecção e resposta líderes do setor. Como o e-mail continua sendo a principal ferramenta de comunicação, com previsão de atingir 5 bilhões de usuários até 2030, e é responsável por um quarto de todos os incidentes de segurança, esse recurso oferece:

- Detecção do comportamento do invasor de identidade e proteção avançada contra phishing com análise impulsionada por LLM que aprende continuamente com as ameaças emergentes

- Remoção automática de e-mails maliciosos, desativação de contas comprometidas e isolamento de endpoints afetados em tempo real

- Correlação de dados de e-mail, identidade, endpoint e nuvem para uma visibilidade inigualável do caminho completo do ataque para uma resposta eficaz a incidentes

Ao reunir esses recursos em uma mesma plataforma unificada de dados, IA e automação que protegeu com sucesso centenas dos ambientes SOC mais exigentes do mundo, o XSIAM 3.0 transforma as operações de segurança de resposta reativa a incidentes em defesa cibernética proativa capaz de lidar com qualquer vetor de ameaça atual e futuro.

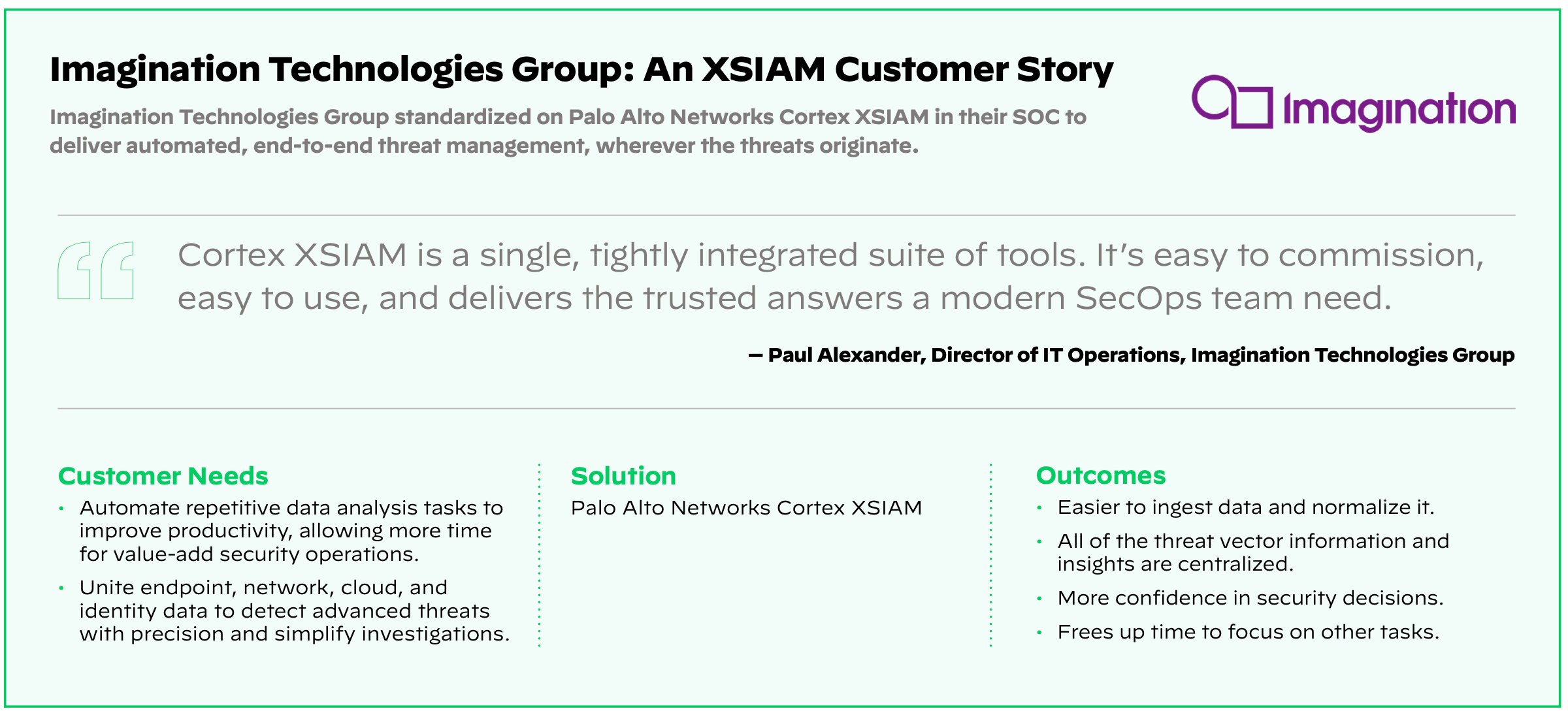

Serviços XSIAM com os quais você pode contar

Impulsione resultados bem-sucedidos do XSIAM com serviços globais ao cliente

Nossos especialistas em segurança cibernética, líderes do setor, ajudam a otimizar suas implantações, aplicando conhecimento técnico, serviços profissionais e processos operacionais para maximizar seu investimento em segurança.

![]()

Figura 8: Os serviços para clientes globais oferecem várias opções de suporte e serviço para o XSIAM

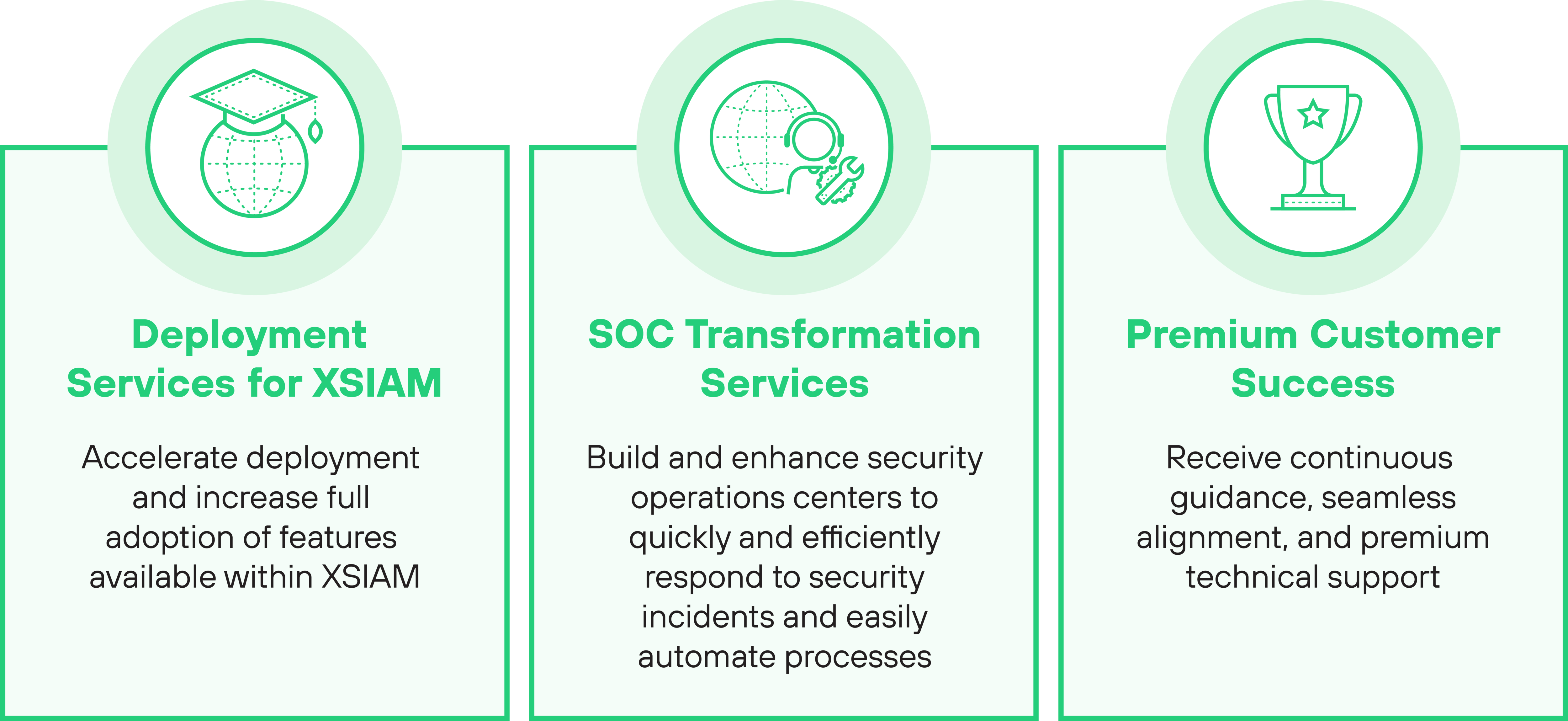

Os serviços de implantação do XSIAM permitem uma maior adoção dos recursos do Cortex XSIAM e aceleram o tempo de obtenção de valor.

Principais benefícios:

- Acelere a proteção contra ameaças sofisticadas em todos os pontos de aplicação, ajuste de políticas de endpoint, criação de correlação, práticas recomendadas de operações de segurança, metodologias de gerenciamento de incidentes e criação de manuais.

- Reduza os riscos de implantação usando as práticas recomendadas com a ajuda de nossos especialistas.

- Garanta operações, administração e gerenciamento eficazes e contínuos com transferência de conhecimento para a sua equipe.

- Obtenha resultados de segurança muito mais rápidos, melhores e mais mensuráveis.

Serviços de transformação de SOC fornecem uma estrutura para que as organizações criem e aprimorem centros de operações de segurança para responder de forma rápida e eficiente a incidentes de segurança e automatizar processos com facilidade.

Principais benefícios:

- Desenvolva uma estratégia personalizada para operacionalizar a Cortex platform em seu ambiente.

- Estabeleça processos e procedimentos modulares para aumentar as oportunidades de automação.

- Demonstre o sucesso das operações de segurança usando métricas robustas e estruturas de relatórios.

- Permita que os analistas usem o Cortex XSIAM de forma eficiente.

- Desenvolva recursos avançados de SOC para busca de ameaças e inteligência utilizando a Cortex platform.

Sucesso do cliente premium oferece orientação contínua, alinhamento perfeito e suporte técnico premium.

Principais benefícios:

- Dê acesso a especialistas em sucesso do cliente que fornecem orientação estratégica durante toda a vida útil de seu investimento no Cortex XSIAM.

- Forneça estratégias personalizadas para garantir a obtenção de um ótimo retorno sobre o investimento (ROI).

- Receba suporte técnico telefônico 24 horas por dia, 7 dias por semana, para ajudar você a resolver qualquer desafio que encontrar.

- Tenha suporte digital e ferramentas de conhecimento sempre disponíveis.

Para obter mais informações sobre esses serviços, entre em contato com nossa Equipe de vendas de serviços.

Acesse os recursos mais recentes do XSIAM:

Acesse Acesse a página do produto XSIAM

O que é o XSIAM?

Solicite uma demonstração pessoal do XSIAM

Veja o XSIAM em ação em um vídeo de 15 minutos

Resultados reais de clientes reais do Cortex XSIAM