Realidade: O Cortex XDR é a escolha mais inteligente para bloquear as ameaças em rápido avanço

O Cortex XDR oferece detecção e resposta estendidas em um único aplicativo com a capacidade de gerenciar um data lake separado para telemetria e alertas de segurança não relacionados a endpoints.

Ele oferece:

- Análise comportamental alimentada por aprendizado de máquina com várias fontes de dados

- Uma área limitada de análise de malware líder do setor

As consequências do processamento de dados sem nível de ameaça

Por que a CrowdStrike fica atrás do Cortex XDR nos testes?

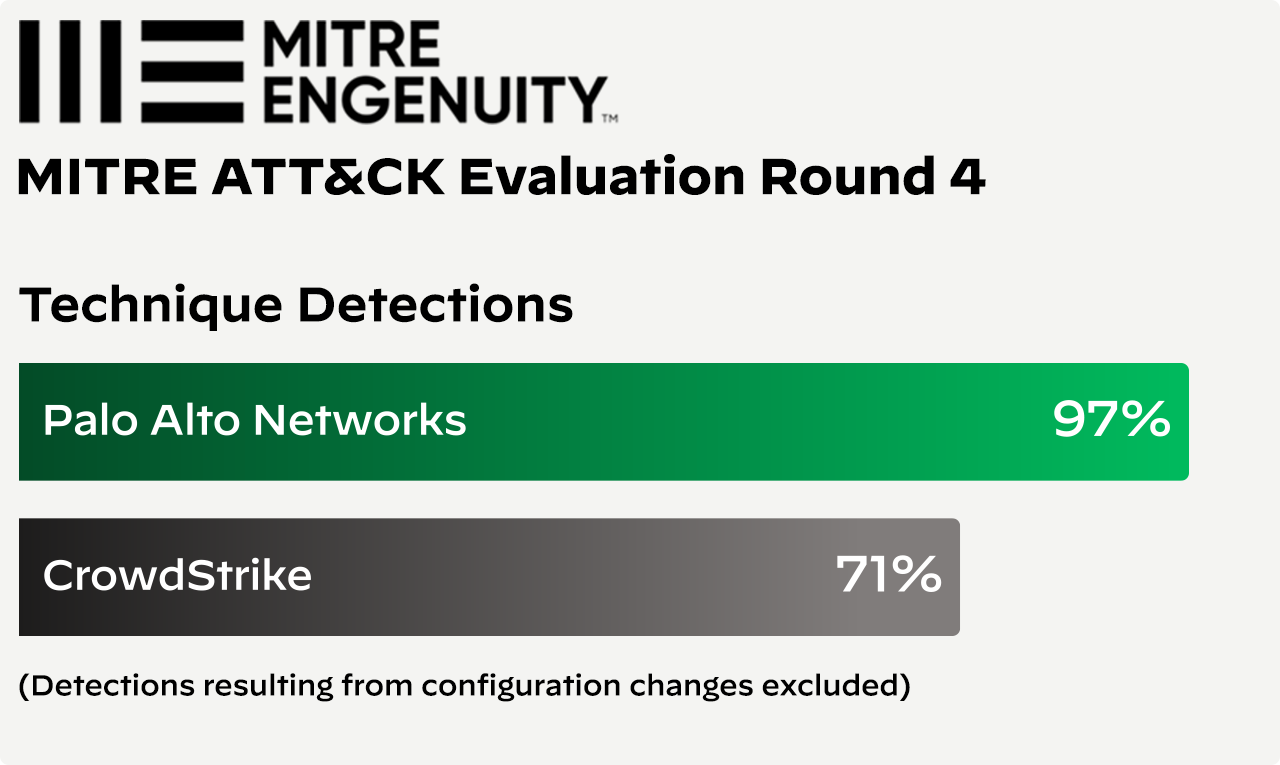

A proteção que você terá: O Cortex XDR® oferece 20% mais detecções em nível de técnica – a detecção da mais alta qualidade possível – do que o CrowdStrike, pois pode enviar continuamente dados não filtrados em nível de thread para a nuvem. Isso torna mais fácil para o Cortex XDR detectar ameaças avançadas e aplicar a análise de comportamento de usuário e entidade (UEBA) em cima desse data lake.

A segurança que lhe faltará: A confiança do CrowdStrike em proteções baseadas em hash e IoCs se concentra apenas em ataques conhecidos e detecção após a ocorrência, então a proteção fica prejudicada. Essa proteção limitada é evidenciada por sua taxa de detecção analítica de 87,4% pronta para uso em comparação com os 100% do Cortex XDR nas avaliações MITRE ATT&CK® de 2023.

Apenas fatos: O Cortex XDR fornece inteligência mais ampla de detecção e investigação de ameaças com:

- Integração com o serviço de prevenção de malware WildFire® para detectar ameaças desconhecidas em um ambiente de análise de nuvem.

- Uso de análise comportamental para traçar o perfil de comportamentos, rastreando mais de 1.000 atributos.

- Análise comportamental, análise forense e visibilidade de rede nativamente integradas ao Cortex XDR.

Investigações automatizadas abrangentes levam a uma resposta mais rápida a incidentes

O que torna você mais vulnerável a ameaças? Limites no escopo e o tempo de sua defesa. O terminal ao vivo remoto do Falcon Insight tem limitações, pois suporta exclusivamente comandos definidos pelo CrowdStrike. Em contraste, o Cortex XDR possui um terminal ativo abrangente que permite uma gama mais ampla de ações em qualquer endpoint. Além disso, o Falcon Insight só pode automatizar algumas sugestões de correção de incidentes, enquanto o Cortex XDR investiga automaticamente cadeias de processos de causalidade suspeitos e incidentes em todos os endpoints para exibir uma lista de ações sugeridas para corrigir processos, arquivos e chaves de registro no endpoint selecionado.

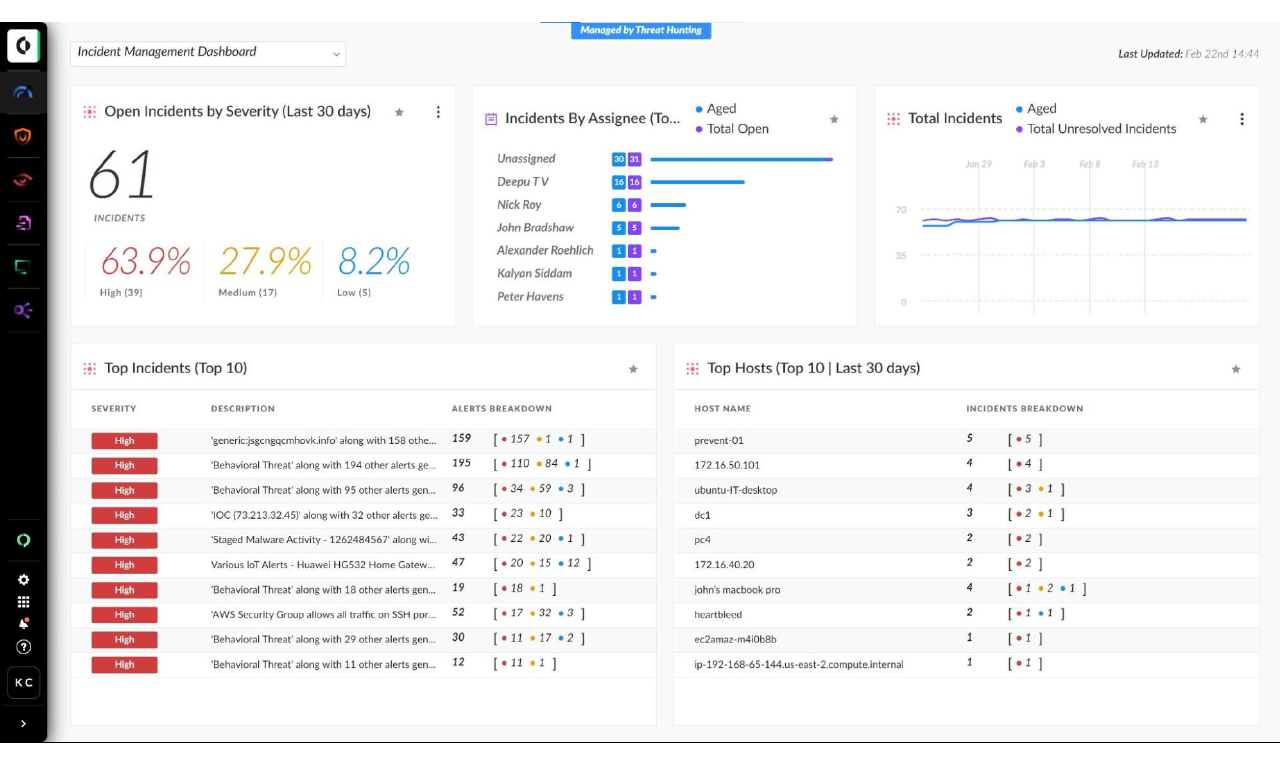

Para diminuir ainda mais o tempo de resposta a incidentes, o Cortex XDR agrupa automaticamente alertas em incidentes, fornece modelagem de ameaças, reúne contexto completo e cria uma sequência cronológica do ataque para entender a causa raiz e o impacto de um ataque. Estudos com clientes mostram que o Cortex XDR pode reduzir os alertas de segurança em mais de 98%* e diminuir os tempos de investigação em 88%.** O Cortex XDR permite uma investigação e resposta mais rápidas, com:

*Com base em uma análise dos ambientes de clientes do Cortex XDR.

** Análise do SOC da Palo Alto Networks que mostra redução do tempo de investigação de 40 minutos para 5 minutos.

- Gerenciamento de incidentes que correlaciona eventos e agrupa alertas relacionados a incidentes, o que simplifica a triagem.

- A correção com um clique para permitir uma recuperação rápida de incidentes.

A interface isolada da CrowdStrike prejudica sua prontidão empresarial

Além do endpoint, o processamento de dados do CrowdStrike é limitado a integrações bidirecionais com seus parceiros da CrowdXDR Alliance. Por exemplo, o Falcon Insight XDR do CrowdStrike não possui um centro de ações concentrado onde o analista de SOC possa iniciar todas as ações disponíveis, nem oferece a retenção ilimitada de dados necessária na nuvem. Além disso, o CrowdStrike não é compatível com varreduras sob demanda no Linux e no macOS, o que marginaliza as organizações que dependem de varreduras para encontrar malware inativo e reduzir sua superfície de ataque para Linux.

Por outro lado, o Cortex XDR possui recursos de avaliação de vulnerabilidades e análise de identidade que não exigem uma parceria ou módulo de conexão específico. Isso faz com que nossa integração com terceiros seja mais aberta e flexível às necessidades de organizações em crescimento, com:

- Processamento, mapeamento e uso de dados de qualquer número de fontes que são entregues em formatos padrão, como syslog ou HTTP.

- Uso desses dados pelo Cortex XDR para gerar alertas XDR dentro de nossos incidentes para dimensionar rapidamente a visibilidade em toda a organização.

- Execução de varreduras completas de disco no Linux e no macOS pelo Cortex XDR.

| Produtos | CrowdStrike | Cortex XDR |

|---|---|---|

| A melhor proteção? os dados não mentem. | Menos do que perfeito é bom o suficiente?

| 100% de prevenção de ameaças – líder absoluto.

|

|

| |

|

| |

|

| |

|

| |

| ||

| Detecção clara e superior | Cobertura incompleta em todo o ecossistema

| A detecção baseada em análise gera resultados.

|

|

| |

|

| |

| ||

| Investigação e resposta mais rápidas e completas | As atividades manuais aumentam as demoras.

| A automação agiliza os resultados.

|

|

| |

|

| |

|

| |

| ||

| ||

| Feito para empresas. Personalizado. Sempre evoluindo | Um modelo único não se adapta a todas as necessidades.

| Moldado para a sua organização.

|

|

| |

|

| |

|

|

Sua solução de segurança de endpoints é boa o suficiente?

O Cortex XDR supera consistentemente o CrowdStrike nas avaliações MITRE ATT&CK®

Na quarta rodada de avaliações MITRE ATT&CK, o Cortex XDR identificou mais de 97% das subetapas de ataque com “detecções analíticas de nível técnico” contra 71% do CrowdStrike. As detecções técnicas são o padrão de excelência, fornecendo todos os detalhes e o contexto necessários para entender o que foi feito, como e por que e capacitando o analista de segurança a tomar medidas e corrigir a ameaça. O Cortex XDR oferece a seus analistas inteligência superior para interromper os invasores na fase inicial.

Você deve exigir que seu provedor de segurança de endpoints seja capaz de oferecer proteção contra todas as táticas e técnicas adversárias para evitar sobrecarregar sua equipe do SOC com alertas, incidentes e possíveis violações, já que tudo isso poderia ser evitado.